Under de senaste åren har nätverk utvecklats mot ledning direkt från cloud, vissa IT -administratörer i företag distribuerar inte längre utrustning som switchar eller AP som hanteras lokalt, utan hanteras direkt från tillverkarens moln. Detta har många fördelar, till exempel en enkel och snabb installation baserad på serienumret, kontinuerlig övervakning från molnet utan att behöva konfigurera övervakningssystem själva och tillgång till konfigurationen var som helst. Idag i den här artikeln kommer vi att visa dig hur du kan skydda ditt nätverk från attacker om du hanterar dem från molnet.

Vad är nätverkshantering från molnet eller molnet?

Lokala nätverk har utvecklats från lokal hantering, där vi var tvungna att komma åt de olika switcharna lokalt och där vi hade en programvara eller hårdvara WiFi controller för åtkomstpunkter, till centraliserad hantering från molnet. I en central hantering i molnet eller molnet kan vi hantera hela nätverket från huvudroutern till de olika åtkomstpunkterna som vi har anslutit till switchen, och allt detta via en kontrollpanel som vi kommer åt via webben, eller även via en app på vår smartphone.

Med en nätverkshantering i molnet kan vi på ett globalt och automatiskt sätt konfigurera alla switchar och WiFi -åtkomstpunkter som vi vill, på så sätt behöver vi inte byta för switch för att göra samma eller liknande konfigurationer, nu kan vi tillämpa den på alla switchar samtidigt, vilket sparar IT -administratörer mycket arbete och mycket tid. Detsamma händer med AP: n, även om vi länge har haft WiFi -kontrollerna för att centralt hantera olika WiFi -åtkomstpunkter, nu är det ännu enklare med hanteringen i molnet, eftersom vi kan ha flera AP -enheter distribuerade av olika «webbplatser» Och hantera dem alla från samma kontrollpanel.

Att hantera nätverk från molnet har många positiva aspekter, till exempel:

- Zero-touch distribution, vi kommer att kunna registrera AP och switchar innan vi ansluter dem till elnätet, registrerar deras serienummer i molnet för att lägga till dem i inventariet.

- Kontinuerlig och automatisk övervakning, med e -postvarningar och push -meddelanden.

- Automatiska firmwareuppdateringar, på begäran eller enligt ett specifikt schema.

- Registrerar med alla ändringar som gjorts i konfigurationen.

- Rollbaserad administration, för att delegera konfigurationer till andra IT-kollegor.

- Trådbundna och avancerade WiFi -trafikrapporter, där vi i detalj kan se vad som händer på nätverket.

- Fjärråtkomst var som helst, det är bara nödvändigt att komma åt plattformen via webben eller med mobilappen.

- Hantering av flera webbplatser med samma användarkonto.

Naturligtvis har det också några negativa aspekter, som att alltid bero på en internetanslutning för att göra några ändringar, för kontinuerlig övervakning eller för att ladda upp posterna i realtid, dessutom kommer vi alltid att vara beroende av tillverkaren av lösningen, och , i vissa fall måste vi betala för användningen av molnet och inte bara är det tillräckligt att köpa hårdvaruutrustning.

Nu när vi känner till de viktigaste egenskaperna för att hantera ditt nätverk i molnet, låt oss se hur vi kan skydda det från cyberattacker.

Säkerhetsrekommendationer för molnhantering av ditt nätverk

För att skydda ditt professionella lokala nätverk korrekt med en molnhantering, samma säkerhetsrekommendationer följs som i en lokal ledning , det vill säga, vi måste segmentera nätverkstrafiken korrekt med hjälp av VLAN, vi måste konfigurera Spanning-trädet korrekt för att undvika attacker Till detta protokoll bör vi också aktivera skydd som DHCP Snooping och till och med mildrande åtgärder för ARP Spoofing-attacker bland andra , naturligtvis, styr portarna på switcharna med Port-Säkerhet är något grundläggande. Alla dessa säkerhetsåtgärder är fortfarande i kraft i en molnhantering, eftersom alla dessa protokoll fortfarande finns, det enda som förändras är inför administrationen av de olika teamen.

Med lokal ledning är det vanligaste att ha en VLAN med ett delnät som är särskilt avsett för hantering den olika utrustningen (router, switchar och WiFi-åtkomstpunkter), och åtkomst till detta VLAN kan göras från administrationsnätverket från en eller flera datorer direkt, med HTTPS för att ha punkt-till-punkt-sekretess och äkthet, en annan mycket intressant alternativet är att anslut via VPN med IPsec, OpenVPN eller WireGuard direkt till en server som finns i detta hanteringsnätverk och "hoppa" till hanteringen av de olika enheterna direkt härifrån. Naturligtvis är det inte bara viktigt att ordentligt isolera administrationsnätverket från andra användare är det också mycket viktigt att använda robusta användaruppgifter, med bra lösenord för att undvika problem.

Kommunikationen mellan de olika enheterna såsom switchar och AP: er med tillverkarens moln görs via HTTPS Därför använder den sig av TLS v1.2 eller TLS v1.3 -anslutningar, så vi kommer att ha konfidentialitet, äkthet och integriteten för de data som överförs för att undvika eventuella attacker på kommunikation av enheterna med tillverkarens moln .

För att få fjärråtkomst till den lokala hanteringen av ett nätverk bör en angripare bryta mot brandvägg med motsvarande attackbegränsande regler, och även med deras IDS / IPS, men med hantering från molnet, är det enda de kommer att ha Vad att göra är att attackera denna hantering i molnet, försöka utföra brutal kraft eller ordbokattacker mot våra åtkomstuppgifter. Vi delegerar systemets säkerhet till tillverkaren själv, vilket kommer att göra allt för att förhindra denna typ av attack, som Google, Microsoft eller något annat företag på detta sätt skyddar säkerheten för ditt hanterade lokala nätverk korrekt. Från molnet är det viktigt att korrekt skydda dina åtkomstuppgifter:

- Använd ett starkt lösenord för åtkomst enligt de grundläggande principerna för att skapa lösenord.

- Ändra lösenordet då och då.

- Aktivera tvåfaktorsautentisering för extra säkerhet. Om vårt lösenord läcker kommer de inte att kunna komma åt utan den andra autentiseringsfaktorn.

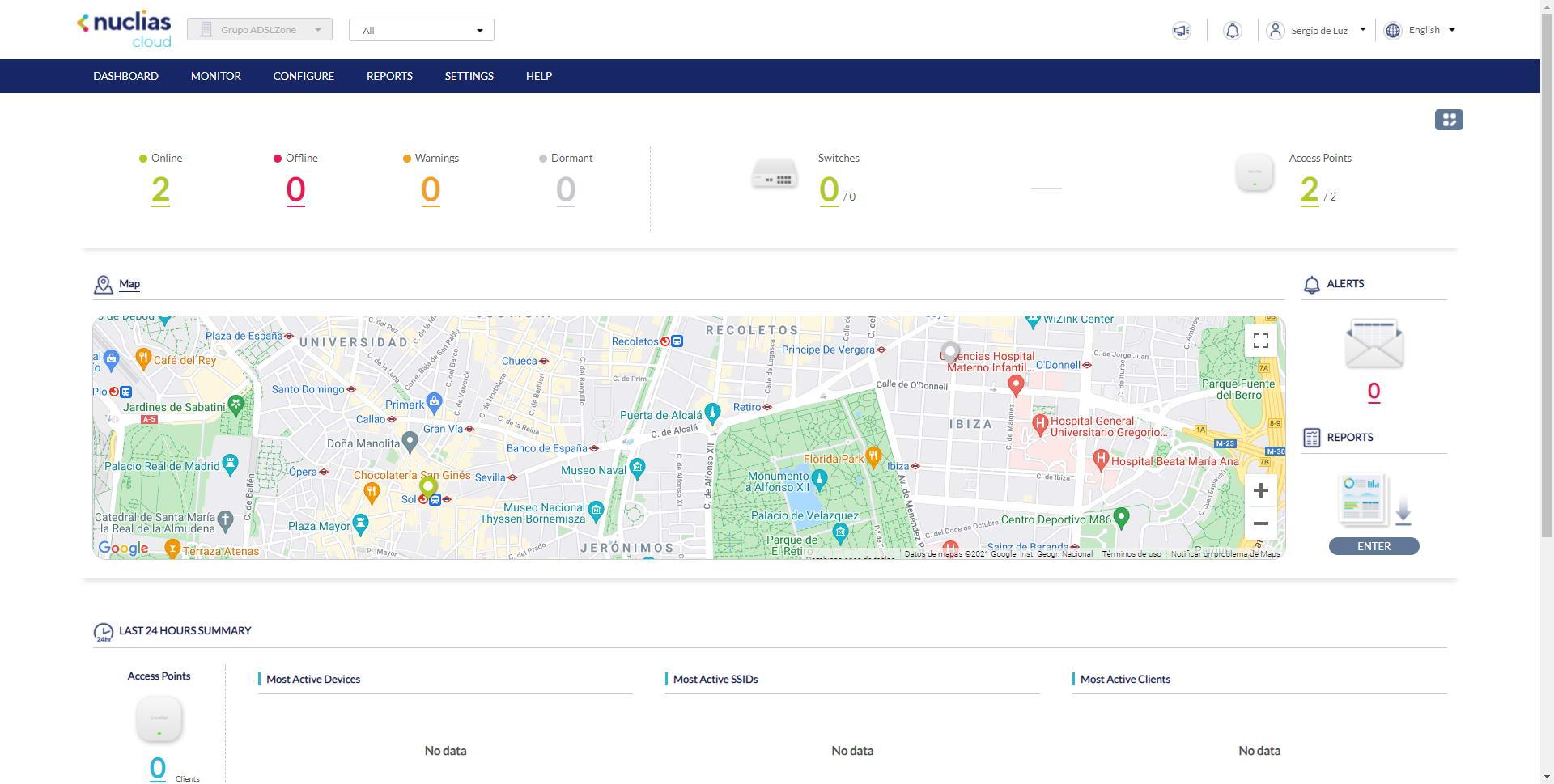

När vi vet hur vi kan skydda vårt molnhanteringskonto kommer vi att visa dig de viktigaste alternativen som finns i Nuclias Cloud, Aruba Instant On och även i EnGenius Cloud, de tre molnhanteringslösningar som vi rekommenderar mest i den här artikeln.

Säkerhetsinställningar i Nuclias Cloud

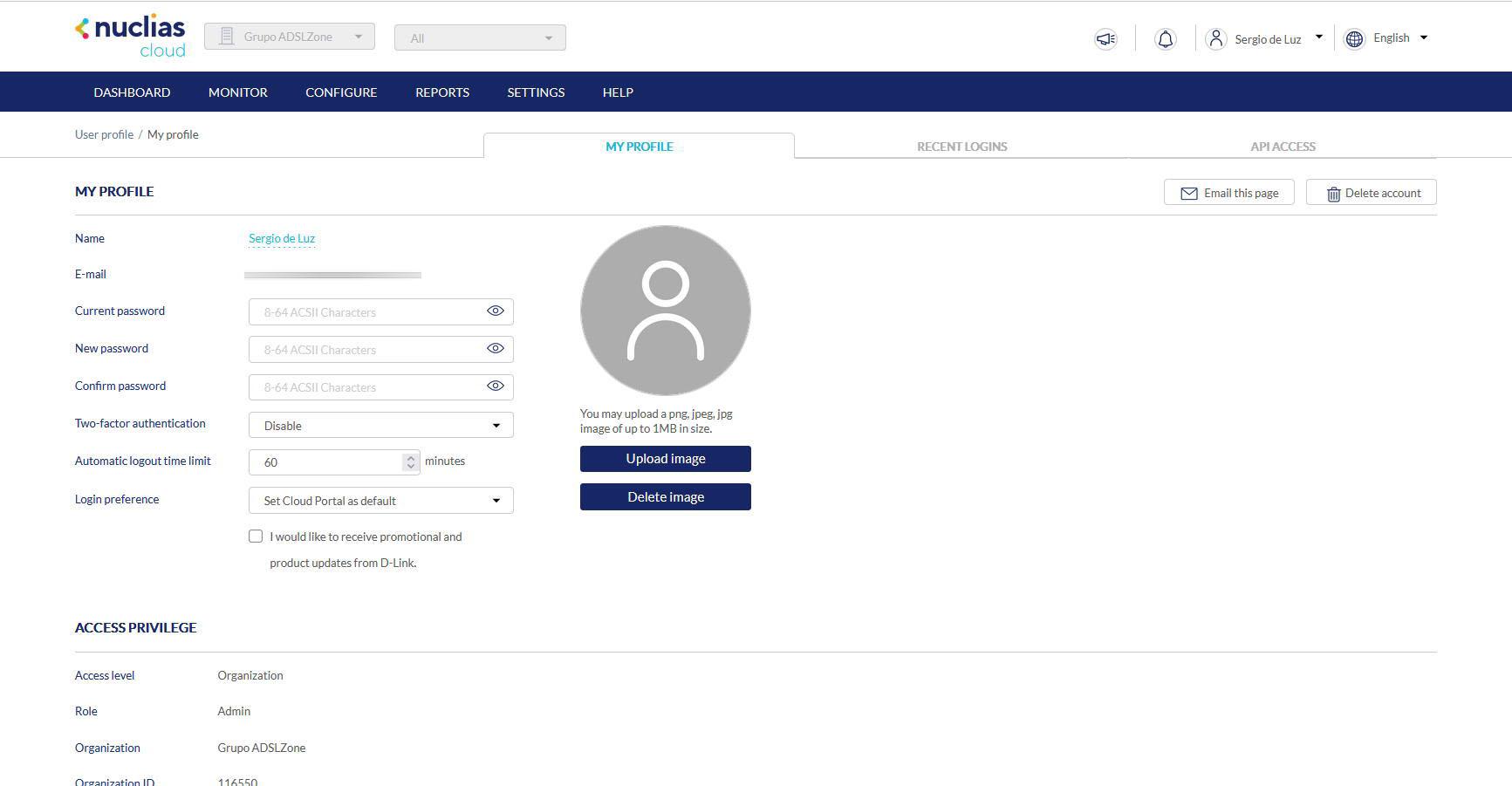

Nuclias Cloud är molnenätverkshanteringslösningen från tillverkaren D-Link, det första vi måste göra är att registrera oss på plattformen via webben, sedan går vi till vår användare genom att klicka på vårt namn. I avsnittet "Min profil" kan vi ändra lösenordet som vi tidigare har ställt in, D-Link tvingar lösenord att vara större än 8 tecken, därför är det en mycket bra säkerhetsåtgärd. Högst 64 tecken, så vi kan använda lösenordsgeneratorn för de viktigaste webbläsarna för att skapa ett starkt lösenord.

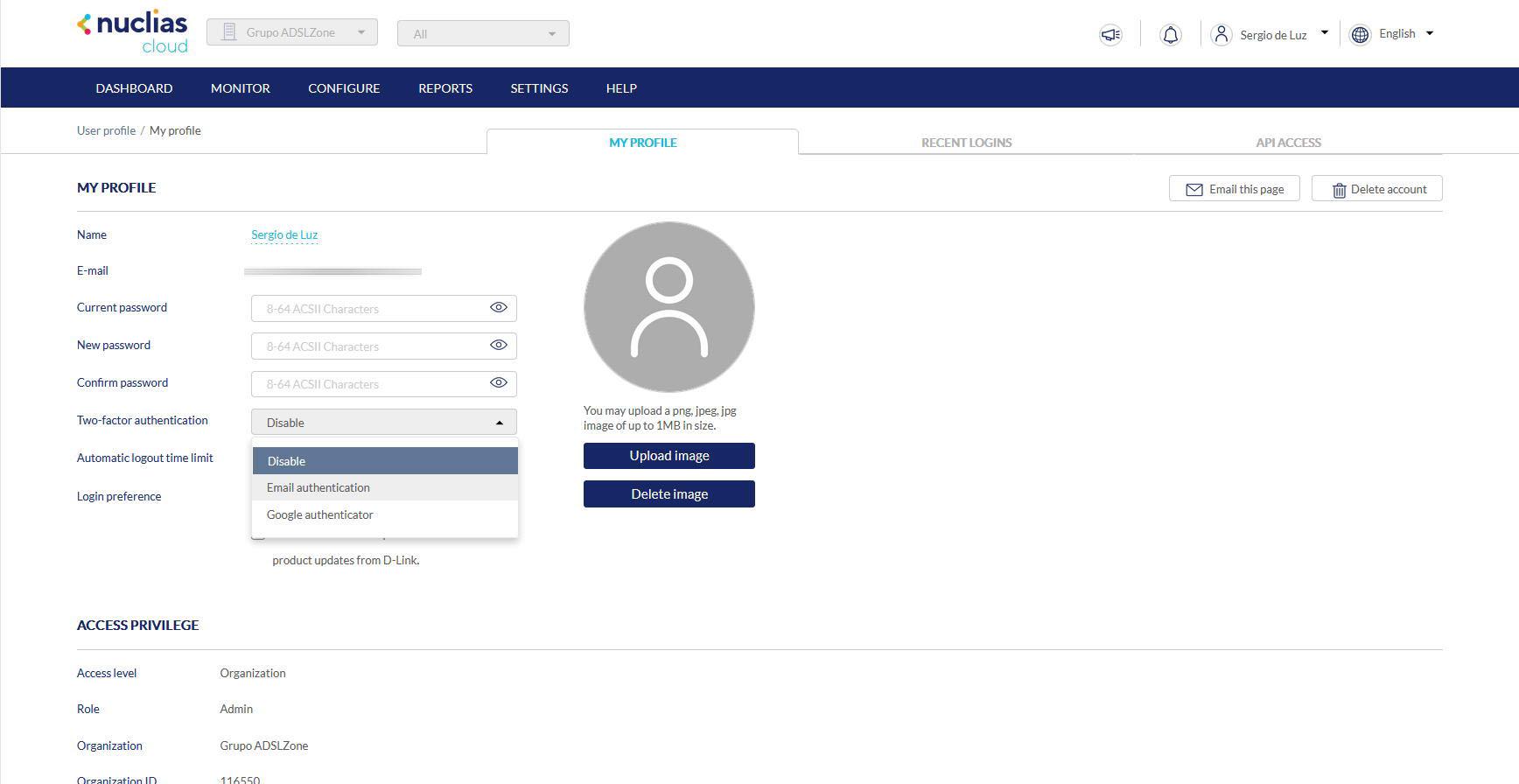

Nuclias Cloud stöder tvåfaktorsautentisering, dessutom kan du välja mellan autentisering via e-post eller med Google Authenticator eller någon annan app för autentisering med TOTP (Temporal One Time Password) -koder, på så sätt kan vi ytterligare skydda våra D-konto. Länk i molnet. Vår rekommendation är att använda Google Authenticator, eftersom genereringen av koderna är något omedelbart och vi behöver inte vänta tills vi får e-mail i vår inkorg.

Det här är de enda alternativen för att skydda användarens konto, resten av alternativen, till exempel begränsning av brutal kraft eller ordbokattacker, delegeras till molntjänsten, och vi kan inte konfigurera någonting alls. Vi kan inte heller konfigurera kontot så att endast IP -adresser från Spanien kan logga in med vårt konto, något som rekommenderas starkt för att mildra automatiska attacker.

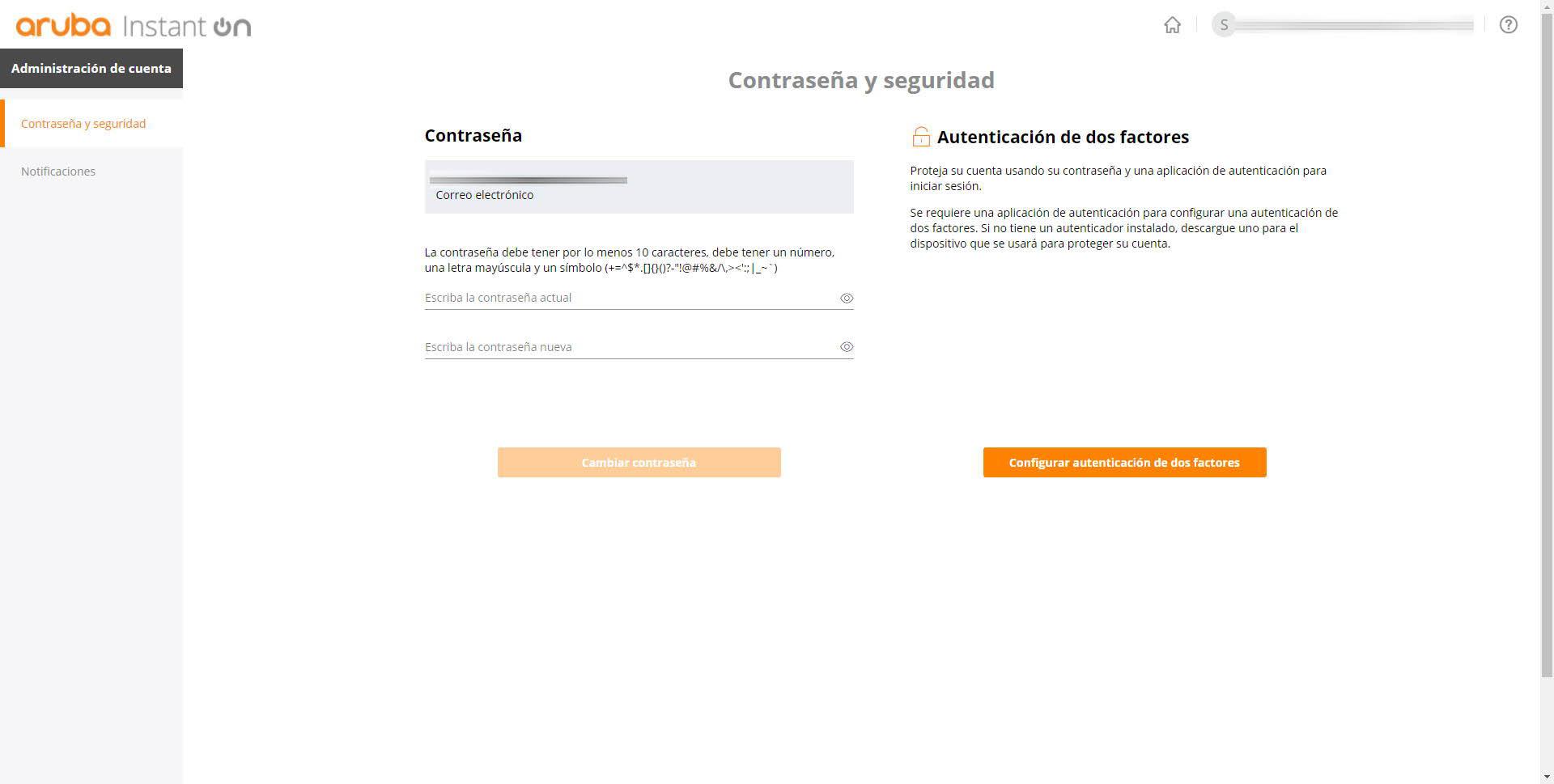

Skydda åtkomst till ditt Aruba Instant On -konto

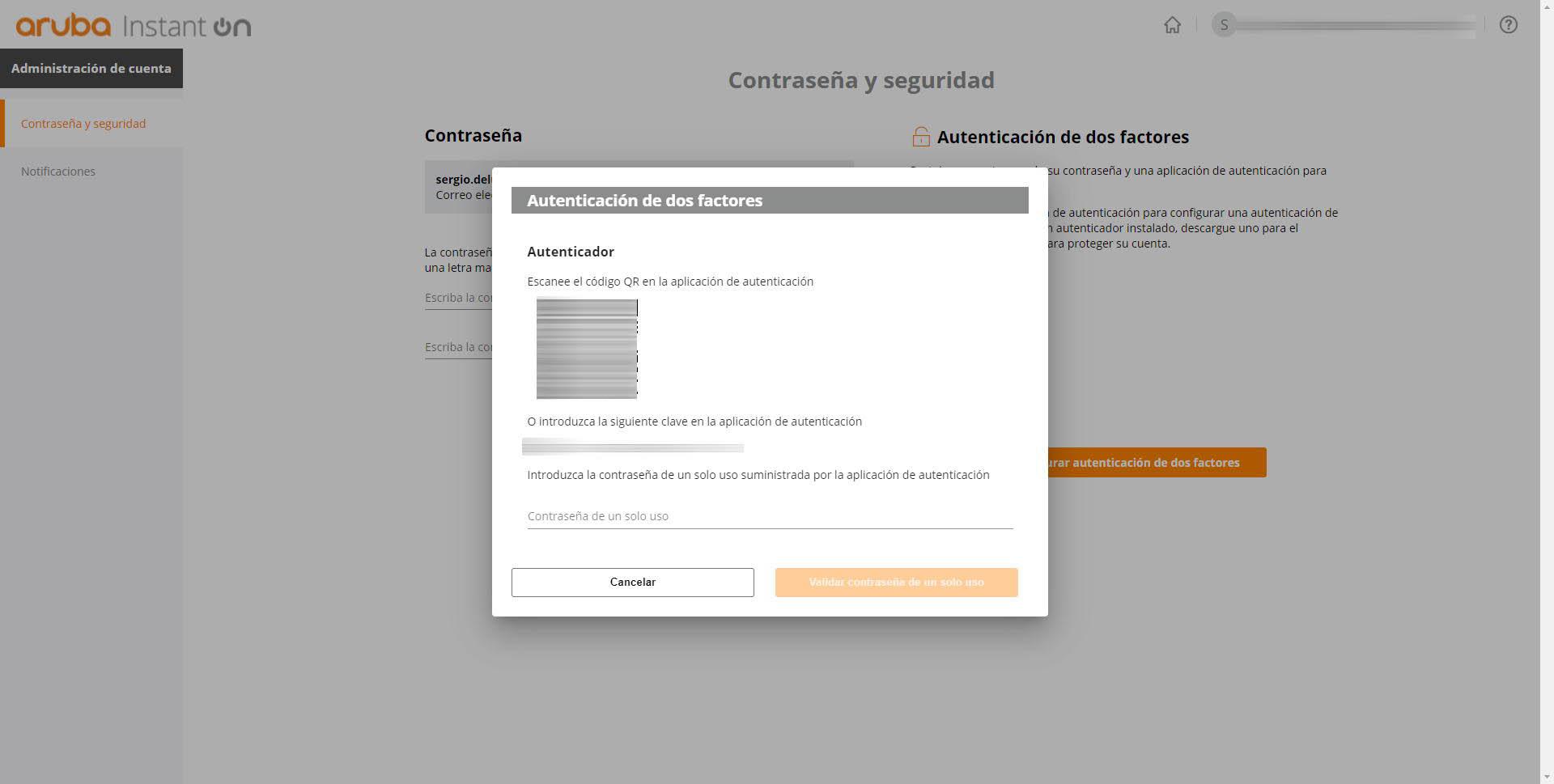

I fallet med Aruba Instant On, i avsnittet "Kontoadministration" kan vi också enkelt ändra lösenordet, i det här fallet är det minsta antalet tecken 10, dessutom är det obligatoriskt att inkludera ett nummer, en versal och en symbol för de angivna, för att skapa ett mycket robust lösenord och skydda det mot eventuella brute force eller ordbokattacker. Dessutom kommer det också att tillåta oss att aktivera tvåfaktorsautentisering, för detta måste vi helt enkelt klicka på "Konfigurera tvåfaktorsautentisering", ange lösenordet och följ stegen.

I det här fallet med Aruba Instant On kan vi bara använda en autentiseringsapplikation, till exempel Google Authenticator, Latch eller Authy, vi har inte möjlighet att välja den andra autentiseringsfaktorn via e -post. Vi måste skanna QR -koden med appen eller ange koden manuellt.

Som du har sett innehåller Aruba Instant On också de grundläggande säkerhetsåtgärderna för att skydda vårt konto i molnet, något helt nödvändigt för att skydda hanteringen av vårt nätverk.

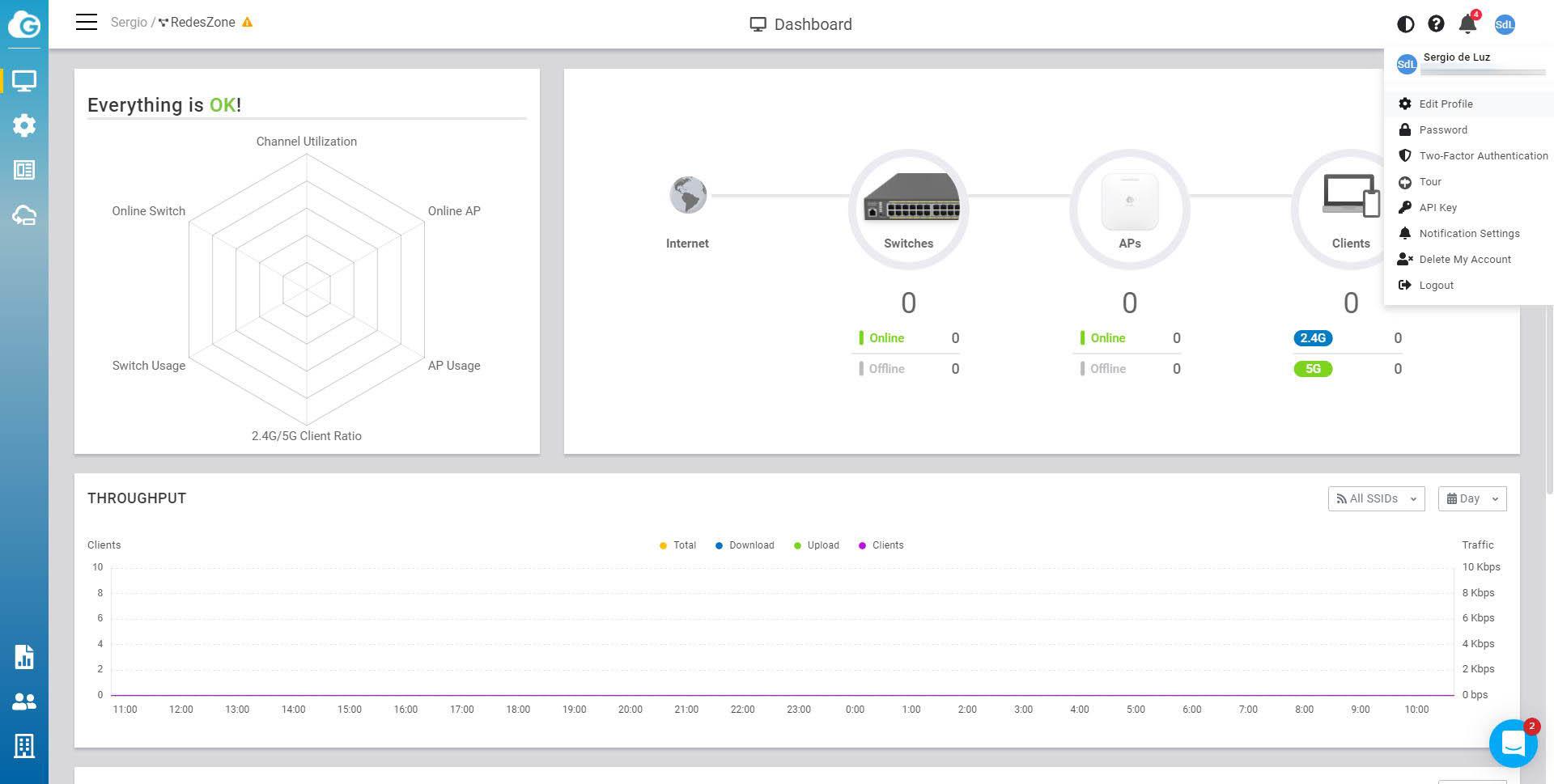

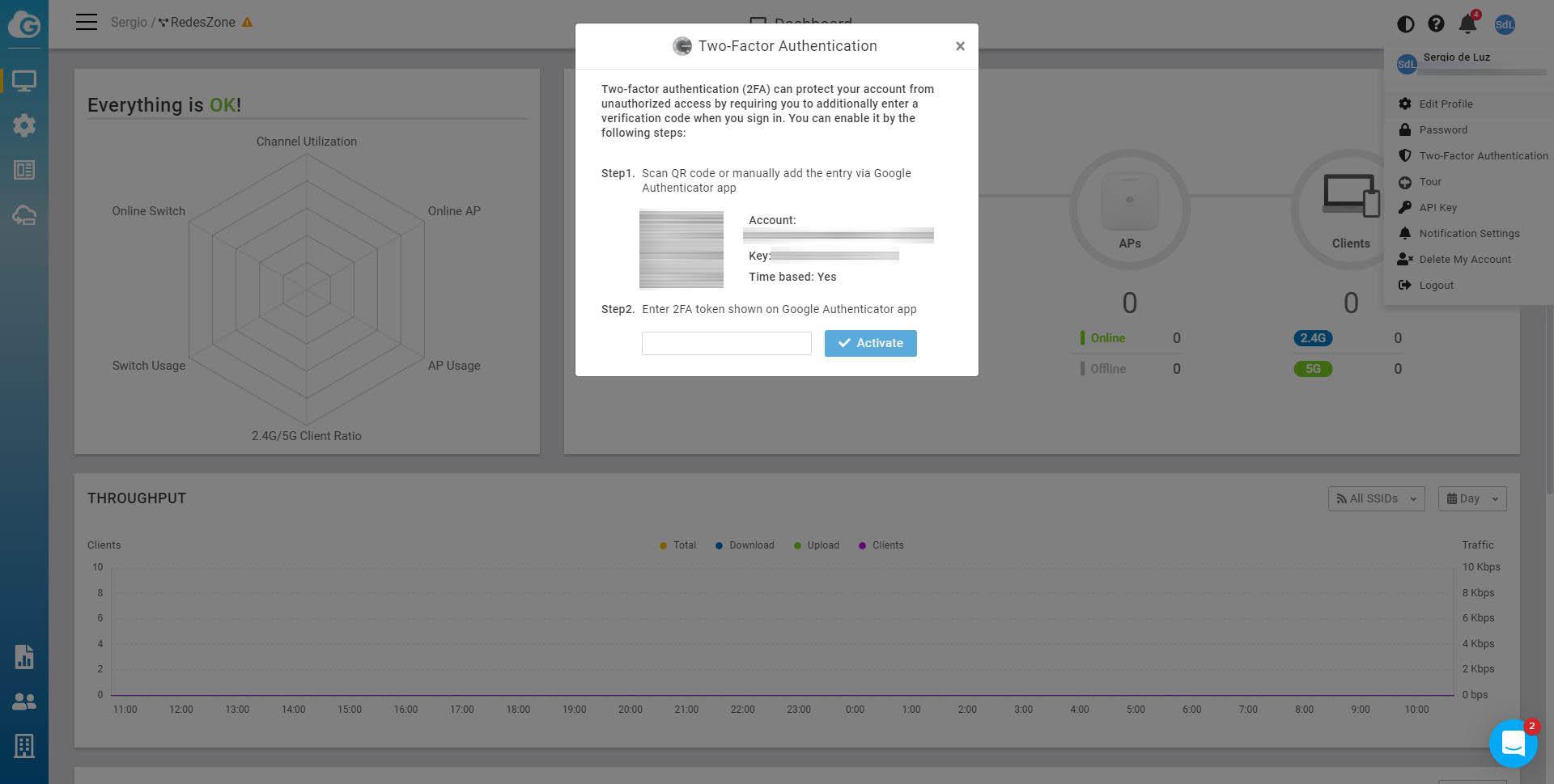

Konfigurera säkerhet på EnGenius Cloud

När det gäller EnGenius Cloud är menyn längst upp till höger där vi kan visa huvudalternativen för säkerhet. Här har vi också möjlighet att konfigurera ett starkt lösenord och aktivera tvåstegsautentisering. Tillverkaren berättar inte för oss i det här fallet vad som är den minsta eller maximala längden på lösenordet som vi kan ange, men det mest normala är att generera ett direkt med firefox or krom webbläsare för att ha ett robust lösenord.

Tvåfaktorsautentisering är också baserad på TOTP, med hjälp av en autentiseringsapp som Google Authenticator eller andra liknande verktyg. På detta sätt är det inte bara nödvändigt att ange åtkomstkoden, utan vi måste också ange koden dynamiskt genererad av tillämpningen av vår smartphone.

Som du har sett har EnGenius Cloud också möjlighet att konfigurera tvåstegsautentisering, men inte alla molnätverkshanteringssystem innehåller det, till exempel TP-Link Omada.

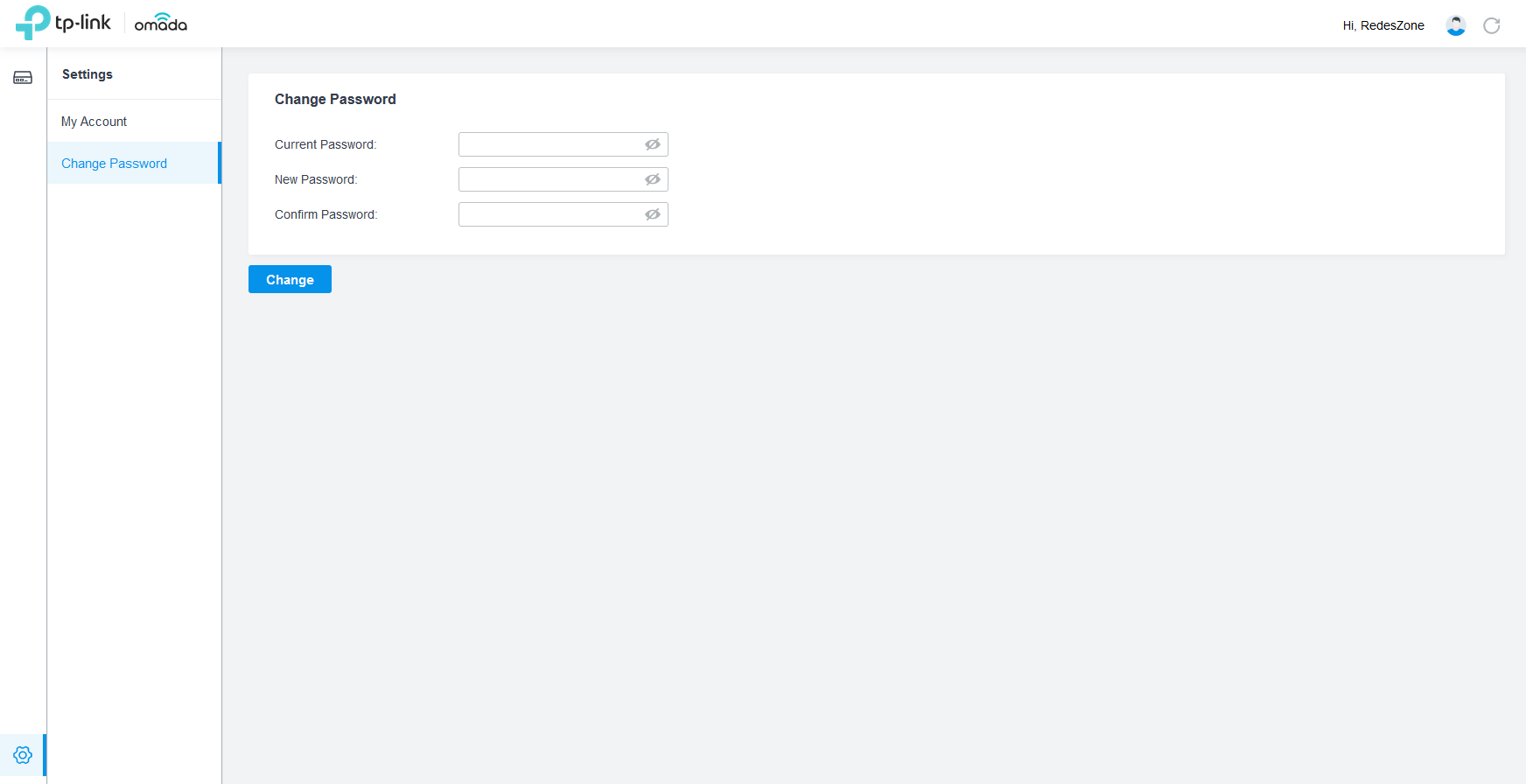

TP-Link Omada

När det gäller TP-Link Omada har vi bara möjlighet att ställa in ett lösenord för att komma åt molnet, det har inget tvåstegs autentiseringssystem för att korrekt verifiera användarens identitet, vi kommer bara att ha åtkomstmailen och lösenordet som vi har konfigurerat. Med tanke på att tvåfaktorsautentisering finns i nästan alla internettjänster är det oförklarligt hur det är möjligt att TP-Link inte har införlivat denna mycket viktiga och grundläggande funktionalitet i sin molnhantering med Omada Cloud.

Som du har sett är det i en molnhanteringsmiljö inte bara mycket viktigt att skydda det lokala nätverket mot eventuella attacker, utan också tillverkarens egen hantering i molnet. Det är mycket viktigt att använda ett starkt lösenord och aktivera tvåstegsautentisering om vi har det tillgängligt. Numera är det mest normala att hitta en plattform där tvåstegsautentisering stöds, i det här fallet har vi sett att TP-Link Omada inte har den här grundläggande säkerhetsfunktionen.