Mange av IntelSikkerhetsproblemer på forskjellige plattformer kommer gjennom den, spesielt de som ble implementert fra og med 2017. Det er en sentral del av Intels arkitekturer fra det året, og i stedet har den blitt mye angrepet av forskjellige typer brukere og grupper for å bryte sikkerheten. . Vi snakker om Intel CSME , hvorfor er det så viktig og hva er det egentlig?

Selv om få vil vite det og kjenne til dets enorme muligheter, har Intel CSME utviklet seg i løpet av de få leveårene, ikke uten kontroverser. Det er det beste våpenet som Intel for tiden har for å opprettholde tilliten og sikkerheten til hver plattform, og derfor slutter det ikke å motta kontinuerlige forbedringer og oppdateringer basert på firmwares.

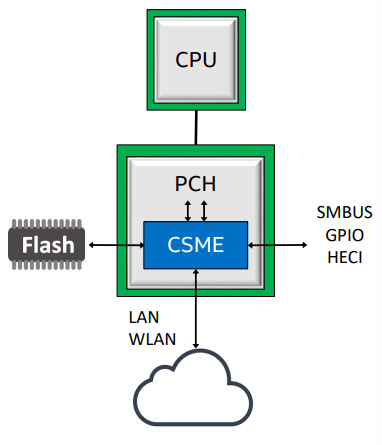

Intel CSME, hjørnesteinen for hele selskapets PCH

Intel kåret etterfølgeren til MEBx (Management Engine BIOS Extension) fra 2017 som CSME, som ville være en helt ny og mye forbedret versjon av den første. CSME refererer til forkortelsen til Konvertert Sikkerhet & Administrerbarhetsmotor , noe som sikkerhetsmotoren og den konvergente administrasjonskapasiteten til hver plattform.

Foreløpig inneholder den tre seksjoner / moduler som er mye bedre kjent enn sitt eget begrep, og som er enormt relevante for hver hovedkort for eksempel:

- Management Engine (ME)

- Serverplattformtjenester (SPS)

- Trusted Execution Engine (TXE)

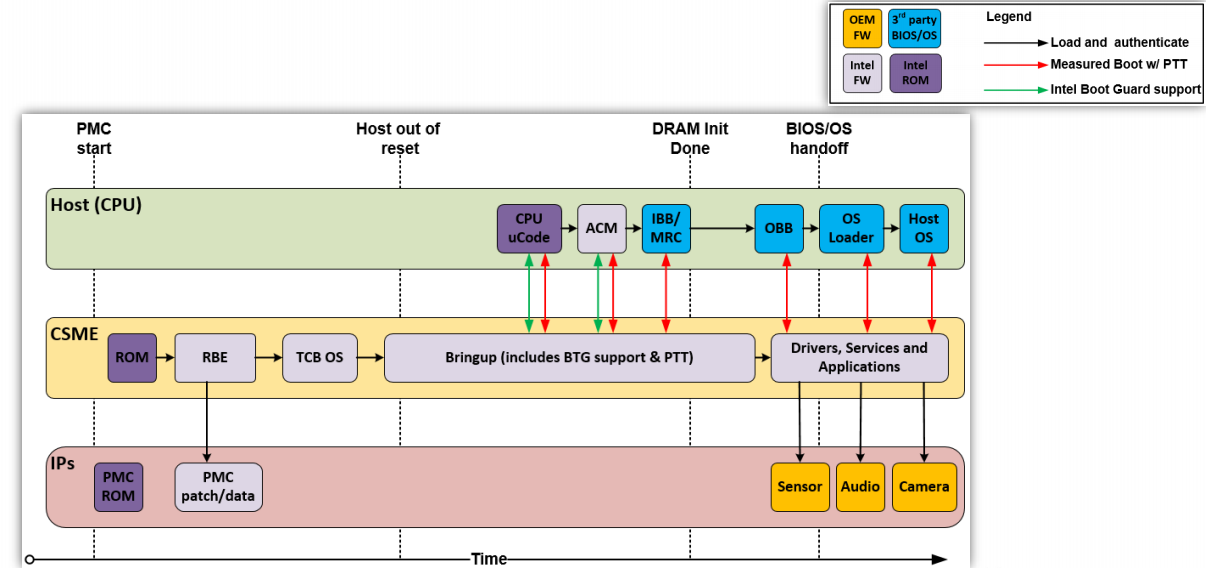

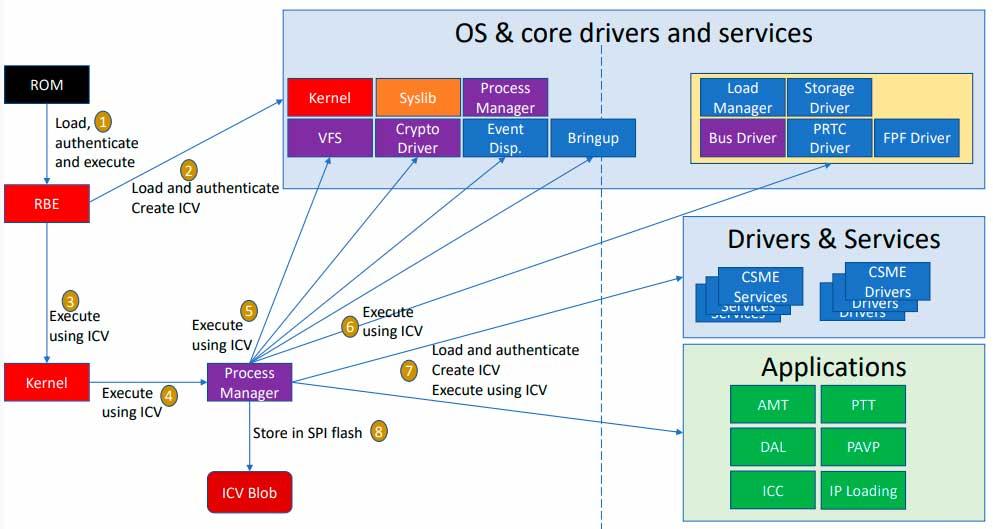

Ser vi på avsnittene er det klart at CSME er roten til tilliten til hver Intel-plattform. Hovedfunksjonen er generelt sett å gi et isolert og beskyttet utførelsesmiljø fra verten som programvare som kjører direkte på prosessor ved hjelp av fastvare som er helt gjennomsiktig for CPUen.

Tre hovedroller som avgjør bruken

I tillegg til de tre modulene som er sett og beskrevet ovenfor, har CSME tre hovedroller som definerer forskjellige systemegenskaper:

- chassis

- Sikker start på plattformen

- Overklokking

- Lasting av mikrokoden i PCH- og CPU HW-motorene - Sikkerhet

- Isolert og pålitelig gjennomføring av sikkerhetstjenester (TPM, DRM og DAL) - administrasjon

- plattformadministrasjon i et out-of-band-nettverk (AMT)

Disse tre rollene er bestemt og direkte avhengige av andre som fullfører hver plattform, for eksempel ISA eller AT for sikkerhet, men definerer i utgangspunktet hva CSME kan eller ikke kan gjøre innenfor hver modul.

Som forventet har angrep vært mer og mer hyppig for denne motoren, siden å bryte gjennom den gir angriperen en veldig klar fordel å ta kontrollen over systemet til det punktet å kunne jobbe direkte fra BIOS / UEFI og kunne laste ondsinnede mikrokoder på CPU.

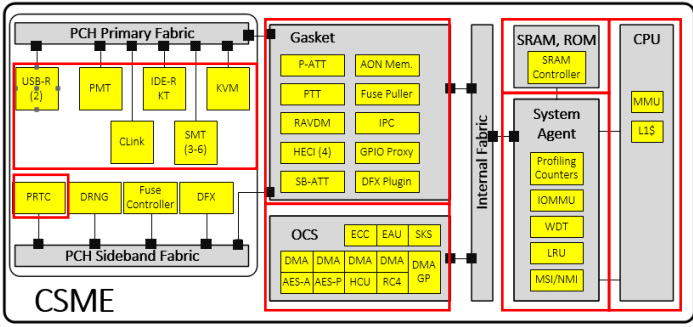

Av denne grunn er Intel veldig forsiktig når de tilbyr informasjon om styring av hele systemet, siden det er i stand til å kontrollere SRAM, ROM, SYSTEM Agent, OCS eller pakninger, for eksempel.

Derfor, og selv om Intel oppdaterer de tre hovedmodulene ved å bruke firmware, anbefales det på det sterkeste å søke på Internett etter de nyeste versjonene av dem og installere dem, og alltid holde den nyeste UEFI tilgjengelig, der vi ikke bare vil rette opp feil eller forbedre kompatibiliteten, men at vi alltid vil holde sikkerheten maksimalt.