I sistemi operativi e gli antivirus stanno diventando più precisi quando si tratta di rilevare tutti i tipi di minacce. Ecco perché sta diventando sempre più difficile per gli hacker eludere questi sistemi di sicurezza e devono cercare tecniche sempre più complesse per eludere queste misure di sicurezza. Ecco come, ormai da tempo, sono firmando il loro codice con certificati digitali che riescono a saltare tutte queste misure e sono molto più complicati da rilevare. Ecco come funziona questa pericolosa tecnica di firma del malware.

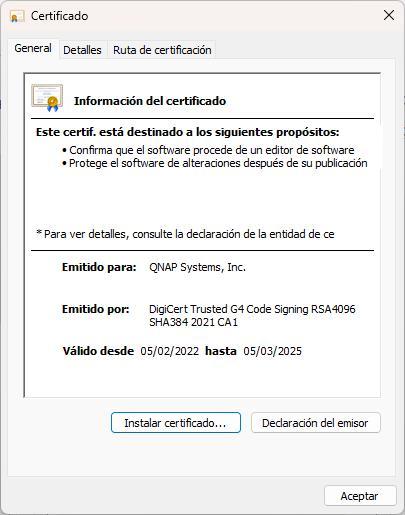

La firma del codice è una tecnica legittima che gli sviluppatori utilizzano da molto tempo. Per fare ciò, utilizzano un certificato digitale, emesso da un ente certificatore di fiducia, in modo che sia l'utente che l'antivirus e i sistemi operativi possano sapere che questo codice è autentico e non è stato modificato.

Inizialmente, solo gli sviluppatori autenticati dalla CA possono firmare il proprio codice con il proprio certificato digitale. E, utilizzando tecniche crittografiche avanzate, questi certificati non possono essere falsificati o clonati. Tuttavia, gli hacker hanno trovato un modo per farlo.

Come il malware viene firmato con un certificato originale

In generale, per certificare che uno sviluppatore è legittimo e appartiene realmente a un'azienda, l'autorità di certificazione ha requisiti piuttosto elevati. Tuttavia, gli hacker possono falsificare questi requisiti per impersonare un'organizzazione legittima e ottenere il certificato per firmare i loro pezzi di malware. È anche possibile per hacker per hackerare un'azienda e rubarne il certificato . Se questo è valido, ha un prezzo molto alto sul mercato nero.

Una volta che gli hacker hanno firmato il loro codice, Windows e le misure di sicurezza antivirus vengono quasi sempre sconfitte. Quando lo eseguiamo, il sistema si fida di questo codice per impostazione predefinita e, alla fine, finisce per infettare il sistema senza che nulla o nessuno possa fare nulla al riguardo.

Due malware che hanno fatto uso di questa tecnica sono:

- Stuxnet: Questo malware utilizzava due certificati digitali di JMicron e Realtek per nascondersi come pilota e persino attaccare (e distruggere, dal punto di vista informatico) una centrale nucleare.

- Fiamma: Questo spyware ha sfruttato un difetto crittografico per creare i propri certificati. Il suo obiettivo era spiare i documenti, non fare del male.

Inoltre, nel 2018, un gruppo di hacker è persino riuscito a distribuire un aggiornamento per ASUS computer che utilizzano un certificato digitale e infettano mezzo milione di macchine con malware in pochi secondi. Fortunatamente, si è trattato di un attacco mirato che ha cercato di infettare 600 computer molto specifici e l'impatto, alla fine, è stato molto ridotto.

Come mi proteggo da queste minacce?

Sebbene questa sia una tecnica molto pericolosa (soprattutto per gli utenti), fortunatamente non è ampiamente utilizzata. Ottenere un certificato valido è sempre più complicato, poiché le aziende sono sempre più protette e più costose, poiché le poche che esistono sono molto apprezzate sui mercati neri. Inoltre, la validità di un certificato, una volta utilizzato per firmare una minaccia, è molto limitata. Pertanto, solo un malware molto specifico, utilizzato per scopi molto specifici, è quello che fa uso di questa tecnica.

Per proteggerci dobbiamo svolgere le consuete pratiche. E la cosa più importante è che, oltre al buon senso, ci assicuriamo di farlo mantieni Windows e l'antivirus sempre aggiornati . In questo modo possiamo avere una blacklist con i certificati che sono stati compromessi e, se un malware firmato con essi raggiunge il nostro PC, non sarà in grado di infettarci.