Criptarea datelor pe hard disk-uri sau SSD-uri, partiții și fișiere este esențială astăzi. În prezent avem posibilitatea de a cripta datele unui server NAS, a unui computer desktop și chiar a unui laptop. Mai presus de toate, laptopurile sunt cele mai necesare pentru criptarea datelor, deoarece dacă le pierdem, acestea ar putea accesa toate datele noastre, la fel ca și cum am pierde hard diskul sau pendrive-ul nostru. Astăzi, în acest articol, vă vom învăța să criptați tot conținutul discului de la zero, folosind LUKS in Linux.

În sistemele de operare Linux avem multe opțiuni de criptare a datelor în Linux, de exemplu, putem folosi dm-crypt, LUKS, eCryptfs și chiar programe precum Veracrypt care sunt cu adevărat versatile și foarte recomandate. LUKS (Linux Unified Key Setup) ne permite să criptăm discuri, partiții și, de asemenea, volume logice pe care le creăm pe computerul nostru. Unele dintre avantajele pe care LUKS le are față de altele este că utilizarea sa este foarte simplă, fără a fi nevoie să configurați sau să executați comenzi complicate, este inclusă în nucleul în sine, prin urmare, performanța la criptarea / decriptarea datelor va fi foarte mare, trebuie să de asemenea, luați în considerare faptul că putem gestiona cheia de criptare după cum dorim.

Vom împărți clar acest tutorial în două secțiuni, în prima secțiune vă vom învăța cum să instalați un sistem de operare Debian cu criptare pe toată partiția, criptat în mod implicit, iar în a doua secțiune vă vom învăța cum să criptați computer după ce Debian este instalat în mod normal, fără criptare pe partiție în mod implicit. Un detaliu foarte important este că partiția orientată către „boot” nu va fi criptată, pentru a permite citirea informațiilor, dar restul discului va fi criptat cu LUKS, fie partiții, fie volume logice (LVM).

Instalați Debian sau Linux cu criptare LUKS în mod implicit

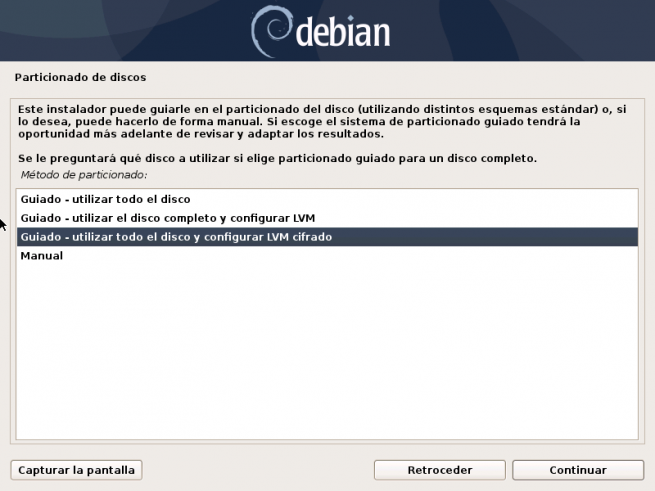

În expertul de instalare Debian, fie cu interfața grafică completă a utilizatorului, fie cu asistentul de instalare cu interfață minimă, avem posibilitatea de a configura întregul disc cu un LVM criptat, pentru a avea confidențialitate maximă atunci când Să folosim computerul, deoarece toate datele de pe partiția de sistem și datele vor fi criptate.

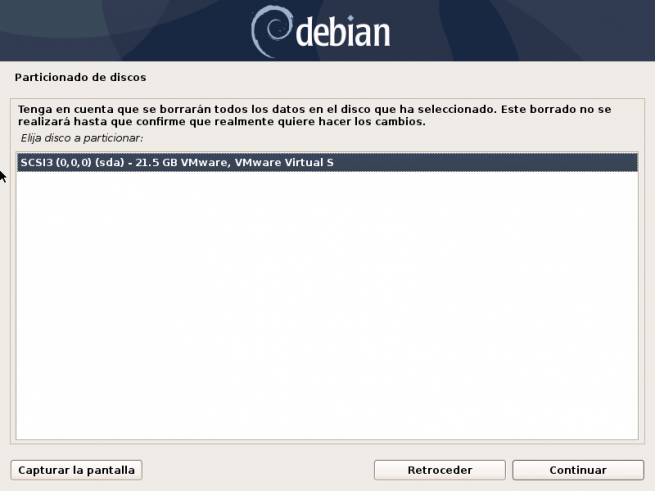

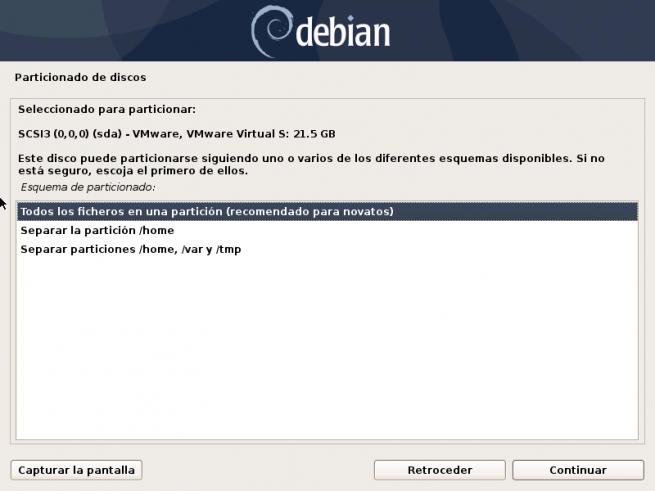

Va trebui pur și simplu să alegem „Ghidat - Folosim întregul disc și configurăm LVM criptat”, apoi alegem discul și selectăm dacă vrem totul într-o partiție sau îl separăm prin partiții, acest lucru nu contează deoarece putem separa / partiție de acasă în altul.

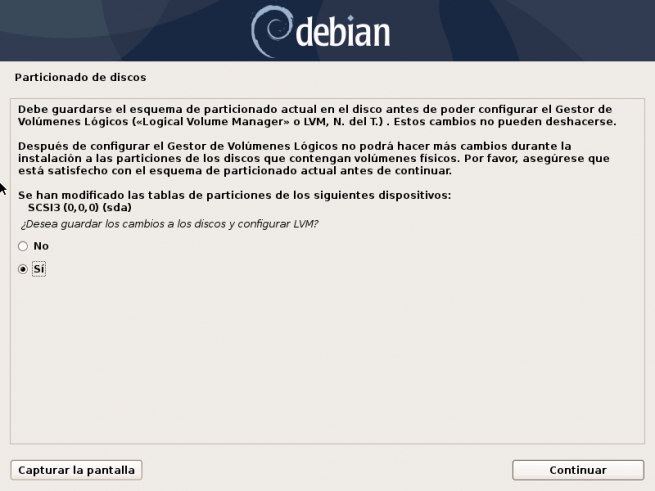

Va indica faptul că, dacă dorim să salvăm toate modificările făcute, este foarte recomandat să folosim LVM pentru a extinde ulterior sau a micșora capacitatea acestuia. Odată ce am făcut-o, sistemul de operare se va ocupa de ștergerea întregului disc cu date aleatorii pentru a îmbunătăți securitatea și a evita recuperarea datelor. Acest lucru va dura ceva timp, în funcție de dimensiunea discului pe care l-am selectat.

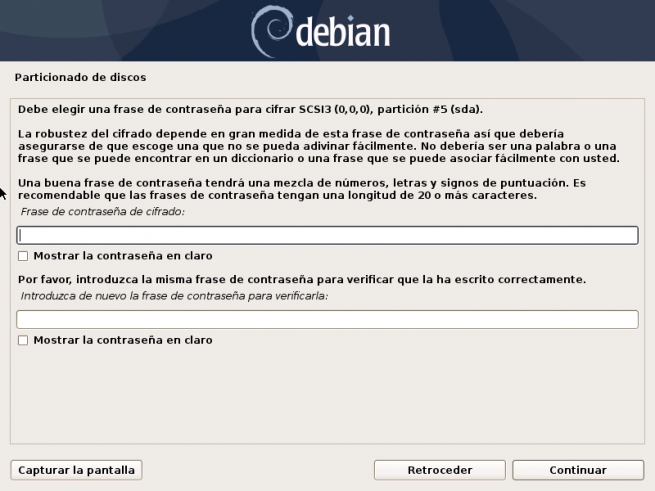

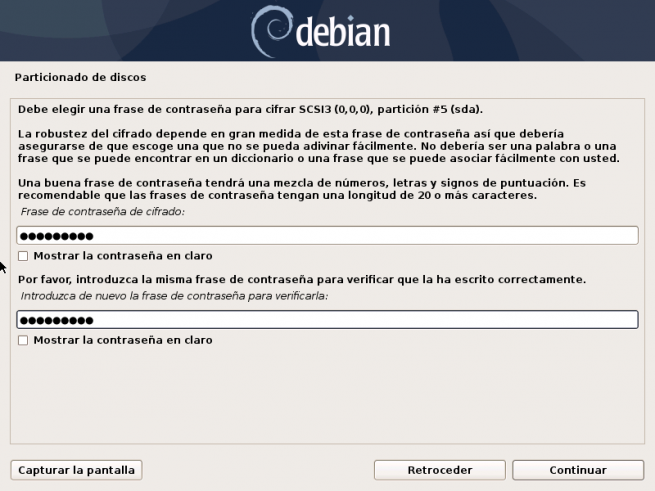

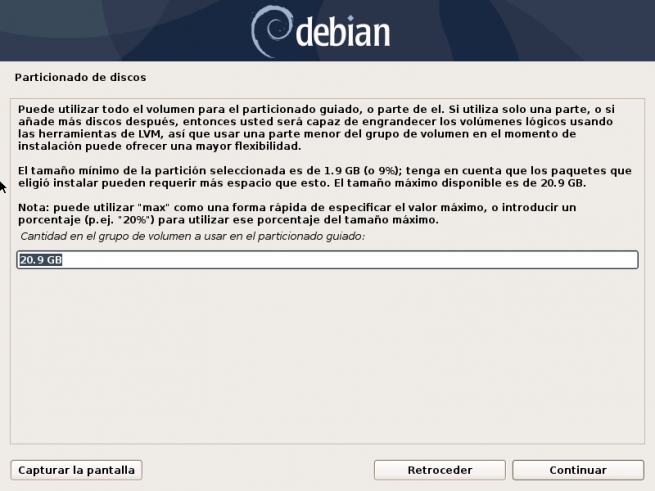

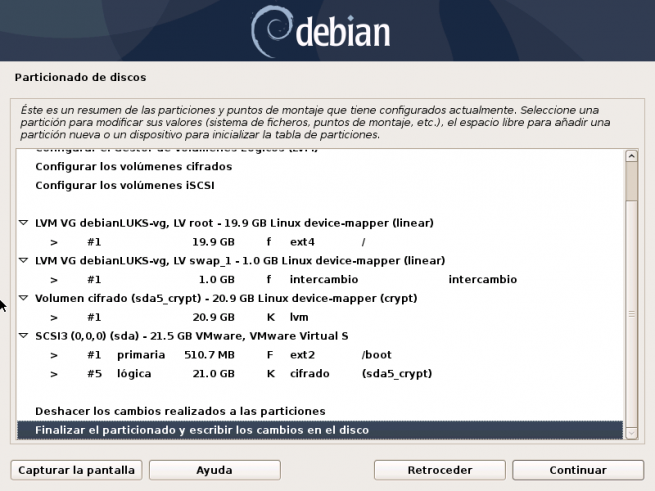

Odată ce este terminat, ne va spune să punem parola de criptare, să criptăm și să decriptăm discul cu această parolă. Cel puțin este recomandat să puneți 8 caractere, dar recomandarea noastră este să puneți cel puțin 12 caractere, folosind o parolă puternică. Odată terminat, vom obține un rezumat al tuturor lucrurilor pe care vrăjitorul de instalare Debian le va face pe discul nostru, cel mai important lucru este partea „criptării sda5_scrypt”, un detaliu important este că / boot nu va fi criptat și nici de schimb (swap), prin urmare, vă recomandăm să nu utilizați niciodată un swap sau să îl criptați după aceea.

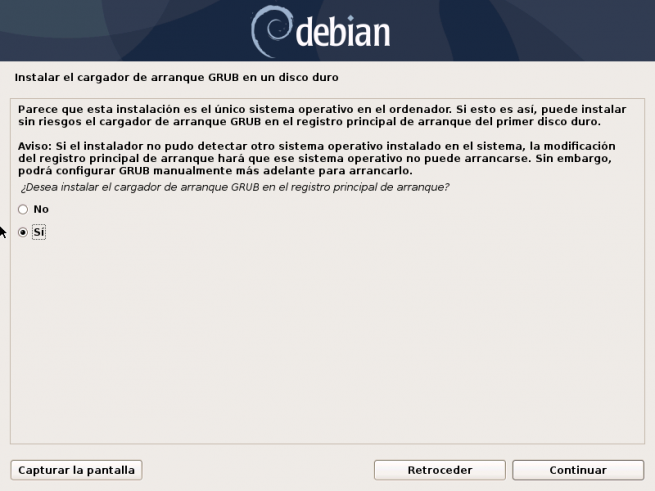

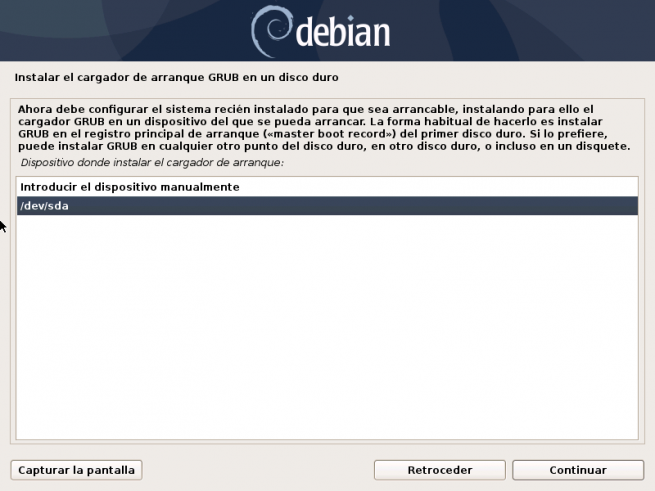

Odată ce am văzut tot ce se va face, indicăm că dorim să scriem modificările pe disc și, de asemenea, să instalăm încărcătorul de boot în grub, selectând discul / dev / sda pe care îl avem.

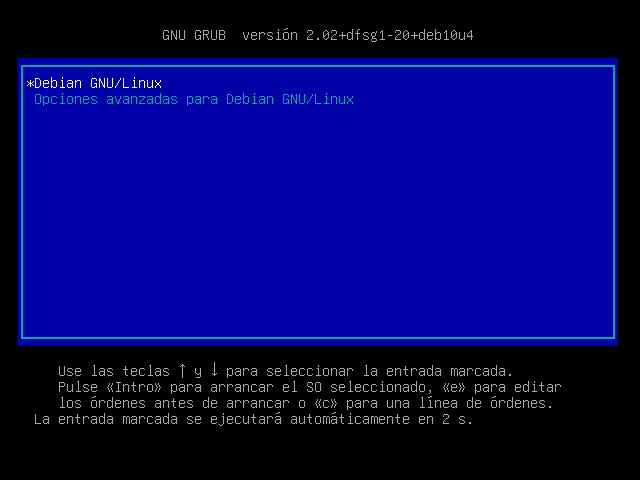

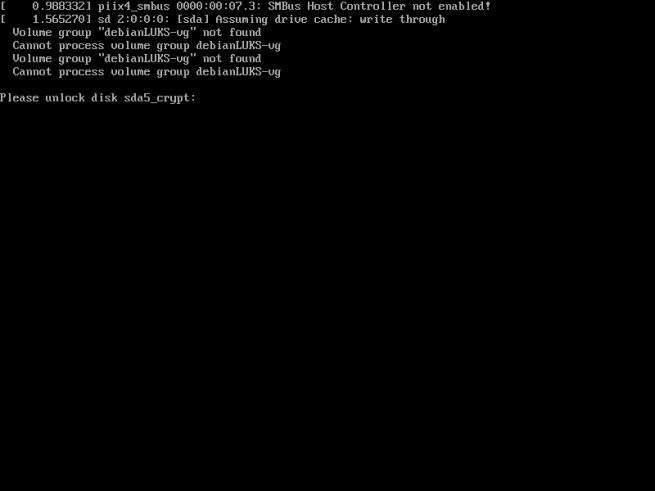

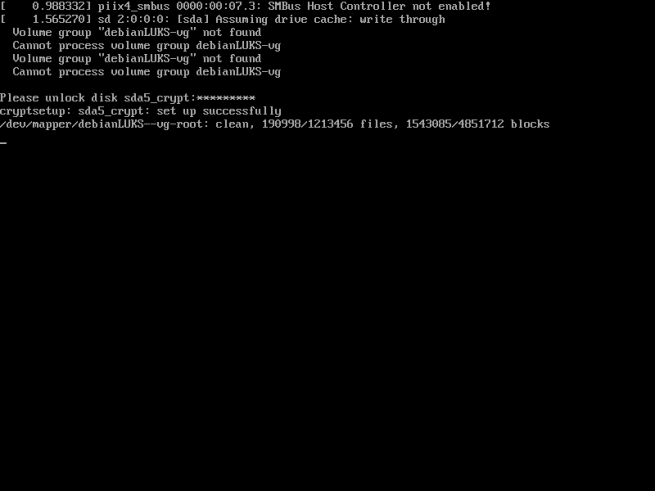

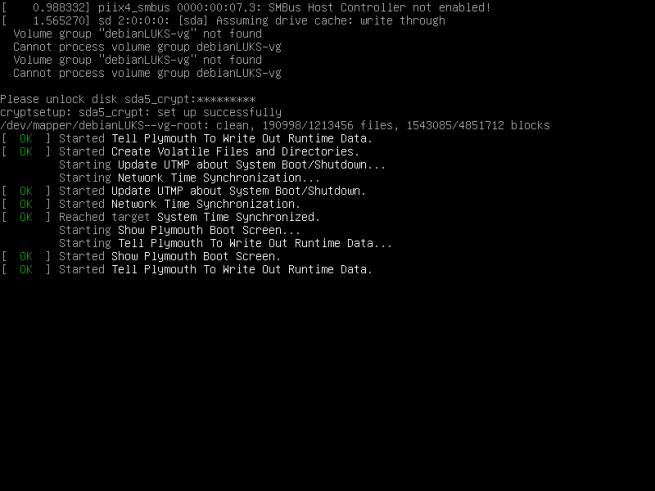

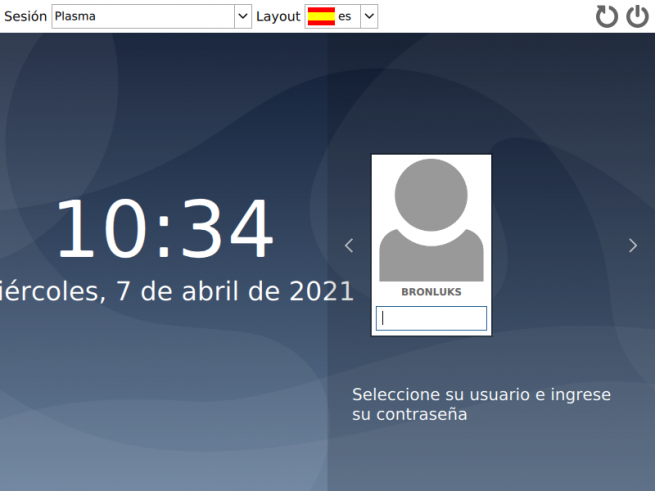

Odată ce am terminat instalarea, grub-ul va ieși și vom alege prima opțiune sau vom lăsa să treacă timpul. Ne va cere automat parola pentru a putea porni sistemul de operare, dacă nu introducem parola direct, nu va putea porni, deoarece totul este criptat. Dacă introducem cheia, vom vedea cum încep să înceapă diferite servicii în Debian.

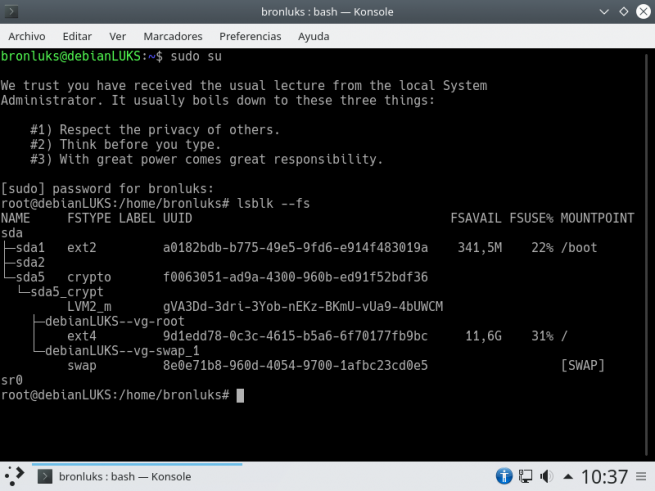

Dacă dorim să verificăm partițiile pe care le-am creat, putem pune următoarea comandă:

lsblk --fs

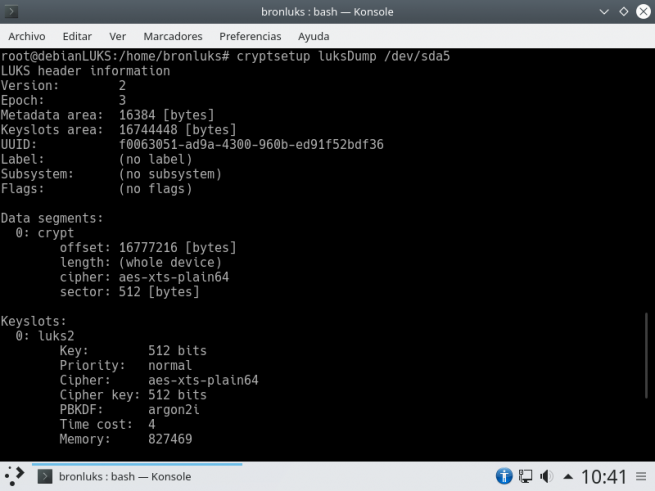

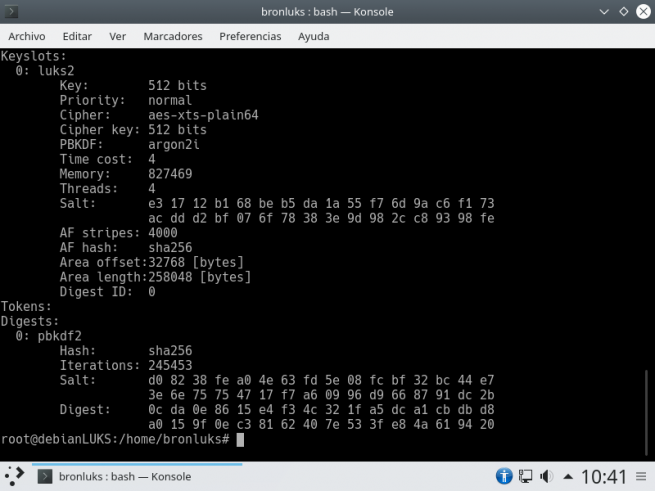

Dacă dorim să vedem caracteristicile LUKS (algoritmul de criptare simetric utilizat, lungimea cheii etc), putem pune următoarea comandă:

cryptsetup luksDump /dev/sda5

/ Dev / sda5 este în cazul nostru, dacă ați făcut o instalare diferită, este posibil ca aceste date să se schimbe. După cum puteți vedea, LUKS criptează toate datele cu AES-XTS în versiunea sa de 512 biți, folosește un argon2i PBKDF și un hash SHA256.

După cum ați văzut, configurarea sistemului nostru de operare cu Linux în mod implicit este foarte ușoară, trebuie doar să urmăm pașii asistentului de configurare, fără a fi nevoie să facem altceva. Odată ce știm cum să criptăm toate datele în mod implicit, să vedem cum să o facem atunci când sistemul de operare este deja instalat.

Configurați criptarea LUKS pe un sistem deja instalat fără criptare prealabilă

În această secțiune a tutorialului vom vedea cum putem cripta partiții atunci când acestea sunt deja create și chiar cum putem cripta orice fișier cu LUKS pe care îl avem în sistemul de operare. Vom efectua aceste teste cu un sistem Debian 10 fără a avea nimic criptat în mod implicit, fără partiție de sistem, date sau altceva.

Primul lucru pe care trebuie să-l facem este să instalăm LUKS în sistemul de operare, deoarece nu este instalat în mod implicit dacă nu l-am folosit în expertul de instalare. Instalarea se face direct din depozitul oficial Debian după cum urmează:

sudo apt install cryptsetup

Odată instalat, îl putem folosi pentru a cripta conținutul unităților de hard disk, partiții sau orice dispozitiv de stocare detașabil.

Înainte de a începe, ea este întotdeauna recomandabil să formatați complet partiția și să rescrieți datele , pentru a avea cea mai bună securitate posibilă, în acest fel, întreaga partiție sau disc va fi rescrisă cu informații aleatorii, astfel încât să fie foarte dificil sau aproape imposibil de recuperat informația. În prezent LUKS nu permite criptarea discului sau partiției atunci când acesta este utilizat, prin urmare, ar trebui să o facem de pe un alt computer. În plus, trebuie să folosiți „ cryptsetup-recriptare ”Care ne va ajuta să recriptăm complet partiția, fără pierderi de date, deși ar fi foarte recomandat să faceți o copie de siguranță a fișierelor importante înainte de a face acest lucru. Acest instrument vă permite să criptați datele de pe dispozitivul LUKS la fața locului, dar partiția nu trebuie să fie utilizată.

Criptați orice disc sau partiție (cu pierdere de date)

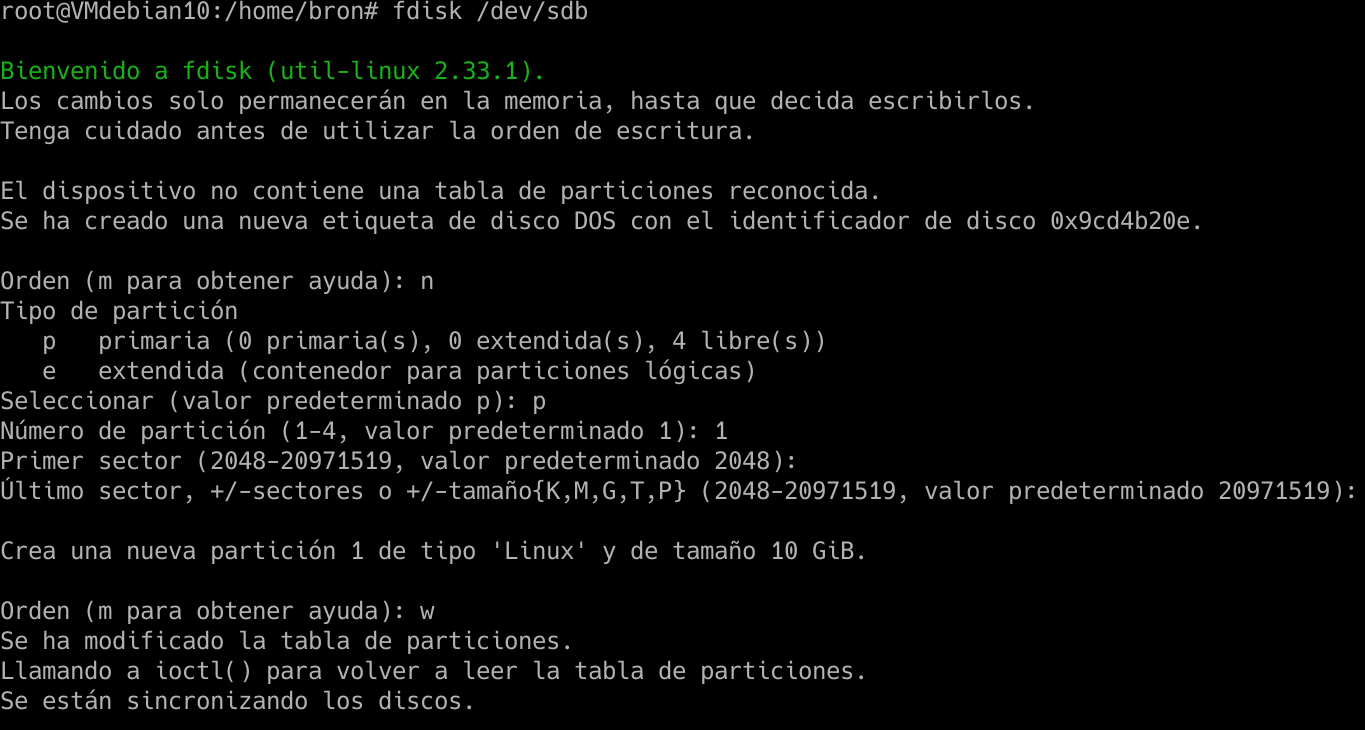

Primul lucru pe care trebuie să-l facem este să creăm o nouă partiție pe disc, pentru a o utiliza ulterior. Executăm următoarea comandă:

sudo fdisk /dev/sdb

Și continuăm să punem „n” pentru a crea o nouă partiție, punem „p” pentru ao face primară și acceptăm valorile care ne indică să avem o partiție a întregului hard disk, dacă vrem să o micșorăm, va trebui să modifice în special sectoarele pentru această partiție.

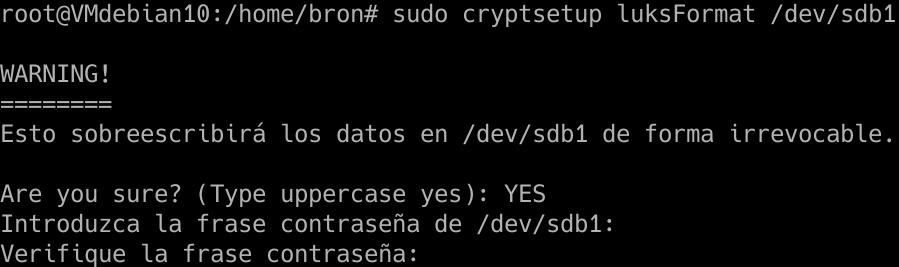

Odată ce am făcut acest lucru, trebuie să punem partiția sdb1 recent creată cu formatul LUKS, pentru aceasta executăm următoarea comandă:

sudo cryptsetup luksFormat /dev/sdb1

Scriem cu majuscul „DA”, introducem parola dorită și așteptăm până când este gata.

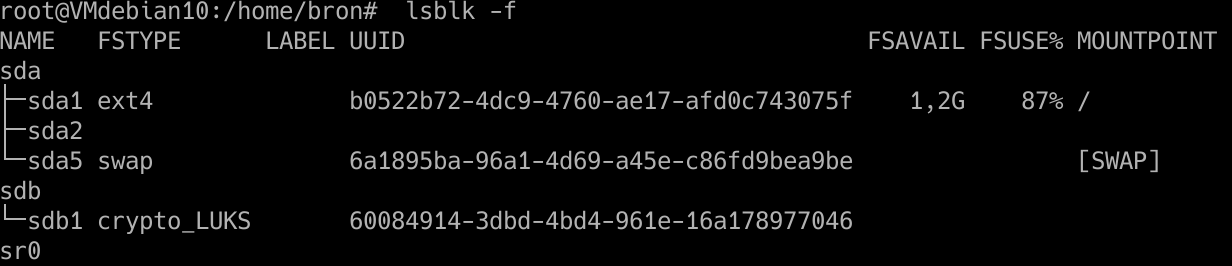

Dacă executăm comanda:

lsblk -f

Vom putea vedea toate hard diskurile, partițiile și sistemul de fișiere pe care le folosim. Ar trebui să vedem că pe sdb1 avem „crypto_LUKS” așa cum apare aici:

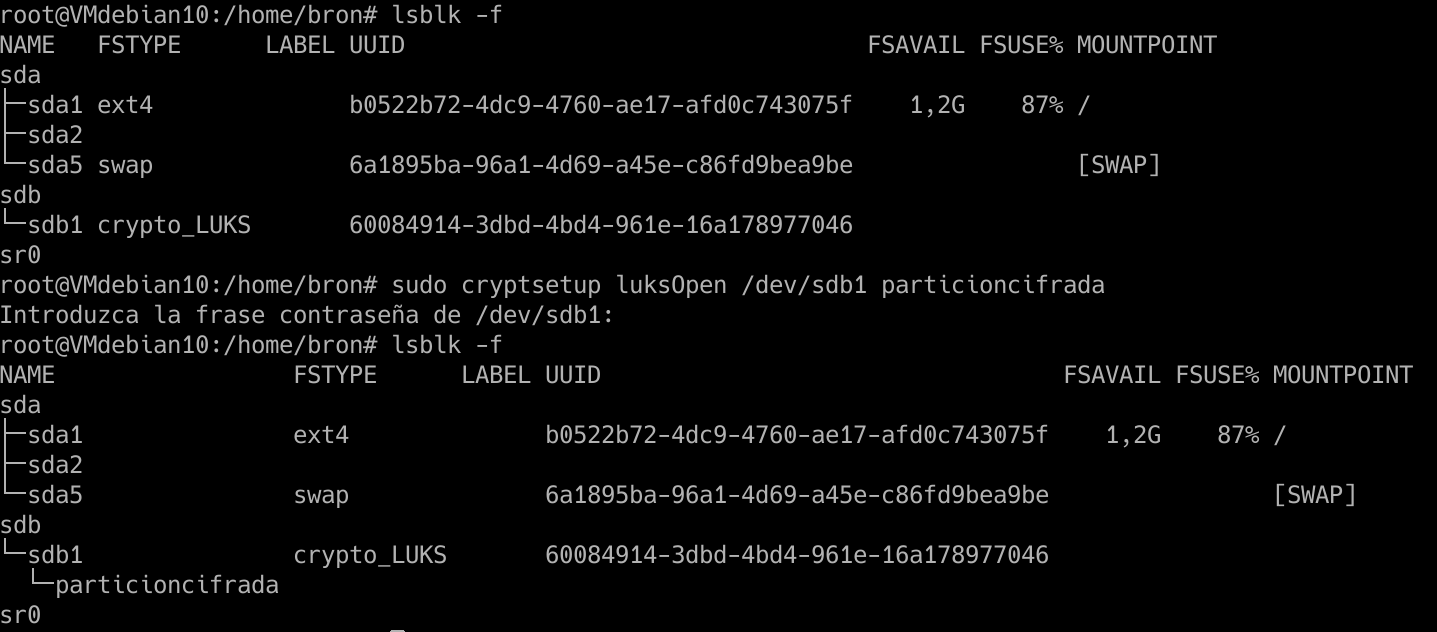

Odată ce am făcut-o, va trebui să deschidem această partiție cu LUKS pe care tocmai l-am creat, pentru aceasta punem comanda:

cryptsetup luksOpen /dev/sdb1 particioncifrada

Introducem parola și apoi executăm din nou „lsblk -f” și va apărea „partiția criptată”, care este numele identificator pe care l-am dat, dar îl putem schimba oricând.

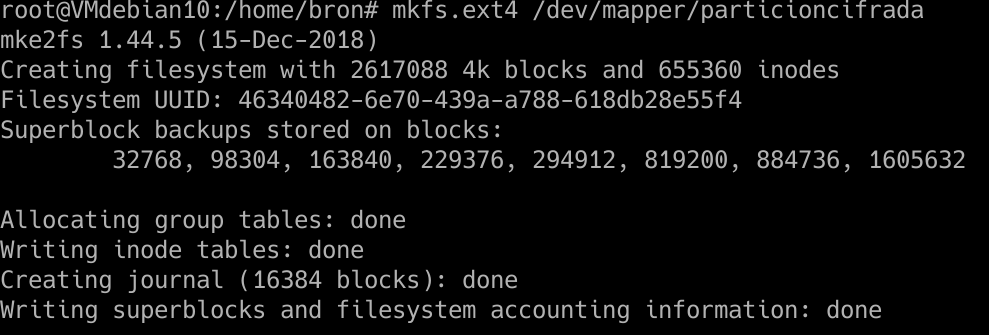

Acum trebuie să acordăm format de fișier acestei partiții, ceea ce normal ar fi să o facem și cu EXT4, pentru aceasta, punem următoarea comandă:

mkfs.ext4 /dev/mapper/particioncifrada

Și vom avea deja sistemul de fișiere EXT4 pe această partiție criptată.

Acum trebuie să montăm partiția într-un director, pentru a face acest lucru, trebuie să creăm în / home sau oriunde dorim punctul de montare:

mkdir -p /home/bron/particioncifrada/archivos

Și acum trebuie să-l montăm:

mount /dev/mapper/particioncifrada /home/bron/particioncifrada/archivos

Și dacă accesăm directorul «/ home / bron / criptare partiție / fișiere» putem scrie toate datele pe care le dorim, criptarea este din mers și total transparentă.

Dacă repornim computerul, unitatea nu va fi montată și nici nu vom avea partiția deschisă cu LUKS, prin urmare, de fiecare dată când repornim și dorim să accesăm această partiție, va trebui să facem următoarele:

cryptsetup luksOpen /dev/sdb1 particioncifrada

Introducem parola la cerere și montăm din nou unitatea:

mount /dev/mapper/particioncifrada /home/bron/particioncifrada/archivos

Dacă dorim ca acesta să fie deschis și montat automat la începutul sistemului de operare, va trebui să edităm fișierele / etc / crypttab și / etc / fstab pentru a pune această partiție, dar recomandarea noastră este să montați unitatea manual și cereți parola, pentru securitate, deoarece dacă nu, va trebui să stocați cheia în text simplu în / boot / partiție.

Acum știm tot ce trebuie să știm pentru a putea cripta discuri sau partiții complete utilizând LUKS și făcându-l direct de pe Linux, chiar și atunci când sistemul funcționează deja, va trebui să fim atenți la parolele noastre, dar vom vorbi despre un sistem extrem de sigur cu criptarea datelor.