する必要性 私たちのプライバシーを保護する 現代のコンピューティングの最も重要な焦点のXNUMXつになり、このため、ストレージデバイスメーカーは長い間 ハードウェア暗号化 システム、それでユーザーはそれをより簡単にします。 当社のデータへの不正アクセスを防止することになると。 しかし、あなたは知っていますか どのようにハードウェア暗号化 SSD 作品 ? この記事では、それについて説明し、ソフトウェア暗号化よりも優れている点を説明します。もちろん、 暗号化のタイプ がある。

SSDの技術仕様について何度も話すとき、特定のハードウェア暗号化アルゴリズムとの互換性が言及されますが、それらの名前と頭字語はほとんどのユーザーにあまり伝えられない可能性があります。 ほとんどの人は暗号化がプライバシーとデータ保護に関連していることを知っていますが、この記事では、暗号化が何であるかを確実に知ることができるように、もう少し進んで簡単な方法で説明します。 SSDを購入すると対応します。

SSD暗号化とは何ですか?

大企業や行政から個人に至るまで、重要な個人データや個人データを保護したいという願望が必要になっています。 このデータを不正アクセスや外部からの攻撃から保護するために、暗号化は侵入者がデータにアクセスするのを防ぐ追加の保護レイヤーを提供します。これにより、ハッカーがコンピューターにアクセスしたり、誰かがハードドライブを外部から盗んだりしても、アクセスできなくなります。あなたのデータ。

暗号化とは簡単に理解するには、デジタルデバイスに入力された情報を次のように変換する方法として理解できます。 読み取り不可能なデータブロック あなたが特定のものを持っていない限り 暗号化キー。 暗号化プロセスが高度になるほど、暗号化されたデータが読み取れなくなります。逆に、復号化によって暗号化されたデータが元の形式に戻され、再び読み取れるようになります。そのため、ストレージデバイスの暗号化に注意する必要があります。それはまたいくつかを持っています パフォーマンスへの影響 データを使用する前に復号化する必要があるためです。

ハードウェアとソフトウェアの暗号化

その名前が示すように、ソフトウェア暗号化はXNUMXつ以上のソフトウェアプログラムを使用してストレージドライブ上のデータを暗号化します。 SSDが初めて暗号化されると、一意のキーが確立されてPCのメモリに保存され、次にこれがユーザー定義のパスフレーズで暗号化されます。 ユーザーがそのフレーズを入力すると、キーのロックが解除され、暗号化されたデータへのアクセスが許可されます。したがって、実際には、ソフトウェアの暗号化は、データとデバイスの読み取りと書き込みの間の仲介のようなものです。

データがドライブに書き込まれるときは、物理的にディスクに保存される前にキーを使用して暗号化され、データが読み取られるときは、ユーザーに提示する前に同じキーを使用して復号化されます。 暗号化はプログラム(メモリに常駐している必要があります)に基づいているため、これにはPCのプロセッサにかなりの作業負荷がかかります。 CPU それは実際に暗号化と復号化のワークロードを実行することを担当しています。 データの。

ソフトウェア暗号化には、XNUMXつの非常に明確な欠点と、欠点でもある利点があります。最初の欠点は、プログラムに依存しているため、プログラムがないとデータにアクセスできないため、問題が発生した場合、彼自身が深刻な問題を抱えることになります。 。 XNUMXつ目の欠点は、ハッカーが(パスワードを見つけるのと同じように)パスフレーズを見つけた場合、秘密鍵のコピーがストレージデバイス自体に保持されるため、制限なしにすべてのデータにアクセスできることです。 最後に、CPUに依存するため、暗号化と復号化のパフォーマンスがハードウェアよりも優れているという利点がありますが、同時に、リソースを使用してPCのパフォーマンスを低下させるという欠点もあります。

一方、ハードウェアベースの暗号化を使用するユニットは、このプログラムをユニット自体に統合しているため、データの暗号化および復号化タスクを実行するためにプロセッサに依存していません。 自己- SSD(SED)の暗号化 データを書き込む前に暗号化し、NANDメディアから直接読み取る前に復号化するチップが組み込まれています。 このように、ハードウェア暗号化はオペレーティングシステムとシステムBIOSの間に位置し、ソフトウェア暗号化よりもはるかに安全になります。

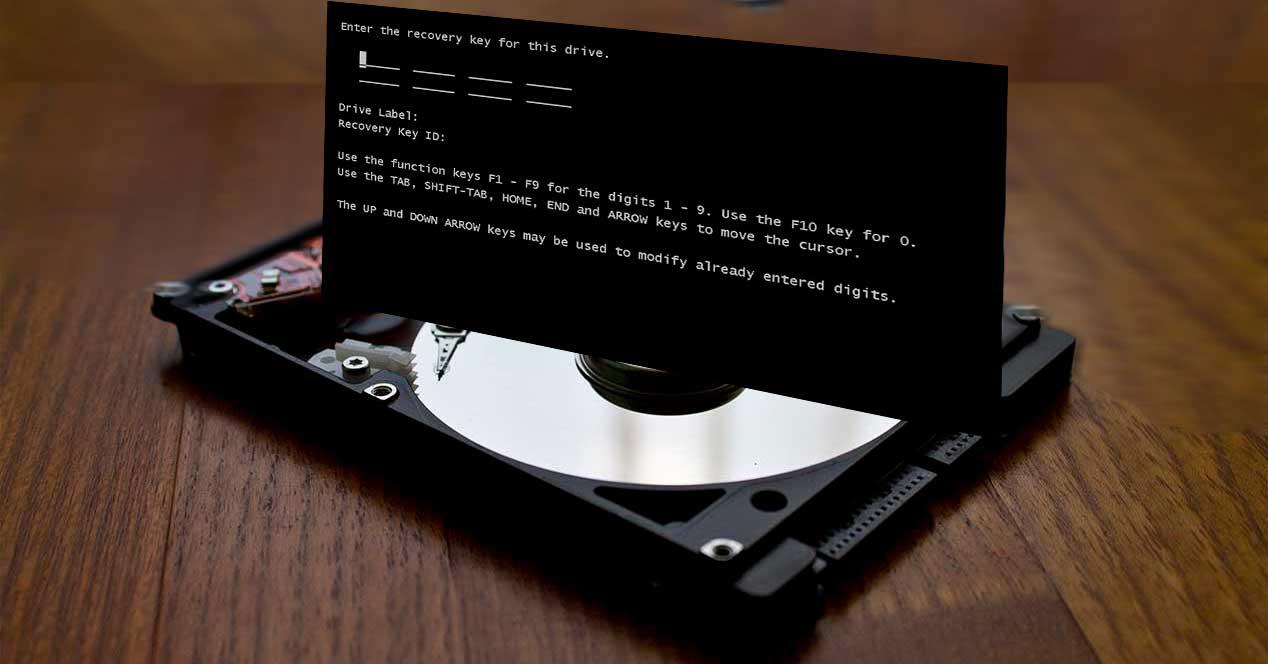

ドライブが初めて暗号化されると、暗号化コードが生成されてSSDのNANDフラッシュメモリに保存されます。システムがドライブで初めて起動されると、カスタムBIOSがロードされ、ユーザーのパスフレーズの入力を求められます。 。 入力すると、すべてのコンテンツが復号化され、オペレーティングシステムとユーザーデータへのアクセスが許可されます。

SSDではどのような種類の暗号化が使用されていますか?

原則として、自己暗号化チップを搭載したSSDには、次のXNUMXつのタイプがあります。 AES 最もよく知られていて、最も使用されています。 AES(Advanced Encryption 標準)は対称暗号化アルゴリズム(つまり、暗号化キーと復号化キーが同じであることを意味します)であり、情報を128ビットブロックに分割してから、レベルAES暗号化に依存するキーで暗号化します(たとえば、AES256ビットはキーは256ビットであり、明らかにキーが大きいほど復号化が複雑になります)。

実際、256ビットのAES暗号化は、優れたデータ保護を保証する国際標準であり、文字通り判読できないと見なされているため、米国政府によっても承認されています。これにより、この標準は存在する中で最も堅牢になります。 。

そして、なぜそれは判読できないのですか? すでに述べたように、AES-256暗号化は256ビットの秘密鍵を使用します。 これらのビットごとに、可能なキーの数が256倍になります。つまり、256ビットの暗号化は256つを14の可能性に引き上げたものに相当します。つまり、スーパーコンピューターでさえも取る可能性のあるキーの数が非常に多いということです。推測する何世紀も。 ただし、各キービットのラウンド数が異なるため、それだけではありません。これは、プレーンテキストから暗号文に変換するための手順です。 AES-14には256ラウンドがあるため、ハッカーが正しいXNUMXビットシーケンスのXNUMX倍を取得する可能性はわずかです。

一方、私たちはに基づく暗号化を持っています TCGオパール2.0 ; TCGは、相互運用可能な信頼のコンピューティングプラットフォームのハードウェアベースの信頼のルートを定義し、独立系ソフトウェアベンダーによって暗号化されたSSDを初期化、認証、および管理できるプロトコルとしてOpal 2.0を確立する、つまりデータを許可する国際的な規制グループです。 Symantec、McAffeeなどのソリューションなど、サポートされているソフトウェアで暗号化が使用されている場合は、CPUではなくSSDで暗号化および復号化されます。