I criminali informatici sono sempre alla ricerca delle credenziali del nostro account e del profitto. I loro obiettivi generalmente prendono di mira Microsoft account, account di social media e account relativi al lavoro. Oggi in questo articolo andremo a spiegare le strategie di Phishing più comuni sui social network Facebook, Instagram, LinkedIn e Twitter, in modo da non innamorarti di loro. La prima cosa che faremo è spiegare cos'è il Phishing e una serie di nozioni di base, in modo da non essere vittime di un attacco di questo tipo. Quindi ci concentreremo sulle piattaforme di cui sopra e spiegheremo le strategie impiegate dai criminali informatici.

Che cos'è il phishing e come evitare di esserne vittima

Un attacco di phishing mira a saccheggiare le credenziali dei nostri account. Tutto inizia quando invii un messaggio che spaccia per azienda o organizzazione legittima. In questo caso, intendiamo che si atteggiano a messaggi legittimi da social network come Facebook, Twitter, Instagram ecc. Quando in realtà non lo sono.

Il messaggio che riceviamo contiene generalmente un collegamento che ci indirizza al sito Web di un criminale informatico oa un file dannoso. Indubbiamente, troviamo un caso di furto di identità da parte di un'azienda in cui la vittima penserà che si trova sul sito ufficiale. L'obiettivo di un attacco di phishing è che l'utente, quando accede normalmente, finisca per consegnare i dati del proprio account (nome utente + password) al cybercriminale.

Le strategie di phishing utilizzate dagli aggressori possono essere molto varie, ma ecco alcune misure che possono aiutare a evitarle:

- Non dovremmo accedere da link di posta elettronica.

- Né devi aprire o scaricare allegati.

- Devi analizzare la grammatica e l'aspetto del messaggio. Se si verificano errori di ortografia e il testo sembra essere stato tradotto da altre lingue ed è sbagliato, sii sospettoso.

- Verificare che il collegamento abbia il dominio corretto prima di fare clic su di esso.

- Proteggi l'account con l'autenticazione a più fattori.

- Mantieni i nostri computer comodamente aggiornati con gli ultimi aggiornamenti software. Inoltre, sono altamente raccomandate misure come avere un buon software antivirus e antimalware.

Le strategie di phishing più comuni su Facebook

Facebook è uno dei social network più popolari e anche uno dei principali obiettivi degli hacker. Abbiamo sempre più metodi di protezione migliori per proteggere i nostri account, ma gli aggressori continuano anche a lavorare per abbattere queste barriere di difesa. Una delle strategie di phishing più utilizzate dai cybercriminali con l'obiettivo di rubare le credenziali è Ingegneria sociale .

In questo senso, phishing mirato sta guadagnando importanza. Nel messaggio che le vittime ricevono, mostrano le loro informazioni private come:

- Nome e cognome.

- Il luogo in cui studiano o lavorano.

Questi dati per rendere più credibile quel messaggio, come avrai dedotto tu stesso, li ottengono da Facebook. Un altro aspetto di cui dobbiamo essere consapevoli è anche annunci dannosi . Facebook dispone di misure di sicurezza per impedire questo tipo di azione, sebbene alcune vengano gestite occasionalmente. Grazie a questi annunci fasulli, possono consentire il download di malware o il reindirizzamento a siti controllati da aggressori, possono consentire il download di malware o reindirizzarci a pagine web controllate da cybercriminali.

Indubbiamente, un'altra delle strategie di phishing più utilizzate su Facebook sono le Collegamento noi riceviamo tramite Facebook Messenger . Qui dobbiamo essere molto attenti e agire con cautela, misurando molto bene i nostri passi. In questo senso, sebbene gli attacchi di Phishing siano uno dei più utilizzati, c'è di più. Ad esempio, potrebbero essere collegamenti che ci indirizzano a siti Web dannosi con software progettato per infettare i nostri computer, oppure potrebbero anche essere bufale e falsa pubblicità.

Inoltre, dovremmo parlare di pericolo di bot o profili falsi . Grazie a loro, gli aggressori potrebbero inserire commenti nei nostri profili o nei gruppi che siamo. Lì possono utilizzare phishing o altri collegamenti dannosi, utilizzarli per raccogliere informazioni o attaccarci in qualche modo. Infine, una cosa che consigliamo in questo articolo è di abilitare la doppia autenticazione su Facebook.

Strategie di phishing su Instagram e un esempio pratico

Instagram è diventato uno dei principali social network per molti influencer. Alcuni di loro, infatti, possono vivere comodamente realizzando le loro storie e pubblicazioni su questo popolare social network.

Sia i professionisti che le persone che hanno appena iniziato, possono essere vittime delle strategie di phishing dei criminali informatici. Una delle risorse più utilizzate è quella in cui riceviamo un notifica che il nostro account ha violato il copyright . Nel messaggio che riceviamo, inoltre, compaiono il logo e l'intestazione Instagram e, inoltre, il mittente ha un indirizzo di invio molto simile all'originale.

Un altro punto da notare è che l'attaccante offre poco tempo per risolvere il problema. Generalmente lasciano 24 ore, sebbene in alcuni casi siano stati visti dare un periodo di 48 ore. Nei casi in cui il file strategia di velocità è giocato, devi essere sospettoso. Questo viene utilizzato molto negli attacchi, sia su account Instagram, Microsoft e persino con le banche.

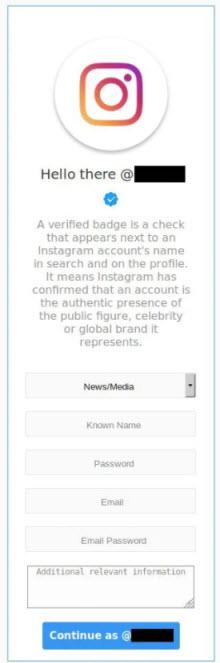

Se clicchiamo su un collegamento nel messaggio, arriveremo a un sito web molto convincente che, come ho detto prima, non manca di dettagli poiché include il logo e il resto degli elementi del sito ufficiale. Se andiamo avanti e seguiamo tutti i passaggi, i dati del nostro account finiranno nelle mani dell'aggressore. Ora vedremo un esempio pratico di attacco di phishing su Instagram. La forma di azione è simile nel resto delle piattaforme perché usano lo stesso metodo.

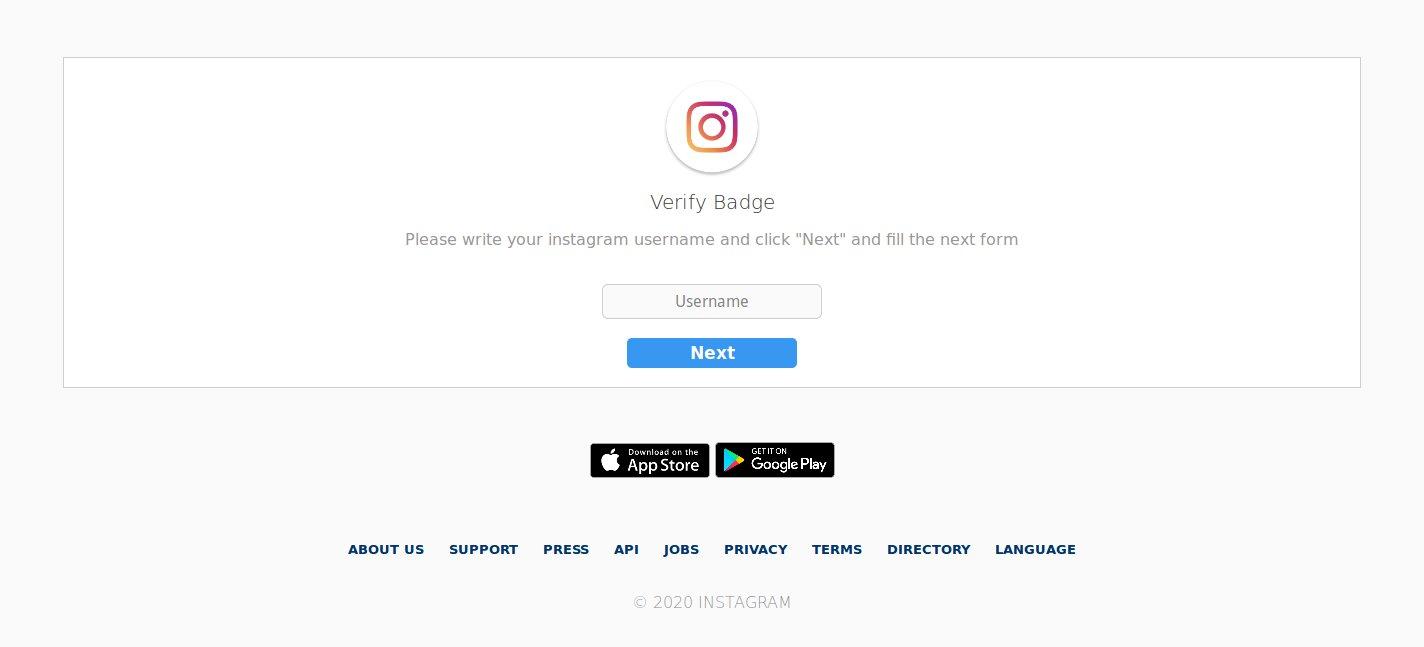

Una delle strategie di Phishing che hanno utilizzato è stata quella di inviare un messaggio agli utenti di Instagram in cui offrivano una band o un badge speciale per il nostro account, che ovviamente non esiste. La prima cosa che vediamo è un messaggio come questo per ottenere il file badge / badge promesso . Successivamente, quello che dovremmo fare è fare clic su Successivo .

Quindi, in quella forma, ci viene chiesto di inserire il nostro nome utente e password di Instagram.

Se lo facciamo, il nostro conto sarà purtroppo caduto nelle mani sbagliate.

Phishing su LinkedIn

La piattaforma LinkedIn che molte persone utilizzano per cercare un lavoro, migliorare il loro attuale lavoro o cercare il profilo di un candidato per una posizione, è una delle piattaforme che ha subito più attacchi di Phishing.

In questo caso, riceviamo un messaggio in cui siamo invitati a fare clic su un collegamento, perché in caso contrario, il nostro L'account LinkedIn verrà disattivato . Come al solito, se lo analizziamo in profondità, troveremmo che l'indirizzo del mittente non corrisponde al dominio. Scopriremo anche la mancanza di personalizzazione del messaggio e errori grammaticali insieme al collegamento a un sito falso. Infine, se completi tutti i passaggi per rassicurare la vittima, di solito la reindirizza al sito Web ufficiale di LinkedIn.

Attacchi di phishing su Twitter

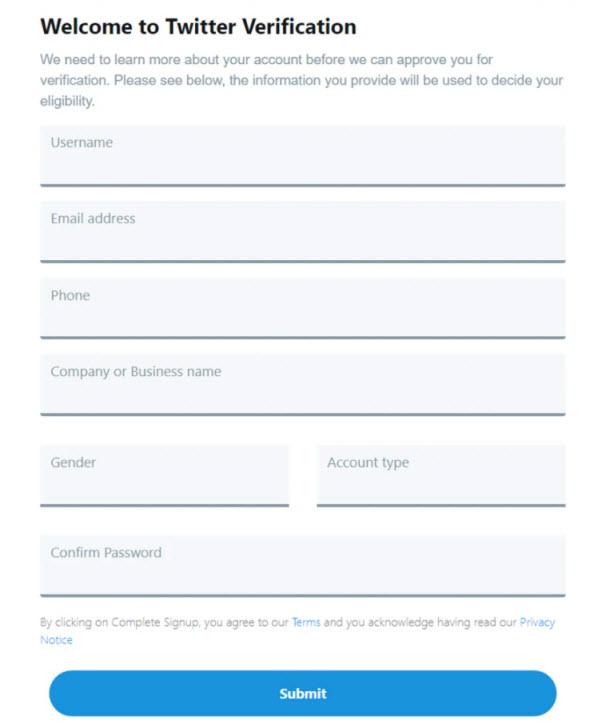

Su Twitter, il social network che parla dei trend più attuali non è risparmiato dal Phishing. In tal senso, dobbiamo anche essere molto attenti ai messaggi e ai link su cui clicchiamo. Qui abbiamo un esempio di Twitter Phishing in cui cercano di ottenere i soliti dati: nome utente e password.

Come puoi vedere, in tutte queste piattaforme usano strategie di phishing simili per rubare i nostri account.

Cosa devo fare se commetto un errore durante l'inserimento dei dati

La prima cosa che dobbiamo fare è inserire il nostro account Facebook, Instagram, LinkedIn o Twitter e cambiare la password immediatamente . In questo senso, va notato che il tempo è importante, prima lo risolviamo, più facile sarà che non abbia conseguenze negative per noi. Infine, un'altra cosa che potrebbe aiutarci è attivare l'autenticazione a più fattori se la piattaforma lo supporta.