Salaus syntyi tarpeesta tehdä tiedonsiirrosta yksityinen, joten sen perusteella salaus on menetelmä, jota käytetään viestin salaamiseen ja salauksen purkamiseen siten, että sanoman lähettäjälle ja vastaanottajalle näkyy vain selväkielinen teksti, että se on täysin lukukelvoton kenellekään, joka keskeyttää sen lähetyksen keskellä, ja puolestaan, että se on riittävän turvallinen vastustamaan kaikkia hyökkäyksiä mikä saattaa vaarantaa välitettävän tiedon. Salaa on kahta tyyppiä näppäimistön tyypistä riippuen. Salaus, jonka algoritmit käyttävät vain yhtä avainta, tai symmetrinen salaus ja kahden avaimen algoritmien salaus, epäsymmetrinen salaus . Täällä voimme nähdä, miten kukin toimii ja mitkä ovat niiden ominaisuudet ja erot.

Symmetrinen salaus tai yhden avaimen salaus

Symmetrinen salaus on vanhin salaustekniikka, mutta se tarjoaa silti korkean turvallisuustason. Se perustuu yhden salaisen avaimen käyttöön, joka vastaa tietojen salaamisesta ja salauksen purkamisesta riippumatta siitä, ovatko ne kuljetettavia tietoja protokollien, kuten TLS: n kanssa, vai siirrettävässä tallennuslaitteessa olevia tietoja. Symmetrinen salaus oli ensimmäinen menetelmä tietojen salaamiseen, ja se perustuu siihen, että samaa salausta käytetään sekä salaukseen että salauksen purkamiseen, joten on tärkeää, että kaikilla käyttäjillä, jotka haluavat salata tai purkaa viestin, on tämä salainen avain, muuten he eivät pysty. Symmetrisen salauksen ansiosta voimme tehdä viestintää tai tallentaa tiedostoja turvallisesti.

Salaus symmetrisen avaimen käyttö tarkoittaa, että vähintään kahdella käyttäjällä on oltava salainen avain. Tätä avainta käyttämällä kaikki turvattomalla kanavalla, kuten Internetissä, välitetyt viestit salataan ja puretaan, joten tarvitsemme tietojen salauksen luottamuksellisuuden säilyttämiseksi. Jokaisella käyttäjällä, joka haluaa käyttää salattua viestiä, on oltava tämä salauksen purku salasana, muuten sitä ei voida lukea.

Tietojen salausmenetelmä perustuu siihen, että lähettäjä salaa viestin yksityisellä avaimellaan, lähettää sen epävarman kanavan kautta, ja vastaanottajan on purettava se samalla salasanalla tai yksityisellä avaimella kuin lähettäjä on käyttänyt.

Symmetrisen avaimen algoritmin on täytettävä useita seikkoja ollakseen turvallinen käytössä:

- Kun viesti on salattu, ei salausavainta eikä selkeää viestiä voida saada millä tahansa menetelmällä.

- Jos tiedämme selkeän viestin ja salauksen, avaimen hankkimiseksi selkeän viestin saamiseksi tulisi käyttää enemmän aikaa ja rahaa kuin tiedon mahdollinen arvo se on varastettu.

Raa'at voimahyökkäykset ovat symmetristen salausalgoritmien todellinen vihollinen , on pidettävä mielessä, että nämä algoritmit ovat julkisia ja että niiden vahvuus riippuu suoraan siitä, kuinka monimutkainen algoritmi on sisäisesti, ja myös näiden hyökkäysten estämiseen käytetyn avaimen pituudesta.

Symmetrisen salauksen tärkein asia on suojata yksityinen avain tai salasana. Suurin esiin tuleva ongelma on tämän yksityisen avaimen tai salasanan jakaminen kaikille käyttäjille, sekä tiedon lähettäjille että vastaanottajille, salaamaan ja purkamaan viestin tiedot. On välttämätöntä, että kaikki järjestelmän käyttäjät suojaavat yksityistä avainta tai salasanaa mahdollisimman hyvin, koska jos se joutuu vääriin käsiin, koko järjestelmä vaarantuisi, ja heidän on luotava uusi avain ja jaettava yksityinen avain uudelleen eri käyttäjille. osallistujia.

Yksi ero symmetrisen ja epäsymmetrisen salauksen välillä on se, että symmetrisesti kaikilla käyttäjillä on sama salaus / salauksenpurkuavain, jos meillä on useampi kuin yksi viestintäkanava, meillä on yhtä monta yksityistä avainta kuin rinnakkaisilla viestintäkanavilla. Epäsymmetrisissä kullakin käyttäjällä on kuitenkin pari avainta (julkinen ja yksityinen) kaikille viestintäkanaville riippumatta siitä, kuinka monta suojattua kanavaa ylläpidetään, meidän on vain suojattava yksityinen avain.

Symmetristen salausalgoritmien etuna on, että ne ovat nopeita, erittäin nopeita, ja viime vuosina laitteistosalauksen kiihdytys on sisällytetty tietokoneprosessoreihin, palvelimiin, reitittimiin ja muihin laitteisiin, joten voimme siirtää tietoja VPN todella nopeasti. Nopeus riippuu myös käytettävästä symmetrisestä salausalgoritmista, esimerkiksi AES ja ChaCha20 ovat kaksi nopeinta ja turvallisinta, mitä meillä on tänään, mutta laitteiston laitteisto vaikuttaa paljon.

Nyt puhumme yksityiskohtaisesti kahdesta symmetrisestä algoritmista, joita käytetään jatkuvasti tänään joko HTTPS-yhteyksissä TLS 1.2: n ja TLS 1.3: n kanssa, virtuaalisissa yksityisissä verkoissa, joissa on IPsec, OpenVPN tai WireGuard, ja myös muilla alueilla, joilla datan salausta käytetään, kuten VeraCryptissä.

AES (Advanced Encryption Standard)

Symmetrinen AES-algoritmi oli vastuussa korvaamalla DES , ja sitä käytetään tällä hetkellä kaikilla suojatuilla kanavilla ja protokollilla, kuten TLS, FTPES, virtuaaliset yksityisverkot ja paljon muuta. AES-salausta voidaan käyttää sekä ohjelmistoissa että laitteistoissa, AES on lohkosalausalgoritmi, kiinteä lohkokoko on 128 bittiä . Avaimen pituus voidaan valita, ja meillä on Saatavana 128, 192 ja 256 bittiä , joka on 128 bitin pituus vakiona, mutta 256 bittiä käytetään myös laajalti.

Erittäin tärkeä näkökohta on, että AES on vastuussa 4 × 4-matriisin muodostamisesta, ja sitten siihen käytetään useita salauskierroksia. 128-bittiselle avaimelle käytetään 10 salauskierrosta, 192-bittiselle avaimelle 12 kierrosta ja 256-bittiselle avaimelle sovellettavia kierroksia on 14. Alusta alkaen monet kryptografit epäilevät sen turvallisuutta, ja se on että hyökkäyksiä on kirjattu useilla kierroksilla lähellä viimeistä kierrosta, erityisesti 7 kierrosta 128-bittisille avaimille, 8 kierrosta 192-bittisille avaimille ja 9 kierrosta 256-bittisille avaimille on purettu.

Salausmoodi on tapa, jolla AES-salattuja viestilohkoja käsitellään, on erilaisia ja kukin niistä toimii eri tavalla. Esimerkiksi on AES-CBC, AES-CFB ja AES-OFB , aiomme selittää, mikä tämä on, mikä näkyy salauskirjastoissa, kuten OpenSSL ja LibreSSL.

- CBC (salauslohkoketju) - Tätä salaustilaa on käytetty laajalti yhdessä hash-toiminnon kanssa tietojen aitouden varmistamiseksi, ja sitä käytetään edelleen. Tämä salaustila koostuu jokaisen selkokielisen lohkon XORin muodostamisesta edellisen salauslohkon kanssa. Jokainen salattu lohko riippuu edellisestä siihen pisteeseen asti käsitellystä. Tämän XOR-vaihtoehdon suorittamiseksi ensimmäisen tekstilohkon kanssa käytetään alustusvektoria IV. Tämä salaustila suoritetaan peräkkäin, sitä ei voida käsitellä rinnakkain tietojen salauksen / salauksen purkamisen suorituskyvyn parantamiseksi.

- OFB (tuotepalaute) : tässä tilassa salaisella avaimella luodaan näennäissatunnaislohko, johon XOR-operaatio selkokielisellä tekstillä luodaan salateksti. Tässä tapauksessa vaaditaan myös alustusvektori, jonka on oltava yksilöllinen jokaiselle salatulle viestille. Jos eri IV: tä ei käytetä, järjestelmän turvallisuus vaarantuu. Sitä ei myöskään voida parelisoida.

- CFB (salauspalaute) : se tehdään samalla tavalla kuin OFB: ssä, mutta avaimen virran tuottamiseksi se salaa viimeisen salauslohkon avaimen virran viimeisen lohkon sijaan, kuten OFB. Salaus ei voi olla rinnakkainen, mutta salauksen purku voi.

- GCM ( Galois / laskuritila) : Tämä salaustila on yksi parhaista turvallisuuden ja nopeuden suhteen, GCM mahdollistaa rinnakkaiskäsittelyn ja on yhteensopiva AES-NI-prosessorien kanssa nopeuttaakseen tietojen salausta / salauksen purkua. Tämä salaustila on AEAD, tietojen salauksen lisäksi se kykenee myös todentamaan sen ja varmistamaan tietojen eheyden varmistaakseen, ettei niitä ole muutettu. GCM voi myös hyväksyä satunnaiset alustusvektorit.

Kuten olette nähneet, AES on tällä hetkellä yksi tärkeimmistä ja yleisimmin käytetyistä symmetrisistä salausalgoritmeista maailmassa, mutta suositeltavin salausmoodi on AES-GCM, koska se sisältää AEAD: n.

ChaCha20

ChaCha20-algoritmi on symmetrinen salausalgoritmi, joka tukee 128-bittistä ja 256-bittistä ja pikanäppäimet, toisin kuin AES, joka on lohkosala, ChaCha20 on virta-salaus. Sillä on samanlaiset ominaisuudet kuin edeltäjänsä Salsa20 mutta primitiivisellä toiminnolla 12 tai 20 erää. Sen koodi julkaistiin, IETF standardisoi sen RFC 7539: ssä ja ohjelmistototeutuksissa. Se on paljon tehokkaampi ja nopeampi kuin AES, joten se on nopeasti sijoittunut nykyisin eniten käytettyihin algoritmeihin.

Saadaksemme selville, miksi siitä on tullut niin kuuluisa, aiomme asettaa Googlen keskelle, jotta kaikki voidaan ymmärtää paljon nopeammin. HTPPS-yhteydet ovat keskittyneet tarjoamaan parhaan mahdollisen suojauksen verkkosivustoillamme, joissa vierailemme joka päivä. Se oli HTTP-protokollan seuraava vaihe, jolla ei ollut minkäänlaista suojausta. Salaus vaihtelee kuitenkin selaimittain. Vielä muutama vuosi sitten kromi varten Android on käyttänyt AES-GCM: ää symmetrisenä salausalgoritmina, mutta Google on työskennellyt nykypäivän, turvallisuuden ja nopeamman salauksen parissa monien vuosien ajan.

Suosion nousu tapahtuu, kun uusi julkaisu on käynnistetty Chromen työpöytäversiossa ChaCha20 salausta varten ja Poly1305 todennusta varten saapuu Androidiin. Titaninen työ, joka muuttuu symmetriseksi algoritmiksi, joka tarjoaa enemmän turvallisuutta ja joka on immuuni erityyppisille hyökkäyksille. Merkittävin asia on kuitenkin se, että se saavuttaa kolme kertaa korkeamman suorituskyvyn kuin jonkin verran vanhemmat protokollat, kuten AES, tällä tavoin prosessori ovat myös paremmin käytettyjä ja käytetyn nauhan leveyden pieneneminen 16%, mikä mahdollistaa yhteyden hyödyntämisen entistä enemmän.

ChaCha20: ta käytetään laajalti HTTPS-yhteyksissä, SSH-yhteyksissä palvelimien hallintaan, ja jopa suosittu WireGuard VPN -protokolla käyttää vain ChaCha20: ta symmetriseen tietojen salaukseen. On erittäin mahdollista, että pian näemme myös ChaCha20: n IPsec-yhteyksissä, sillä välin sinun tulisi käyttää AES-GCM: ää aina kun mahdollista.

Toistaiseksi symmetrisen salauksen selitys, olemme kommentoineet kahta nykyään usein käytettyä algoritmia, on monia muita, jotka olivat aiemmin olleet erittäin merkityksellisiä, etenkin nykyisten kehittämisen kannalta, koska uusien perustat ovat ne tyytyi vanhojen kokemuksiin, virheisiin ja etuihin. Algoritmit, kuten DES, 3DES, RC5 tai IDEA, tasoittivat tietä uusille, joten tänään meillä on todella vahvat salausalgoritmit, jotka kykenevät kestämään hyökkäyksiä ja suojaamaan kaikki tietomme ei-toivotuilta ja haitallisilta käsiltä.

Epäsymmetrinen tai julkisen avaimen salaus

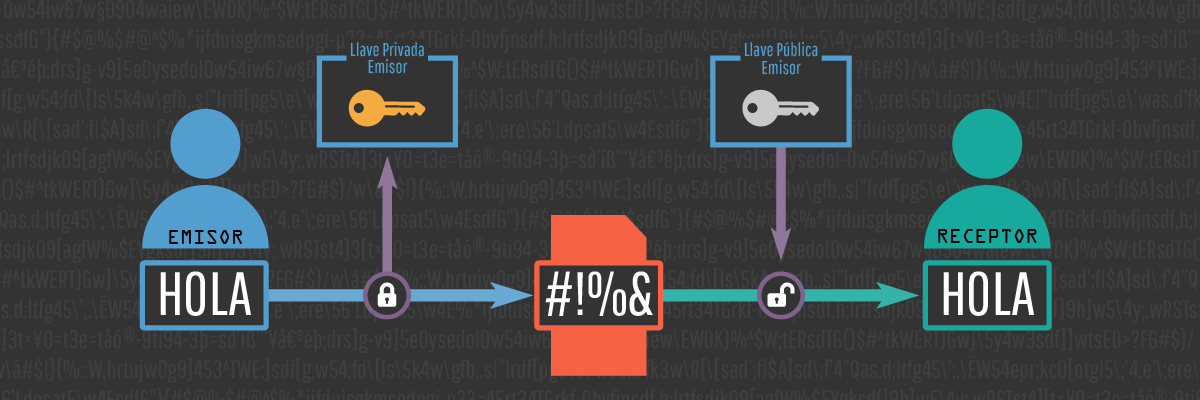

Epäsymmetrisen avaimen salaus tunnetaan myös julkisena avaimena käyttää kahta erilaista avainta viestinnän kummassakin päässä sen salaamiseen ja salauksen purkamiseen . Jokaisella viestinnän käyttäjällä on julkinen ja yksityinen avain. Käyttäjän itsensä on suojattava ja pidettävä yksityinen avain on salaa, eikä kukaan saa tuntea sitä, eikä sitä tule lähettää kenellekään. Julkiseen avaimeen pääsevät kaikki järjestelmän käyttäjät, jotka haluavat kommunikoida.

Tämän järjestelmän epäsymmetrisen algoritmin turvallisuuden vahvuus on se, että se perustuu matemaattisiin funktioihin, jotka on helppo ratkaista yhdessä mielessä , mutta jonka päätöslauselma vastakkaiseen suuntaan on erittäin monimutkaista , ellei avainta tiedetä. . Julkiset ja yksityiset avaimet luodaan samanaikaisesti ja ne on sidottu toisiinsa. Näiden kahden välisen suhteen on oltava hyvin monimutkainen, joten avaimen hankkiminen toiselta on meille erittäin vaikeaa, tässä tapauksessa yksityisen avaimen hankkiminen, koska kaikki järjestelmään liitetyt tuntevat julkisen avaimen.

Näppäinparilla on useita ja erittäin tärkeitä toimintoja, joista korostamme:

- Salaa tiedot.

- Varmista lähetettyjen tietojen eheys.

- Takaa liikkeeseenlaskijan aitouden.

Epäsymmetrinen avaimen salaus

Jos avainparia käyttävä henkilö salaa viestin vastaanottajan julkisella avaimella, tämä viesti voidaan purkaa vain siihen liittyvällä yksityisellä avaimella. Jos salaamme viestin yksityisellä avaimella, emme voi purkaa sitä itse yksityisellä avaimella, meidän on käytettävä julkista (tässä tapauksessa sitä ei pidetä salauksena, mutta lähettäjän aitous tarkistetaan tarkistamme, että lähettäjä on se, joka todella sanoo olevan).

Matemaattinen rakenne epäsymmetrisen salauksen toiminnasta on seuraava:

- Viesti + julkinen avain = Salattu viesti

- Salattu viesti + yksityinen avain = Salattu viesti

- Viesti + yksityinen avain = Allekirjoitettu viesti

- Allekirjoitettu viesti + julkinen avain = Todennus

Kuten olemme aiemmin kommentoineet puhuessamme symmetrisestä avainkoodauksesta, symmetrinen salaus tarjoaa luottamuksellisuuden (vain vastaanottaja voi lukea viestin). Epäsymmetrinen salaus tarjoaa muita ominaisuuksia: aitouden, eheyden ja kiistämättömyyden. Jotta algoritmia voidaan pitää turvallisena, sen on täytettävä seuraavat vaatimukset:

- Jos salateksti tunnetaan, se on oltava hyvin vaikeaa tai lähes mahdotonta purkaa selkokielinen ja yksityinen avain millä tahansa menetelmällä.

- Jos selkeä teksti ja salaus tunnetaan, se yksityisen avaimen saamisen pitäisi olla kalliimpaa kuin pelkkää tekstiä .

- Jos tiedot on salattu julkisella avaimella, siellä pitäisi olla vain yksityinen avain, joka pystyy purkamaan sen , ja päinvastoin.

Epäsymmetrisen salauksen etuna symmetriseen salaukseen nähden on, että kaikki järjestelmän käyttäjät voivat tuntea julkisen avaimen, mutta tätä ei kuitenkaan tapahdu yksityisen avaimen kanssa, ja symmetrisen salauksen seurauksena molempien käyttäjien on tiedettävä sama avain. (ja salasana on lähetettävä kaikille käyttäjille vakiintuneen tietoliikennekanavan kautta).

Symmetrisen ja epäsymmetrisen järjestelmän toiminta

Tärkein haittapuoli tämän tyyppinen salaus on sen hitaus , tämän tyyppisten avainten käyttö hidastaa viestinnän salausta. Ratkaisu tähän on käyttää sekä epäsymmetristä että symmetristä salausta (kuten protokollia kuten IPSec tai OpenVPN do virtuaalisille yksityisverkoille, HTTPS suojatuille verkkoyhteyksille tai SFTP / FTPES-yhteyksille).

Tämä salausyhdistelmä tapahtuu seuraavasti. Luomme symmetrisen algoritmin avaimen, salaamme sen vastaanottajan julkisella avaimella, lähetämme salatun datan epävarman viestintäkanavan kautta, ja sitten vastaanottaja purkaa tietojen salauksen yksityisellä avaimellaan. Kun kaksoispisteessä on symmetrinen algoritmi-avain, symmetristä salausta käyttävä viestintä voi alkaa, mikä tekee viestinnästä paljon nopeamman kuin jos käytämme vain epäsymmetristä salausta kaikessa viestinnässä.

Selkeä esimerkki tämän tyyppisen yhdistetyn menetelmän käytöstä ovat VPN: t, kuten OpenVPN tai IPsec, joissa käyttäjien tiedossa oleva istuntoavain uudistetaan niin usein, jotta tietoturva lisääntyy edelleen ilman, että tiedonsiirrossa tapahtuisi merkittävää viivettä. .

Haaste-vastaus

Turvallisuuden lisäämiseksi tämä menetelmä varmistaa, että lähettäjä on oikeasti se, jonka hän väittää olevansa , tätä varten lähetetään teksti lähettäjälle ja hän salaa sen yksityisellä avaimellaan (mitä hän todella allekirjoittaa), lähettäjä lähettää meille salatun tekstin (allekirjoitettu) ja puramme avaimen (puramme tarkista allekirjoitus) hyödyntämällä sitä, että meillä on liikkeeseenlaskijan julkinen avain, ja lopuksi verrataan, että saatu viesti on sama, jonka lähetimme aiemmin.

Jos käyttäjä esiintyy todellisena liikkeeseenlaskijana, hänellä ei olisi yksityistä avainta, joten "haaste" ei olisi onnistunut eikä tietoja välitettäisi.

Digitaalinen allekirjoitus

Digitaalinen allekirjoitus sallii viestin vastaanottajan, että alkuperä on aito , voimme myös tarkistaa, onko viestiä muokattu. Digitaalisen allekirjoituksen väärentäminen on melkein mahdotonta, elleivät he tiedä allekirjoittavan henkilön yksityistä avainta (ja olemme jo aiemmin sanoneet, että yksityinen avain on tallennettava, eikä kukaan saa tietää sitä). Tässä on kaksi vaihetta digitaalisen allekirjoituksen toteuttamiseksi:

- Allekirjoitusprosessi: lähettäjä salaa tiedot yksityisellä avaimella ja lähettää ne vastaanottimelle.

- Tarkista allekirjoitus: vastaanottaja purkaa tietojen salauksen lähettäjän julkisella avaimella ja varmistaa, että tiedot vastaavat alkuperäisiä tietoja (jos ne vastaavat, niitä ei ole muutettu).

Digitaalisissa allekirjoituksissa käytetään hash-toimintoja, kuten SHA2-256 ja SHA2-512, koska epäsymmetrinen salaus on hidasta, kuten aiemmin selitimme. Viestinnän lähettäjä käyttää HASH-toimintoa alkuperäiseen viestiin saadakseen sormenjäljen. Sormenjälki salataan sitten yksityisellä avaimella ja lähetetään vastaanottajalle epävarman kanavan kautta salauksen purkamista varten. Vastaanottaja myös hajauttaa tietosi ja vertaa tuloksia (saamansa ja saamansa). Jos näiden tietojen vertailun tulos on negatiivinen, ts. Saadun ja vastaanotetun välillä on eroja, tietoja on muutettu ja sormenjälkitiedot ovat muuttuneet. Jos tulos on sama, viestintä tapahtuu ilman ongelmia.

Kaikella tällä olemme täyttäneet:

- Aitous, liikkeeseenlaskija on kuka he sanovat olevansa . Allekirjoitus lähtö- ja määräpaikassa on sama.

- Integrity, viestiä ei ole muokattu . Mitä saadaan ja mikä vastaanotetaan, on sama.

- Ei kieltäytymistä, lähettäjä ei voi kieltää lähettäneensä viestiä vastaanottajalle . Digitaalinen allekirjoitus ei muutu.

Jos haluamme lisätä viestinnän luottamuksellisuuden, meidän on vain annettava lähettäjä salata alkuperäinen viesti vastaanottimen julkisella avaimella.

Epäsymmetriset avaimen salausalgoritmit

Seuraavassa luetellaan kaksi nykyisin käytettyä pääasymmetristä algoritmia ja selitetään, miten ne toimivat.

diffie-hellman

Se ei ole itse epäsymmetrinen algoritmi, se on avainasetusprotokolla käytetään yksityisen avaimen luomiseen epävarman viestintäkanavan molempiin päihin . Sitä käytetään yksityisen avaimen hankkimiseen, jolla tiedot myöhemmin salataan yhdessä symmetrisen salausalgoritmin kanssa. Diffie-Hellmanin vahvuus on se, että sen turvallisuus on vaikea laskea suurten lukujen erillinen logaritmi (Diffie-Hellmann sallii myös elliptisten käyrien käytön).

Tämän algoritmin ongelmana on, että se ei tarjoa todennusta, se ei voi vahvistaa käyttäjien identiteettiä, joten jos kolmas käyttäjä pääsee keskelle tietoliikennettä, heille toimitettaisiin myös avaimet ja voisivat siten luoda viestintä lähettäjän ja vastaanottajan kanssa, joka esiintyy identiteetteinä. Tämän välttämiseksi on olemassa useita ratkaisuja, jotka lieventävät ja ratkaisevat ongelmaa, kuten digitaalisten varmenteiden käyttö.

RSA

Epäsymmetrinen algoritmi par excellence, tämä algoritmi perustuu avainpariin , julkinen ja yksityinen, josta olemme jo puhuneet aiemmin. Tämän algoritmin turvallisuus liittyy hyvin suurten kokonaislukujen jakamiseen liittyvään ongelmaan ja RSA-ongelmaan, koska salaustekstin täydellinen salauksen purkaminen RSA: lla ei ole tällä hetkellä mahdollista, vaikka osittainen salauksen purku onkin mahdollista. Jotkut erittäin tärkeät RSA: n ominaisuudet ovat avaimen pituus, tällä hetkellä tulisi käyttää vähintään 2048 bitin pituutta, vaikka turvallisuuden parantamiseksi on suositeltavaa, että se on vähintään 4096 bittiä.

Advantage:

- Symmetristen avainten (symmetrinen salaus) jakeluongelma on ratkaistu.

- Sitä voidaan käyttää digitaalisiin allekirjoituksiin.

Haitat:

- Turvallisuus riippuu tietokoneiden tehokkuudesta.

- Se on hitaampi kuin symmetriset avainalgoritmit.

- Yksityinen avain on salattava jollakin symmetrisellä algoritmilla.

DSA

Tämä algoritmi on myös puhtaasti epäsymmetrinen, DSA: n haittapuoli on se, että se haluaa paljon enemmän laskenta-aikaa kuin RSA laitteiston tasa-arvoksi. DSA: ta käytetään laajalti digitaalisen allekirjoituksen algoritmina, se on tällä hetkellä standardi, mutta DSA: ta ei käytetä tietojen salaamiseen, vain digitaalisena allekirjoituksena. Tätä algoritmia käytetään laajalti SSH-yhteyksissä asiakkaiden digitaalisen allekirjoituksen varmentamiseksi, lisäksi on olemassa muunnos DSA: sta, joka perustuu elliptisiin käyriin (ECDSA), ja se on saatavana kaikissa nykyisissä kryptografisissa kirjastoissa, kuten OpenSSL, GnuTLS tai LibreSSL. Toinen DSA: n ominaisuus on avaimen pituus, avaimen vähimmäispituus on 512 bittiä, vaikka yleisin on 1024 bitin käyttö.

Nyt tiedät kaksi salaustyyppiä ja kummankin ominaisuudet, tämän tiedät missä kannattaa käyttää yhtä tyyppiä ja missä toista . Ajan myötä nämä menetelmät vaihtelevat tai päivitetään turvallisemmiksi, koska tietokoneen suorituskyvyn kasvaessa tämän tyyppisiin suojausmenetelmiin kohdistuvat hyökkäykset lisääntyvät, mutta juuri nyt ne, jotka ovat voimassa ja joita käytetään edelleen koska heidät on vielä syrjäytetty, olemme juuri selittäneet sinulle.