Turvallisen viestinnän ylläpitäminen epävarman verkon, kuten Internetin välityksellä, on kaikkien Internetin käyttäjien ja myös eri yritysten suurin huolenaihe. Tärkeimmät syyt a VPN on, että se antaa meille mahdollisuuden luoda suojattu viestintä todennuksella ja tietojen salauksella kaikkien vaihdettujen tietojen suojaamiseksi. IPsec on yksi tärkeimmistä suojausprotokollista, joka tarjoaa suojaustason kaikelle kahden tai useamman osanottajan väliselle IP-viestinnälle. Tänään tarkastelemme tässä artikkelissa yksityiskohtaisesti, mikä on IPsec, miten se toimii ja kuinka voimme konfiguroida sen ja missä.

VPN on lyhenne sanoista “Virtual Private verkko“, Tai tunnetaan myös nimellä virtuaalinen yksityisverkko, ja se on verkkotekniikka, jonka avulla voimme laajentaa lähiverkkoyhteyksiä Internet-verkon kautta, ja tämä kaikki täysin turvallisella tavalla salauksen käytön ansiosta. VPN sallii tietokoneen lähettää ja vastaanottaa tietoja jaetuissa tai julkisissa verkoissa, mutta loogisesti ollessa yksityisessä verkossa kaikilla toiminnoilla, käyttöoikeuksilla, suojauksella, hallintakäytännöillä jne.

Joitakin erittäin tyypillisiä VPN-käyttötapoja ovat seuraavat:

- Mahdollisuus yhdistää kaksi tai useampi yrityksen toimisto keskenään Internet-yhteyden avulla.

- Anna teknisen tukitiimin jäsenten muodostaa yhteys kodeistaan yritykseen.

- Että käyttäjä voi käyttää kotitietokoneitaan etäsivustolta, kuten hotellista.

Kaikki nämä käyttötavat kulkevat aina infrastruktuurin kautta, jonka me kaikki tunnemme hyvin: Internet.

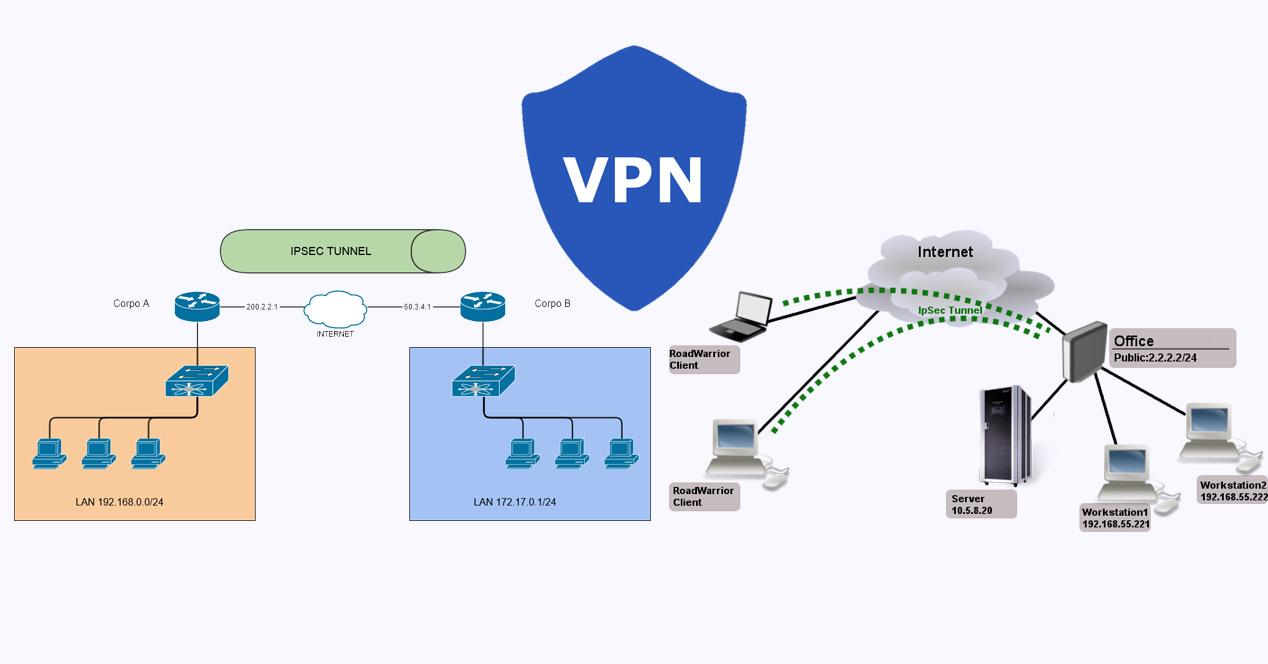

VPN-palveluissa meillä on pääasiassa kaksi VPN-arkkitehtuuria, etäkäyttöiset VPN: t (Roadwarrior VPN tai mobiiliasiakkaat) ja Site-to-Site VPN (Site-to-site VPN). Tarpeistamme riippuen meidän on määritettävä yksi tai toinen arkkitehtuuri.

- Etäkäytön VPN (Roadwarrior tai Mobile Client) : Tämä VPN-arkkitehtuuri on suunniteltu siten, että yksi tai useampi käyttäjä muodostaa yhteyden VPN-palvelimeen ja voi käyttää kaikkia kodin tai yrityksen jaettuja resursseja. Lisäksi se mahdollistaa sen, että liikenne ohjataan tällä tavoin. siirtyy Internetiin VPN-palvelimen kautta (ja VPN-palvelimen julkisen IP: n kanssa). Tämän tyyppinen VPN on tyypillisin, jonka voimme määrittää NAS-palvelimilla, reitittimillä ja muilla laitteilla, joiden tavoitteena on tarjota meille turvallinen selaus Internetin kautta. Nämä yritystason VPN: t palvelisivat myös erillisten lisävarmennusta vaativien vyöhykkeiden ja sisäisten verkkopalvelujen eristämiseen, ja lisäksi se voi olla hyvä idea aina, kun käytämme WiFi-yhteyttä sekä kotona että yrityksessä lisätäksesi uuden salauskerroksen.

- Sivustojen välinen VPN (VPN Sivustojen välillä) : tämä VPN-arkkitehtuuri on suunniteltu yhdistämään eri sivustot, jos meillä on esimerkiksi yritys, jolla on eri sivustoja, voimme yhdistää ne VPN: n kautta ja käyttää kaikkia resursseja. Yhteyttä ei muodosteta loppuasiakkaalla, kuten etäyhteyden VPN: n tapauksessa, vaan reitittimet tai palomuurit, tällä tavoin koko verkko nähdään yhtenä, vaikka liikenne kulkee useiden VPN-tunnelien kautta.

Seuraavassa kuvassa näemme VPN-arkkitehtuurin molemmilla malleilla, sekä sivustojen välinen VPN (vasen) että etäyhteyden VPN (oikea):

Mitä VPN-takuu on turvattava?

Jotta yhteys voidaan suojata virtuaalisen yksityisverkon (VPN) kautta, tietyt toiminnot on taattava, muuten voimme olla epäluotettavan VPN: n kanssa. Oletamme jo, että IPsec-protokolla noudattaa kaikkia niitä, koska se on turvallinen VPN-protokolla, jota käytetään yrityksissä laajalti.

Authentication

Todennus on yksi tärkeimmistä prosesseista VPN: ssä, tämän ominaisuuden avulla käyttäjälle voidaan osoittaa, että he todella ovat kuka he sanovat olevansa. Tapa todistaa se antamalla salasana, käyttämällä digitaalista varmennetta tai molempien todennusmuotojen yhdistelmää. Kun isäntä vastaanottaa IPsec-datagrammin lähteestä, isäntä on varma, että datagrammin lähteen IP-osoite on todellinen datagrammin lähde, koska se on aiemmin todennettu onnistuneesti.

Luottamuksellisuus

Luottamuksellisuus on toinen VPN: n perusominaisuuksista, luottamuksellisuus tarkoittaa, että tietojen vaaditaan olevan vain valtuutettujen tahojen saatavilla, toisin sanoen kaikki viestinnät ovat salattuja pisteestä pisteeseen, ja vain se, joka on aiemmin todennut järjestelmässä, tekee kyettävä purkamaan kaikki vaihdetut tiedot. Jos joku pystyy pääsemään keskelle viestintää ja kaappaamaan sen, hän ei voi purkaa sitä, koska hän käyttää salausta, joko symmetristä tai epäsymmetristä avainkoodausta.

Eheys

Todennus ja luottamuksellisuus ovat yhtä tärkeitä kuin eheys. Rehellisyys tarkoittaa, että voidaan varmistaa, että tietoja ei ole muutettu viestinnän alkuperän ja kohteen välillä. Kaikki VPN: n viestinnät sisältävät virheenilmaisukoodit ja että tietoja ei muuteta. Jos pakettia muokataan, se hylätään automaattisesti, ja se voi jopa aiheuttaa VPN-tunnelin kaatumisen turvallisuussyistä. IPsec-protokolla antaa vastaanottavan isännän tarkistaa, että datagrammin otsikkokenttiä ja salattua hyötykuormaa ei ole muokattu, kun datagrammi oli matkalla määränpäähän.

Kuvitellaan, että VPN: ssä on todennus ja luottamuksellisuus, mutta meillä ei ole eheyttä. Jos kommunikaation keskellä oleva käyttäjä muuttaa joitain arvoja, hän voi muuntaa sen 10 1,000 euron rahansiirron lähettämisen sijaan. Eheystoiminnon ansiosta paketti hylätään heti, kun bittiä muokataan, ja se odottaa sen lähettämistä uudelleen.

En kiellä

Tämä salauksen ominaisuus tarkoittaa, että et voi sanoa, ettet ole lähettänyt mitään tietoja, koska ne allekirjoittavat digitaalinen varmenne tai käyttäjänimesi / salasanasi. Tällä tavalla voimme varmasti tietää, että kyseinen käyttäjä on lähettänyt tarkkoja tietoja. Kieltäytymättömyys voidaan kiertää vain, jos joku pystyy varastamaan käyttäjänimi / salasana-parin tai digitaaliset varmenteet.

Kulunvalvonta (lupa)

Kyse on siitä, että todennetuilla osallistujilla on pääsy vain niihin tietoihin, joihin heillä on lupa. Käyttäjien henkilöllisyys on tarkistettava ja heidän pääsyään on rajoitettava valtuutetuille. Liiketoimintaympäristössä tämä on erittäin tärkeää, että käyttäjällä tulisi olla sama käyttöoikeustaso ja samat oikeudet kuin fyysisesti, tai vähemmän käyttöoikeuksia, mutta ei koskaan enemmän käyttöoikeuksia kuin fyysisesti.

Toimintarekisteri

Kyse on moitteettoman toiminnan ja joustavuuden varmistamisesta. VPN-protokollan tulisi tallentaa kaikki muodostetut yhteydet, lähde-IP-osoitteen kanssa, kuka on todennanut, ja jopa sen, mitä he tekevät järjestelmässä annettujen virtuaalisten IP-osoitteiden perusteella.

Palvelun laatu

Kyse on hyvän suorituskyvyn varmistamisesta, ettei lähetysnopeus heikkene kohtuuttomasti. Meidän on pidettävä mielessä, että kun muodostamme VPN-yhteyden, meillä on aina vähemmän todellista nopeutta, koska kaikki liikenne on salattu pisteestä pisteeseen, ja VPN-palvelimen ja asiakkaiden vahvuudesta riippuen voimme saavuttaa korkeamman tai pienempi nopeus. Ennen kuin aloitamme VPN: n käyttöönoton, meidän on tarkasteltava laitteiston laitteistoa ja suurinta mahdollista kaistanleveyttä.

Johdanto IPseciin

IPsec-protokolla on yksi tärkeimmistä suojausprotokollista, ja sitä käytetään laajalti yrityksissä ja myös kotikäyttäjissä. Viime aikoina valmistajat, kuten ASUS, AVM ja jopa D-Link, integroivat VPN: n kotireitittimiin IPsec-protokollan perusteella. Tämä protokolla tarjoaa suojauspalveluja IP-kerrokselle ja kaikille ylemmille protokollille, kuten TCP ja UDP (Internet-siirtokerros). IPsecin ansiosta voimme kommunikoida Internetin eri pisteiden välillä turvallisella tavalla, kuten kahden tai useamman yrityksen keskenään tai käyttäjän kotona, IPsec sopii täydellisesti molempien ”maailmojen” VPN-tarpeisiin.

IPsecin erittäin tärkeä piirre on, että se toimii OSI: n kerroksessa 3 (verkkokerros), muissa VPN-protokollissa, kuten OpenVPN tai WireGuard työskentele kerroksella 4 (siirtokerros), koska kaksi viimeksi mainittua perustavat tietoturvansa TLS: ään ja DTLS: ään. IPv4-verkkojen IPsec on hieman IP-otsikon yläpuolella, mutta IPv6-verkoissa se on integroitu (ESP) itse otsakkeeseen Laajennukset-osiossa.

IPsec tarjoaa kaikki tarvittavat palvelut viestinnän turvallisuuden takaamiseksi, kuten olemme aiemmin selittäneet, nämä palvelut ovat todentaminen, luottamuksellisuus, eheys ja kiistämättömyys . Näiden palvelujen ansiosta viestinnän turvallisuus taataan. Tietysti meillä on myös kulunvalvonta, palvelun laatu ja toimintaloki.

Toinen erittäin tärkeä ominaisuus IPsec on, että se sallii molemmat VPN-arkkitehtuurit , sekä etäkäytön VPN että sivustojen välinen VPN. Salausneuvottelujen osalta IPsec integroi neuvottelujärjestelmän siten, että lopputiimit neuvottelevat parhaan mahdollisen salauksen, jota he tukevat, sopivat vaihtoavaimista ja valitsevat yhteiset salausalgoritmit. Käytetystä IPsec-otsikosta (AH tai ESP) riippuen voimme tarkistaa vain paketin aitouden tai salata koko IP-paketin hyötykuorman ja tarkistaa myös sen aitouden.

Kun kaksi isäntää on perustanut IPsec-istunnon, TCP-segmentit ja UDP-datagrammit lähetetään niiden välillä salattuina ja todennettuina, lisäksi myös eheys tarkistetaan estämään joku muokkaamasta sitä. Siksi IPsec takaa viestinnän turvallisuuden.

Joitakin IPsec-etuja on, että kaikki IETF-standardit tukevat sitä ja tarjoaa VPN-standardin, joten kaikkien laitteiden tulisi olla yhteensopivia. IPSec saa erittäin tärkeätä tukea kaikilta tietoliikennelaitteilta, koska se on VPN: n "standardi", jota käytetään paljon laajemmin kuin OpenVPN: ää tai WireGuardia. Kaikki PC-käyttöjärjestelmien versiot, kuten Windows or Linux, MacOS for omena tietokoneet ja myös Android ja iOS tukee IPsec-protokollaa. Lisäksi toinen erittäin tärkeä ominaisuus on, että standardina valmistajien välillä on yhteentoimivuus, mikä takaa käyttäjille. Toinen IPSecin merkittävä piirre on sen luonne avoimena standardina, ja sitä täydentää täydellisesti PKI (Public Key Infrastructure) -tekniikka.

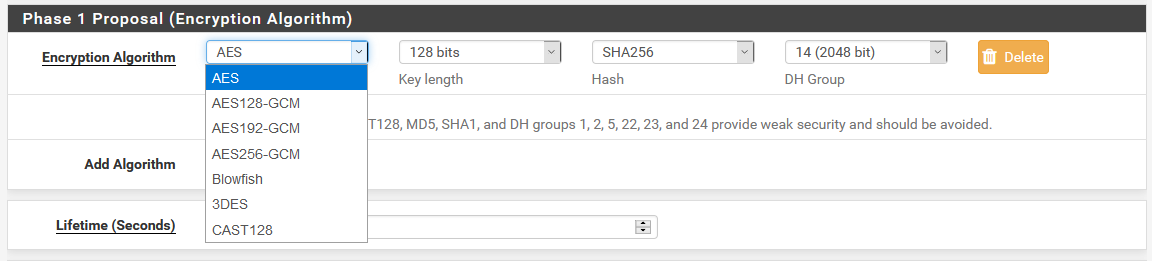

IPsec yhdistää julkisen avaimen tekniikat (RSA tai elliptiset käyrät), symmetriset salausalgoritmit (lähinnä AES, vaikka tukee myös muita, kuten Blowfish tai 3DES), ja hajautusalgoritmit (SHA256, SHA512 jne.) Sekä X509v3: een perustuvat digitaaliset varmenteet.

IPsec-otsikot

IPsec-protokollalla on arkkitehtuuri, jossa on useita otsikoita, riippuen siitä, mistä olemme "kiinnostuneita" varmistamaan, voimme valita yhden tai toisen otsikon, emme voi valita molempia otsikoita samanaikaisesti samassa IPsec-tunnelissa. Tässä protokollassa olevat otsikot ovat seuraavat:

- Todennusotsikko (AH)

- Koteloitu tietoturvan hyötykuorma (ESP)

Seuraavaksi aiomme selittää yksityiskohtaisesti, miten molemmat otsikot toimivat.

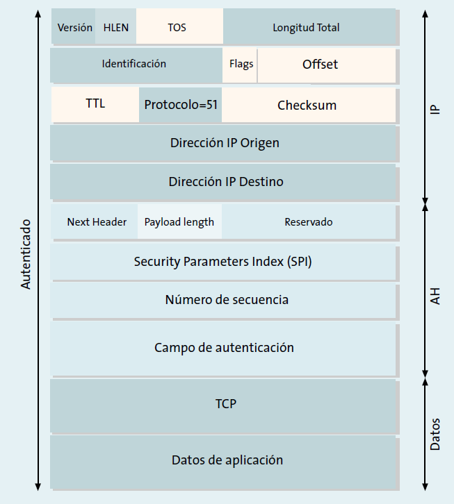

Todennusotsikko (AH)

Tämä otsikko tarjoaa todennuksen ja eheyden lähetetyille IP-paketeille. Tämän IPsec-ominaisuuden tarjoamiseksi se käyttää HMAC-sormenjälkiä. Itse protokolla vastaa hash-funktion laskemisesta IP-paketin sisältöön, jotkut tämän protokollan käyttämistä hash-funktioista ovat MD5 tai SHA-1, jotka eivät ole turvallisia, mutta se tukee myös SHA256 tai SHA512, jotka ovat turvallisia .

Tämä otsikko tarjoaa IP-pakettien vastaanottimelle menetelmän tietojen alkuperän todentamiseksi ja sen varmistamiseksi, että mainittuja tietoja ei ole muutettu viestinnässä. Erittäin tärkeä yksityiskohta on se tämä otsikko ei tarjoa luottamuksellisuutta Koska se ei salaa IP-paketin tietoja, kolmannet osapuolet voivat nähdä vaihdetut tiedot, elleivät he käytä protokollia, kuten HTTPS tai FTPES, TLS-suojauksen kanssa.

AH on todennusotsikko, joka lisätään tavallisen IP-otsikon (sekä IPv4- että IPv6-verkoissa) ja kuljetetun datan väliin. Tämä siirretty data voi olla TCP-, UDP- tai ICMP-viesti ja jopa täydellinen IP-datagrammi. AH-otsikossa on paikka, jossa ylemmän kerroksen data ilmoitetaan, lisäksi AH varmistaa itse IP-otsikon eheyden ja aitouden lukuun ottamatta muuttuvia muutoksia, kuten TOS, TTL, liput, offset ja tarkistussumma.

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

AH-protokollan toiminta on seuraava:

- Lähettäjä laskee hash-toiminnon lähetettävästä sanomasta. Se kopioidaan AH-otsikkoon Authentication data -kenttään.

- Tiedot välitetään Internetin kautta.

- Kun paketti saapuu vastaanottimeen, se soveltaa hajautusfunktiota ja vertaa sitä jo olemassa olevaan (molemmilla on sama jaettu salainen avain).

Jos sormenjäljet vastaavat, se tarkoittaa, että datagrammaa ei ole muokattu, muuten voimme väittää, että tietoja on muutettu.

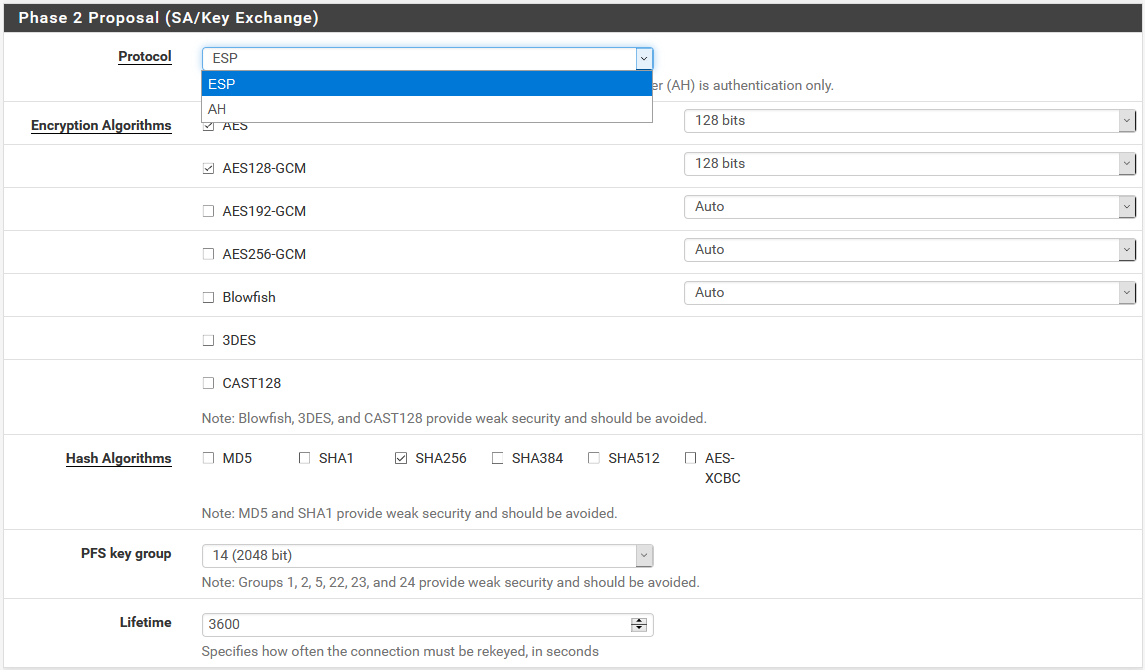

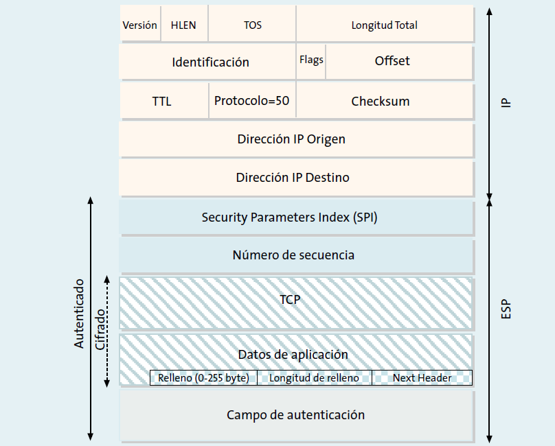

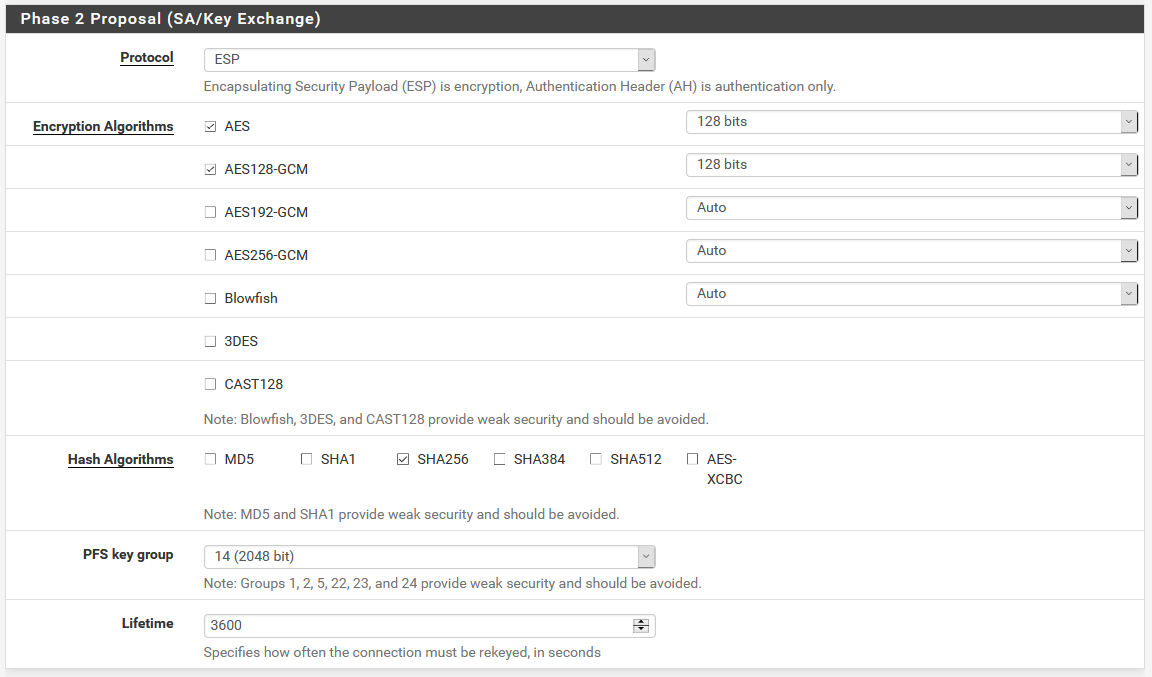

Koteloitu tietoturvan hyötykuorma (ESP)

Kapseloitu Turvallisuus Hyötykuorma eli ESP tarjoaa IPsec-palvelun kautta lähetettyjen tietojen todennuksen, eheyden ja luottamuksellisuuden. Toisin sanoen tässä tapauksessa salataan koko tietokenttä siten, että kaikki viestinnät ovat luottamuksellisia, toisin kuin AH, joka ei salaa lähetettyä viestiä. Näiden turvaominaisuuksien saavuttamiseksi vaihdetaan julkinen avain Diffie-Hellmannin avulla viestinnän varmistamiseksi molempien isäntien välillä.

IPseciin integroidun ESP-protokollan päätehtävä on tarjota tiedoille luottamuksellisuus. Tätä varten ESP määrittelee salauksen ja tapan, jolla data sijoitetaan uuteen IP-datagrammaan. Todentamisen ja eheyden tarjoamiseksi ESP käyttää AH: n kaltaisia mekanismeja. Koska ESP tarjoaa enemmän toimintoja kuin AH, otsikkomuoto on monimutkaisempi: tämä muoto koostuu otsikosta ja hännästä (joka on paketin lopussa), joten ESP "ympäröi" siirrettyä dataa. Tietojen osalta ESP sallii sinun käyttää mitä tahansa IP-protokollaa, esimerkiksi TCP: tä, UDP: tä, ICMP: tä ja jopa kokonaisia IP-paketteja.

ESP-paketin rakenne on seuraava:

http://www.frlp.utn.edu.ar/materias/internetworking/apuntes/IPSec/ipsec.pdf

ESP kuuluu TCP / IP: n verkkotasoon. Tietoalue on täysin salattu , The datagrammi itsessään voitaisiin myös todentaa paremman turvallisuuden takaamiseksi. Tietojen salaus tapahtuu symmetriset avainalgoritmit , yleensä käytetään salaussalakkeita (kuten AES), tietojen salaus tapahtuu moninkertaisesti lohkon koko , tästä syystä meillä on "Täyte", täytekenttä.

Tietojen salaamiseksi lähettäjä ensin salaa alkuperäisen viestin avaimen avulla ja lisää sen uuteen IP-datagrammaan (joka on suojattu ESP-otsikossa). Hypoteettisessa tapauksessa, että joku sieppaa viestin (Man In The Middle), hän saa vain merkityksettömiä tietoja, koska heillä ei ole salaista avainta viestin salauksen purkamiseen. Kun viesti saavuttaa määränpään, se käyttää salaisia avaimia tiedoissa ja purkaa paketin.

Yleisimmin käytetty algoritmi on AES kaikissa versioissa (128 ja 256 bittiä) ja erilaisissa salaustiloissa, kuten AES-CBC, AES-CFB ja AES-OFB . On kuitenkin suositeltavaa käyttää AES-GCM: ää, jonka AEAD tarjoaa meille, ja se on paljon turvallisempi kuin muut. Siksi on välttämätöntä käyttää a hyvä salausalgoritmi kaikkien tietojen suojaamiseksi , avainten jakelu turvallisella tavalla on erittäin tärkeää. Arkaluontoinen asia on, että viestinnän molemmat osapuolet sopivat algoritmeista ja todennuksesta, tämän tekee IKE-protokolla.

IKE: mitä se on ja mihin se on tarkoitettu

Tätä IKE (Internet Key Exchange) -protokollaa käytetään luomaan ja hallitsemaan avaimet, jotka tarvitaan AH (Authentication Header) ja ESP (Encapsulated Security Payload) -yhteydet . Kahden tai useamman IPsec-yhteyden osanottajan on sovittava jollakin tavalla, salaustyypit ja todennusalgoritmit voidakseen muodostaa yhteyden turvallisella tavalla. Tämä kokoonpano voidaan tehdä manuaalisesti kanavan molemmissa päissä tai protokollan ( IKE-protokolla ) huolehtimaan osallistujien automaattisista neuvotteluista (SA = Security Association).

IKE-protokolla ei ole vain vastuussa avainten hallinnasta ja hallinnasta, vaan myös yhteyden luomisesta vastaavien osallistujien välille. IKE ei ole vain IPsecissä, mutta sitä voidaan käyttää erilaisissa reititysalgoritmeissa, kuten OSPF tai RIP.

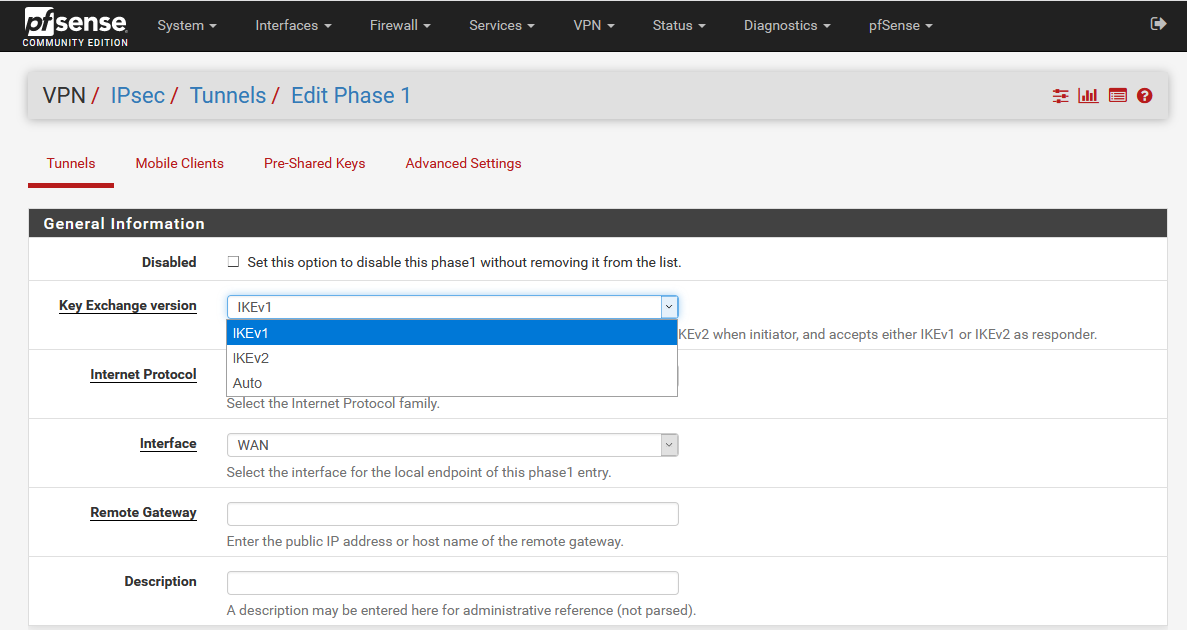

IKE-neuvottelujen vaiheet

Suojattu kanava muodostetaan käyttämällä avaimenvaihtoalgoritmia, kuten Diffie-Hellman, IKE-viestinnän salaamiseksi. Tämä neuvottelu tapahtuu yhden kaksisuuntaisen SA: n kautta. Todennus voi tapahtua PSK: n (jaettu avain) kautta tai muilla menetelmillä, kuten RSA-varmenteilla. Luodun suojatun kanavan avulla neuvotellaan IPsec (tai muiden palveluiden) suojausyhdistys.

Joitakin IKE: n ominaisuuksia

IKE tukee NAT-läpikulku , vaikka yksi tai molemmat osallistujat ovat NAT: n takana, yhteys voidaan muodostaa ilman monia ongelmia, vaikka meidän on avattava VPN-palvelimen portit, jos se on NAT: n takana. Järjestysnumeroita ja ACK: ita käytetään luotettavuuden tarjoamiseen, se sisältää myös virheenkäsittelyjärjestelmän. IKE on vastustuskykyinen palvelunestohyökkäyksille, eikä IKE ryhdy toimiin, ennen kuin se selvittää, onko pyytävä päätepiste todella olemassa, ja suojaa siten väärennetyiltä IP-osoitteilta tulevilta hyökkäyksiltä.

Tällä hetkellä IKEv2 on laajalti käytössä kaikissa ammattimaisissa palomuureissa ja reitittimissä, mutta sitä ei ole vielä täysin laajennettu Android- tai iOS-maailmassa, vain Samsung älypuhelinten käyttäjät tukevat IPsec: ää IKEv2: n kanssa. Windows, Linux ja macOS -käyttöjärjestelmät tukevat tätä protokollaa.

IKEv2: mikä on muuttunut

IKEv2 on tämän suositun Internet-avaimenvaihtoprotokollan toinen versio, ja se sisältää parannuksia NAT-tiedonsiirtoon, mikä helpottaa kommunikointia ja palomuurien kulkua yleensä. Se tukee myös uutta liikkuvuusstandardia, joka mahdollistaa yhteyden muodostamisen uudelleen nopeasti, lisäksi se mahdollistaa myös monitulon (monilähtöinen), joka on ihanteellinen älypuhelinten, tablettien tai kannettavien tietokoneiden käyttäjille. IKEv2 sallii käyttää VoIP: ssä käytettävää SCTP: tä, sillä on myös yksinkertaisempi sanomanvaihto, sillä on vähemmän salausmekanismeja, jotka sallivat vain turvallisimmat. Mitä järkeä on käyttää VPN: ää epävarmojen salausten kanssa? IKEv2 sallii vain turvallisimman käytön

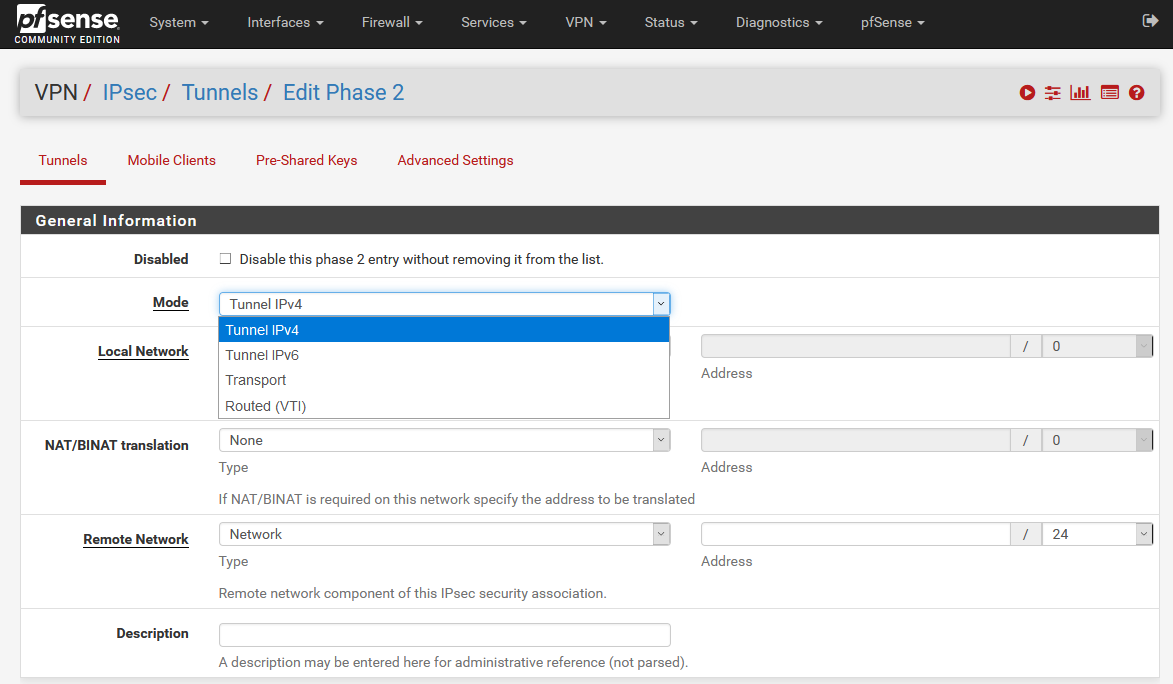

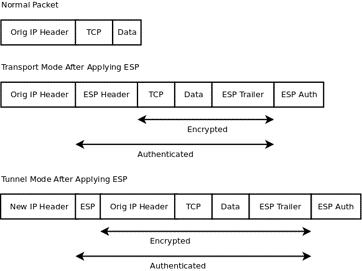

Käyttötavat: kuljetus tai tunneli

IPsec tarjoaa meille kaksi hyvin erilaista toimintatilaa, sekä todennusotsikolle (AH) että kapseloidulle suojauksen hyötykuormalle (ESP). Nämä toimintatavat eroavat pakettien osoitetavasta. Seuraavaksi selitämme perusteellisemmin näiden kahden väliset erot.

Kuljetusmuoto

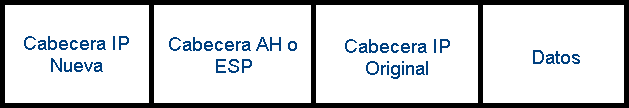

AH- tai ESP-otsikko lisätään data-alueen ja IP-otsikon väliin siten, että alkuperäiset IP-osoitteet säilytetään. AH- tai ESP-datagrammaan kapseloitu sisältö tulee suoraan siirtokerroksesta. Siksi IPsec-otsikko lisätään IP-otsikon jälkeen ja juuri ennen siirtokerroksen tarjoamia tietoja. Tällä tavoin vain hyötykuorma salataan ja todennetaan. Datagrammin kaavio olisi seuraava:

Siirtotapa varmistaa päästä päähän -viestinnän, mutta päiden on oltava tietoisia IPsec-protokollan olemassaolosta ymmärtääkseen toisiaan.

Tunnelitila

Tunnelitilassa koko IP-paketti (otsikko + data) salataan ja todennetaan, jos ESP: tä käytetään. Tämä paketti kapseloidaan uuteen IP-pakettiin, joten IP-osoite muuttuu viimeisen IP-paketin osoitteeksi. Siksi AH- tai ESP-otsikko lisätään alkuperäiseen pakettiin ja sitten lisätään IP-otsikko, joka palvelee paketin reitittämistä verkon läpi.

Tunnelitilaa käytetään yleensä verkkojen kommunikointiin verkkojen kanssa, mutta sitä voidaan käyttää (ja sitä käytetäänkin) tietokoneiden kommunikointiin verkkojen kanssa ja tietokoneiden kanssa tietokoneiden kanssa. Tämä toimintatila helpottaa solmujen piilottamista identiteetiltään muilta solmuilta, jotka ovat yhteydessä toisiinsa. Tunnelitilaa käyttämällä voimme saada aliverkon nimenomaan VPN-asiakkaille. Tunnelitilaa käyttävät pääasiassa IPSec-yhdyskäytävät tunnistamaan verkon, jota ne suojaavat samalla IP-osoitteella, ja siten keskittämään IPSec-liikenteen käsittely tietokoneella.

Seuraavassa kuvassa näet vertailun molempien toimintamallien välillä aina käyttäen ESP: tä:

Kun olemme nähneet nämä kaksi toimintatilaa, aiomme nähdä, mitä todennusmenetelmiä meillä on IPsecissä.

Todennusmenetelmät

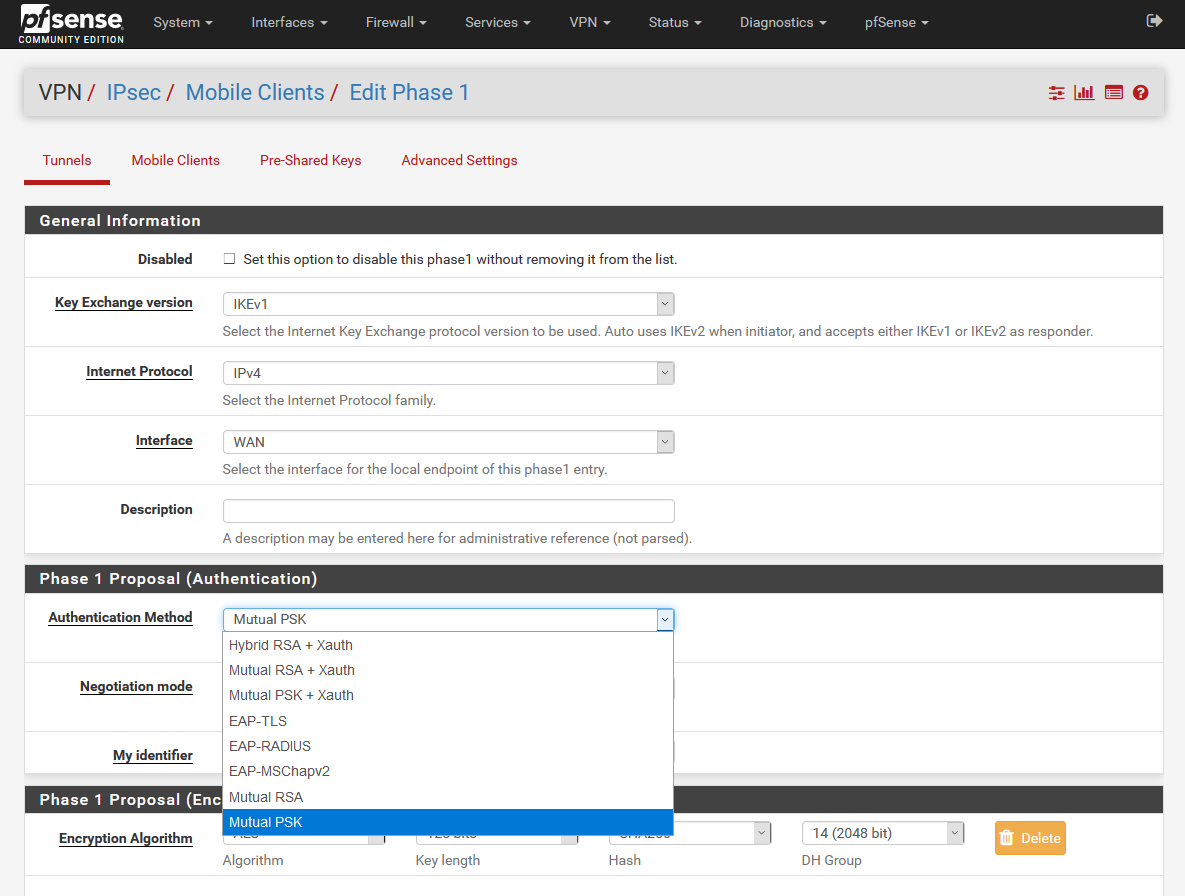

IPsec-protokollassa meillä on yhteensä neljä todennustapaa: jaettu avain, digitaaliset RSA-allekirjoitukset, digitaaliset X.509-varmenteet ja todennus XAuth-käyttäjien ryhmän kautta. Riippuen tilanteesta, jossa haluamme toteuttaa IPsecin, käytetään yhtä tai muuta todennustapaa, jokaisella näistä menetelmistä on etuja ja haittoja, jotka mainitaan. Seuraavaksi selitämme nämä neljä menetelmää yksityiskohtaisesti.

Jaettu avain

Jaettu avain on avain, joka koostuu merkkijonosta (koko eliniän), jonka vain viestinnän kaksi päätyä tietävät muodostaakseen IPsec-yhteyden. Käyttämällä todennusalgoritmeja (HASH) varmistetaan, että avaimet ovat oikeita ilman tarvetta paljastaa avaimia. Jotta tämä menetelmä olisi turvallinen, viestinnän jokaiselle osallistujaparille on oltava avain. Tämäntyyppinen todentaminen ei ole mahdollista monille osallistujille, koska avaimia tulee olemaan hyvin suuri.

Vaikka hajautuksia käytetään avainten vaihtoon yhteydessä, ennen tätä yhteyttä avainten on oltava tiedonsiirron molemmissa päissä, emmekä voi tästä syystä tietää varmasti, onko kyseinen avain kaapattu, kun se lähetettiin. Voimme varmistaa, että se on turvallista, vain jos toimitamme sen käsin. Tämä tekniikka on hyödyllinen pienille verkoille, mutta keskisuurille ja suurille verkoille se on täysin mahdotonta.

RSA: n digitaaliset allekirjoitukset

IPsec toimii IKE-protokollan kanssa automaattisessa avainten hallinnassa ja suojauksessa, käyttää RSA-digitaalisia allekirjoituksia avainten turvalliseen vaihtoon julkisen ja yksityisen avainparin kautta. Näillä avaimilla on sama ongelma kuin jaetulla avaimella, jotenkin meidän on lähetettävä avaimet toiselle puolelle, mutta voimme muokata avaimia turvallisesti IKE-protokollan avulla.

Siksi verkon suojaamiseksi on suositeltavaa vaihtaa nämä avaimet säännöllisesti. Nämä RSA-allekirjoitukset antavat verkolle todentamisen ja luottamuksellisuuden.

X.509-varmenteet

Yksi turvallisimmista todennusmuodoista IPsecissä on työskennellä digitaalisten varmenteiden kanssa, luoda julkisen avaimen infrastruktuuri (PKI) vastaavan CA: n (Certification Authority), palvelimen digitaalisen varmenteen ja asiakkaiden digitaalisten varmenteiden kanssa. Näiden digitaalisten varmenteiden ansiosta voimme luoda erittäin vankan todennuksen, lisäksi voimme työskennellä myös digitaalisten varmenteiden kanssa, nämä varmenteet sisältävät omistajan julkisen avaimen ja tunnisteen. Omistajalla on myös pari julkista ja yksityistä avainta, joita voidaan käyttää vahvistushetkellä.

Näiden varmenteiden käyttö tekee PKI-protokollan näkyvän kohtauksessa todentamaan IPsec-tietoliikenteeseen liittyvät solmut. Tämän PKI: n käyttö auttaa luomaan uusia varmenteita ja poistamaan muita. Digitaalisen varmenteen voimassaolon myöntää PKI, tämä PKI integroi varmentajan, joka sisältää julkisen avaimen ja omistajan henkilöllisyyden. IPsec-yhteyteen liittyvät päätepisteet tunnistavat varmentajan päteväksi, koska he omistavat kopion kyseisestä varmentajasta (varmentajan julkinen avain).

Varmenteen vahvistus tehdään PKI: hen tallennettujen varmenteiden peruutusluettelon (CRL) avulla. Kaikilla osallistujilla on kopio tästä vertailulaboratoriosta, jota päivitetään jatkuvasti.

XAuth-käyttäjäryhmän todennus

Tämä menetelmä lisää käyttäjän ja salasanan aiemmin näkemiin digitaalisiin varmenteisiin (X.509) siten, että varmenteen vahvistamisen lisäksi se vahvistaa käyttäjän ja salasanan. Näiden käyttäjien ja salasanojen tarkistamiseksi voimme käyttää Radius-palvelinta tai suoraan pientä tietokantaa, jossa on luettelo käyttäjistä ja salasanoista.

Yhteyden muodostaminen

IPsec-tunnelin neuvottelu tapahtuu IKE-protokollan kautta, joka tarjoaa meille salatun ja todennetun yhteyden viestinnän kahden pään välillä. Yhteysmenettelyssä sovitaan IPsec-yhteyden muodostamiseen käytetyistä avaimista ja suojauksesta. Liitäntäprosessi suoritetaan kahdessa erillisessä osassa. Selitämme nämä kaksi osaa alla.

1. Varmista yhteyden todennus ja suojaus

Yhteyden suojaamiseksi käytetään symmetristä salausalgoritmia ja HMAC-allekirjoitusta. Avaimet vaihdetaan avaintenvaihtoalgoritmilla, kuten Diffie-Hellman. Tämä menetelmä ei takaa, että osallistujat ovat sellaisia kuin he sanovat olevansa, joten käytämme ennalta jaettua avainta tai digitaalisia varmenteita.

Ensimmäinen osa viestinnästä päättyy, kun suojausparametrit on sovittu ja tietoliikennekanava on suojattu.

2. Varmista tietojen luottamuksellisuus.

Perustamiamme IKE-suojattua kanavaa käytetään neuvottelemaan tietyistä IPsec-suojausparametreista (AH- tai ESP-otsikko, todennusalgoritmit jne.). Nämä erityisparametrit voivat sisältää uusia Diffie-Hellman-avaimia paremman turvallisuuden takaamiseksi, kunhan olemme määrittäneet PFS: n (Perfect Direct Confidentiality), jota on erittäin suositeltavaa tehdä VPN: stä entistä vakaampi.

IPsecin tarjoamat turvallisuuspalvelut

Luottamuksellisuus

Luottamuksellisuuspalvelu saadaan ESP-protokollan sisältämän salaustoiminnon avulla. Tässä tapauksessa on suositeltavaa aktivoida todennusvaihtoehto, koska, jos tietojen eheyttä ei taata, salaus on hyödytön. Tämä johtuu siitä, että vaikka kukaan ei pystyisi tulkitsemaan tietoja siirron aikana, sitä voitaisiin muuttaa lähettämällä turhaa liikennettä viestin vastaanottajalle, joka hyväksytään kelvolliseksi liikenteeksi.

Liikenteen salauksen tarjoamisen lisäksi ESP-protokollalla on myös työkalut piilottamaan suoritettavan viestinnän tyyppiä. tätä varten se sallii täyttömerkkien syöttämisen pakettidatan sisältöön siten, että paketin todellinen pituus on piilotettu. Tämä on hyödyllinen suoja liikenneanalyysitekniikoilta, joiden avulla hyökkääjä voi päätellä hyödyllistä tietoa tutkimalla salatun liikenteen ominaisuuksia.

Tietojen alkuperän eheys ja todentaminen

AH-protokolla on sopivin, jos salausta ei tarvita. ESP-protokollan todennustoiminto tarjoaa samanlaisia toimintoja, vaikka tämä suojaus, toisin kuin AH, ei sisällä IP-otsikkoa. Kuten aiemmin mainittiin, tällä vaihtoehdolla on suuri merkitys niille sovelluksille, joissa on tärkeää taata IP-pakettien sisällön muuttumattomuus.

Toista tunnistus

Todennus suojaa IP-huijauksilta, mutta hyökkääjä voi silti siepata kelvolliset paketit ja välittää ne määränpäähän. Tämän hyökkäyksen välttämiseksi sekä ESP että AH sisällyttävät menettelyn toistuvien pakettien havaitsemiseksi. Mainittu menettely perustuu sarjanumeroon, joka sisältyy ESP- tai AH-otsikkoon, lähettäjä kasvattaa mainittua lukumäärää jokaisen lähettämänsä datagrammin kohdalla ja vastaanottaja tarkistaa sen, niin että toistuvat paketit jätetään huomiotta.

Hyökkääjä ei voi muokata tätä sekvenssiä, koska se on suojattu jommankumman protokollan (AH ja ESP) eheysvaihtoehdolla, ja kaikki muutokset tähän numeroon aiheuttaisivat virheen paketin eheystarkastuksessa.

Kulunvalvonta: Todennus ja valtuutus

Koska ESP: n ja AH: n käyttö edellyttää avainten tuntemusta ja nämä avaimet jaetaan turvallisella tavalla IKE-istunnon kautta, jossa molemmat solmut todentavat toisensa, on tae, että vain halutut tietokoneet osallistuvat viestintään.

On syytä selvittää, että kelvollinen todennus ei tarkoita täydellistä pääsyä resursseihin, koska IPSec tarjoaa myös valtuutustoiminnot. IKE-neuvottelujen aikana määritetään IPSec-yhteyden kautta kiertävän IP-liikenteen virta. Tämä määritys on samanlainen kuin pakettisuodatin, kun otetaan huomioon protokolla, lähde- ja kohdeporttien IP-osoitteet, TOS-tavu ja muut kentät. Esimerkiksi IPSec: ää voidaan käyttää pääsyn haaratoimistosta keskuksen paikalliseen verkkoon.

En kiellä

Kiistämättömyyspalvelu on mahdollista käyttää IKE: tä digitaalisen varmenteen todennuksen kanssa. Tässä tapauksessa todennusmenettely perustuu viestin digitaaliseen allekirjoitukseen, joka sisältää osallistujan henkilöllisyyden. Tämä allekirjoitus on julkisen avaimen ja digitaalisen varmenteen takaaman identiteetin välisen yhteyden ansiosta yksiselitteinen todiste siitä, että IPSec-yhteys on muodostettu tiettyyn tietokoneeseen, joten se ei voi kieltää sitä. Käytännössä tämä testi on kuitenkin monimutkaisempi, koska se edellyttäisi IKE-neuvotteluviestien tallentamista.

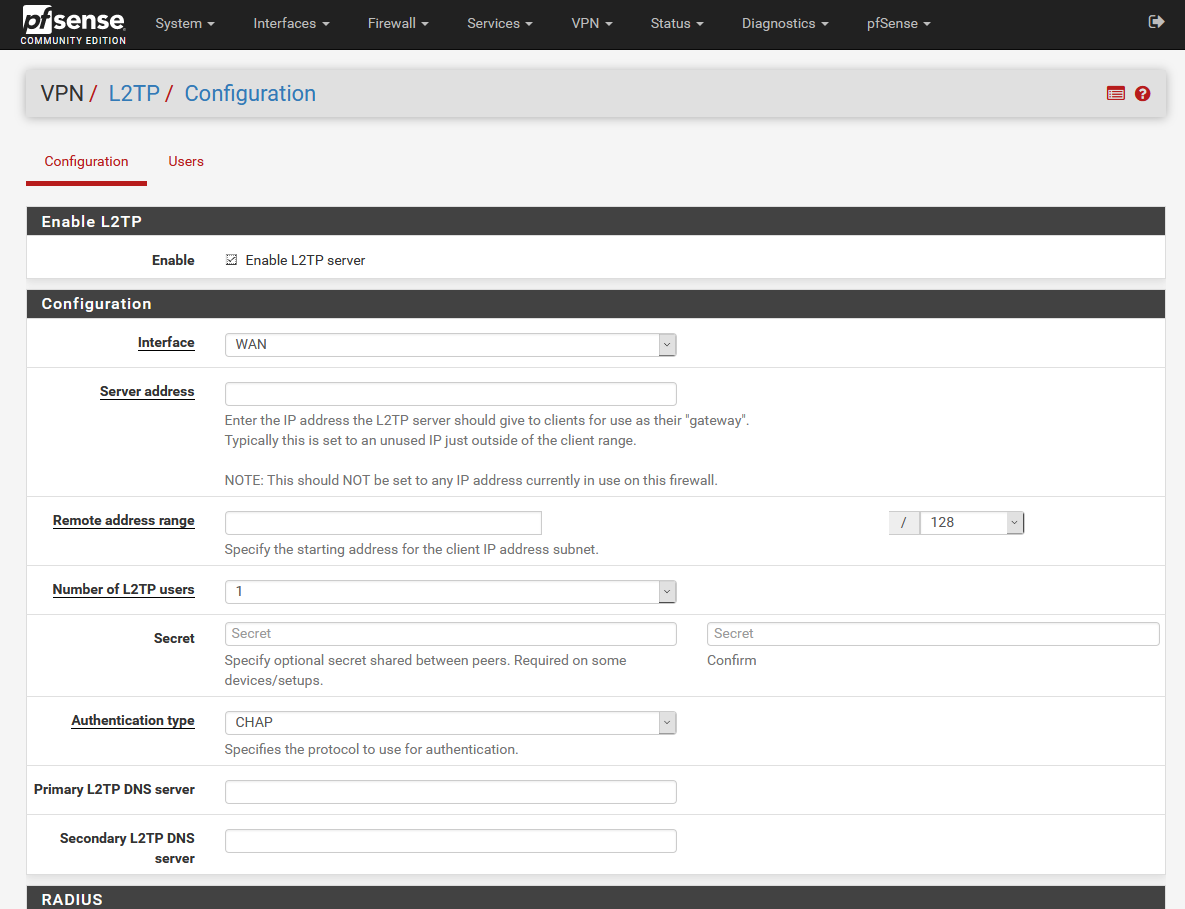

L2TP / IPsec - mikä tämä on?

L2TP (Layer 2 Tunneling Protocol) on VPN: lle käytettävä protokolla, jonka IETF-työryhmä suunnitteli PPTP: n perillisenä ja joka luotiin korjaamaan tämän protokollan puutteet ja vakiinnuttamaan itsensä standardiksi. L2TP käyttää PPP: tä tarjotakseen puhelinverkkoyhteyden, joka voidaan tunneloida Internetin kautta tiettyyn pisteeseen. L2TP sisältää PPP: n, PAP: n ja CHAP: n autentikointimekanismit, ja lisäksi se, kuten PPTP, tukee näiden todennusprotokollien, kuten RADIUS, käyttöä.

Vaikka L2TP tarjoaa moniprotokollalla tuetun pääsyn ja pääsyn etäpaikallisverkoihin, sillä ei ole erityisen vankkoja salausominaisuuksia. Todennusoperaatio suoritetaan vain tunnelin päätepisteiden välillä, mutta ei jokaiselle sen läpi kulkevalle paketille. Tämä voi johtaa huijaukseen jonnekin tunnelin sisällä. Ilman kunkin paketin eheyden tarkistamista olisi mahdollista suorittaa palvelunestohyökkäys käyttämällä vääriä ohjausviestejä, jotka lopettavat alla olevan L2TP-tunnelin tai PPP-yhteyden.

L2TP ei salaa vankasti käyttäjän dataliikennettä, mikä aiheuttaa ongelmia, kun on tärkeää pitää tiedot luottamuksellisina. Huolimatta siitä, että paketeissa olevat tiedot voidaan salata, tällä protokollalla ei ole mekanismeja avainten automaattiseen luomiseen tai automaattiseen avaimen päivitykseen. Tämä voi antaa jollekin, joka kuuntelee verkkoa ja löytää yhden avaimen, pääsyn kaikkiin lähetettyihin tietoihin.

Ottaen huomioon kaikki nämä L2TP: n heikkoudet, IETF päätti käyttää itse IPsec-protokollan protokollia L2TP-tunnelin läpi kulkevien tietojen suojaamiseksi. Tästä syystä niille kirjoitetaan aina ”L2TP / IPsec”, koska molempia protokollia käytetään samanaikaisesti ja tätä yhteistä protokollaa käytetään laajasti. Voidaan sanoa, että L2TP on protokolla "linkkikerroksen" tasolla ja että sillä ei ole turvallisuutta, mutta IPSec tarjoaa suojauksen verkkokerroksella siten, että tämän protokollan käyttö on turvallista.

Tästä syystä löydämme aina L2TP / IPSec-nimikkeistön yhdessä, koska molemmilla protokollilla on suojattu VPN-yhteys.

Päätelmät

IPSec on erittäin tehokas ja joustava suojausstandardi. Sen merkitys on siinä, että se korjaa perinteisen IP-protokollan puutteen: tietoturvan. IPSecin ansiosta on nyt mahdollista käyttää IP-verkkoja kriittisiin sovelluksiin, kuten yritysten välisiin liiketoimiin. Samalla se on ihanteellinen ratkaisu tilanteisiin, joissa vaaditaan tietoturvaa sovelluksesta riippumatta, joten se on olennainen osa IP-verkkojen turvallisuutta. IPSec-protokolla on jo yksi IP-verkkojen turvallisuuden peruskomponenteista.