A VPN mạng, như chúng ta biết, xảy ra nhờ vào việc tạo ra một đường hầm mà tất cả lưu lượng mạng chảy qua. Một trong những lợi ích chính là bất kỳ ai duyệt VPN nói trên sẽ tạo ra lưu lượng được mã hóa điểm-điểm, từ máy khách VPN đến máy chủ VPN, do đó, thông tin của bạn sẽ được bảo vệ trong đường hầm VPN này. Thông tin bên ngoài đường hầm VPN ngăn không cho người khác đọc thông tin. Tuy nhiên, có thực sự cần thiết cho bất kỳ loại lưu lượng nào đi qua VPN không? Không phải luôn luôn. Vì lý do này, chúng ta sẽ nói về một trong những lựa chọn thay thế có thể tối ưu hóa hiệu quả của nó: chia đường hầm , hay còn gọi là chia đường hầm.

Thật tốt khi nhớ rằng VPN có nhiều ứng dụng. Một số trong số đó là: truy cập vào các tài nguyên Internet bị giới hạn bởi khu vực, duyệt web riêng tư và tại sao không, để an toàn hơn khi truy cập Internet. Nhưng, VPN có một chi tiết quan trọng. Chất lượng kết nối (tốc độ và độ trễ) có xu hướng giảm, chủ yếu là do thuật toán mã hóa được thực hiện. Do đó, người dùng nhận thấy quyền truy cập chậm hơn so với khi anh ta ở ngoài VPN. Và đây là một phần bản chất của các mạng riêng ảo, đặc biệt là các máy khách VPN mà chúng ta có thể cài đặt trên máy tính của người dùng. Theo mặc định, các máy khách như vậy có toàn quyền kiểm soát tất cả lưu lượng.

Đường hầm chia là gì?

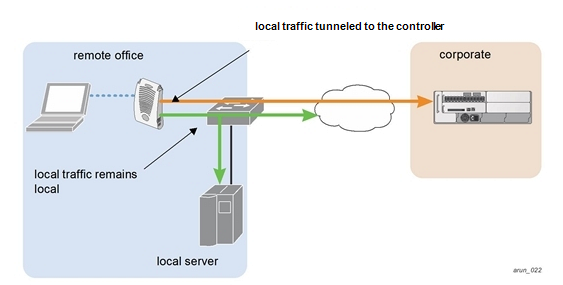

Đây là một tính năng của mạng riêng ảo (VPN) cho phép bạn định cấu hình loại lưu lượng truy cập cụ thể mà bạn muốn lưu thông qua đường hầm. Một ví dụ kinh điển là tất cả lưu lượng truy cập trực tiếp từ mạng nội bộ của tổ chức đều đi qua VPN, nhưng không phải lưu lượng truy cập Internet nói chung nằm dưới sự kiểm soát của ISP. Ngoài ra, có thể điều chỉnh nhu cầu VPN theo loại ứng dụng hoặc tài nguyên đang được sử dụng. Ví dụ: những người xử lý thông tin rất nhạy cảm, thông qua VPN, phần còn lại, truy cập Internet bình thường.

Một cách khác để tận dụng đường hầm phân chia là sử dụng các dịch vụ được liên kết với VPN để chặn lưu lượng truy cập nhất định. Một ví dụ định kỳ là không cho phép truy cập vào một trang web nhất định và việc chặn được thực hiện bằng địa chỉ IP của nó. Ngoài ra, có những dịch vụ khác cho phép người dùng vô hiệu hóa kết nối VPN của họ để truy cập các ứng dụng hoặc tài nguyên nhất định.

Có thể làm điều đó, bằng phương tiện của tính năng VPN này, việc tạo ra cái được gọi là Giao thông thú vị được hoàn thành. Cái sau phải làm với tất cả các loại lưu lượng mà chúng tôi muốn theo dõi và / hoặc bảo vệ. Tại sao người ta cần phải làm cho những khác biệt? Nó có thể là vì lý do bảo mật hoặc đơn giản là để tối ưu hóa tài nguyên mạng có sẵn của bạn.

Các loại đường hầm phân chia

- Đường hầm phân chia ngược: thực hiện quá trình đảo ngược tiêu chuẩn riêng của đường hầm, cho phép tất cả lưu lượng truy cập được tạo đi qua đường hầm VPN mặc định. Người dùng có thể sử dụng phương pháp này để chọn loại lưu lượng bên ngoài đường hầm này.

- Dựa trên IP định tuyến : Hãy nhớ rằng định tuyến cho phép các gói dữ liệu di chuyển trực tiếp đến đích, tất nhiên, theo Địa chỉ IP của điểm đến đó. Tuy nhiên, có thể sử dụng các chính sách dựa trên định tuyến để thực hiện một loại đường hầm phân chia. Các chính sách này áp dụng các thay đổi cho bảng định tuyến, tất cả dựa trên các cân nhắc, chẳng hạn như kích thước của gói dữ liệu.

Có thực sự an toàn hơn?

Cho đến nay, chúng tôi đã giải thích rằng đường hầm phân chia có lợi ích, đặc biệt là khi tạo điều kiện thuận lợi cho việc quản lý lưu lượng mạng mà chúng tôi quản lý. Rõ ràng là về lâu dài, không có gì tệ hơn là nhìn vào lưu lượng truy cập Internet thông qua một đường hầm VPN. Cái sau không chỉ tạo ra sự bất tiện ở cấp quản trị mạng, mà còn ở cấp độ người dùng liên tục nhận thấy các vấn đề trong kết nối, chẳng hạn như chậm khi truy cập một số tài nguyên.

Tuy nhiên, cho đến nay không có bằng chứng nào cho thấy quản lý VPN thông qua đường hầm phân chia là an toàn nhất. Trên hết, nếu chúng ta nói về một kịch bản bao gồm các công nhân công ty phải bắt đầu thực hiện các hoạt động của họ ở nhà. Hãy thêm thực tế rằng họ phải sử dụng máy tính của riêng họ. Trong trường hợp này, điều gì xảy ra nếu máy tính của người đó bị nhiễm bởi phần mềm độc hại hoặc bất kỳ loại virus nào khác? Trong trường hợp bạn sẽ kết nối từ xa thông qua VPN, ngay cả khi bạn có một đường hầm bị chia, có nguy cơ máy tính bị nhiễm này sẽ lây nhiễm mạng. Điều gì xảy ra tiếp theo, chúng tôi đã biết.

Phải làm gì khi chọn biến thể VPN này

Điều đầu tiên cần xem xét là những tính năng tập trung vào bảo mật mà mỗi dịch vụ VPN cung cấp. Cần lưu ý, có các VPN dựa trên phần mềm và những VPN được bao gồm trong tường lửa. Trên hết, nếu bạn chọn tường lửadựa trên VPN, hãy hỏi nhà cung cấp các tùy chọn có sẵn liên quan đến kiểm soát lưu lượng VPN.

Mặt khác, có các giải pháp giới hạn quyền truy cập vào VPN có tính đến các cân nhắc như: phiên bản hệ điều hành của máy tính, phiên bản của chương trình chống vi-rút và cơ sở dữ liệu vi-rút, ngoài các khía cạnh khác có thể được xác định bởi bất kỳ ai đòi hỏi nó của giải pháp VPN.

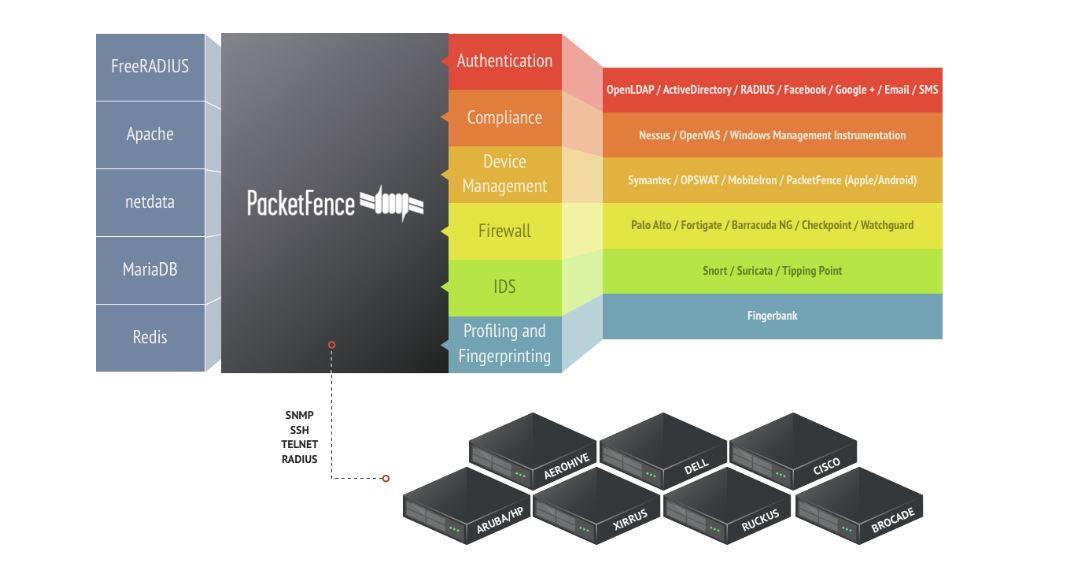

Trong bài viết này, chúng tôi luôn thúc đẩy việc sử dụng phần mềm nguồn mở và miễn phí, đặc biệt là khi bạn có những hạn chế về tài nguyên, nhưng, tất cả các kiến thức cần thiết để thực hiện các giải pháp như Gói . Đây là một nền tảng nhằm mục đích xem xét các thiết bị trước khi kết nối chúng với VPN. Điều này cực kỳ hữu ích khi làm việc cho một tổ chức cho phép nhân viên sử dụng các thiết bị của riêng họ. Hãy nhớ rằng thực hành này được gọi là BYOD (Mang theo thiết bị của riêng bạn) .

PacketFence được trình bày dưới dạng mạng Giải pháp Kiểm soát Truy cập (NAC). Nó có các tính năng khác nhau như sự sẵn có của một cổng cố định để những người dùng liên quan đăng ký và xác thực. Ngoài ra, nó có khả năng quản lý tập trung cả kết nối có dây và không dây. Một điều đáng chú ý là bạn có thể tích hợp các giải pháp IDS / IPS như Snort, được đề cập trong Giải pháp IDS / IPS hướng dẫn. Ngay cả khi bạn có máy quét lỗ hổng như Nessus, PacketFence hoàn toàn tương thích. Do đó, bạn có thể tạo một bộ bảo mật mạng hoàn chỉnh mà không yêu cầu đầu tư tài chính cao. Ở trên, chúng tôi thấy một phác thảo về tất cả các khả năng mà giải pháp này phải kiểm soát các mạng của chúng tôi ở bất kỳ khía cạnh nào, từ xác thực đến người dùng profiling .

Nếu bạn muốn dùng thử, bạn có thể truy cập trang web chính thức của nó, nơi bạn có thể tìm thấy hai tùy chọn tải xuống:

- Source Code : Nếu bạn có kinh nghiệm viết mã, bạn sẽ cảm thấy khá thoải mái với tùy chọn này. Bạn cũng sẽ tìm thấy các gói cho một số bản phân phối Linux.

- ZEN (Nỗ lực không NAC) : trong tiếng Tây Ban Nha, chúng tôi có thể nói rằng đó là một phiên bản dễ dàng của NAC. Nói cách khác, phần tải xuống bao gồm một tệp đã được cấu hình sẵn để triển khai Packet Fance càng sớm càng tốt. Đổi lại, nó có hai biến thể:

- Ảo gia dụng

- Live PacketFence System (phiên bản di động có thể phù hợp với mọi thiết bị lưu trữ như USB).

Nếu tôi chỉ có một thiết bị di động, tôi có thể sử dụng đường hầm phân chia VPN không?

Tất nhiên là có, nếu bạn định cấu hình máy khách VPN với các giao thức như IPsec, OpenVPN hoặc Wireguard, bạn có thể có một đường hầm phân chia mà không gặp vấn đề gì. Hơn nữa, các ứng dụng VPN thương mại như PureVPN , NordVPN or Surfshark cũng hỗ trợ tùy chọn cấu hình này.

Các dịch vụ thương mại này cho phép bạn thực hiện phân chia đường hầm một cách dễ dàng và nhanh chóng, trong hầu hết chúng, bạn sẽ thấy một màn hình nơi bạn sẽ thấy một nút nguồn phục vụ kết nối và ngắt kết nối khỏi VPN chỉ bằng một cú chạm. Bạn nên nhớ rằng tính năng Vị trí thông minh của nó sẽ chọn quốc gia cung cấp chất lượng kết nối tốt nhất. Theo khu vực nơi thử nghiệm đã được thực hiện. Tuy nhiên, bạn có thể chọn giữa một số quốc gia bao gồm Châu Á, Châu Âu, Châu Phi và toàn bộ lục địa Châu Mỹ.

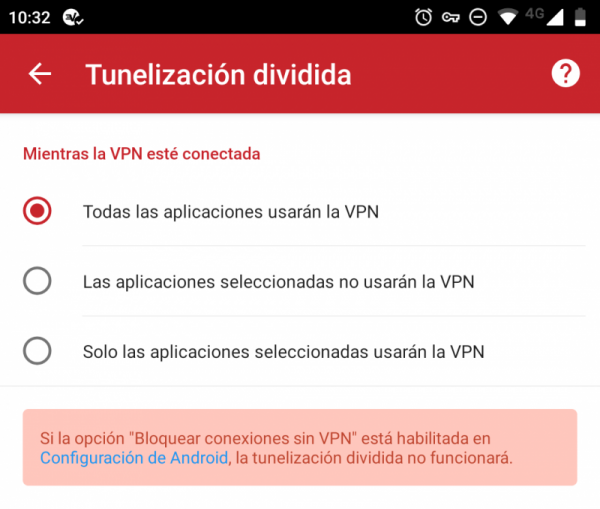

Trong các tùy chọn cấu hình nâng cao của các ứng dụng khác nhau, bạn có thể kích hoạt phân chia đường hầm và chọn từ một số tùy chọn. Ví dụ: trong trường hợp Express VPN, chúng tôi có các mục sau:

Đầu tiên là VPN mặc định chức năng, sẽ ảnh hưởng đến tất cả lưu lượng truy cập bạn tạo trên Internet. Thứ hai và thứ ba là các tùy chọn tương ứng với đường hầm được chia và đường hầm chia ngược tương ứng. Nói chung, dễ dàng hơn để xác định ứng dụng nào sẽ không sử dụng VPN , vì vậy bạn lãng phí ít thời gian hơn với các cài đặt này.