Các miền web có thể bị nhiều loại tấn công. Tin tặc có thể sử dụng các phương pháp khác nhau với mục đích làm hỏng một trang web, sửa đổi nội dung của nó, gây ra từ chối dịch vụ và nhiều lỗi khác, cuối cùng, làm hỏng hoạt động bình thường của nó. Trong bài viết này, chúng ta sẽ nói về một danh sách các lỗ hổng được biết đến như DNSPooq , điều này có thể ảnh hưởng đến máy chủ của bạn DNS.

Các lỗ hổng DNSPooq

Trong nhiều trường hợp, chúng tôi thấy Lỗ hổng điều đó có thể ảnh hưởng đến hệ thống, thiết bị và cả các dịch vụ trực tuyến. Nhiều lỗi bảo mật có thể ảnh hưởng đến một trang web. DNS có thể bị ảnh hưởng bởi các cuộc tấn công khác nhau và điều này làm hỏng các trang web.

Dnsmasq là một mã nguồn mở được sử dụng rộng rãi Hệ Thống Tên Miền Ứng dụng chuyển tiếp (DNS) thường được cài đặt trên bộ định tuyến, hệ điều hành, điểm truy cập và thiết bị mạng khác. Cũng như nhiều hệ thống và dịch vụ khác, nó có thể có các lỗ hổng.

Các lỗ hổng được gọi là DNSPooq ảnh hưởng đến dịch vụ này. Tổng cộng có bảy và kẻ tấn công có thể sử dụng chúng để khởi động một cuộc tấn công nhiễm độc bộ nhớ cache DNS. Điều này có nghĩa là người dùng sử dụng ứng dụng này phải giữ cho máy tính của họ được bảo vệ và cập nhật đúng cách.

Tấn công đầu độc DNS là gì

Như chúng tôi đã chỉ ra, các lỗ hổng được gọi là DNSPooq có thể dẫn đến một cuộc tấn công nhiễm độc bộ nhớ cache DNS. Bây giờ cái gì đây? Điều quan trọng là phải biết vấn đề bảo mật này bao gồm những gì và nó ảnh hưởng như thế nào đến một trang web.

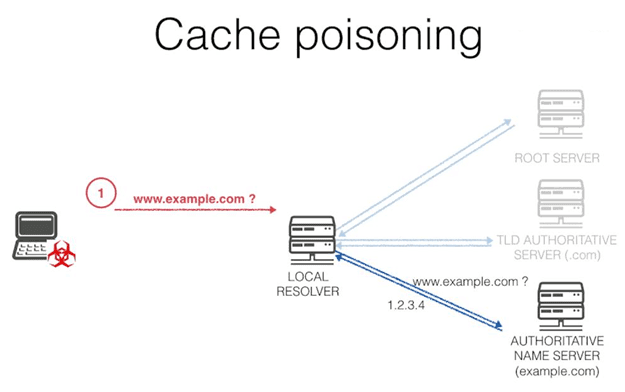

A Tấn công nhiễm độc bộ nhớ cache DNS xảy ra khi kẻ tấn công đánh lừa máy phân giải DNS bằng thông tin sai. Điều này dẫn đến việc trình phân giải gửi sai địa chỉ IP cho người dùng. Điều này có nghĩa là khách hàng, người cố gắng truy cập vào một trang web, được chuyển hướng đến bất kỳ trang nào khác do những kẻ tấn công kiểm soát.

Đây là một vấn đề rất quan trọng, vì chúng tôi có thể thỏa hiệp an ninh và sự riêng tư . Kẻ tấn công có thể tạo một trang web giả vờ là hợp pháp và chuyển hướng nạn nhân đến đó. Ví dụ, điều này có thể dẫn đến một cuộc tấn công Lừa đảo với mục đích đánh cắp mật khẩu và thông tin đăng nhập.

Cuối cùng, nhiễm độc bộ nhớ cache bao gồm việc lén đưa thông tin sai vào bộ nhớ cache DNS. Vì vậy, khi cố gắng vào một trang web, độ phân giải sẽ chuyển hướng đến một trang khác. Trang web đó có thể hoàn toàn khác hoặc thậm chí có vẻ giống nhau, một bản sao y hệt, để lấy cắp thông tin.

Tại sao việc khắc phục DNSPooq và các lỗ hổng tương tự là cần thiết

Tất cả những điều này mà chúng tôi đã đề cập làm cho nó trở nên cần thiết để có thể sửa các lỗ hổng DNSPooq và những cái tương tự khác có thể tồn tại. Chúng tôi đã thấy rằng có ít nhất bảy lỗi có thể ảnh hưởng đến bộ định tuyến, hệ điều hành và thiết bị.

Các lỗi này được ghi lại là CVE-2020-25681, CVE-2020-25682, CVE-2020-25683, CVE-2020-25684, CVE-2020-25685, CVE-2020-25686 và CVE-2020-25687. Họ có số điểm từ 4 đến 8.1.

- Bắt đầu với cái đầu tiên, CVE-2020-25681 lỗ hổng bảo mật có điểm 8.1. Nó ảnh hưởng đến các phiên bản Dnsmasq trước 2.83 và dễ bị tràn bộ đệm khi sử dụng DNSSEC. Nó có thể cho phép kẻ tấn công từ xa tùy ý ghi dữ liệu vào bộ nhớ.

- Lỗ hổng thứ hai, CVE-2020-25682 , cũng nhận được điểm 8.1 và ảnh hưởng không kém đến các phiên bản Dnsmasq trước 2.83. Trong trường hợp này, chúng dễ bị tràn bộ đệm trong hàm extract_name () do thiếu kiểm tra độ dài khi kích hoạt DNSSEC.

- Tiếp tục với lỗ hổng tiếp theo, CVE-2020-25683 , họ cho điểm nguy hiểm là 5.9. Gây tràn bộ đệm khi DNSSEC được bật.

- CVE-2020-25684 là lỗ hổng thứ tư của loại hình này. Nó có điểm là 4. Đây là thiếu xác minh địa chỉ / cổng thích hợp được triển khai trong các phiên bản của Dnsmasq.

- Một lỗ hổng khác là CVE-2020-25685 . Nó bao gồm việc thiếu kiểm tra tên tài nguyên truy vấn (RRNAME) được triển khai trong các phiên bản của Dnsmasq trước 2.83 tính năng reply_query cho phép kẻ tấn công từ xa giả mạo lưu lượng DNS có thể dẫn đến nhiễm độc bộ nhớ cache DNS. Anh ấy đã được 4 điểm.

- Lỗ hổng thứ sáu được đăng ký là CVE-2020-25686 . Nhiều yêu cầu truy vấn DNS cho cùng một tên tài nguyên (RRNAME) của các phiên bản Dnsmasq trước 2.83 cho phép những kẻ tấn công từ xa giả mạo lưu lượng DNS, sử dụng một cuộc tấn công có thể dẫn đến nhiễm độc bộ nhớ cache DNS. Nó cũng nhận được điểm 4.

- Cuối cùng, CVE-2020-25687 sự dễ bị tổn thương. Nó cũng ảnh hưởng đến các phiên bản trước 2.83.

Nói tóm lại, chúng ta phải luôn có các phiên bản mới nhất có thể khắc phục các sự cố trong hệ thống và thiết bị của mình. Trong trường hợp này, chúng ta đã nói về một loạt bảy lỗ hổng được gọi là DNSPooq, nhưng nó là thứ mà chúng ta phải áp dụng trong mọi trường hợp.