Återigen har vi nått andra tisdagen i månaden . Som vanligt, Microsoft (och andra företag) har tagit tillfället i akt att lansera en serie säkerhetsuppdateringar för sina produkter för att rätta till alla sårbarheter och säkerhetsfel som upptäckts under de senaste veckorna. Normalt är det tillrådligt att installera dessa patchar så snart som möjligt för att skyddas, men vid detta tillfälle är installationen av de nya patchesna brådskande, eftersom de täcker totalt 9 sårbarheter av 0-dagars typen , kända säkerhetsbrister och utnyttjas av pir-tes via Internet.

Sammantaget adresserar Microsofts nya säkerhetsuppdateringar 117 XNUMX sårbarheter i alla företagets produkter som fortfarande stöds. Av dessa 117 fel är 44 av typen för fjärrkodkörning, 32 tillåter att man får privilegier inom systemet, 14 avslöjar känslig utrustningsinformation, 12 orsakar förnekande av tjänst i systemet eller dess program, 8 undviker säkerhetsåtgärder och de sista 7 tjänade som stöd för att utnyttja andra sårbarheter.

De 9 nolldagarsfelen fixade i Windows

Zero-day failures är en av de allvarligaste sårbarheterna vi kan hitta i alla system. Dessa typer av brister upptäcks vanligtvis av hackare före Microsoft självt, och i allmänhet (men inte alltid) börjar de använda dem och distribuera exploater tills den officiella korrigeringen anländer.

Sårbarheterna av denna typ som har korrigerats i dessa nya korrigeringar är:

- CVE-2021-34492 . Sårbarhet för falska digitala certifikat. Fel avslöjat men inte utnyttjat.

- CVE-2021-34523 . Förhöjning av behörigheter i Microsoft Exchange Server. Fel avslöjat men inte utnyttjat.

- CVE-2021-34473 . Fjärrkörning av kod på Microsoft Exchange Server. Fel avslöjat men inte utnyttjat.

- CVE-2021-33779 . Omgå Windows ADFS säkerhetsåtgärder. Fel avslöjat men inte utnyttjat.

- CVE-2021-33781 . Omgå säkerhetsåtgärder i Active Directory. Fel avslöjat men inte utnyttjat.

- CVE-2021-34527 . Kontroversiell brist i Windows-skrivare som gör att fjärrkod kan köras. Bug avslöjade och utnyttjades.

- CVE-2021-33771 . Förhöjning av privilegier inom Windows-kärnan. Okänt men utnyttjat fel.

- CVE-2021-34448 . Minneskorruption i Windows-skriptmotor. Okänt men utnyttjat fel.

- CVE-2021-31979 . Förhöjning av privilegier inom Windows-kärnan. Okänt men utnyttjat fel.

Av alla dessa säkerhetsfel är det allvarligaste och mest kontroversiella skrivarens misslyckande. Döpt Print Nightmare har denna sårbarhet utnyttjats i massiv skala i flera veckor. Microsoft släppte en nödplåster för att tillfälligt mildra felet för en vecka sedan (en värdelös patch) och har nu släppt hela patch. Det kommer att bli nödvändigt att se om denna gång, äntligen, denna sårbarhet slutar vara en mardröm.

Uppdatera din PC just nu

De nya säkerhetsuppdateringarna är tillgängliga för alla versioner av Windows som fortfarande stöds. Dessa är:

- Windows 7 (betalt utökat support): fixar 30 sårbarheter, varav 3 är kritiska och 27 viktiga.

- Windows 8.1 : fixar 39 sårbarheter, 3 kritiska och 36 viktiga.

- Windows 10 version 1903 och 1909; de fixar 67 sårbarheter, varav 5 är kritiska och 62 viktiga.

- Windows 10 version 2004, 20H2 och 21H1: fixar 68 sårbarheter, 4 kritiska och 64 viktiga.

Motsvarande utgåvor av Windows Server har också fått sin andel av korrigeringsfiler för att skydda servrar.

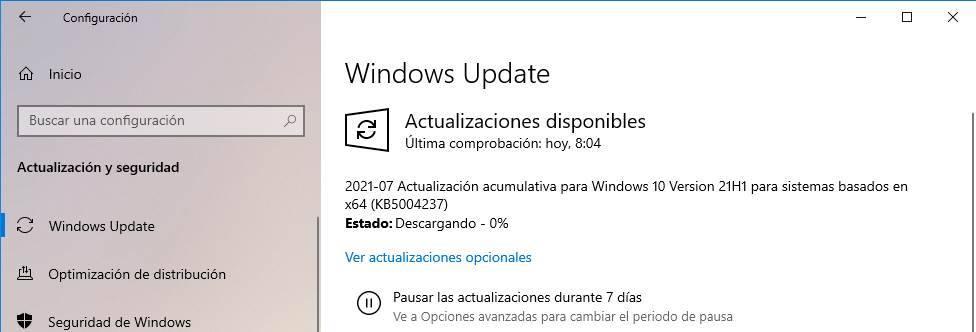

Säkerhet uppdateringar kan laddas ner och installeras på datorn via Windows Update eller manuellt från motsvarande länkar till Microsoft Update-katalogen:

- KB5004289 : Kumulativ patch för Windows 7.

- KB5004298 : Kumulativ patch för Windows 8.1

- KB5004245 : Patch för Windows 10 version 1909.

- KB5004237 : Patch för Windows 10 versioner 2004, 20H2 och 21H1.

Vi påminner dig om att den här uppdateringen också innehåller de senaste kvalitetsuppdateringarna som släpptes i slutet av förra månaden. Men den här gången borde det inte finnas fler problem, även om vi inte vet det förrän de närmaste dagarna.