Un nou defect de securitate a fost găsit în ferestre din 10. De data aceasta afectează una dintre comenzile de bază ale Microsoft sistem de operare. Cea afectată în acest caz este comanda Finger, care poate fi exploatată pentru a descărca și fura fișiere ușor și rapid. Lista executabililor nativi Windows care pot descărca sau rula coduri rău intenționate continuă să crească, iar comanda Finger tocmai a fost adăugată la listă.

Acestea sunt cunoscute sub numele de binare de locuit (LoLBins) și pot ajuta atacatorii să ocolească controalele de securitate fără a declanșa o alertă de securitate pe sistem. Astfel, pe măsură ce atacatorii folosesc instrumente preinstalate pentru a-și îndeplini munca, este mai dificil pentru apărători să detecteze atacurile care apar pe sisteme.

Cum funcționează comanda degetului

Comanda Finger este o comandă pe care toți utilizatorii de Windows o au la dispoziție. Pentru a începe să îl utilizați este la fel de simplu ca:

- Mergem la meniul Start.

- Scriem cmd pentru a intra în linia de comandă.

- Scriem Finger și lovim enter.

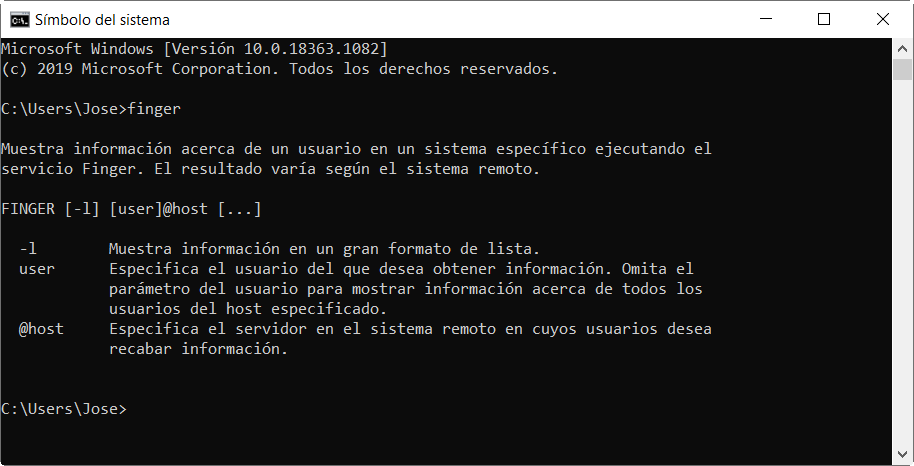

Iată un exemplu al comenzii Finger pentru Windows 10 în care ne arată parametrii oferiți de acest executabil.

După cum puteți vedea, vom folosi -l pentru a specifica utilizatorul de la care dorim să obținem informații. De asemenea, avem @host pentru a specifica un server pe un sistem la distanță și pentru a obține informații de la acei utilizatori. În acest sens, Comanda degetului găsit în Windows 10 este utilizat pentru a prelua informații despre utilizatorii de pe computerele la distanță care rulează serviciul Finger sau daemon. Ceea ce face este să ne arate informații despre utilizatorii unui anumit computer la distanță care are în mod normal un sistem de operare UNIX și care rulează serviciul Finger.

Cum putem exploata comanda Finger pentru a fura fișiere

Securitate cercetător John Page a constatat că comanda Finger TCP / IP din Microsoft Windows 10 poate fi folosită și pentru:

- Descărcarea fișierelor.

- Fiți folosit ca server de comandă și control improvizat care poate fi utilizat pentru a trimite comenzi și a filtra date.

Potrivit cercetătorului menționat mai sus, folosind comenzi putem masca interogările Finger pentru a descărca fișiere și exfiltrare date. Astfel, dacă o facem în acest fel, Windows Defender nu va detecta nicio activitate suspectă. Defecțiunea a putut fi găsită în acel port 79, care este cel utilizat de protocolul Finger și care este frecvent blocat în cadrul unei companii. Cu toate acestea, un atacator cu privilegii suficiente poate ocoli restricția. Am putea face acest lucru folosind Windows NetSh Portproxy, care acționează ca un expeditor de porturi pentru protocolul TCP.

Datorită acestui mod de lucru, ne-ar permite să depășim firewall reguli și comunică cu serverele prin porturi nerestricționate pentru HTTPS. Deci, făcând acest lucru, interogările Portproxy sunt trimise către adresa IP a mașinii locale și apoi redirecționate către gazda specificată. De asemenea, trebuie remarcat faptul că comanda Finger pentru a descărca fișiere are, de asemenea, limitări. Cu toate acestea, nu este ceva ce nu putem rezolva, deoarece, dacă codificăm fișierele cu Base64, ne va fi suficient să evităm detectarea.

Video cu comanda Finger în acțiune și multe altele

John Page, cercetătorul despre care am vorbit anterior, folosește porecla hyp3rlinx pentru a-și face publicațiile. Într-un videoclip ați demonstrat cum ați folosit comanda Finger pentru a descărca fișiere. Acest cercetător în domeniul securității a creat scripturi de dovadă a conceptului (PoC). În acest sens, a publicat DarkFinger.py pentru server și DarkFinger-Agent.bat din partea clientului pentru a demonstra acea funcție dublă care ne permite să executăm finger.exe. Dacă doriți să consultați aceste scripturi, o puteți face de la aici .

Iată videoclipul de la hyp3rlinx care arată cum scriptul DarkFinger a finalizat testul fără întrerupere pe un computer cu Windows 10 și, în plus, că Windows Defender nu a detectat nicio activitate suspectă.

Într-o Raportul Talos Intelligence de la anul trecut, au fost listate 13 LoLBins care au afectat Windows, de exemplu, avem celebrul powershell.exe sau certutil.exe. În cele din urmă, trebuie remarcat faptul că comanda Finger, așa cum s-a demonstrat, va deveni parte a listei LoLBins pe care o putem folosi în Windows.

Vă recomandăm să citiți tutorialele noastre cum să protejezi un sistem Windows 10 , și cum să îmbunătățiți securitatea Windows Defender , pentru a vă proteja Windows cât mai bine posibil.