Hvis du jobber innen IT og organisasjonen din jobber hjemmefra, har du mer ansvar. I nyere tid har fjernarbeid blitt normalt i befolkningen, og har transformert på en viss måte hvor mange som jobber, samtidig utsetter vi dem for mange risikoer og sikkerhetstrusler. Derfor må vi være mer enn klar over sikkerheten til den hjemmebaserte arbeidsstyrken. Og at høyere bevissthet innebærer at vi må utføre en intensiv skanning av sårbarheter. Denne guiden vil fortelle deg hva du bør gjøre for å undersøke din Windows nettverk i detalj, og finn ut hvilke sårbarheter det kan ha.

Som vi vil forklare nedenfor, kan disse handlingene brukes som en del av rutinen. Husk at sikkerheten til våre nettverk må være til stede til enhver tid, og ikke bare når vi står overfor et scenario med mulig nettangrep. Eller hvis vi allerede har vært ofre for et angrep, det er bedre å forhindre enn å løse eller avbøte cyberangrepet.

Port skanning

Det første vi bør gjøre er å utføre en portskanning. Dette lar deg vite hvilke porter som er åpne. Vi må huske på at en eller flere åpne porter lar alle på Internett prøve å "kommunisere" med vårt nettverk. Et slikt kommunikasjonsforsøk kan bety et angrep som vil krenke sikkerheten og integriteten til selve nettverket. Vi bør bare holde portene vi faktisk bruker åpne, og beskytte applikasjonene som "lytter" på disse portene, og ikke la dem være åpne.

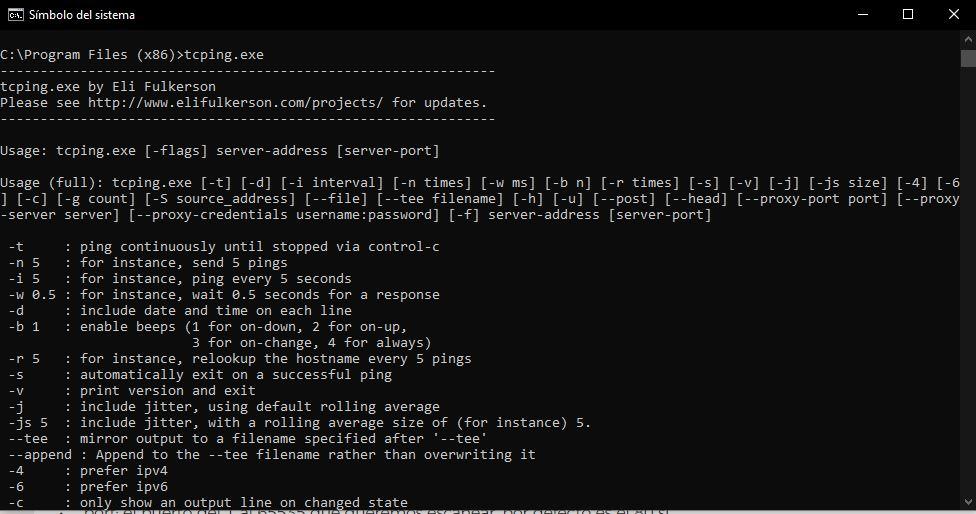

Med tanke på organisasjonens policyer, kan du bruke verktøyet du har tilgjengelig eller be om autorisasjon til å bruke et som ikke er dekket av interne regler. I tilfelle du har et nettverk med mindre størrelse og muligheter, kan du velge verktøy som f.eks TCPing , et sterkt anbefalt program som er helt gratis og kjører direkte fra Windows-kommandolinjen. Dette programmet vil gi oss beskjed om en annen Windows-datamaskin har åpne porter eller ikke, slik at vi kan sjekke hvordan den er brannmur innstillingene er.

Windows-brannmuren skal alltid blokkere ekstern tilgang som vi ikke tidligere har gjort utenpå, på denne måten vil vi redusere eksponeringen for våre tjenester, enten i hjemmet eller profesjonelt lokalt nettverk.

Nå, hvis du vil ha verktøy med mer funksjonalitet og et høyere detaljnivå, foreslår vi at du velger Nmap or Zenmap . Forskjellen mellom de to er at Zenmap har et grafisk grensesnitt, noe som ikke er tilfelle med Nmap, men Zenmap er basert på Nmap, så vi vil ha nøyaktig de samme funksjonalitetene. Disse to programmene vil tillate oss å utføre forskjellige svært avanserte portskanninger, ved å bruke forskjellige teknikker for dette.

Hvis nettverksinfrastrukturen er under Windows, anbefales det å være sikker på portene som bare skal svare under Network Nivågodkjenning . Vi må huske på at denne typen autentisering er en nettverkspolitikk som kan aktiveres når som helst. Som standard er den deaktivert. I den følgende videoen deler vi en referanseveiledning som demonstrerer trinn for trinn hvordan du gjør det. Den påviste saken er Windows Server 2016, men trinnene er relativt de samme mellom de nyeste eksisterende versjonene.

Oppmerksomhet med loggene til DNS-servere og brannmur

Det er i loggene hvor vi kan finne veldig verdifull informasjon som vil støtte oss i jakten på mulige sårbarheter. Vær fremfor alt oppmerksom på den utgående trafikken i nettverket ditt. Forsikre deg om at de som kobler seg til det, kun bruker verktøy for ekstern tilgang som er autorisert av organisasjonen din. I tilfelle du oppdager en aktivitet relatert til et uautorisert program, analyser hvilket verktøy og vert det.

På dette aspektet er noe som vil bidra til å unngå bruk av uautoriserte programmer, ikke tillater installasjon av programmer annet enn det brukeren kan trenge. Med andre ord, alltid be om tilgang fra administratorbrukeren. Dette varierer imidlertid i henhold til policyene til hver organisasjon og om brukeren bruker sitt eget utstyr eller ikke.

Det er viktig å ha en veldefinert type programmer eller applikasjoner generelt som en person kan bruke, i henhold til deres funksjoner. Og i tilfelle, begrens tillatelsene for å tillate endringer på datamaskinen din. Husk at hvis vi ikke bruker passende sikkerhetstiltak i våre nettverk, kan en enkel installasjon av programmet føre til problemer. Eksempler: spredning av malware, ransomware, ondsinnet kode for å lage botnett, etc.

Med omtale av brannmurer kan vi bruke verktøy for trafikkanalyse. Dette for å ha synlighet av trafikken som genereres av dem. Hvis du oppdager en uregelmessig topp av båndbreddebruk, må du sjekke om situasjonen oppstår gjennom et mistenkelig program eller at det ikke er lov å bruke det i det interne nettverket.

Overvåk generelle konfigurasjonsendringer

En god praksis er å utføre interne kontroller og / eller tilsyn på jakt etter uregelmessig aktivitet i brannmurkonfigurasjonen. I tillegg kan vi oppdage muligheter for å implementere beste praksis i forhold til konfigurasjonen av de aktuelle brannmurene. Det er viktig å huske på at en overvåknings- eller revisjonshandling ikke bør betraktes som en ren kontrollmekanisme. Snarere kan det tjene som en bro for å ta i bruk praksis som til slutt kommer nettbrukere til slutt.

I alle fall skal supportteamet til leverandøren hjelpe deg i tilfelle du har spørsmål, spørsmål eller problemer.

Noe som er vanlig å legge til side, er aspektet av tillatelsene . Vi må huske at det ikke er det samme som de ansatte i en organisasjon jobber “under kontroll” av det interne nettverket til selskapet, at de gjør det eksternt. Det er viktig å gjøre en gjennomgang av tillatelsene, spesielt hvis det å jobbe hjemmefra vil være i noen måneder eller noe definitivt.

Det gjør aldri vondt å begrense tillatelser og tilganger. De flere nettangrepene som setter tusenvis av mennesker over hele verden i sjakk er mer forberedt enn noen gang på å handle. Dette er fordi mange flere jobber hjemmefra og mange av dem ikke har de nødvendige sikkerhetstiltakene for å koble seg til ressursene sine. Ikke glem, enhver type angrep skyldes hovedsakelig latskap, uvitenhet, uvitenhet og til og med uskyld hos brukerne og IT-fagfolk.