새로운 Android Revive라는 뱅킹 악성코드 이중 인증 앱 또는 2FA로 가장하여 특히 BBVA 은행 고객을 공격하는 것이 발견되었습니다.

특히 주목할만한 것은 도구를 만드는 사실입니다. 특히 BBVA 고객을 공격합니다.. 이러한 유형의 멀웨어는 모듈식 아키텍처를 통해 감염된 장치에 설치된 여러 은행/암호화폐 앱을 동시에 공격할 수 있는 TeaBot 또는 SharkBot과 같은 다른 유명한 Android 뱅킹 트로이 목마와는 상당히 다릅니다.

이것이 Revive가 작동하는 방식과 BBVA를 대체하는 방식입니다.

클리피 연구원들은 15월 XNUMX일에 이 멀웨어가 작동하는 것을 처음으로 보고 그 행동을 분석했습니다. 현재 Revive에는 Android에서 성공적으로 감염되는 경우 세 가지 주요 기능이 있습니다.

- 키로거 모듈을 통해 장치에 기록된 모든 내용을 캡처하여 지문이나 휴대폰의 안면 인식 기술로 액세스하지 않는 경우 키를 훔칩니다.

- 뱅킹 로그인 자격 증명을 훔치는 것이 목표인 복제된 페이지를 사용하여 피싱 공격을 수행합니다.

- 일반적으로 PSD2 영역의 은행 및 금융 기관에서 감염된 장치에서 수신된 모든 SMS(예: 2FA( 2 요소 인증 ) 및 OTP( 1 회성 암호 ) 인증 코드).

리바이브 BBVA (사진: 클리피)

리바이브라는 이름은 멀웨어의 기능 중 하나(사이버 범죄자들이 정확히 "리바이브"라고 부름) 중 하나가 멀웨어가 작동을 멈출 경우 다시 시작하는 것이기 때문에 선택되었습니다.

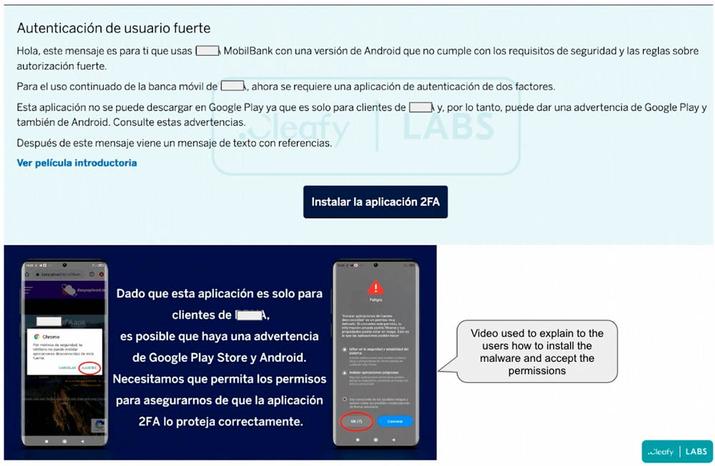

운영에 관해 말하자면, BBVA를 사칭하는 가짜 비디오 튜토리얼이 만들어지기까지 했으며, 피해자는 "이 응용 프로그램은 BBVA 고객 전용이므로 BBVA 고객에게만 경고가 표시될 수 있습니다. 구글 플레이 스토어와 안드로이드. 2FA 앱이 사용자를 적절하게 보호할 수 있도록 권한을 허용해야 합니다.”

접근성을 통한 전체 제어

피해자가 맬웨어를 다운로드하면 Revive는 팝업 창을 통해 접근성 서비스 기능 받기 . 이 권한은 피해자의 장치에서 정보를 모니터링하고 훔치는 데 사용됩니다.

사용자가 앱을 처음 실행하면 권한을 부여하라는 메시지가 표시됩니다. SMS 및 전화 통화에 대한 액세스 , 이중 인증 앱의 경우 정상으로 보일 수 있습니다. 그 후, Revive는 백그라운드에서 간단한 키로거로 계속 실행되어 사용자가 장치에 입력하는 모든 것을 기록하고 주기적으로 명령 및 제어(C&C 또는 C2) 서버로 보냅니다.

그렇게 하면 사이버 범죄자의 C2에 자격 증명을 보낸 다음 대상 은행의 실제 웹 사이트에 대한 링크가 포함된 일반 방문 페이지를 로드하여 탐지 가능성을 최소화합니다.

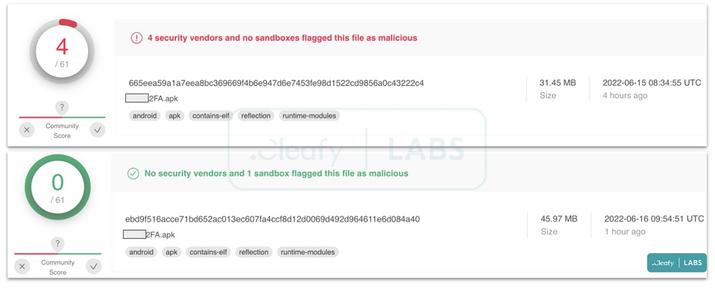

바이러스 백신 탐지를 되살리다 (Photo: Cleafy)

탐지에 대해 말하면 VirusTotal에 대한 Cleafy의 테스트 분석 하나의 샘플에서 XNUMX개의 탐지를 보여주고 멀웨어의 이후 변종에서는 탐지하지 않음 . 코드가 GitHub에서 공개적으로 사용 가능한 Android 스파이웨어인 Teradroid를 기반으로 하고 있음에도 불구하고 Revive가 매우 구체적이라는 사실은 보안 검사를 우회하게 만듭니다.