Plus que jamais, notre façon de travailler doit être flexible. Il existe des entreprises qui gardent plusieurs collaborateurs ou tous travaillent de chez eux ou de l'endroit de leur convenance. Il existe également des groupes de travail qui accomplissent leurs tâches à la fois dans un bureau ou dans chacun d'eux, où qu'ils soient. Cependant, nous devons prendre soin de savoir qui doit accéder à la fois aux données et aux ressources système. Ce guide vous expliquera tout ce que vous devez savoir sur le contrôle d'accès, ses variantes les plus courantes et une solution assez fiable pour pouvoir commencer à l'implémenter le plus rapidement possible.

Qu'est-ce que le contrôle d'accès?

C'est une méthode pour s'assurer que les utilisateurs se révèlent être qui ils prétendent être. C'est comme quand vous devez montrer votre pièce d'identité quelque part pour vérifier que vous avez réellement cette identité. Le contrôle d'accès est extrêmement important pour que tous les utilisateurs aient un accès correspondant aux données et aux ressources système. Maintenant, qu'est-ce que le contrôle d'accès en particulier? Plus que tout, dans une série de restrictions qui s'appliquent en fonction des données et / ou des ressources auxquelles vous souhaitez accéder. Il est basé sur des processus d'authentification et d'autorisation.

Si nous parlons d'authentification, nous le faisons en ce qui concerne la saisie des informations d'identification ou en utilisant une ou plusieurs méthodes d'authentification. D'autre part, l'autorisation est l'étape conséquente de l'authentification, qui est l'octroi de l'accès à un certain groupe de ressources et de données. Un guide détaillant le différences entre authentification et autorisation a été rendu disponible dans cet article. Vous pourrez même connaître les méthodes les plus utilisées pour chaque cas.

Types de contrôle d'accès

Voici les types de contrôle d'accès les plus courants, c'est-à-dire ceux qui ont été le plus implémentés jusqu'à présent. Selon les besoins de votre entreprise ou groupe de travail, vous pouvez choisir l'une ou l'autre option.

Contrôle d'accès basé sur les rôles (RBAC)

On peut dire que ce type de contrôle d'accès est l'un des plus utilisés. Il est basé sur l'octroi de l'accès aux utilisateurs en fonction des rôles attribués. De plus, et pour ajouter des couches de protection supplémentaires, des politiques de sécurité sont appliquées qui limitent l'obtention de privilèges. Ces privilèges peuvent être appliqués à la fois à l'accès aux données et aux ressources système. Aujourd'hui, élévation de privilèges est une menace d'entreprise interne qui fait des ravages. Le niveau élevé de dommages, en particulier au niveau économique qu'il génère, devrait être un point d'attention pour toute entreprise qui est sensible à ce type de menaces de sécurité.

Contrôle d'accès discrétionnaire (DAC)

C'est un type de contrôle d'accès qui dicte que le propriétaire des données décide des accès. Cela signifie que ces accès seront accordés aux utilisateurs en fonction des règles que le propriétaire des données lui-même spécifie.

Contrôle d'accès obligatoire (MAC)

Cette variante peut être considérée comme un peu plus arbitraire que les autres. Il en est ainsi dans le sens où l'accès est accordé aux utilisateurs sur la base de réglementations établies par une autorité centrale d'une entreprise ou d'un autre organisme de réglementation.

Contrôle d'accès basé sur les attributs (ABAC)

La particularité de ce type de contrôle d'accès est qu'une série d'attributs sont ajoutés à l'utilisateur et aux ressources auxquelles correspond l'accès. Ils permettent d'effectuer des évaluations indiquant le jour, l'heure, le lieu et d'autres données. Tout cela est pris en compte lors de l'octroi ou de la limitation de l'accès aux données et aux ressources. C'est un type qui applique une méthode plus dynamique qui s'adapte à la situation des utilisateurs pour avoir plus ou moins d'accès.

Quel type de contrôle d'accès est le plus pratique?

L'un des aspects qui garantit une mise en œuvre correcte de l'une des méthodes d'accès est le respect des règles, réglementations et / ou normes. En fonction du pays dans lequel vous vous trouvez, vous devrez peut-être revoir en détail les réglementations telles que le RGPD, qui serait une politique de protection des données personnelles valable pour toute l'Europe. Un autre exemple important est le PCI-DSS, qui est un règlement chargé d'assurer et de protéger à la fois les transactions et les données des titulaires de cartes de crédit et de débit. Selon chaque norme, règlement ou standards, des sanctions de toutes sortes peuvent être appliquées si le respect est négligé.

Pourquoi mentionnons-nous cela? Plus que tout, car il n'y a pas une méthode qui soit strictement plus pratique qu'une autre. Chaque environnement de travail a des besoins spécifiques. De même, il est bon de garder à l'esprit que parmi les types de contrôle d'accès mentionnés, le plus moderne et le plus récent est celui basé sur les attributs. C'est particulièrement pratique car les autorisations sont accordées ou limitées en fonction de la situation actuelle de l'utilisateur. Par exemple, si vous changez d'emplacement ou d'appareil. Cependant, une chose qui ne devrait pas être négociée est la conformité.

Azure Active Directory: l'IAM qui est partout

Vous vous demanderez quelle est la solution idéale pour mettre en place un contrôle d'accès. Il n’existe pas exactement de solution universelle et toute-puissante. Il peut y avoir des scénarios où vous avez besoin d'une ou plusieurs technologies à la fois pour répondre à vos besoins de contrôle d'accès.

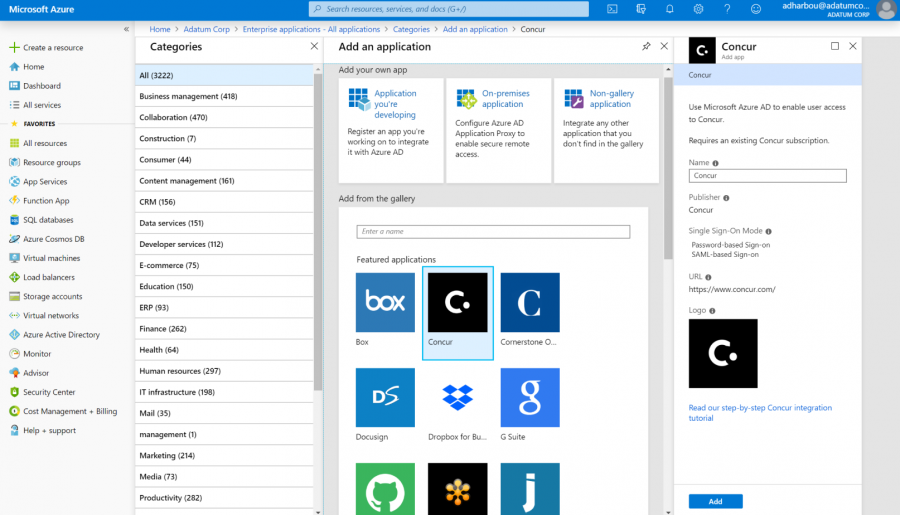

Une grande partie des environnements de travail utilisent Microsoft et ses applications associées. Annuaire actif Microsoft Azure propose des politiques d'accès intelligentes. De cette manière, toutes les ressources de travail seront protégées et accessibles uniquement par ceux qui en ont besoin. Selon les exigences, vous pouvez disposer de la solution Azure Active Directory seule ou, si vous utilisez déjà des services Microsoft tels qu'Office 365, vous pouvez opter pour l'intégration. Ce dernier est beaucoup plus rapide à mettre en œuvre.

Cette solution, qui fait partie de la suite Azure, est l'une des plus populaires et des plus fonctionnelles en entreprise. Surtout, ceux qui sont très grands, comme les multinationales. Principalement parce qu'il a la capacité de contrôler et de gérer non seulement des dizaines mais des centaines, des milliers ou des millions d'utilisateurs. Il permet la création d'identifiants d'administration uniques afin que chaque collaborateur d'une entreprise ou d'un groupe de travail puisse avoir accès aux diverses ressources du cloud déjà implémentées. Cela s'applique même aux personnes qui utilisent des systèmes d'exploitation autres que Windows.

Un avantage intéressant est que l'ensemble de l'environnement de travail sous Azure Active Directory est sécurisé, même si l'adhésion comprend des personnes extérieures à l'entreprise ou des collaborateurs / membres temporaires. L'un des défis des environnements de travail partagés est que les tiers ont un accès inapproprié aux données ou aux ressources système qui contiennent du contenu sensible ou confidentiel.

Par contre, si vous préférez, vous pouvez adapter l'interface utilisateur à votre guise pour qu'elle s'adapte à l'image de votre entreprise ou groupe de travail. Comme tu préfère.

Principales fonctionnalités d'Azure Active Directory

- Gestion des utilisateurs et des groupes de travail

- Authentification avec la méthode SSO (Single Sign-On)

- Authentification multi-facteurs

- Collaboration B2B (Business-to-Business)

- Gestion des mots de passe via un portail en libre-service

- Moteur de synchronisation

- Enregistrement des appareils utilisés par les utilisateurs

- Rapports de sécurité et utilisation des services AAD

Nous avons indiqué qu'il prend en charge les appareils pouvant utiliser des systèmes d'exploitation autres que Microsoft. Nous les citons ci-dessous:

- Tout ordinateur ou tablette Windows

- appareils Android

- iPhone ou iPad

- Appareils dotés du système macOS (Macbook, iMac)

- Tout appareil basé sur le Web (Chromecast, par exemple)

Si vous souhaitez commencer les tests, gardez à l'esprit que vous disposez d'un plan gratuit avec des fonctionnalités limitées mais idéal pour les débutants. Plus tard, vous pouvez passer aux plans de paiement avec mode de paiement annuel. Vous pouvez saisir les éléments suivants lien pour plus d'information.