Yksi protokollista, joista puhutaan vähiten, on SNMP. Se on kuitenkin yksi arvokkaimmista verkkoon kytkettyjen laitteiden hallinnassa. Valitettavasti verkkorikolliset voivat myös hyödyntää tätä protokollaa hyökkäyksissä. Tässä mitä SNMP tutustuminen on ja kuinka pitää verkkoasi turvassa epäilyttäviltä tarkoituksilta.

Mikä on SNMP-protokolla ja mihin se on tarkoitettu?

Sen lyhenteet englanniksi vastaavat Yksinkertainen verkko Hallintaprotokolla . Espanjaksi se tarkoittaa Yksinkertainen verkon hallintaprotokolla . Se on yksi protokollista, joka on ollut voimassa pisimpään, erityisesti vuodesta 1988. Alun perin kytkimiä ja reitittimiä voitiin hallita tällä protokollalla. Tänään on SNMP-protokolla mahdollista käytännössä jokaiselle laitteelle, joka onnistuu yhdistämään verkkoon. Lisäksi on mahdollista suorittaa sekä valvonta että säätö etävalvottavien laitteiden kokoonpanossa.

Tämä on datagrammiin suuntautunut protokolla. Kaikilla hallituilla laitteilla on agentti, joka kommunikoi niitä hallitsevan keskuslaitteen kanssa. Mainittu agentti lähettää tiedot mainitulle keskuslaitteelle, jonka sisältö tallennetaan tietokantaan, jota kutsutaan MIB (johdon tietokanta) . Mikä tämä on? Se on hierarkkinen tapa järjestää mistä tahansa verkkoon kytketystä SNMP-laitteesta kerätyt tiedot.

Mitä voit tietää MIB: n (Management Information Base) ansiosta

On hyvä todeta, että MIB on loistava tietolähde verkosta ja siihen liitetyistä laitteista. Mitä tietoja voimme kuitenkin löytää?

- käyttäjät : Tämä voi kuvata käyttäjätilien määrän ja niiden nimet. Lisäksi on mahdollista tietää käyttäjäryhmistä ja kunkin ryhmän tilien luomista koskevista tiedoista.

- Asennetut ohjelmat : Yhden tai useamman tietokoneen ohjelmalista voidaan helposti saada SNMP: n avulla. Tällä tavalla voimme tietää asennetun version versiot. Minkä vuoksi? Tämä voi selvittää, onko tietokoneessa versioita, jotka ovat alttiita hyökkäyksille.

- Avaa portit : Tietoverkkorikolliset voivat myös hyödyntää avoimia satamia hankkimalla tietoja SNMP: n kautta sen sijaan, että suorittaisi sellaisen skannauksen, joka voisi jättää netikrikollisuuden todisteeksi verkonvalvojien kanssa.

SNMP-versioita saatavilla

SNMP: stä voi olla yhteensä kolme versiota. Kaikkia niitä käytetään tähän päivään asti. Jokainen niistä erottaa sen, miten ne toteutetaan ja millä turvatoimenpiteillä he ovat. Jälkimmäisessä on mainittava « yhteisön merkkijono «. yhteisön merkkijono koostuu salasanasta, jota käytetään autentikointiin keskuslaitteeseen (jota se hallitsee) käyttämällä yksityistä yhteisön merkkijono .

Lainaamme SNMP-versioita alla:

- SNMPv1: Tämä on turvatoimenpiteiden suhteen epäturvallisin pöytäkirjan versio. Koska se käyttää todennusta tavallisella tekstillä. Yhteisön oletusmerkkijono on asetettu julkinen .

- SNMPv2c: Sillä on pieniä parannuksia verrattuna versioon 1, etenkin suorituskyvyn ja turvallisuuden suhteen. Se ei kuitenkaan ole yhteensopiva ensimmäisen version kanssa, joten sen käyttämiseksi on oltava tämä versio. SNMPv2c on eniten käytetty versio, vaikka v3 on se, jota meidän tulisi aina käyttää.

- SNMPv3: Tämä on paljon parempi versio suhteessa siihen sisältyviin turvatoimenpiteisiin. Niin myös heidän suorituskykynsä. Sisällytetty eheys- ja salaustarkistus todennuksen yhteydessä. Valitettavasti sitä ei ole vielä toteutettu suuressa määrin useimmissa organisaatioissa, vaikkakin tämän version käyttöä suositellaan.

SNMP tiedustelu

Tämä on tietyn tyyppinen hyökkäys ja puolestaan yksi tietokonehyökkäyksen vaiheista. Miksi? Koska ”Tutkimus” (espanjaksi, tunnustus) on sekä hyökkäyksen tyyppi että yksi hyökkäyksen vaiheista. Jokainen, joka haluaa hyökätä esimerkiksi verkkoon, suorittaa tiedustelua saadakseen parhaat tulokset “ydin” -hyökkäyksen jälkeen. Se on kuin vaihe, jolla kerätään arvokasta tietoa, joka palvelee tiettyjen hyökkäysten toteuttamista.

Tunnustamista tai ”tutustumista” pidetään kuitenkin myös itse hyökkäyksenä. Koska tiedämme, että tämä mahdollistaa tiedon keräämisen, tällaista keruuta ei ole valtuutettu. Paitsi, että voimme tietää verkkoon kytkettyjen laitteiden päätiedoista. Voimme tietää myös jokaisella olevista järjestelmäresursseista, käyttämistä palveluista ja heikkouksista.

DDoS Esimerkiksi hyökkäyksillä on yleensä paremmat tulokset tunnistusvaiheen jälkeen. Joten voimme sanoa, että tunnustaminen on silta monille hyökkäyksille, joissa käytetään kerättyjä tietoja.

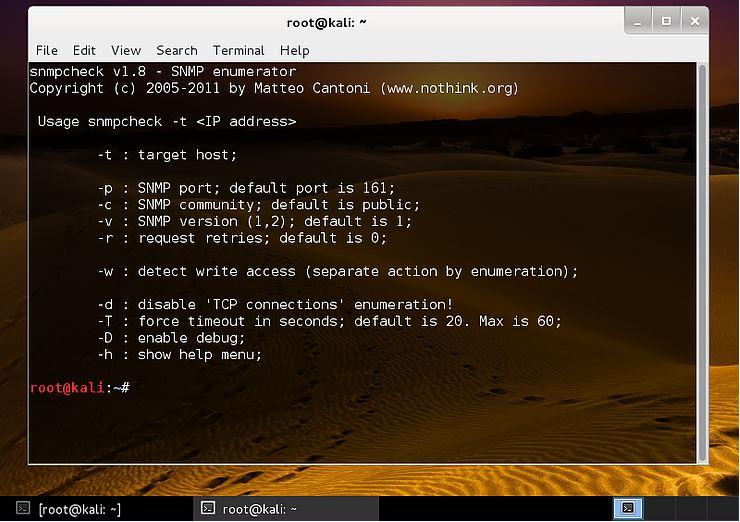

Jos käytät Kali Linux , on mahdollista käyttää SNMP-tarkistus työkalu. Tämän työkalun avulla voit helposti käyttää protokollaa komentorivien kautta. Suorittamalla muutama komento, voit saada seuraavat tiedot tietystä kytketystä laitteesta:

- Järjestelmätiedot (isäntänimi, kuvaus, kytketty aika, IP-osoite)

- Verkkotiedot (vastaanotettujen ja lähetettyjen datagrammien lukumäärä, oletus TTL ja muut)

- IP-tiedot ( IP Osoite, aliverkon peite ja yhdyskäytävä)

- Tietoja jokaisesta laitteen verkkorajapinnat (esimerkiksi onko se päällä vai pois)

- Laitteen tiedot (valmistajan nimi, malli ja muut)

- Reititystiedot

Huomautus: Tämän tyyppinen SNMP-haavoittuvuuden hyödyntäminen koskee vain versioita v1 ja v2.

Saatat pystyä käyttämään enemmän tietoja kuin mainittiin. Tämä vaihtelee suuresti riippuen laitteesta, johon yhdistät. On kuitenkin helppo huomata, että voit tietää paljon kyseisestä laitteesta ja verkosta, johon se yhdistää. Tämän käytännöllisen Kali-työkalun avulla voit luoda uudelleen sen, mitä verkkorikollisuus voi saada laitteista, jotka ovat osa hänen hyökkäystä.

Jos haluat välttää hyökkäykset, jotka ovat peräisin SNMP-tutustuminen Ensinnäkin, sinun on poistettava kaikkien laitteiden protokollat, jotka eivät sitä tarvitse.

Kuten mainitsimme, SNMP kehitettiin alun perin reitittimille ja kytkimille. Näin ollen voimme varata tämän protokollan kyseiselle laiteluokalle, mikäli vaatimukset sitä sanelevat. Toisaalta julkisen ja yksityisen oletussisältö yhteisöjonot on muutettava, kuten vaikeasti arvattavien salasanojen tapauksessa, jotta pahantahtoinen käyttäjä ei käytä protokollassa aina käytettyjä oletusjonoja. SNMP.