Reititin on epäilemättä tärkeä osa yhteyksiämme. Siksi, kun ilmenee haavoittuvuus, vika, joka voi vaarantaa turvallisuutemme tai yksityisyytemme, meidän on yritettävä korjata se mahdollisimman pian. Tässä artikkelissa toistamme uutisen, joka kertoo miten TP-Link-reititin on hakkeroitu uudestaan ja siten vaarantaa käyttäjät.

TP-Link AC1750 -reitittimen turvallisuusongelmat

Tämä mainitsemamme ongelma vaikuttaa erityisesti TP Link AC1750 (Jousiammunta C7) reititin . Se on yksi yrityksen suosituimmista ja myydyimmistä. Kuten monissa moderneissa reitittimissä, tässä mallissa on USB-portti muiden laitteiden, kuten tulostimien tai muistien, liittämiseen laiteohjelmiston muokkaamiseksi tai verkon sisällön jakamiseksi.

Juuri niin USB-portti se on aiheuttanut ongelman. Kun USB-asema on kytketty, reititin aktivoi SMB-jaon, ottaa käyttöön FTP: n ja käynnistää DLNA-mediapalvelimen. Laitteen sisältöä voi käyttää näiden protokollien avulla.

Turvallisuustutkija on testannut, mitä voi tapahtua a haitallinen flash-asema . Se löysi haavoittuvuuden, jota voidaan hyödyntää ennakkotodennuksen lukemiseen reitittimen tiedostojärjestelmästä. Tämä sallisi kirjautumistietojen varastamisen. Se on mahdollista symbolisten linkkien kautta.

Muista, että TP-Link AC1750 reititin suorittaa OpenWRT: n . Tämä tarkoittaa, että symboliset linkit voivat osoittaa tiedostoihin, jotka normaalisti ovat Linux-pohjaiset koneet. Haitallinen USB-asema on alustettava NTFS-osiolla, ja sisältö on myöhemmin käytettävissä verkon kautta.

Nyt tämä turvallisuustutkija on havainnut, että symboliset linkit ovat ei poisteta viitteestä, jos sitä käytetään SMB: n tai FTP: n kautta. Symbolisia linkkejä seurataan kuitenkin, jos niihin pääsee DLNA: n kautta. Mielenkiintoista on, että vain multimediatiedostotyyppejä tarjotaan. Tämä vaatimus voidaan saavuttaa nimeämällä symbolinen linkki multimedialaajennuksella, kuten .wav. Esimerkiksi symbolista linkkiä tiedostoon / etc / shadow kutsutaan shadow.wav.

Tärkeä näkökohta, jonka turvallisuustutkija on esittänyt, on pelkän tekstin salasana järjestelmänvalvojan verkkokäyttöliittymä on oletusarvoisesti tallennettu tiedostoon / etc / config / usbshare. Tällä salasanalla voimme muuttaa reitittimen kokoonpanovaihtoehtoja.

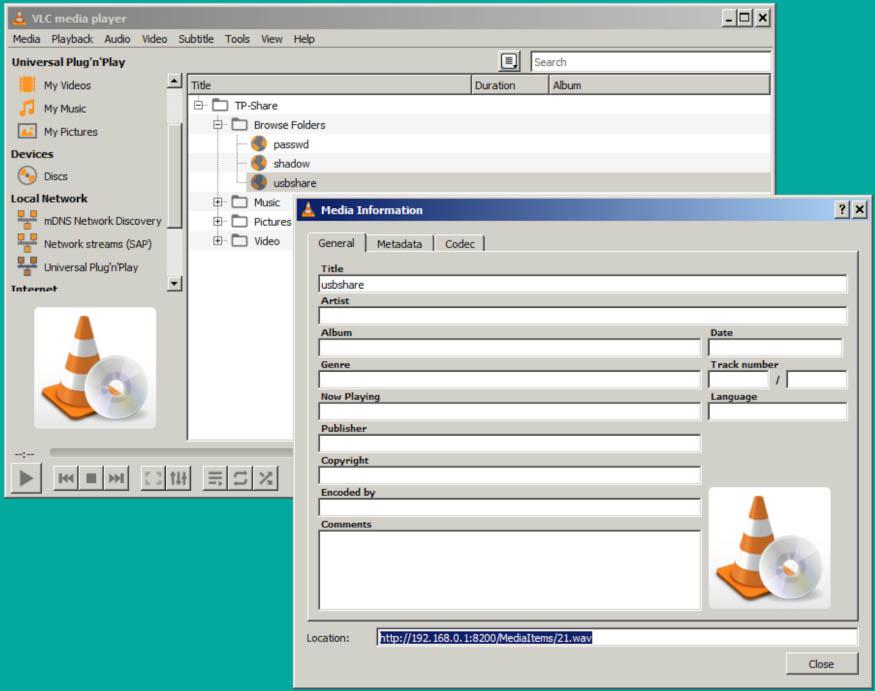

Tutkija loi teorian testaamiseksi kolme symbolista linkkiä. Kytkettyään flash-aseman hän pystyi käyttämään tiedostoja DLNA: n kautta asiakkaan kaltaisella tavalla VLC. Voimme nähdä kuvan, jonka se näyttää Keskikokoinen .

Täällä voimme nähdä, kuinka “usbshareen” pääsee HTTP: n kautta osoitteessa http://192.168.0.1:8200/MediaItems/21.wav. Tämän tiedoston sisältö voidaan ladata linkin avulla.

Kun hankit tarvittavat kirjautumistiedot, voit käyttää web-käyttöliittymää ja tiedostojärjestelmää.

Hyökkäys tarvitsee fyysisen pääsyn

Kuten näemme, tämä hyökkäys vaatii fyysinen pääsy laitteeseen . Se ei ole skenaario, jota voimme pitää tavallisena. Se voi kuitenkin tapahtua työympäristössä tai jos kutsumme jonkun taloon ja he haluavat kokeilla reititintä. Myös kyseisellä henkilöllä voi olla salasana.

Jos joku hyökkää reitittimeen tällä menetelmällä, hän voi muun muassa luoda VPN jotta verkkoliikenne kulkisi tämän hakkeroidun laitteen läpi.

Haavoittuvuus on rekisteröity CVE-2020-5795 . Tämän artikkelin kirjoittamisen ajankohtana TP-Link on jo julkaissut korjaustiedoston tietoturva-aukon korjaamiseksi. On tärkeää, että käyttäjillä on aina uusimmat versiot. Tässä tapauksessa voimme ladata sen virallinen nettisivu .

Jätämme sinulle opetusohjelman reitittimen auditointiin Routersploitin avulla.