Olemme varmoja, että te kaikki olette koskaan joutuneet avaamaan portin tai pikemminkin suorittamaan portin edelleenlähetyksen reitittimessä, koska kaikki paikallisen verkon tietokoneet ovat NAT: n takana. Jotta pääsemme näihin lähiverkossa oleviin laitteisiin Internetistä, meidän on "avattava portti" tai suoritettava "Portin edelleenlähetys" reitittimessä, muuten emme voi käyttää tätä palvelua Internetistä ( SSH-palvelin, FTP-palvelin, OpenVPN-palvelin jne.) Tänään tässä artikkelissa selitämme, mitä portti on auki, miten he voivat hyökätä avoimiin portteihin ja mitä he voisivat tehdä.

Mitä tarkoittaa, että satama on ”avoin”?

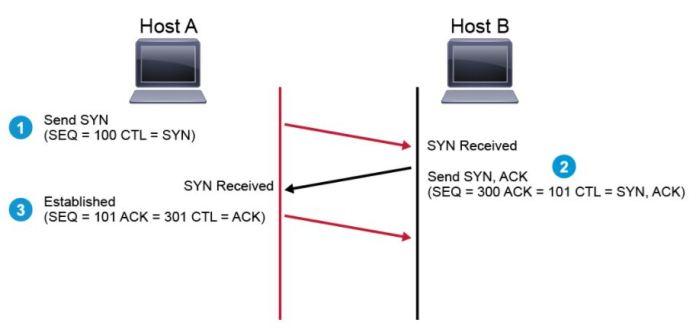

Liikennetason tasolla käytettävä tiedonsiirto, pääasiassa TCP- ja UDP-protokollia käyttäen, käyttää niin sanottua Internet-liitäntää. Tämä pistorasia muodostaa mekanismin, jolla kaksi prosessia (esimerkiksi sovellukset) voivat vaihtaa tietoja paikallisen verkon tai Internetin kautta. Kaikki TCP: tä tai UDP: tä käyttävät tietovirrat edellyttävät vähintään seuraavia tietoja:

- Lähde IP

- Lähtösatama

- Kohde IP

- määränpää

Paikallisverkossa, täysin automaattisella ja läpinäkyvällä tavalla, eri prosessit avaavat ja sulkevat portteja jatkuvasti voidakseen kommunikoida muiden tietokoneiden kanssa. Kahden prosessin kommunikoimiseksi on välttämätöntä, että toinen prosessi pystyy "paikantamaan" toisen hankkimaan palveluja tai tarjoamaan sinulle palveluja.

Kun määritämme, että "portti on auki", se voi olla kahdessa hyvin erilaisessa tilanteessa:

- Paikallisen tietokoneen avoin portti , esimerkiksi tietokoneellamme tai paikallisella palvelimella. Periaatteessa kaikkien porttien tulisi olla suljettuja, koska palomuuri on yleensä konfiguroitu rajoittavasti (kaikki estetty lukuun ottamatta sitä, mikä on nimenomaan sallittua).

- Avoin portti reitittimen NAT: ssa . Normaalisti reitittimessä ei ole mitään "avointa" porttia, tai pikemminkin "Virtuaalipalvelin" - tai "Portin edelleenlähetys" -osiossa ei ole yhtään porttia mihinkään tietokoneeseen. Oletuksena missä tahansa reitittimessä tämä taulukko on tyhjä, voimme kuitenkin rekisteröidä erilaiset säännöt porttien avaamiseksi eri tietokoneille.

Milloin portit on avattava paikallisesti?

Jos paikallinen tietokone toimii "jotain" palvelimena, kuten esimerkiksi FTP-palvelin, verkkopalvelin, SSH-palvelin, VPN palvelin, tietokantapalvelin ja paljon muuta, meillä on oltava siinä portti tai useita portteja. palomuuri jotta paikallisen verkon tai Internetin eri tietokoneet voivat käyttää palveluitamme, muuten he eivät voi käyttää sitä, koska palomuuri estää tämän viestinnän eikä yhteyksiä muodosteta.

Normaalisti kotiympäristössä, jos asetamme Windows 10 tai a Linux-pohjainen käyttöjärjestelmä nimellä "Yksityinen verkko" tai "Kotiverkko", palomuuri on poistettu käytöstä ja kaikki saapuvat yhteydet sallitaan. Kuitenkin, jos meillä on ”Julkinen verkko”, palomuuri aktivoituu ja estää kaikki saapuvat yhteydet, joita emme ole aiemmin tehneet lähteviksi, joten olemme edessään ”rajoittavan” palomuurin kanssa.

Milloin meidän on avattava portit reitittimen NAT: ssa?

Jos meillä on lähiverkossa tietokone, joka toimii palvelimena «jollekin», kuten edellisessä tapauksessa, ja haluamme näiden palveluiden saatavuuden Internetistä, on tarpeen suorittaa «portin edelleenlähetys» tai myös tunnetaan nimellä "avoimet portit". Tällä tavoin, jos joku avaa pistorasian, jossa on julkinen IP-osoite ja vastaava ulkoinen portti, kyseinen tietovirta välitetään automaattisesti tietokoneelle, jolle olemme "avaaneet portit".

Minkä tahansa reitittimen oletusarvoisesti ei ole sääntöjä portin edelleenlähetyksen suorittamiseksi, meidän on tehtävä se nimenomaan. Lisäksi erittäin tärkeä yksityiskohta on, että jos operaattorillasi on CG-NAT, vaikka avaisit portin reitittimessä ulkoisesti, et voi tehdä mitään päästäksesi paikallisen verkon sisäisiin resursseihin.

Kuinka hyökkäät satamaan?

Et voi oikeastaan "hyökätä" porttiin, hyökkäys on sen portin takana, joka kuuntelee saapuvien yhteyksien hyväksymistä. Esimerkiksi, jos portti 5555 on auki ja FTP-palvelin on määritetty tähän, teemme hyökkäyksen FTP-palveluun, mutta ei porttiin. Satama on edelleen "ovi" tietoon, mitä todella hyökätään, ovat näiden satamien takana olevat palvelut.

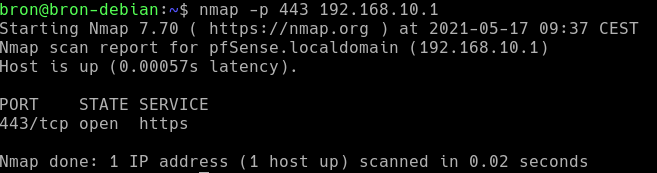

Termiä hyökkäävä portti on yleisesti käytetty, kun on todellakin sanottava "tee porttiskannaus" tarkistaaksesi, mitkä portit ovat auki tietyssä tietokoneessa, jotta hyökätään myöhemmin tämän palvelun takana oleviin palveluihin. Porttiskannauksen suorittamiseksi on monia menetelmiä, mutta epäilemättä paras, jota voimme käyttää, on suorittaa skannaus Nmap, pohjimmiltaan isännän etsintä- ja porttien skannausohjelma, lisäksi se antaisi myös mahdollisuuden hyödyntää NSE: tä, joka on Nmap-lisäosa, mahdollisuuden murtaa erilaisia palveluja ja hyödyntää tunnettuja haavoittuvuuksia.

Nmap on erittäin helppokäyttöinen ohjelma, asenna se mihin tahansa Linux-pohjaiseen käyttöjärjestelmään aloittaaksesi toimintansa, se on kunkin jakelun virallisessa arkistossa, joten suorita vain seuraava komento:

sudo apt install nmap

Asennuksen jälkeen meidän on suoritettava tietty komento nähdäksesi, onko portti auki, suodatettu vai suljettu:

nmap -p PUERTO IP

Voisimme myös skannata useita portteja seuraavasti:

nmap -p PUERTOINICIAL-PUERTOFINAL IP

Esimerkiksi, jos meillä on verkkopalvelin, jossa on käynnissä HTTP ja HTTPS, on täysin normaalia, että portit 80 ja 443 ovat auki, kuten tämä:

Avoimien, suodatettujen tai suljettujen porttien tarkistaminen Nmap-sovelluksella on helppoa, mutta suosittelemme kuitenkin, että luet koko Nmap-wikin, jossa meillä on yksityiskohtaiset vaiheittaiset käyttöoppaat käytettävissä olevista erityyppisistä porttiskannauksista.

Mitä verkkorikollinen voi tehdä avoimen sataman kanssa?

Kun meillä on avoin satama, verkkorikollinen voi tai ei voi tehdä useita tapauksia. Jos meillä on avoin portti, mutta sen kuuntelun takana ei ole palvelua, se ei voi tehdä mitään, mutta avoin portin numero voidaan "tallentaa", jos laitamme palvelun kuuntelemaan tulevaisuudessa .

Jos meillä on avoin portti ja kuuntelun takana on palvelu, se voi suorittaa monia toimintoja:

- Käytä laillista tapaa tarkistaa sen toiminta

- Jos palvelu vaatii todennuksen, se voi suorittaa sanakirjan tai raakavoiman hyökkäyksen päästäksesi palveluun.

- Suorita palvelunestohyökkäys, jotta palvelu lakkaa toimimasta kunnolla ja lopettaa palvelun tarjoamisen.

- Palvelun tietoturva-aukkojen hyödyntäminen joko palvelun resurssien laittoman käytön, järjestelmän sisäänpääsyn ja jopa oikeuksien laajentamisen ja palvelimen hallinnan hallitsemiseksi.

Kuten näette, avoimen portin ja sen takana olevan palvelun ollessa verkkorikollinen voi suorittaa monia haitallisia toimia, joten on erittäin tärkeää suojata tämän portin takana olevat palvelut, suojella niitä, on suositeltavaa suorittaa seuraavat toimet :

- Määritä palomuuri oikein sallimalla pääsyn vain niille, jotka sitä todella tarvitsevat, esimerkiksi voit suodattaa maiden mukaan.

- DoS-hyökkäysten lieventämiseksi voit määrittää palomuurisäännöt estämään liian monta samanaikaista yhteyttä samaan lähde-IP: hen.

- Voit asentaa Fail2banin kaltaisen ohjelman tunnistamaan useita kirjautumisyrityksiä ja käskemään palomuuria estämään lähde-IP.

- Kovettamalla kuuntelevan palvelun, olipa se sitten SSH-palvelin, FTP tai verkkopalvelin, näissä palveluissa on aina edistyneitä asetuksia, jotka suojaavat niitä entisestään.

- Palvelua isännöivän käyttöjärjestelmän kovettaminen, vankan todennuskäytännön määritteleminen, järjestelmän päivittäminen ja jopa edistyneiden järjestelmien, kuten SELinux, käyttö muun muassa.

On olemassa monia turvatoimenpiteitä, joita voimme soveltaa järjestelmään ja palveluun turvallisuuden lisäämiseksi, mutta sinun on pidettävä mielessä, että 100-prosenttista suojausta ei ole, joten sinun on oltava valmis häiriöön ja pystyttävä palauttamaan järjestelmä.