Eine neue Sicherheitslücke wurde in gefunden Windows 10. Diesmal betrifft es einen der Grundbefehle des Microsoft Betriebssystem. In diesem Fall ist der Befehl Finger betroffen, mit dem Dateien einfach und schnell heruntergeladen und gestohlen werden können. Die Liste der nativen ausführbaren Windows-Dateien, die schädlichen Code herunterladen oder ausführen können, wächst weiter, und der Befehl Finger wurde gerade zur Liste hinzugefügt.

Diese werden als LoLBins (Living-off-the-Land-Binärdateien) bezeichnet und können Angreifern dabei helfen, Sicherheitskontrollen zu umgehen, ohne eine Sicherheitswarnung im System auszulösen. Da Angreifer vorinstallierte Tools verwenden, um ihre Arbeit auszuführen, ist es für Verteidiger schwieriger, Angriffe auf Systeme zu erkennen.

So funktioniert der Fingerbefehl

Der Befehl Finger ist ein Befehl, über den alle Windows-Benutzer verfügen. Die Verwendung ist so einfach wie:

- Wir gehen zum Startmenü.

- Wir schreiben cmd, um die Kommandozeile aufzurufen.

- Wir schreiben Finger und drücken die Eingabetaste.

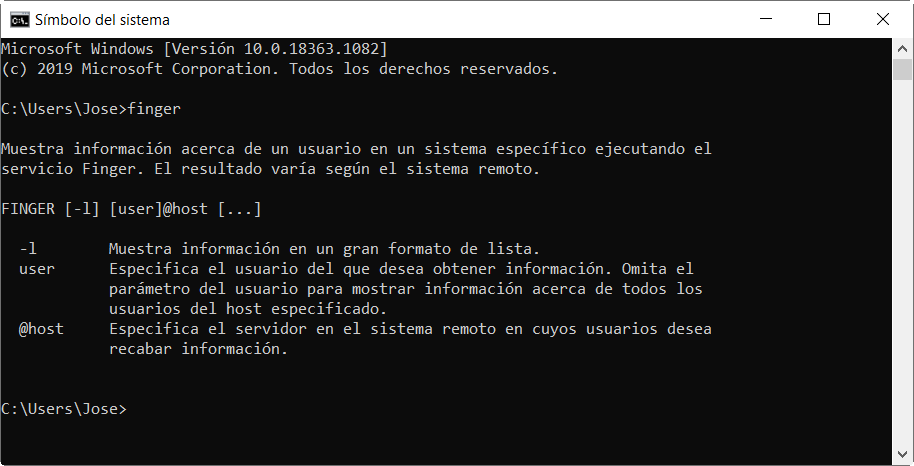

Hier ist ein Beispiel für den Finger-Befehl für Windows 10, in dem die von dieser ausführbaren Datei angebotenen Parameter angezeigt werden.

Wie Sie sehen, verwenden wir -l, um den Benutzer anzugeben, von dem wir Informationen erhalten möchten. Wir haben auch @host, um einen Server auf einem Remote-System anzugeben und Informationen von diesen Benutzern zu erhalten. In diesem Sinne ist die Fingerbefehl In Windows 10 finden Sie Informationen zu Benutzern auf Remotecomputern, auf denen der Finger-Dienst oder -Dämon ausgeführt wird. Es zeigt uns Informationen über die Benutzer eines bestimmten Remotecomputers an, der normalerweise über ein UNIX-Betriebssystem verfügt und den Finger-Dienst ausführt.

Wie können wir den Finger-Befehl ausnutzen, um Dateien zu stehlen?

Sicherheit Forscher John Page hat festgestellt, dass der Befehl Finger TCP / IP in Microsoft Windows 10 auch verwendet werden kann, um:

- Dateien herunterladen.

- Wird als provisorischer Befehls- und Steuerungsserver verwendet, mit dem Befehle gesendet und Daten gefiltert werden können.

Laut dem oben genannten Forscher können wir mithilfe von Befehlen Fingerabfragen maskieren, um Dateien herunterzuladen und Daten zu filtern. Wenn wir dies auf diese Weise tun, erkennt Windows Defender keine verdächtigen Aktivitäten. Der Fehler konnte in dem Port 79 gefunden werden, der vom Finger-Protokoll verwendet wird und der häufig innerhalb eines Unternehmens blockiert wird. Ein Angreifer mit ausreichenden Berechtigungen kann die Einschränkung jedoch umgehen. Wir könnten dies mit Windows NetSh Portproxy tun, das als Portweiterleitung für das TCP-Protokoll fungiert.

Dank dieser Arbeitsweise könnten wir das überwinden Firewall Regeln und Kommunikation mit den Servern über uneingeschränkte Ports für HTTPS. Auf diese Weise werden die Portproxy-Abfragen an die IP des lokalen Computers gesendet und dann an den angegebenen Host weitergeleitet. Es sollte auch beachtet werden, dass der Finger-Befehl zum Herunterladen von Dateien ebenfalls Einschränkungen aufweist. Dies können wir jedoch nicht lösen, da es ausreicht, wenn wir die Dateien mit Base64 codieren, um eine Erkennung zu vermeiden.

Video des Fingerbefehls in Aktion und mehr

John Page, der Forscher, über den wir zuvor gesprochen haben, verwendet den Spitznamen hyp3rlinx, um seine Veröffentlichungen zu machen. In einem Video haben Sie gezeigt, wie Sie mit dem Befehl Finger Dateien heruntergeladen haben. Dieser Sicherheitsforscher hat PoC-Skripte (Proof of Concept) erstellt. In diesem Sinne wurde DarkFinger.py für den Server und DarkFinger-Agent.bat auf der Clientseite veröffentlicht, um diese Doppelfunktion zu demonstrieren, mit der wir finger.exe ausführen können. Wenn Sie diese Skripte konsultieren möchten, können Sie dies tun hier .

Hier ist das Video von hyp3rlinx, das zeigt, wie das DarkFinger-Skript den Test ohne Unterbrechung auf einem Windows 10-PC abgeschlossen hat und dass Windows Defender keine verdächtigen Aktivitäten festgestellt hat.

In einer Talos Intelligence Bericht von Letztes Jahr wurden 13 LoLBins aufgelistet, die Windows betrafen, zum Beispiel haben wir die berühmte Powershell.exe oder certutil.exe. Schließlich sollte beachtet werden, dass der Finger-Befehl, wie gezeigt wurde, Teil der Liste der LoLBins wird, die wir in Windows verwenden können.

Wir empfehlen Ihnen, unsere Tutorials am zu lesen So schützen Sie ein Windows 10-System und wie Verbessern Sie die Sicherheit von Windows Defender , um Ihr Windows so gut wie möglich zu schützen.