Google und Microsoft haben ihre eigenen Ingenieure, die ständig ihre Programme für analysieren Schwachstellen Dies könnte eine Gefahr für die Benutzer darstellen. Dank der Bug Bounty-Programme kann jeder Benutzer, Hacker oder Forscher, der Fehler melden möchte, Fehler im Austausch gegen finanzielle Belohnungen melden, die je nach Schweregrad variieren. Trotzdem gibt es immer Benutzer, die sich dazu entschließen, sich selbstständig zu machen, und anstatt einen Fehler zu melden und privat zu halten, beschließen sie, ihn öffentlich zu machen, Benutzer zu gefährden und Unternehmen zu entlarven. Und genau das ist gerade passiert Chrome und Edge.

Wieder ein weiterer Fehler in der V8-JavaScript-Engine von Chromium

Noch vor wenigen Stunden hat ein bekannter Sicherheitsforscher, Rajvardhan Agarwal , gerade veröffentlicht a Zero-Day-Sicherheitslücke (das heißt, ein Fehler, der noch nicht behoben wurde), zusammen mit einem Proof of Concept, der auf den neuesten Versionen funktioniert. der beiden am häufigsten verwendeten Webbrowser: Google Chrome und Microsoft Edge.

Diese Sicherheitslücke befindet sich in V8, die JavaScript-Rendering-Engine von Chromium, und ermöglicht die Ausführung von Code auf dem anfälligen System durch dieses. Da die V8-Engine Teil von Chromium ist, sind alle auf dieser Engine basierenden Browser von dieser Sicherheitsanfälligkeit betroffen.

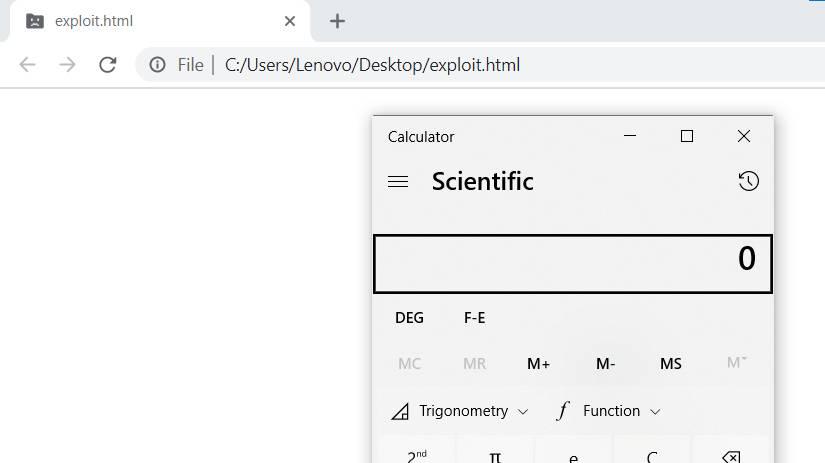

Wenn der Proof of Concept mithilfe einer einfachen HTML-Datei geladen und die entsprechende JavaScript-Datei geladen wird, kann der Browser Programme ausführen (sei es die Windows Taschenrechner oder was auch immer Malware auf den PC heruntergeladen wurde), ohne dass der Benutzer etwas tun muss.

Zum Glück sind es nicht alle schlechten Nachrichten. Zur Zeit, Dieser 0-Tage-Fehler kann nicht entkommen Der Sandbox-Modus von Chrome. In diesem standardmäßig aktivierten Modus wird der Browserprozess vom Rest des Systems isoliert, sodass er bei einem Fehler dieses Typs nicht auf die Prozesse oder Programme des Systems zugreifen kann. Damit der PoC erfolgreich ist, muss der Browser mit dem Flag „–no-sandbox“ ausgeführt werden, wodurch dieser Modus deaktiviert wird.

Aus Spaß ist dies derselbe Fehler (oder ein sehr ähnlicher Fehler), der in Pwn2Own 2021 entdeckt und verwendet wurde.

So schützen Sie sich vor Sicherheitslücken in Chrome und Edge

Wie wir bereits erklärt haben, kann der Fehler zum Glück nicht aus der Browser-Sandbox entfernt werden. Daher, wenn wir den Browser mit diesem Modus ausführen (etwas, das standardmäßig gemacht wird) Wir müssen uns keine Sorgen machen , da wir sicher sein werden. Im Gegenteil, wenn wir den Browser ohne diesen Modus ausführen, müssen wir ihn zunächst aktivieren, um zu verhindern, dass der Exploit den sicheren Bereich des Browsers verlässt.

Google hat die Sicherheitsanfälligkeit in der V8-Engine von Chrome bereits behoben, obwohl dieses Update noch nicht für Nutzer freigegeben wurde. Es wird erwartet, dass es morgen sein wird, mit dem Start von Chrome 90 , wenn diese Sicherheitsanfälligkeit behoben wird. Wenn wir den Browser mit aktiviertem Sandbox-Modus haben und sorgfältig navigieren, um keine verdächtigen Websites zu erreichen, die möglicherweise gefährlich sind, müssen wir uns keine Sorgen machen.