Ein starkes und sicheres Passwort ist unerlässlich. Wir verwenden sie ständig, um uns in sozialen Netzwerken einzuloggen, wie z Facebook or Twitter, öffnen Sie Gmail oder einen anderen Anbieter, geben Sie das Bankkonto ein usw. Wenn das Passwort durchgesickert ist, können unsere Daten kompromittiert werden und Sicherheits- und Datenschutzprobleme haben. Es gibt verschiedene Tools, mit denen jemand ein Passwort durch Brute-Force finden kann. Einer von ihnen ist Hydra, über die wir in diesem Artikel sprechen werden.

Was ist Brute-Force-Passwortknacken?

Es gibt verschiedene Methoden, mit denen unsere Passwörter gestohlen werden können, und eine davon ist das sogenannte Brute-Force- . Es besteht im Wesentlichen darin, verschiedene Kombinationen nacheinander auszuprobieren, bis Sie diejenige finden, mit der Sie sich wirklich bei einem Konto anmelden können.

Diese Brute-Force-Angriffe basieren auf Wörterbücher , wo die gebräuchlichsten Wörter oder Zahlen gespeichert sind. Auf diese Weise können sie die möglichen Schlüssel kombinieren und haben eine größere Chance. Wenn ein Benutzer ein schwaches Passwort wie ein Wort, einen Namen oder ein Datum eingegeben hat, ist es viel einfacher, es auszunutzen.

Es gibt verschiedene Programme das kann einen Schlüssel brechen, wie es bei Hydra der Fall ist. Es ist eine der am häufigsten verwendeten und bekanntesten Anwendungen im Bereich ethisches Hacken, um Passwörter zu testen. Es kann jedoch auch von einem Angreifer verwendet werden, der wirklich das Ziel hat, unseren Schlüssel zu stehlen.

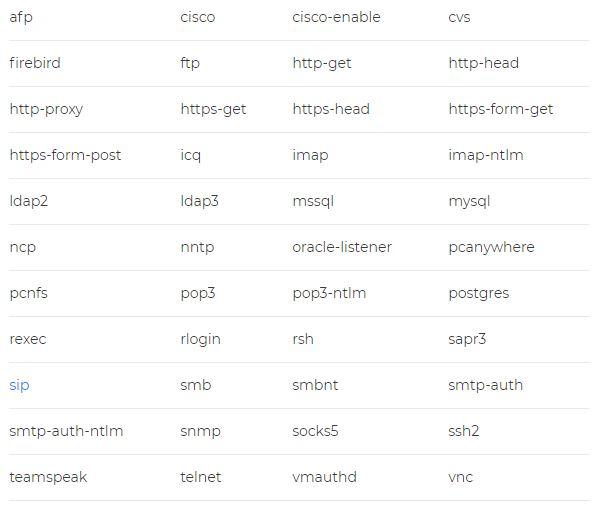

Hydra ist total kostenlos und Open-Source- . Es verfügt über mehr als 30 kompatible Protokolle (Betriebssysteme, Webseiten, Datenbanken usw.), mit denen wir testen können, ob ein Passwort ausnutzbar oder wirklich stark ist, und wir sind sicher.

Hydra – Unterstützte Protokolle

Eine Besonderheit von Hydra ist, dass es modular aufgebaut . Dies bedeutet, dass jeder Programmierer seine eigenen Module erstellen kann, die neue Funktionen und Merkmale hinzufügen. Verwenden Sie Brute Force, indem Sie eine Reihe von Optionen kombinieren, die in Rainbow-Tabellen oder Datenbanken aufgezeichnet sind. Wenn jemand einen kurzen, vorhersehbaren oder sich wiederholenden Schlüssel verwendet, könnte er ihn brechen.

So laden Sie Hydra . herunter und verwenden es

Hydra ist eine kostenlose Open-Source-Anwendung, die wir herunterladen können GitHub. Dort werden wir sehen, dass die aktuellste Version 9.2 ist. Es ist verfügbar für Windows (über Cygwin), macOS und auch auf Linux (und andere UNIX-Systeme). Dazu gehörte auch die Kompatibilität mit mobilen Betriebssystemen, wie z Android or iOS.

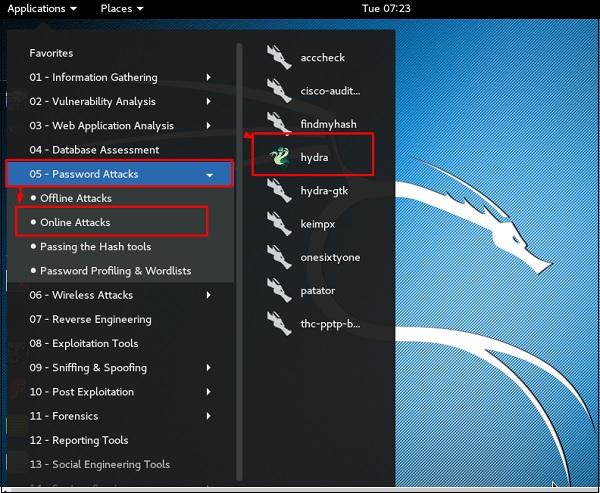

Wenn Sie sind vertraut mit Kali Linux , der beliebten Distribution für ethisches Hacken, sollten Sie wissen, dass Hydra eines der integrierten Tools ist. Wir müssten keine Installation durchführen, da es mit dem Seriensystem geliefert wird.

Wenn wir Hydra auf den Computer herunterladen, müssen wir den Befehl „hydra“ für die wichtigsten Optionen ausführen. Wenn wir Linux verwenden, können wir auch „./xhydra“ ausführen, um die grafische Oberfläche anzuzeigen.

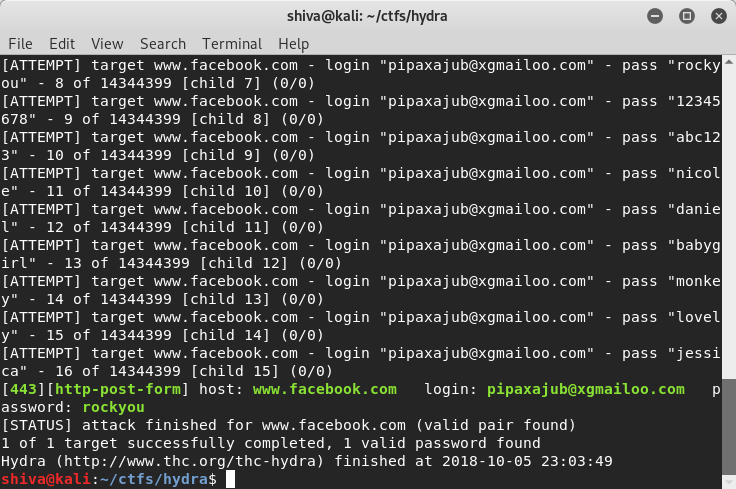

- Um einen Angriff mit Hydra durchzuführen, müssen wir die folgenden Schritte ausführen:

- Wählen Sie das Ziel (IP-Adresse, Domain usw.) aus, das wir angreifen möchten

- Wählen Sie das Protokoll aus, über das wir den Angriff starten

- Geben Sie zusätzliche Protokollparameter ein (falls vorhanden)

- Wählen Sie den Port (optional), über den der Angriff gestartet werden soll

Es bietet eine große Anzahl von Optionen, sodass wir uns die GitHub-Dokumentation um alle Optionen zu sehen. Der wichtigste wird sein, ein Passwort auszunutzen, etwas, das uns hilft zu verstehen, ob unser Passwort sicher ist oder wir ein anderes verwenden sollten, um Probleme zu vermeiden.

Denken Sie daran, dass dieses Tool mit dem Ziel entwickelt wurde, Passwörter testen und ihre Sicherheit sehen. Es zielt auf ethisches Hacken ab, kann aber logischerweise von Dritten für schlechte Zwecke verwendet werden und versuchen, die Zugangscodes anderer Personen zu stehlen. Deshalb müssen wir immer Vorkehrungen treffen und geschützt sein.

Schritte zum Schutz von Passwörtern und Abwehr von Angriffen

Was können wir also tun, um unsere Passwörter zu schützen und Cyberangriffe zu verhindern? Wir werden eine Reihe von Tipps geben, damit unsere Zugangscodes sicher sind und nicht von Anwendungen wie Hydra und anderen ähnlichen verwendet werden.

Generieren Sie zuverlässige Passwörter

Die Hauptsache ist, zu erstellen Passwörter, die wirklich stark sind . Um Angriffe mit Hydra oder jede Anwendung von Brute-Force zu vermeiden, ist es am besten, Schlüssel zu erstellen, die nicht „üblich“ sind. Das heißt, wir sollten niemals unseren Vor- und Nachnamen, grundlegende Wörter, Daten, Telefonnummern ... verwenden. All dies wird Teil der Wörterbücher sein, die diese Werkzeuge verwenden.

Idealerweise sollte es völlig zufällig und lang sein. Wir müssen Buchstaben (sowohl Groß- als auch Kleinbuchstaben), Zahlen und andere Sonderzeichen verwenden. Ein Beispiel für ein gutes Passwort könnte 3dU / -rl (eMb49 & “ sein. Wie wir sehen können, handelt es sich um völlig zufällige Zeichen ohne Beziehung zwischen ihnen. Genau daran scheitern Brute-Force-Angriffe.

Schlüssel nicht wiederverwenden

Ein weiterer sehr wichtiger Punkt ist nicht das gleiche Passwort verwenden an mehreren Stellen. Es wäre beispielsweise ein Fehler, für Facebook das gleiche Passwort wie für das Gmail-Konto zu haben. Gelingt es ihnen, sich über einen dieser Dienste zu informieren, kann es zu einem Dominoeffekt kommen und sie greifen auf andere Konten zu.

Daher müssen Sie für jeden Datensatz im Internet immer einen eindeutigen Schlüssel erstellen. Wir können uns mit Passwort-Managern helfen, alles richtig gespeichert zu haben und nicht so viele auswendig lernen zu müssen.

Aktivieren Sie die zweistufige Authentifizierung

Eine sehr interessante Ergänzung zu Passwörtern ist zweistufige Authentifizierung . Es ist im Grunde eine zusätzliche Sicherheitsebene. Es ist ein zweiter Schritt, in dem wir uns anmelden können, über die Eingabe des typischen Passworts hinaus.

Diese doppelte Authentifizierung ist normalerweise ein Code, den wir per SMS oder über eine Anwendung erhalten. Dies dient dazu, uns zu identifizieren. Wenn es jemandem gelingt, das Passwort zu stehlen, könnte er sich ohne diesen zweiten Schritt nicht anmelden. Daher ist es eine weitere Möglichkeit, im Internet geschützt zu sein.

Passwörter regelmäßig ändern

Es sollte auch die Bedeutung von Ändern des Passworts von Zeit zu Zeit. Dies stellt sicher, dass wir immer einen zuverlässigen Schlüssel haben und falls er durch einen Fehler durchgesickert ist, verringern wir das Risiko, dass er in die falschen Hände geraten könnte.

Immer wenn wir das Passwort ändern, müssen wir die vorherigen Hinweise berücksichtigen. Es ist wichtig, dass es sicher und einzigartig ist und alle Anforderungen erfüllt, um gegen Angriffe mit Anwendungen wie Hydra und anderen ähnlichen, die möglicherweise existieren, geschützt zu sein.

Kurz gesagt, Hydra ist ein Tool, mit dem wir unsere Passwörter testen können. Sie kann jedoch auch von Dritten verwendet werden, um Angriffe durchzuführen und unsere Sicherheit zu gefährden. Wir müssen immer zuverlässige Schlüssel erstellen.