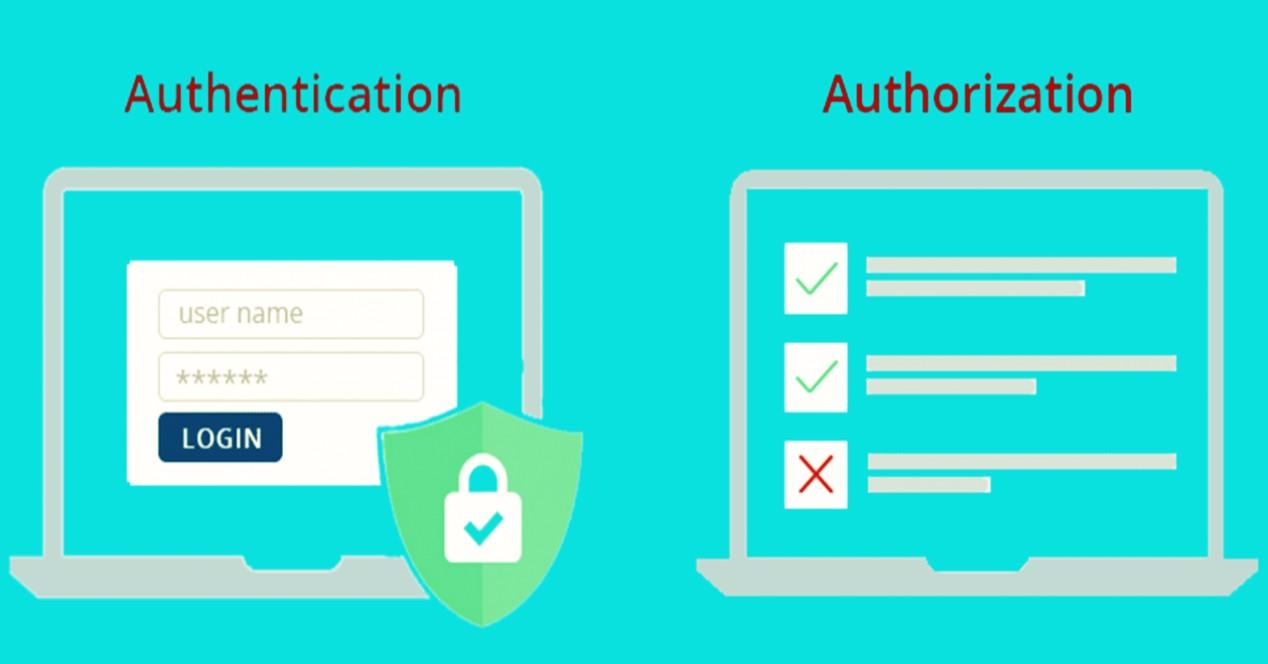

Sowohl Authentifizierung als auch Autorisierung haben unterschiedliche Bedeutungen. Es ist jedoch normal zu glauben, dass dies Synonyme sind. Tatsächlich handelt es sich um Sicherheitsprozesse, die unterschiedliche Zwecke haben. Im Wesentlichen, Die Authentifizierung überprüft die Identität des Benutzers Wer möchte auf eine Ressource zugreifen. Auf der anderen Seite die Durch die Autorisierung wird überprüft, ob der Benutzer tatsächlich die Berechtigung hat, darauf zuzugreifen oder eine Funktion auszuführen . In diesem Artikel werden wir heute die Unterschiede zwischen Authentifizierung und Autorisierung ausführlich erläutern, damit Ihnen diese beiden für die Computersicherheit so wichtigen Konzepte klar werden.

Authentifizierung und Autorisierung: Klärung von Konzepten

Es ist wichtig, mit dem Wesentlichen zu beginnen, dh zu definieren, was jedes Ding bedeutet. Authentifizierung ist der Prozess der Identifizierung von Benutzern und der Sicherstellung, dass sie so sind, wie sie sagen, dass sie sind.

Was könnte ein Authentifizierungsnachweis sein? Am häufigsten wird das Passwort verwendet. Wenn der Benutzer seine Anmeldeinformationen (Benutzername und Kennwort) kennt, versteht das System, dass die Identität dieses Benutzers gültig ist. Folglich können Sie auf die gewünschte Ressource oder den gewünschten Ressourcensatz zugreifen.

Es gibt einen sichtbaren Trend zu zusätzlichen Authentifizierungsmethoden, um nur die Verwendung von Passwörtern zu vermeiden. Eine dieser zusätzlichen Authentifizierungsmethoden sind OTP (OTP - One Time Passcodes), alphanumerische Serien, die per SMS ankommen. E-Mail oder wir generieren es mit einer Authentifizierungsanwendung wie Google Authenticator, Authy oder Latch. OTP wird für die MFA-Authentifizierung verwendet, dh für Multi-Faktor. Dies ist ein zusätzlicher Schritt, der uns mehr Sicherheit bei der Authentifizierung eines Benutzers bietet.

Eine andere modernere Authentifizierungsanwendung ist SSO oder Einmalige Anmeldung Hier kann ein Benutzer auf alle benötigten Systemressourcen zugreifen. Dies, ohne dass Sie jedes Mal, wenn Sie dieses oder jenes Ding eingeben möchten, Ihre Anmeldeinformationen eingeben müssen.

Woraus besteht die Autorisierung?

Autorisierung ist was Definiert, auf welche Systemressourcen der authentifizierte Benutzer zugreifen kann . Nur weil Sie die Authentifizierungsinstanz erfolgreich bestanden haben, bedeutet dies nicht, dass Sie das System vollständig als Superadministrator verwenden können. Gemäß einer Reihe von Regeln, Regeln und Vorschriften, die für jedes interne Netzwerk spezifisch sind, wird festgelegt, dass Benutzer A Zugriff auf die Ressourcen X und Y hat. Benutzer B kann jedoch nur auf die Ressource Z zugreifen.

Wenn Sie ein Administratorbenutzer sind, haben Sie Zugriff auf die Ressourcen X, Y und Z sowie auf die Ressourcen 1, 2 und 3, die nur für Benutzer mit Administratorrechten und -berechtigungen gelten.

Beide Konzepte können folgendermaßen synthetisiert werden:

- Authentifizierung: Überprüfen Sie Identitäten mit verschiedenen Methoden (etwas, das wir wissen, etwas, das wir haben, etwas, das wir sind).

- Genehmigung : Überprüfen Sie die Berechtigungen, die jeder Identität entsprechen.

Am häufigsten verwendete Authentifizierungsmethoden

Wir haben bereits eine der am häufigsten verwendeten Methoden überprüft: MFA- oder Multifaktor-Authentifizierung. Lassen Sie uns weitere beliebte Methoden zitieren:

- Kein Passwort oder Passwortlos. Dies ist eine der praktischsten modernen Methoden. Ein Anwendungsbeispiel ist die Verwendung von a magische Verbindung . Jedes Mal, wenn Sie sich bei einer Ressource oder einem Dienst anmelden möchten, wird ein Link an Ihre E-Mail gesendet, über den Sie ohne Kennwort darauf zugreifen können. Dies ist eine empfohlene Methode, da der Zugriff auf E-Mails erforderlich ist und daher mehr Garantien bestehen, um sicherzustellen, dass der Benutzer darauf zugreift.

- In sozialen Netzwerken. Ohne Zweifel haben Sie diese Methode bereits angewendet. Verschiedene Anwendungen und Dienste bieten Ihnen die Möglichkeit, sich direkt mit a anzumelden soziales Konto . Der Hauptvorteil besteht darin, dass es nicht erforderlich ist, manuell ein separates Konto zu erstellen. Die Daten dieses sozialen Kontos führen diesen Schritt direkt aus, wenn die Sitzung gestartet wird. Die am häufigsten verwendeten sozialen Plattformen sind Facebook, Twitter und das Google-Konto.

- API-Authentifizierung Hierbei wird die Identität eines Benutzers zertifiziert, der auf Ressourcen und / oder Dienste auf dem Server zugreifen möchte. Einige der beliebtesten Authentifizierungs-APIs sind: grundlegende HTTP-Authentifizierung, Core-API und OAuth.

- Biometrische Authentifizierung. Es verwendet Fingerabdrücke, um die Identität des Benutzers zu überprüfen. Der beliebteste Anwendungsfall ist an Arbeitsplätzen, an denen sowohl zum Registrieren des Ein- als auch zum Verlassen der Finger zum Validieren des Fingerabdrucks platziert wird. Dieser Fingerabdruck wird durch vorherige Registrierung des in der Datenbank gespeicherten Fingerabdrucks überprüft.

Häufig verwendete Autorisierungsmethoden

Was wir unten diskutieren werden, sind besonders nützliche Informationen für alle Entwickleranwendungen und Webdienste im Allgemeinen. Denken Sie daran, dass ein wesentlicher Bestandteil einer großartigen Benutzererfahrung darin besteht, dass sie jederzeit mit Vertrauen und Sicherheit auf alle erforderlichen Ressourcen zugreifen können, die sie benötigen.

- HTTP-Autorisierung. Neben der Authentifizierung gibt es eine HTTP-Typautorisierung. Woraus besteht es? Die Person gibt ihren Benutzernamen und ihr Passwort ein, um sich zu authentifizieren. Beachten Sie, dass diese Methode keine Cookies, Sitzungs-IDs oder Anmeldeseiten umfasst.

- API-Autorisierung. Neben der Authentifizierung gibt es eine API-Typautorisierung. Wenn der Benutzer während der Registrierung versucht, Zugriff auf Systemressourcen zu erhalten, wird ein API-Schlüssel generiert. Derselbe Schlüssel wird mit einem Token (einem Bezeichner-Token) gepaart, das ausgeblendet ist. Diese Kombination aus API-Schlüssel und verstecktem Token wird also jedes Mal verwendet, wenn sich der Benutzer authentifiziert und in seine Umgebung mit Ressourcen und Diensten eintritt, die er verwenden kann.

- OAuth 2.0. Mit dieser Methode kann die API die benötigten Systemressourcen authentifizieren und darauf zugreifen. OAuth Version 2.0 ist eine der sichersten Methoden zur Authentifizierung und Autorisierung.

- JWT-Autorisierung. Es ist ein offener Standard, der für die sichere Übertragung von Daten zwischen verschiedenen Parteien verwendet wird. Es unterstützt sowohl die Authentifizierung als auch die Autorisierung. JWT wird häufig für die Autorisierung verwendet und verwendet ein öffentlich-privates Schlüsselpaar. Das heißt, dieses Paar enthält einen privaten und einen öffentlichen Schlüssel.

Es ist äußerst wichtig, sowohl Authentifizierung als auch Autorisierung zu implementieren und zu verwenden. Beide Sicherheitsprozesse bieten zusätzliche Schutzschichten für Systeme und Ressourcen. Durch diesen zusätzlichen Schutz können zahlreiche Cyberangriffe verhindert werden, die den Benutzern besonders schaden. Denken Sie daran, dass diese Benutzer ihre persönlichen Daten in die Hände der Anwendungen und Dienste legen.

In vielen Fällen sind hochsensible Daten wie Bank-, Finanz- und Handelsdaten enthalten. Datenverletzungsereignisse sind eines der größten Risiken, denen Systeme ausgesetzt sind. Dass eine Organisation und ihre Anwendung oder der angebotene Dienst von einer Datenverletzung betroffen sind, bedeutet eine große Verletzung der Sicherheit und des Datenschutzes der Benutzer, was zu Schäden von unkalkulierbarem Wert führt.