Webdomæner kan lide en lang række angreb. Hackere kan bruge forskellige metoder med det formål at beskadige en webside, ændre dens indhold, forårsage en denial of service og mange andre fejl, der i sidste ende skader dens korrekte funktion. I denne artikel skal vi tale om en liste over sårbarheder kendt som DNSPooq , som kan påvirke serverens DNS.

DNSPooq-sårbarheder

Ved mange lejligheder finder vi sårbarheder der kan kompromittere systemer, enheder og også onlinetjenester. Mange sikkerhedsfejl kan påvirke en webside. DNS kan blive påvirket af forskellige angreb, og dette beskadiger websider.

Dnsmasq er en udbredt open source Domain Name System (DNS) videresendelsesapplikation, der almindeligvis er installeret på routere, operativsystemer, adgangspunkter og andet netværksudstyr. Som med mange andre systemer og tjenester kan det have sårbarheder.

Sårbarheder kendt som DNSPooq påvirker denne service. Der er i alt syv, og en angriber kan bruge dem til at starte et DNS-cache-forgiftningsangreb. Dette betyder, at brugere, der bruger dette program, skal holde deres computere beskyttet og opdateret korrekt.

Hvad er et DNS-forgiftningsangreb

Som vi har antydet, kan sårbarheder kendt som DNSPooq føre til et angreb på DNS-cache-forgiftning. Hvad er det nu? Det er vigtigt at vide, hvad dette sikkerhedsproblem består af, og hvordan det påvirker en webside.

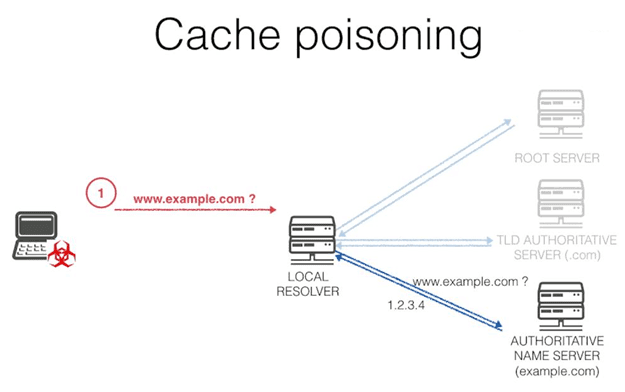

A DNS cache forgiftning angreb opstår, når en hacker narre DNS-opløsere med falske oplysninger. Dette resulterer i, at opløseren sender den forkerte IP-adresse til brugerne. Dette betyder, at klienten, den person, der forsøger at få adgang til et websted, omdirigeres til enhver anden side, der kontrolleres af angriberne.

Dette er et meget vigtigt spørgsmål, da vi kunne gå på kompromis sikkerhed og privatliv . En angriber kan oprette et websted, der foregiver at være legitimt og omdirigere offeret derhen. Dette kan fx føre til et phishing-angreb med det formål at stjæle adgangskoder og legitimationsoplysninger.

I sidste ende består cache-forgiftning af at snige falske oplysninger ind i en DNS-cache. Når man prøver at komme ind på et websted, omdirigeres opløsningen således til en anden side. Webstedet kan være helt anderledes eller endda synes at være det samme, en identisk kopi, for at stjæle information.

Hvorfor det er vigtigt at rette DNSPooq og lignende sårbarheder

Alt dette, som vi nævnte, gør det vigtigt at være i stand til det rette DNSPooq-sårbarheder og andre lignende, der kan eksistere. Vi har set, at der er mindst syv fejl, der kan påvirke routere, operativsystemer og enheder.

Disse fejl blev logget som CVE-2020-25681, CVE-2020-25682, CVE-2020-25683, CVE-2020-25684, CVE-2020-25685, CVE-2020-25686 og CVE-2020-25687. De havde en score mellem 4 og 8.1.

- Starter med den første, CVE-2020-25681 sårbarhed har en score på 8.1. Det påvirker Dnsmasq-versioner før 2.83 og er modtageligt for et bufferoverløb, når du bruger DNSSEC. Det kan give en fjernangriber mulighed for vilkårligt at skrive data til hukommelsen.

- Den anden sårbarhed, CVE-2020-25682 , modtog også en score på 8.1 og påvirker ligeledes Dnsmasq-versioner før 2.83. I dette tilfælde er de modtagelige for bufferoverløb i funktionen extract_name () på grund af manglende længdekontrol, når DNSSEC er aktiveret.

- Fortsætter med den næste sårbarhed, CVE-2020-25683 , de gav det en farlighedsscore på 5.9. Forårsager et bufferoverløb, når DNSSEC er aktiveret.

- CVE-2020-25684 er den fjerde sårbarhed af sin art. Det havde en score på 4. Dette er en mangel på korrekt adresse / port verifikation implementeret i versioner af Dnsmasq.

- En anden sårbarhed er CVE-2020-25685 . Den består af manglen på forespørgselsressourcenavn (RRNAME) -kontrol implementeret i versioner af Dnsmasq før 2.83-svar_forespørgsel giver fjernangribere mulighed for at falske DNS-trafik, hvilket kan føre til DNS-cache-forgiftning. Han havde en score på 4.

- Den sjette sårbarhed blev registreret som CVE-2020-25686 . Flere DNS-forespørgselsanmodninger om det samme ressourcenavn (RRNAME) efter versioner af Dnsmasq før 2.83 tillader fjernangribere at spoof DNS-trafik ved hjælp af et angreb, der kan føre til DNS-cache-forgiftning. Det fik også en score på 4.

- Endelig CVE-2020-25687 sårbarhed. Det påvirker også versioner før 2.83.

Kort sagt skal vi altid have de nyeste versioner, der kan rette problemer i vores systemer og enheder. I dette tilfælde har vi talt om en serie på syv sårbarheder kaldet DNSPooq, men det er noget, vi skal anvende i alle tilfælde.