Servery NAS nám umožňují vytvářet si vlastní privátní cloud doma, v současné době nám operační systémy NAS umožňují aktivovat velké množství služeb, abychom mohli váš hardware vytěžit naplno. Například můžeme nakonfigurovat různé typy serverů pro sdílení souborů (SMB, FTP, FTPES nebo SFTP), můžeme nakonfigurovat Plex Media Server pro přehrávání multimediálního obsahu, ať jsme kdekoli, a dokonce můžeme synchronizovat soubory a složky s našimi počítači díky ke službám, jako je Nextcloud. Dnes v tomto článku budeme hovořit o nebezpečích, která existují, pokud vystavíte svůj NAS na internetu, a o tom, jak to můžete udělat bezpečněji.

Nebezpečí, že má NAS vzdálený přístup

Normálně jsou servery NAS přístupné přes internet, aby bylo možné přistupovat ke všem službám a zdrojům, které potřebujeme, například nejběžnější věc je, že z Internetu můžeme přistupovat k administračnímu webu serveru NAS, můžeme přistupovat k souborům přes interní FTP a můžeme dokonce aktivovat vzdálenou správu přes SSH otevřením odpovídajícího portu na našem routeru. Vystavení našeho serveru NAS internetu však přináší řadu rizik, kterým se musíme co nejvíce vyhnout, proto bychom měli přijmout řadu opatření, pokud se rozhodneme vystavit náš server NAS a mít k němu přístup zvenčí.

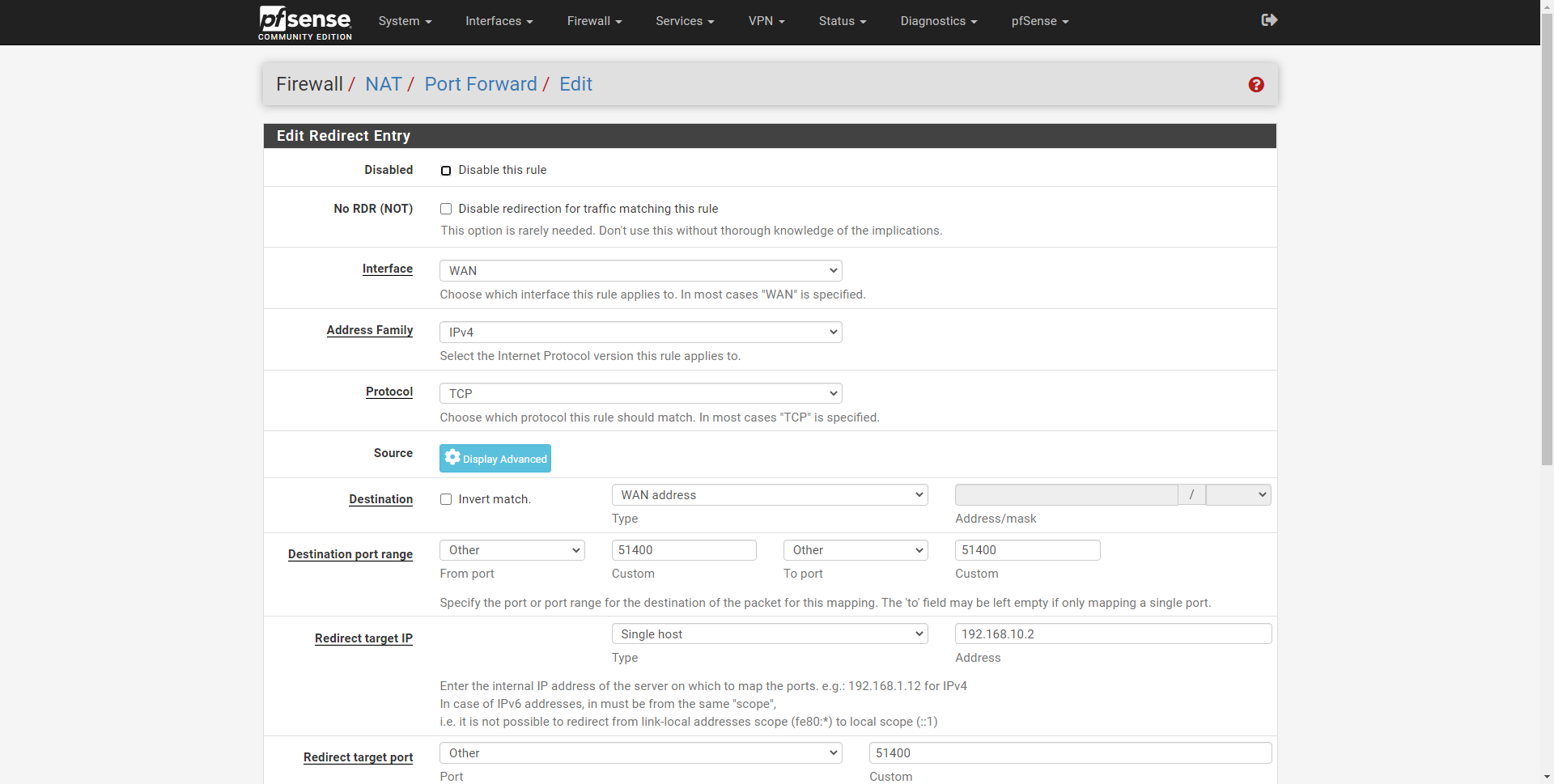

V našich domovech všichni používáme router s NAT a UPnP, servery NAS podporují UPnP k dynamickému a automatickému otevírání portů na routeru, ale to s sebou nese bezpečnostní riziko, protože je možné, že otevírají porty, které nechcete vystavit . , proto byste měli pečlivě zkontrolovat konfiguraci UPnP vašeho serveru NAS, aby se tak nestalo. Nejlepší věc, kterou můžete udělat, je deaktivovat protokol UPnP na serveru NAS a dokonce i na routeru, abyste museli konkrétním způsobem otevírat porty (Port-Forwarding) a dobře vědět, které porty otevíráte kterému zařízení .

Směrovač, který nemá otevřený žádný port v NAT směrem k serveru NAS, znamená, že server NAS není vystaven internetu, proto by byl vzdálený přístup možný pouze prostřednictvím zpětných připojení, která aktuálně poskytují výrobci, jako je QNAP. Synology nebo ASUSTOR tímto způsobem po přihlášení do mrak Platforma se server NAS připojí přímo k vlastním serverům výrobce, aby se uživatel mohl připojit vzdáleně, aniž by musel otevírat jakýkoli port. Musíme si uvědomit, že porty v NAT od „interního NAT“ po „externí NAT“ se automaticky otevírají, když to vyžaduje jakékoli zařízení, ale pokud je připojení zahájeno z Internetu, nedojde k tomu, a potřebovali bychom otevřený port na routeru, pokud se chcete dostat ke konečné službě.

Je tento způsob připojení k serveru NAS bezpečný? V zásadě ano, protože výrobci serverů NAS jsou odpovědní za bezpečnost své platformy. Pokud je vaše platforma ohrožena, všechny servery NAS s touto povolenou funkcí by byly ohroženy a po autentizaci přes web by bylo možné zkusit přístup.

V případě, že jste otevřeli port na routeru (Port-Forwarding) k serveru NAS (HTTP web, HTTPS web, FTP, FTPES, SSH atd.), Mohli byste být napadeni kyberzločinci pro přístup k serveru NAS, je velmi Je důležité, abyste pouze otevřeli porty pro služby, které potřebujete, a neotevírejte více portů, než potřebujete, abyste měli co nejméně útoků.

Pokusy o prolomení pověření uživatele

Jedním z útoků, které lze provést, jsou pokusy o prolomení uživatelských údajů, a to buď prostřednictvím webové nabídky pro přístup ke správě, serveru FTP, pokud jej máme k dispozici, a dokonce i serveru SSH, pokud je k dispozici. máme na routeru otevřený odpovídající port. Existují zcela bezplatné programy, které nám umožňují automatizovat útoky na různé hostitele, například na populární Nmap umožní nám provést skenování portů, abychom zkontrolovali, které porty TCP a UDP máme v routeru otevřené pro určitou službu, a později zjistíme, jaký typ služby máme v určitém portu, jakou verzi této služby máme v provozu a další informace.

Znalý této služby a dokonce i její verze mohl počítačový zločinec použít programy jako Nmap NSE k pokusu o prolomení hesla pomocí slovníku nebo hrubou silou, tímto způsobem vyzkouší tisíce kombinací uživatel / heslo.

Neoprávněný přístup do systému

V případě, že předchozí útok byl úspěšný, a v závislosti na oprávněních uživatele, jehož heslo bylo prolomeno, mohl vstoupit do systému nelegitimně, to znamená, že mohl vstoupit do správy NAS, na FTP server nebo přes SSH, aby všechny změny, které chcete, ukrást informace, zašifrovat ukradené informace, abyste později mohli požádat o výkupné, a dokonce ohrozit místní síť, kde je nakonfigurován server NAS.

Z tohoto důvodu je velmi důležité vidět varování a protokoly serveru NAS, vždy vědět, zda se kdykoli někdo přihlásil na server NAS a my to nejsme my, tímto způsobem se můžeme aktivovat rychle a efektivně omezením přístupu k serveru NAS, dokud nezkontrolujeme protokoly a nezjistíme, co se stalo. Je zásadní, že pokud zjistíme přístup k našemu systému, co nejdříve jej přerušíme a prostudujeme, co tento počítačový zločinec udělal na našem serveru NAS.

Využívání zranitelných míst v NAS

U programů jako Nmap zjistíte, která verze webového serveru, serveru FTP nebo SSH se používá na konkrétním serveru NAS. Pokud operační systém serveru NAS používá službu, ve které byla zjištěna chyba zabezpečení, a která je již známá, může počítačový zločinec tuto chybu zabezpečení zneužít k tomu, aby převzal plnou kontrolu nad serverem NAS a infikoval ji. Je velmi důležité aktualizovat operační systém serverů NAS a také software v nich zabudovaný, aby se zabránilo zneužití známé chyby zabezpečení.

Velmi důležitým aspektem je, že bychom nikdy neměli vystavovat webovou správu našeho serveru NAS, ať už prostřednictvím protokolu HTTP nebo HTTPS. Webové servery jsou velmi náchylné na chyby zabezpečení XSS, počítačový zločinec by mohl zneužít chybu zabezpečení XSS, kterou sám objevil, a dokázat infikovat všechny servery NAS, které nemají tuto chybu zabezpečení opravenou. Nejbezpečnější věcí je nikdy nevystavovat web pro správu NAS, pokud k němu potřebujete přístup, je lepší jinými způsoby, jak vás to naučíme níže.

Využití bezpečnostní chyby a ransomwarového útoku

Již se vyskytly případy, kdy počítačový zločinec využitím známé bezpečnostní chyby v určitém softwaru na NAS nejen kompromitoval server NAS uživatele, ale také jej plně zašifroval útokem ransomwaru a následně požadoval výkupné, aby mohl obnovit soubory. Musíme si uvědomit, že běžně používáme server NAS jako náš privátní cloud a dokonce i pro záložní kopie, proto je tento typ útoku jedním z nejhorších, co se nám může stát. Přestože operační systémy mají funkce „Snapshots“ nebo „Snapshots“, pokud se kyberzločinci podařilo získat přístup jako správce systému, pravděpodobně tyto snímky odstranily a tyto informace nelze obnovit, pokud nemáte externí zálohu.

Jakmile uvidíme všechna nebezpečí vystavení serveru NAS internetu, vysvětlíme vám, jak bychom k němu mohli přistupovat z Internetu, pokud nemáme jinou možnost.

Jak bezpečně přistupovat k NAS z Internetu

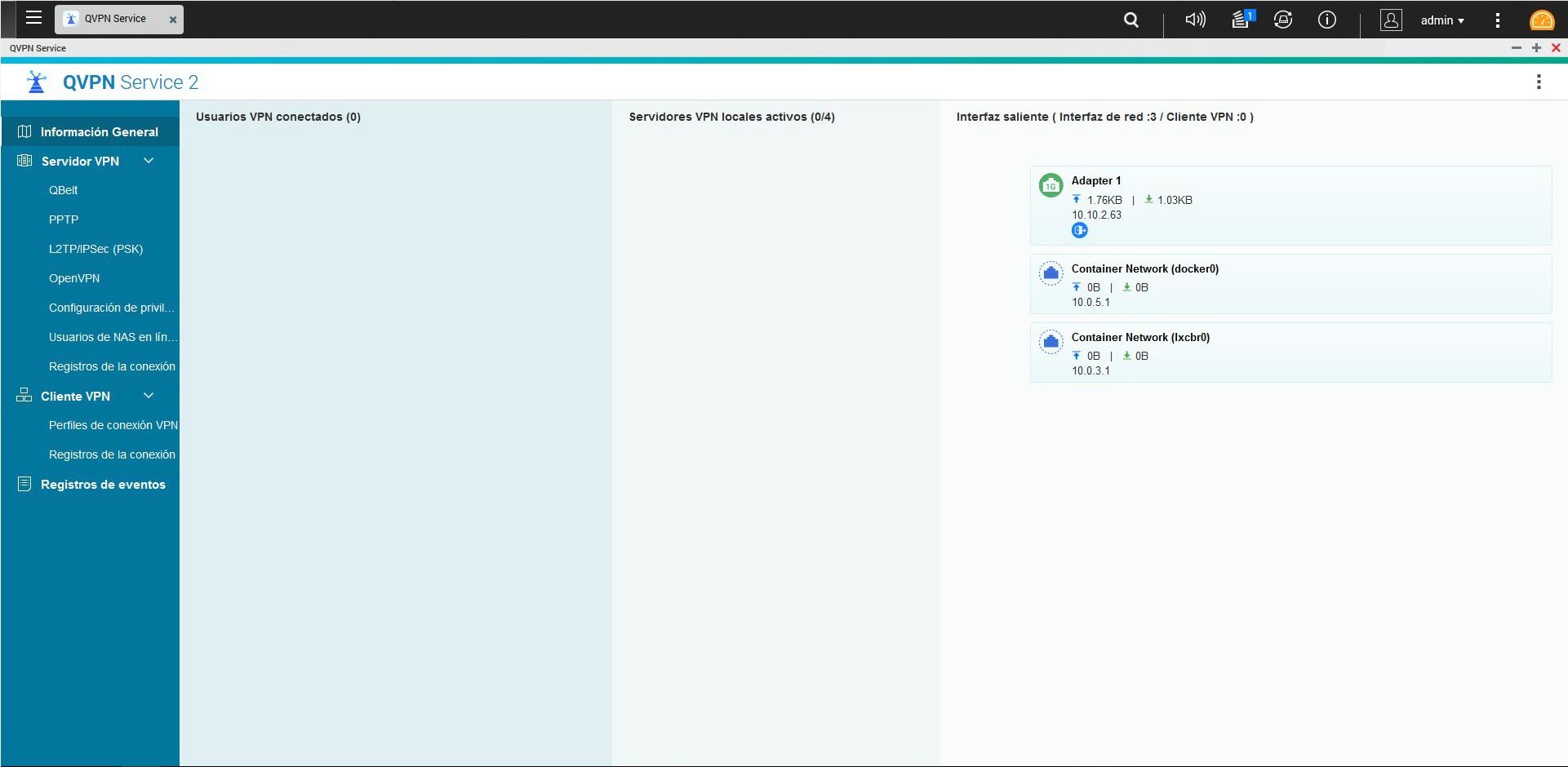

Přestože servery NAS lze perfektně použít v místní síti a nemají přístup k internetu, je velmi výhodné mít vzdálený přístup ke všem prostředkům serveru NAS. Pokud potřebujeme vzdáleně přistupovat k našemu serveru NAS, abychom si mohli vyměňovat soubory a složky, spravovat jej z jakéhokoli důvodu nebo využívat kteroukoli z jeho služeb, doporučení je jasné: dělejte to prostřednictvím serveru NAS VPN kdykoli je to možné .

Všechny operační systémy serverů NAS mají server VPN, obvykle mají OpenVPN a také L2TP / IPsec, je však také možné, že obsahují proprietární protokoly VPN a dokonce i populární WireGuard VPN. V případě, že máte server VPN, musíme v routeru otevřít pouze port TCP nebo UDP, který tento server VPN potřebuje k přijetí příchozích připojení. Jakmile jsme uvnitř VPN, můžete bezpečně přistupovat ke zbytku zdrojů (SMB, FTP, FTPES, SSH atd.). Tímto způsobem budeme otevírat pouze jeden port na našem routeru, který má za sebou službu VPN, která bude pro ověření potřebovat digitální certifikáty.

V případě, že potřebujete otevřít další porty pro přístup k různým službám, jako je server FTP nebo SSH, jsou naše doporučení následující:

- Otevřete porty služeb, které potřebujete, žádné další porty.

- Chrání služby před několika pokusy o přihlášení. Všechny NAS obsahují nástroj „fail2ban“, který zakazuje několik neúspěšných pokusů o přístup z IP adresy a zakazuje vám tak po určitou dobu.

- Aktivujte bránu firewall a blokujte podle oblastí. Pokud se chystáme připojit ze Španělska, dobrou politikou je umožnit připojení pouze IP adres Španělska a blokovat zbytek světa. Servery NAS již obsahují bránu firewall s technologií geoIP, která nás chrání.

Pamatujte, že není dobrý nápad vystavovat přístupový port správě přes web, bez ohledu na to, zda používáte HTTP nebo HTTPS, protože webové servery jsou obvykle náchylné k zranitelnostem XSS, které mohou vést k bezpečnostním problémům a nelegitimnímu přístupu k Server NAS.

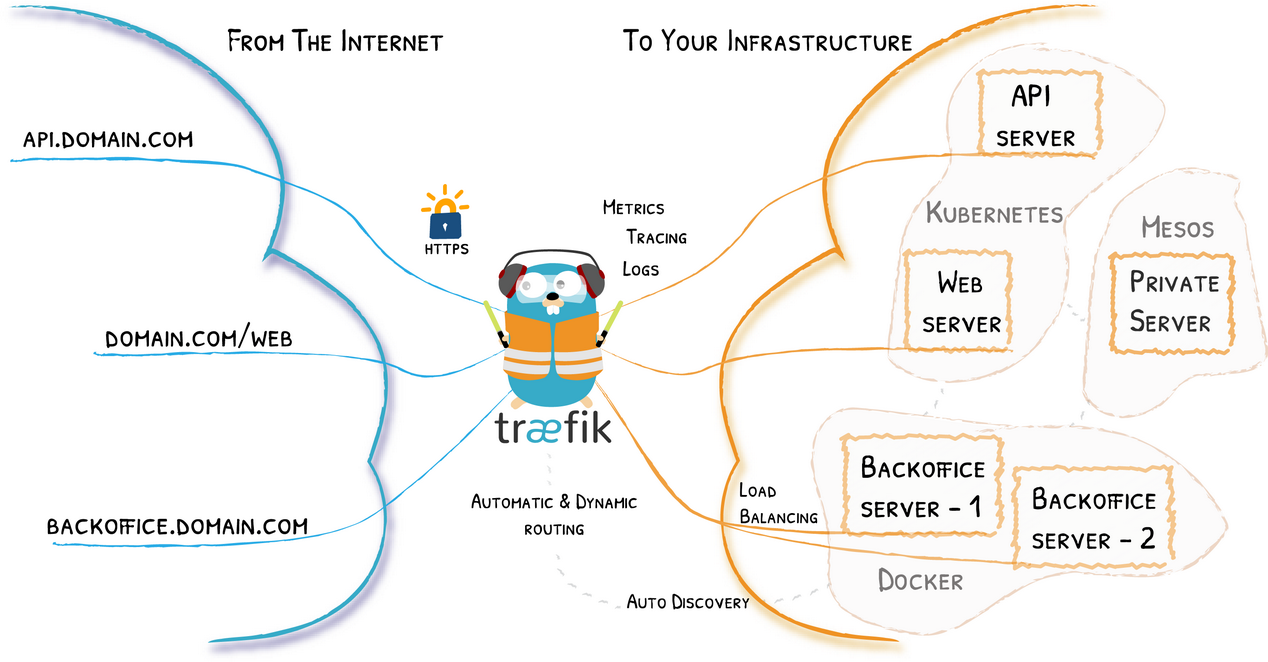

A konečně, pokud potřebujete poskytovat webové služby na internetu, přístup k různým službám, jako je interní správce hesel, Nextcloud pro synchronizaci souborů a složek, interní přístup ke správě přes web a další služby, kde je nutné vystavit web port (80 pro HTTP a / nebo 443 pro HTTPS), velmi dobrý nápad je nainstalovat reverzní proxy jako Traefik.

Většina serverů NAS umožňuje nenáročnou virtualizaci s kontejnery, jako je Docker. Traefik je bezplatný a opravdu kompletní reverzní proxy s velmi pokročilými možnostmi konfigurace, tento reverzní proxy nám umožní vystavit na internetu pouze porty HTTP a / nebo HTTPS pro přístup ke všem interním zdrojům serveru NAS bez nutnosti otevírat v našem routeru více portů. Přesměrování na různé služby lze provést prostřednictvím subdomén (například nextcloud.redeszone.net) nebo také následujícím způsobem: redeszone.net/nextcloud. Dobrá věc na Traefiku je, že máme prostředky pro zvýšení zabezpečení systému, můžeme vytvořit další ověřování různých služeb pomocí uživatelského jména a hesla, můžeme implementovat ověřovací službu OAuth s Google a dokonce i dvoustupňové ověřování , to vše před přístupem ke konečné službě, která by mohla mít své normální ověřování.

Další silnou stránkou Traefik je, že můžeme instalovat různá rozšíření, například fail2ban ve všech nebo v určitých službách, které poskytujeme, mohli bychom také nakonfigurovat GeoIP tak, aby umožňoval pouze IP adresy jedné země a blokoval zbytek a mnoho více.

Jak jste viděli, existuje mnoho nebezpečí, pokud vystavíme náš server NAS internetu, ale pokud to uděláme dobře a při dodržení našich doporučení, jsme si jisti, že k němu budete mít vzdálený přístup bez jakýchkoli problémů, měli byste vězte, že zabezpečení neexistuje, když 100% neexistuje, zejména pokud jsou objeveny chyby zabezpečení, které nejsou včas opraveny a dojde k cílenému nebo globálnímu útoku na všechny klienty určité značky serverů NAS.