pfSense هو ملف جدار الحماية- نظام تشغيل موجه يعمل أيضًا كجهاز توجيه احترافي ، حيث سيكون لدينا المئات من خيارات التكوين المتقدمة ، وحتى إمكانية تثبيت برامج إضافية لتوسيع وظائفه بشكل أكبر. إذا كنت ترغب في تجربة pfSense من قبل ، ولكن لا تعرف من أين تبدأ ، فسوف نوضح لك اليوم في هذه المقالة كيفية تكوين اتصال الإنترنت ، وكيفية إنشاء شبكات محلية ظاهرية لتقسيم حركة المرور ، وتكوين خادم DHCP باستخدامه المقابلة ثابتة DHCP ، وحتى تكوين DNS الخادم ، UPnP وأيضًا لفتح المنافذ في NAT (إعادة توجيه المنفذ).

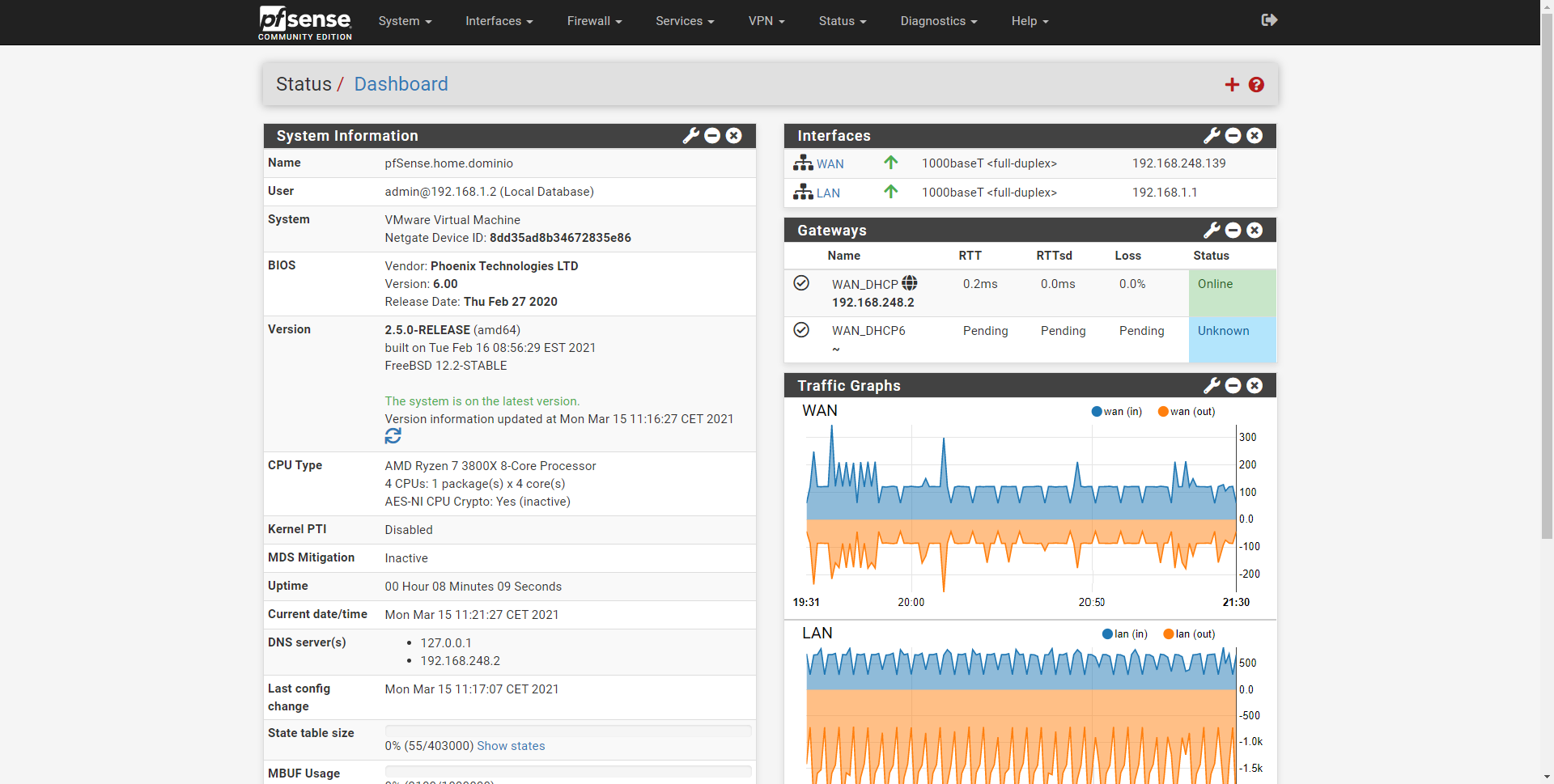

أول شيء يتعين علينا القيام به هو إدخال pfSense باستخدام البوابة الافتراضية. بشكل افتراضي ، لدينا واجهتان مع التكوين التالي:

- WAN: تم تكوينه كعميل DHCP بدون شبكات VLAN أو أي تكوين إضافي. الوصول إلى الإدارة غير مسموح به بشكل افتراضي.

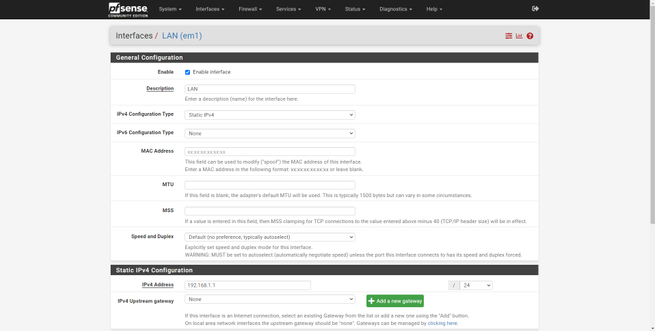

- LAN: تم تكوينه باستخدام 192.168.1.1/24 ومع تمكين DHCP. الوصول إلى الإدارة مسموح به بشكل افتراضي.

لذلك ، للوصول إلى إدارة جدار الحماية والموجه ، يجب أن نضع https://192.168.1.1 في شريط العناوين ، واسم المستخدم هو "admin" وكلمة المرور هي "pfsense" ، وبالتالي سنصل مباشرةً إلى قائمة التكوين عبر الويب حيث يمكننا رؤية ما يلي:

قم بإعداد اتصال بالإنترنت

تم تصميم pfSense للاتصال مباشرة بالإنترنت والحصول على عنوان IP العام الذي يوفره المشغل ، ومن المهم جدًا أن يكون لديك عنوان IP عام وألا نكون خلف CGNAT ، وإلا فلن نتمكن من إعادة توجيه المنفذ أو الوصول عن بُعد إلى pfSense بحد ذاتها . في إسبانيا ، من الشائع جدًا لمشغلي FTTH استخدام معرفات VLAN مختلفة لتوفير اتصالهم بالإنترنت. في بعض المناسبات ، مثل Movistar / O2 ، يمكننا وضع جهاز التوجيه في وضع المستخدم الفردي وتكوين PPPoE فقط ، ولكن في مناسبات أخرى ، مثل Grupo Masmovil ، يجب علينا تكوين معرف VLAN في شبكة WAN للإنترنت للعمل ، وإلا ، لن يكون لدينا اتصال بالإنترنت.

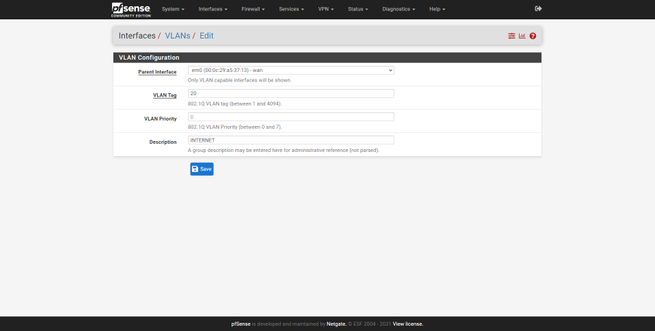

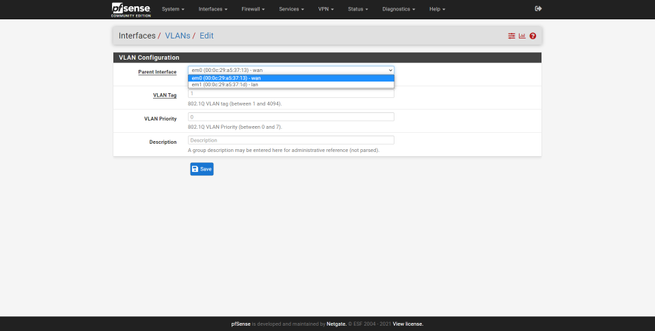

إذا احتاج المشغل إلى استخدام معرف VLAN ، في pfSense يجب علينا اتباع الخطوات المفصلة أدناه ، إذا لم تكن بحاجة إلى شبكات VLAN ، فيمكنك تخطي هذه الخطوة:

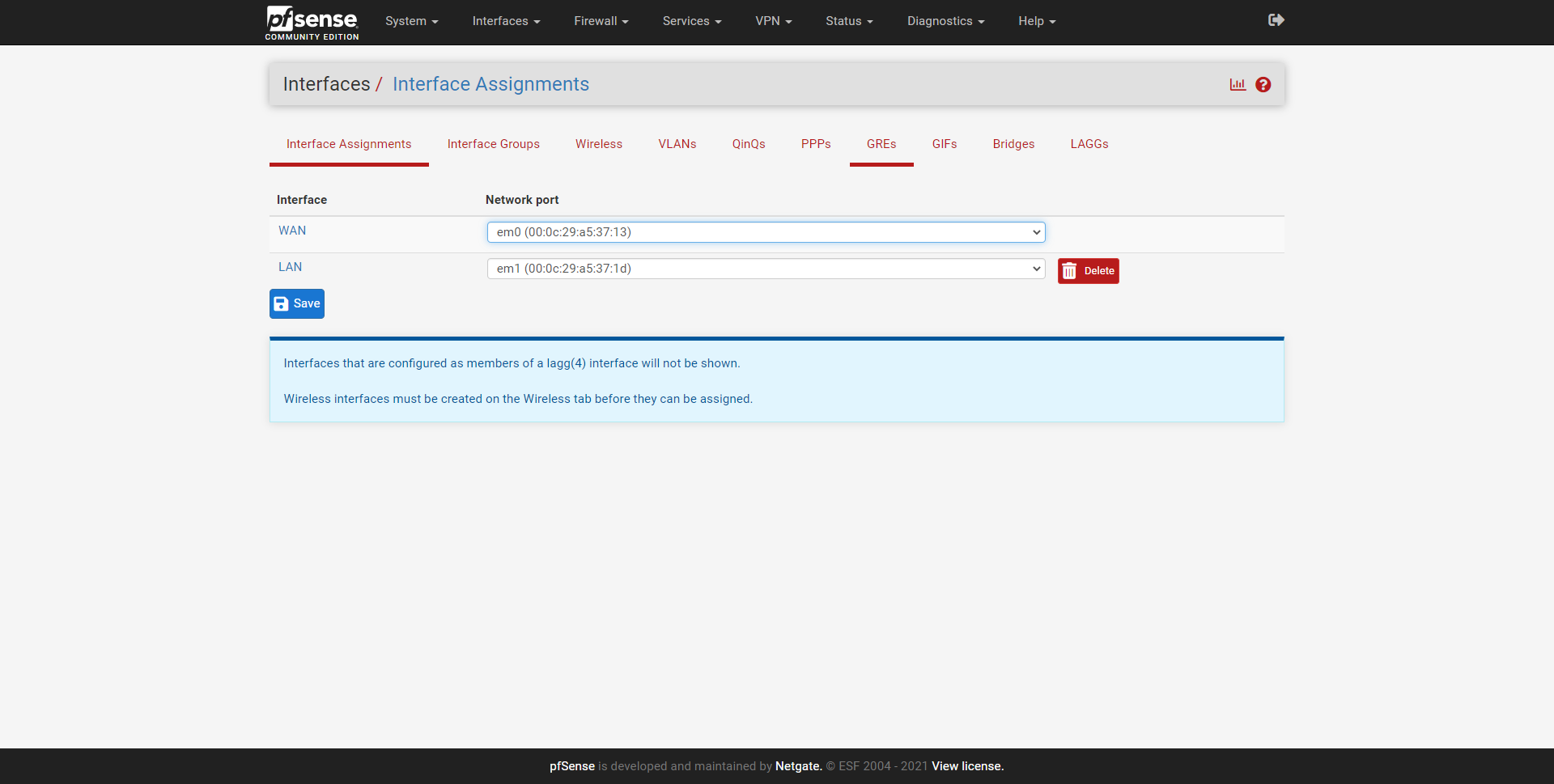

- اذهب إلى " واجهات / تعيينات الواجهة «، في علامة التبويب« شبكات محلية ظاهرية »، سيكون علينا إنشاء هذه الشبكات.

- واجهة الأم : تأكد من اختيار المنفذ المخصص للإنترنت WAN ، وليس LAN.

- علامة VLAN : قم بإنشاء معرف VLAN الذي يتوافق مع اتصال الإنترنت ، في Movistar / O2 هو 6 ، في Indirect Masmovil Group هو VLAN ID 20 ، وهذا يعتمد على كل مشغل.

- أولوية VLAN : يمكننا تركها فارغة.

- الوصف : نضع اسمًا وصفيًا ، على سبيل المثال ، "الإنترنت".

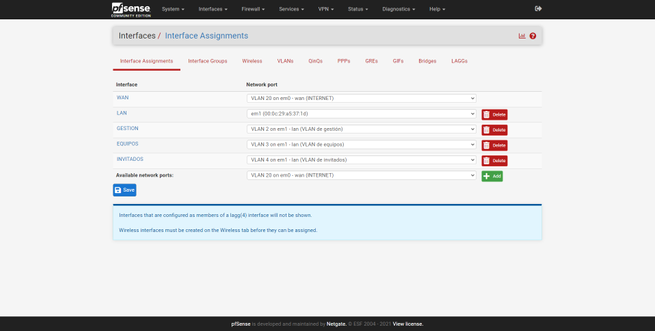

بمجرد إنشاء شبكة VLAN ، يتعين علينا تطبيقها على شبكة WAN الخاصة بالإنترنت. نعود إلى واجهات / تعيينات الواجهة القائمة وفي قسم WAN ، نختار "VLAN 20 على em0" ، أي شبكة VLAN التي أنشأناها للتو. بمجرد الانتهاء ، انقر فوق "حفظ" لحفظ التغييرات.

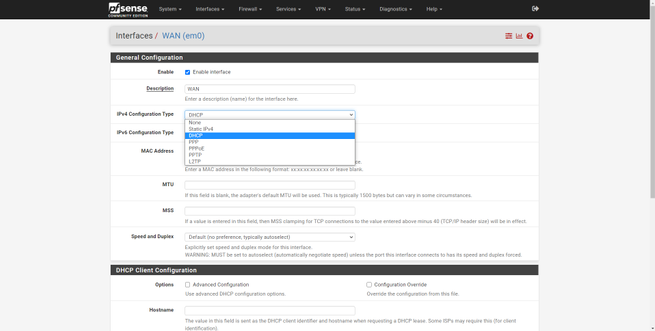

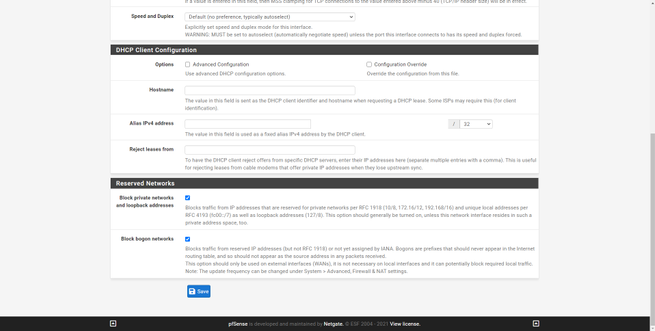

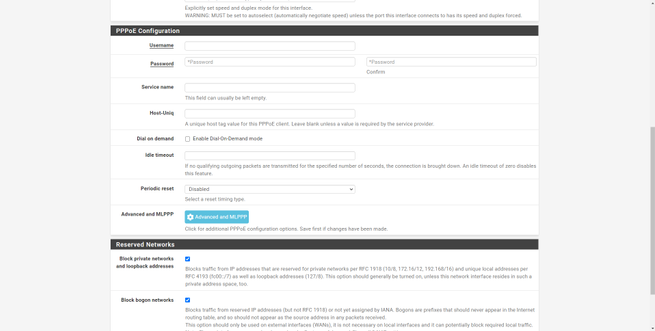

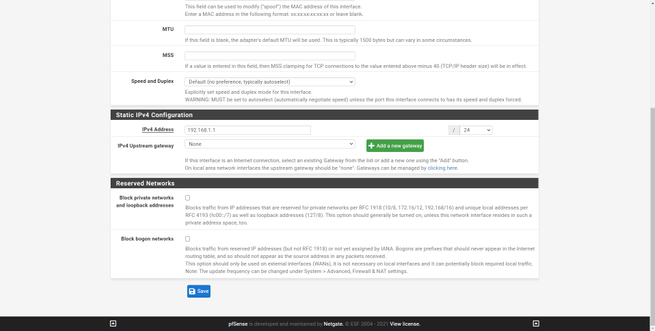

الآن علينا الذهاب إلى " واجهات / WAN "وتنفيذ التهيئة التي يوفرها المشغل ، على سبيل المثال ، يستخدم Grupo Masmovil DHCP ، لكن Movistar / O2 يستخدم PPPOE. اعتمادًا على المشغل ، سيكون لدينا نوع واحد من الاتصال أو آخر ، اسم مستخدم / كلمة مرور أو آخر ، ولكن جميع خيارات WAN موجودة في هذا القسم. يوصى بشدة بتحديد المربعين في الأسفل ، "حظر الشبكات الخاصة وعناوين الاسترجاع" و "حظر شبكات bogon" ، لوضع قواعد في جدار الحماية يحظر هذه الشبكات على شبكة WAN للإنترنت.

في هذه المرحلة ، يجب أن يكون لدينا بالفعل اتصال بالإنترنت دون مشاكل ، والحصول على IP العام للمشغل وخوادم DNS التي يوفرونها لنا على مستوى الشبكة.

قم بإنشاء شبكات محلية ظاهرية لتقسيم حركة المرور

تسمح لنا شبكات VLAN (Virtual LAN) بفصل حركة مرور الشبكات المختلفة لزيادة أمان الشبكة ، ويمكننا إنشاء العديد من شبكات VLAN لفصل الشبكات ولدينا مستويات مختلفة من الأذونات والوصول في كل شبكة محلية تم إنشاؤها. تتكون بنية الشبكة النموذجية من وجود جميع شبكات VLAN التي تم إنشاؤها في pfSense ، وتوصيل كبل من منفذ فعلي للشبكة المحلية بمنفذ محول يمكن التحكم فيه في وضع الاتصال الرئيسي ، وبهذه الطريقة ، سنقوم بتمرير جميع شبكات VLAN إليهم (مع التسمية) تم إنشاؤه في التبديل إلى pfSense للقيام بتوجيه inter-vlan ، وكذلك للحصول على إمكانية تكوين قواعد مختلفة.

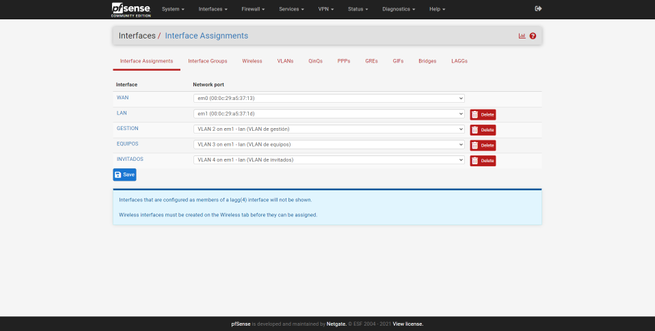

أول شيء يتعين علينا القيام به لإنشاء شبكات محلية ظاهرية على الشبكة المحلية هو الانتقال إلى " واجهات / تعيينات الواجهة " الجزء.

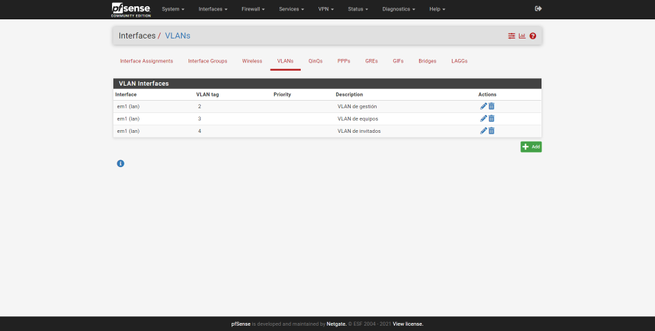

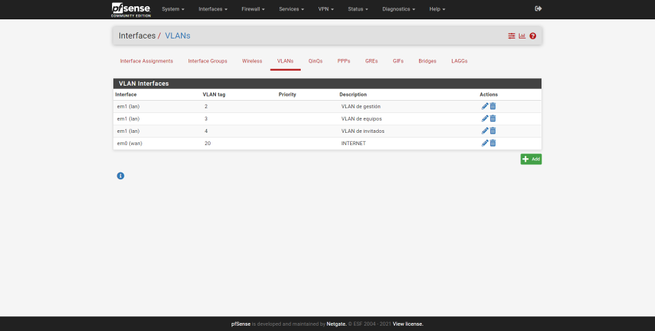

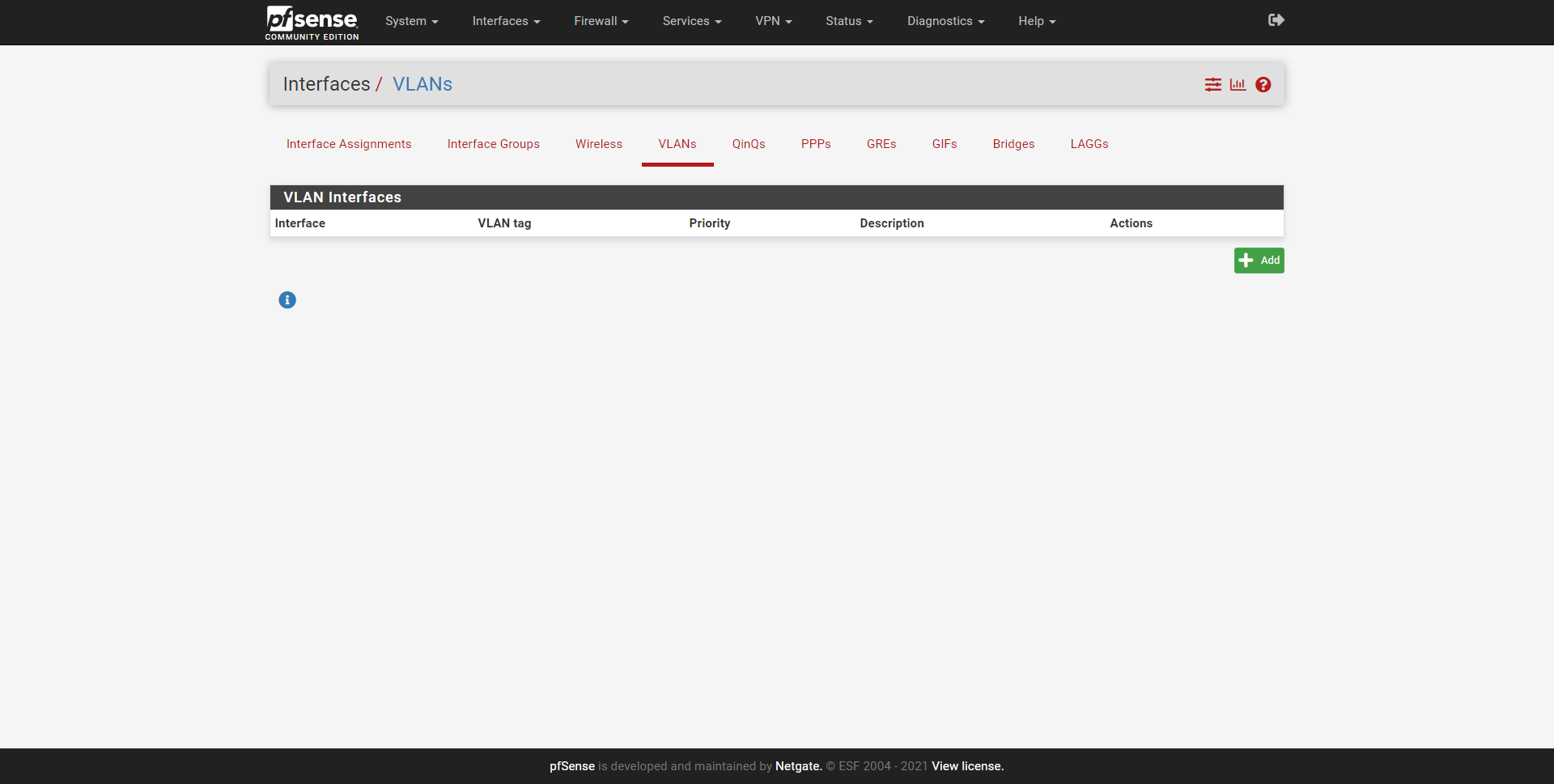

مرة واحدة هنا ، نضغط على قسم شبكات VLAN لإنشائها بشكل صحيح ، افتراضيًا ليس لدينا أي شبكات محلية ظاهرية تم إنشاؤها ، كما ترى أدناه:

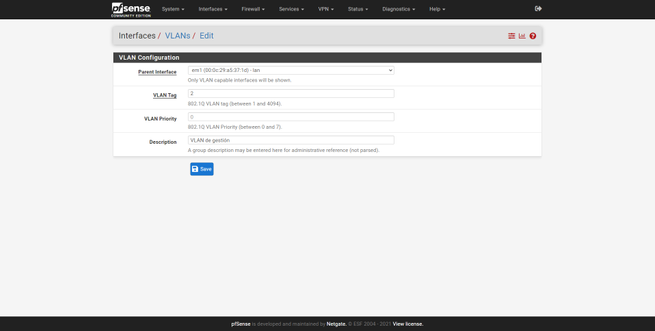

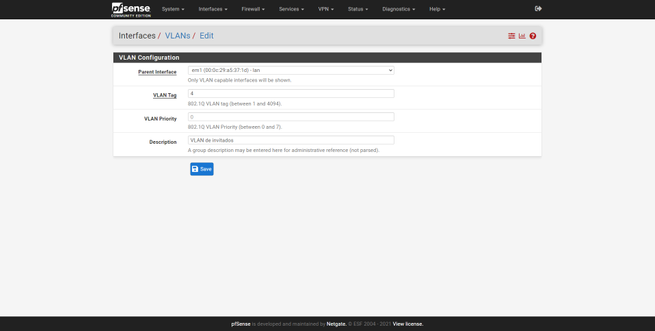

لإنشاء شبكة محلية ظاهرية جديدة ، انقر فوق "إضافة" ، ثم قم بتنفيذ الخطوات التالية:

- واجهة الأم : تأكد من اختيار المنفذ المخصص للشبكة المحلية (وليس لشبكة WAN للإنترنت).

- علامة VLAN : قم بإنشاء معرف VLAN الذي يتوافق مع معرف المحول.

- أولوية VLAN : يمكننا تركها فارغة.

- الوصف : نضع اسمًا وصفيًا ، على سبيل المثال «الإدارة».

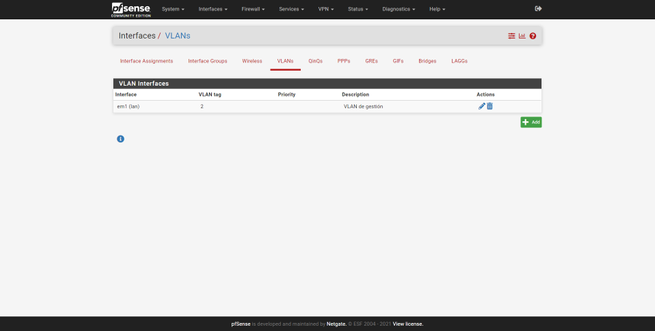

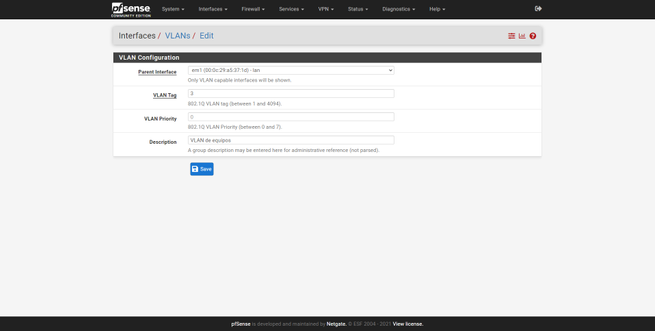

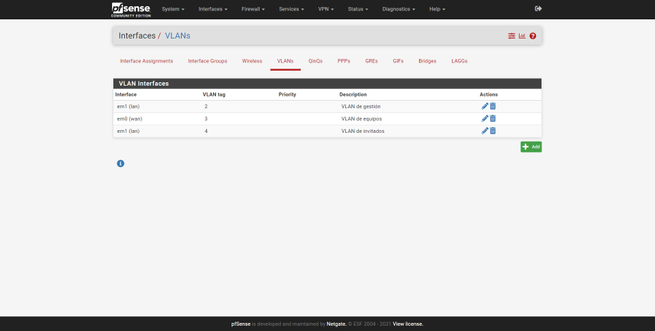

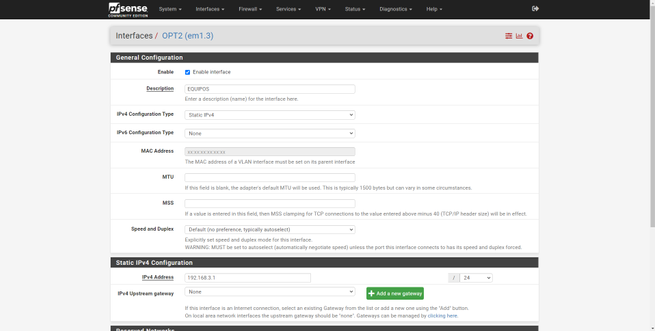

يمكننا إنشاء جميع شبكات VLAN التي نريدها دائمًا "معلقة" على واجهة شبكة LAN الفعلية. على سبيل المثال ، أنشأنا شبكتي VLAN إضافيتين ، واحدة VLAN للفرق والأخرى للضيوف. الإجراء هو نفسه تمامًا:

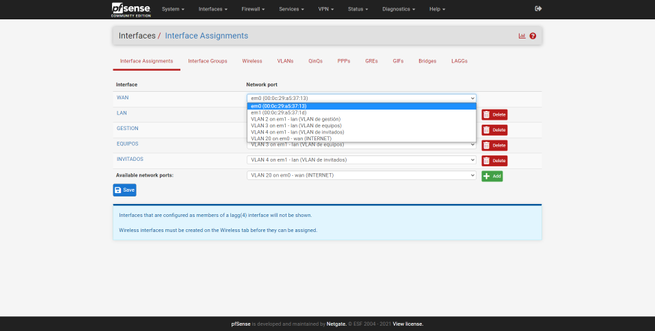

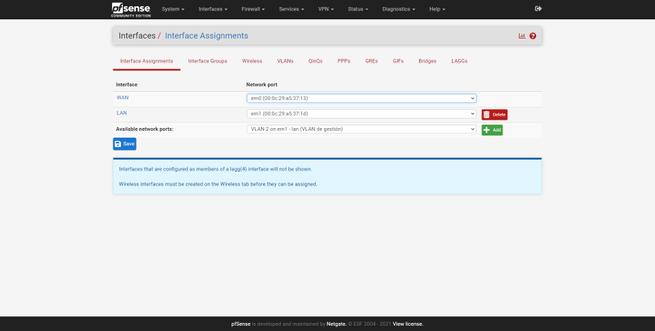

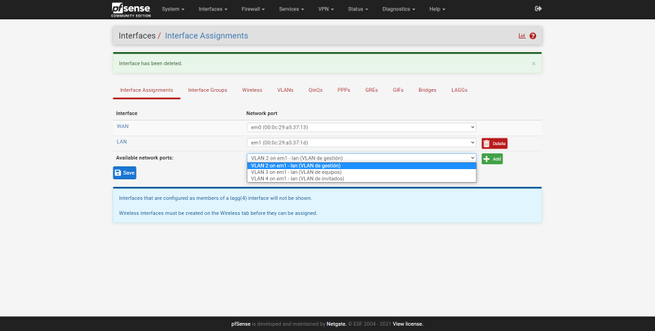

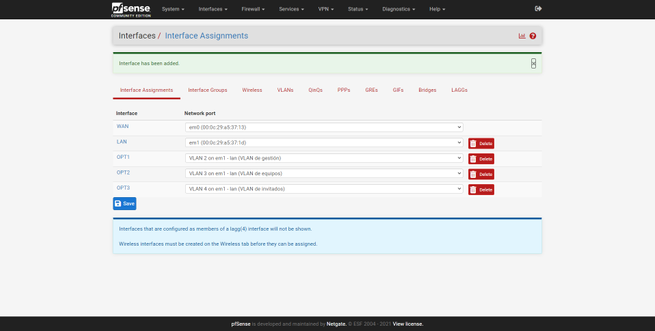

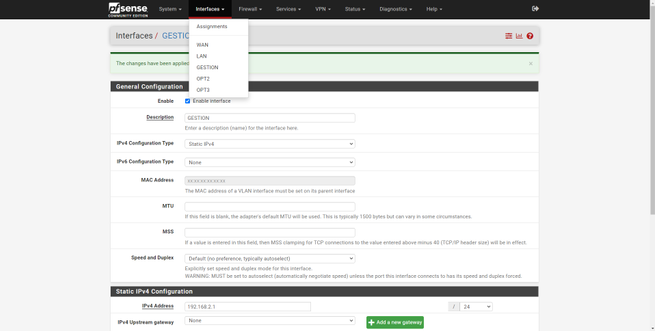

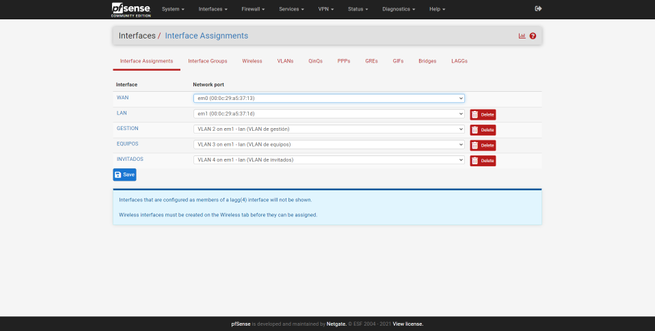

بمجرد الإنشاء ، سنعود إلى « واجهات / تعيينات الواجهة «، هنا يمكننا أن نرى ملخصًا للواجهات المادية ومنفذ الشبكة. بشكل افتراضي ، سيكون لدينا شبكة WAN للإنترنت (مع أو بدون VLAN) ، وكذلك شبكة LAN. لإضافة هذه الواجهات الجديدة إلى الشبكة المحلية ، نختار ببساطة واجهة «VLAN 2 on em1…» وننقر على «إضافة» ، ونفس الشيء مع الآخرين ، كما ترى في لقطات الشاشة التالية:

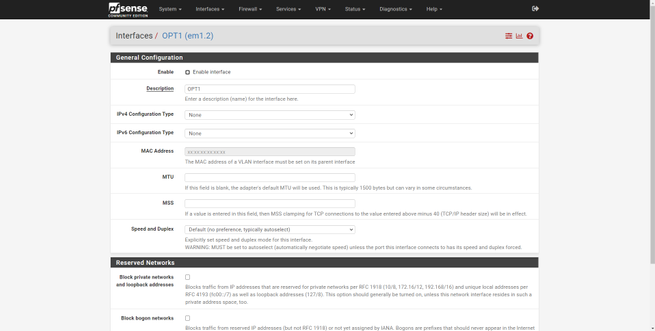

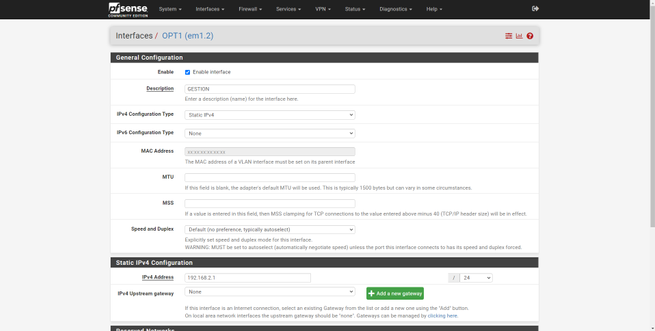

بمجرد إنشائها ، ستظهر جميعها في القائمة المنسدلة "واجهات" ، بالاسم الافتراضي هو "OPT1" و "OPT2" وما إلى ذلك. افتراضيًا ، يتم تنشيط واجهة LAN ، مع عنوان IPv4 الخاص المقابل ، بناءً على هذا التكوين ، يمكننا القيام بالباقي:

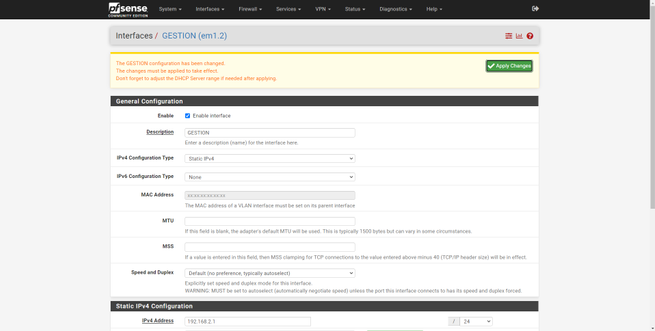

تكوين باقي الواجهات هو نفسه تمامًا ، سيتعين علينا تمكينه ، ووضع اسم وصفي ، ووضع تكوين IPv4 و / أو IPv6 المقابل ، وحفظ التغييرات وتطبيقها.

بمجرد التهيئة ، يمكننا أن نرى أنه تم تغيير الاسم الآن ، وعلينا أن نفعل الشيء نفسه مع الآخرين. عندما ننتهي ، في قسم "تعيينات الواجهة" سنتمكن من رؤية الاسم الذي قدمناه لكل واحد منهم.

الآن ، عندما نقوم بتوصيل أجهزة مختلفة بالمحول في شبكة محلية ظاهرية محددة للوصول ، يمكننا الوصول إلى هذه الشبكة الفرعية المحلية ، لكن يجب أن نتذكر أن خادم DHCP لم يتم تنشيطه بعد في شبكات VLAN التي تم إنشاؤها حديثًا ، إنه بالضبط الشيء التالي الذي سنذهب إليه لتكوين.

واجهات LAN خادم DHCP

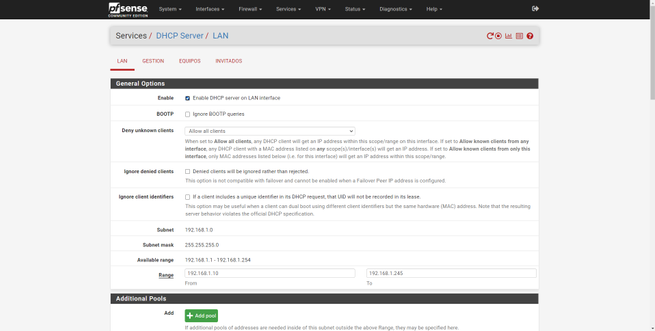

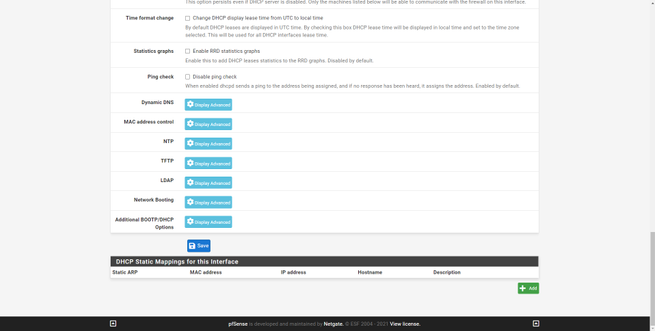

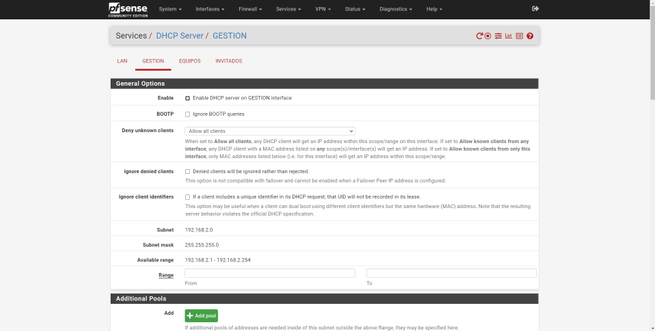

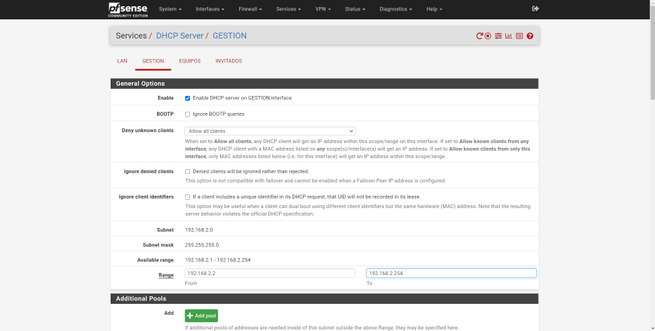

عادةً ما يكون لكل شبكة محلية ظاهرية خادم DHCP مهيأ. للقيام بذلك ، نذهب إلى قسم "الخدمات / خادم DHCP". أدناه مباشرة ، سيكون لدينا بعض علامات التبويب الخاصة بشبكة LAN ، والإدارة ، والفرق والضيوف ، وهي نفس الشبكات التي أنشأناها سابقًا. هنا يمكننا أن نرى الشبكة الفرعية التي تنتمي إليها كل واجهة ، ونطاق DHCP الذي يمكننا توفيره على الأكثر.

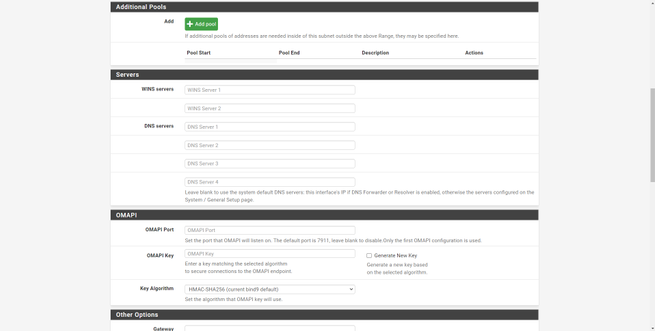

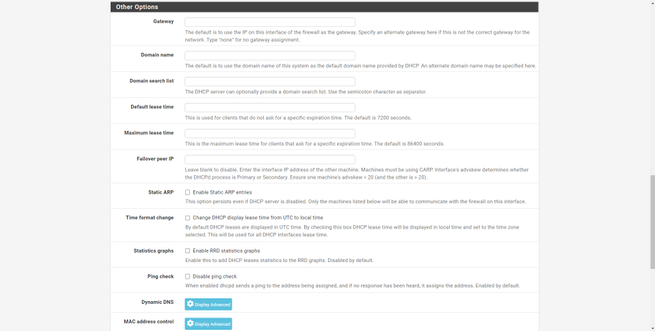

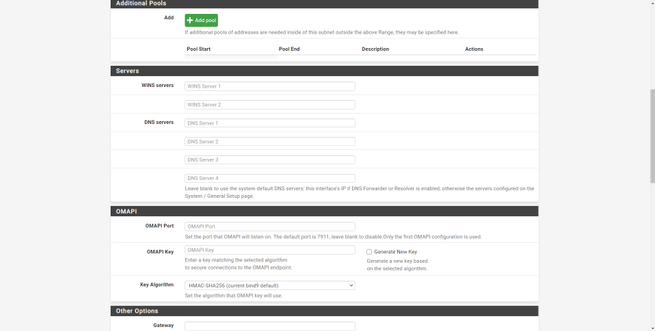

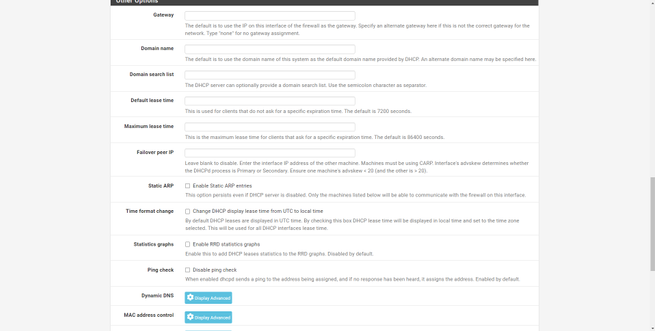

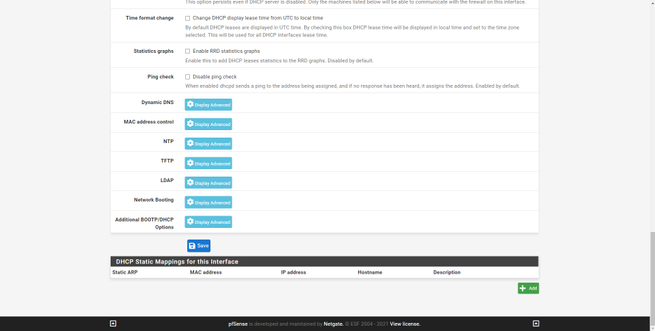

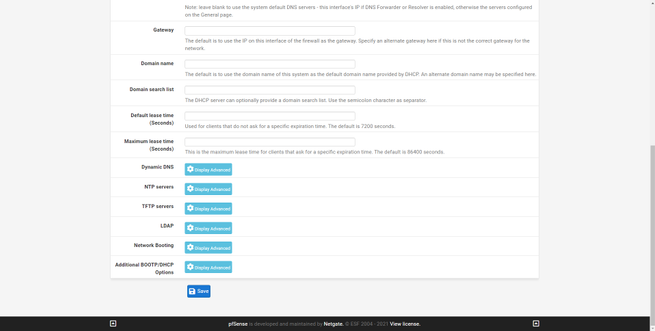

لتكوين خادم DHCP ، ما يمكننا فعله هو وضع نفس التكوين مثل LAN ، وتغيير الشبكة الفرعية فقط. بهذه الطريقة ، سنتأكد من أن كل شيء يعمل بشكل جيد. في هذه القوائم ، يمكننا أيضًا إضافة العديد من "المجمعات" وحتى تحديد بعض خوادم WINS و DNS ، وسيكون لدينا أيضًا خيارات تكوين متقدمة لدينا في الأسفل.

خيارات التكوين لبقية الشبكات التي أنشأناها للتو هي نفسها تمامًا كما في الشبكة المحلية ، ما يجب أن نأخذه في الاعتبار هو وضع نطاق داخل نفس الشبكة الفرعية ، وأن لديهم مضيفين كافيين حتى تعمل الشبكة بصورة صحيحة.

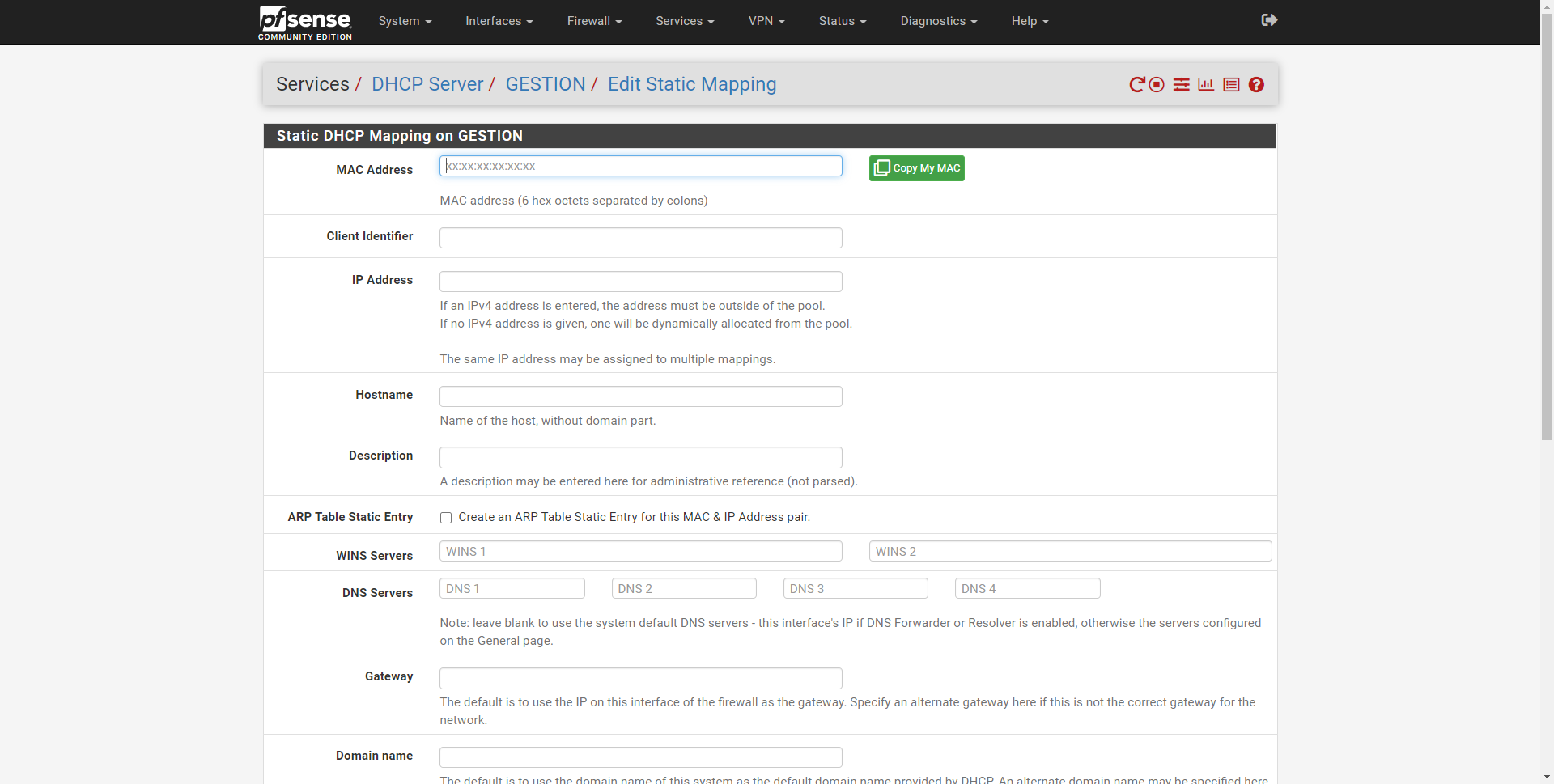

DHCP ثابت

Static DHCP هو وظيفة خادم DHCP الذي يسمح لنا بتوفير نفس عنوان IP الخاص لبطاقة الشبكة نفسها. عند وضع عنوان MAC الخاص ببطاقة الشبكة وعنوان IP الخاص الذي نريده ، سيوفر خادم DHCP نفس الشيء دائمًا. في هذا القسم ، الشيء الوحيد الذي سيتعين علينا ملؤه هو ما يلي:

- عنوان MAC

- عنوان IP

- اسم المضيف: لإعطائه اسم والوصول إليه عبر المجال.

- الوصف: اسم وصفي

- انقر فوق "إنشاء جدول ARP ثابت" لربط IP و MAC.

بعد ذلك ، لدينا إمكانية تحديد خوادم WINS و DNS ، بالإضافة إلى معلمات أخرى. إذا تركنا كل شيء فارغًا ، فسوف يرث التكوين تلقائيًا من التجمع الرئيسي ، لذلك لا داعي للقلق.

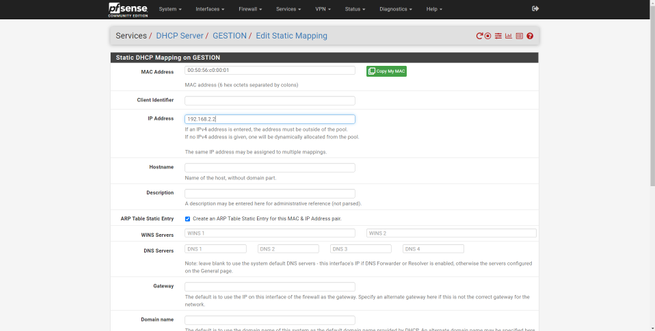

بعد ذلك ، يمكنك معرفة كيفية القيام بذلك باستخدام MAC لجهاز الكمبيوتر الخاص بنا وعنوان IP الذي نريده ، سيكون من الضروري وضع اسم المضيف ووصف.

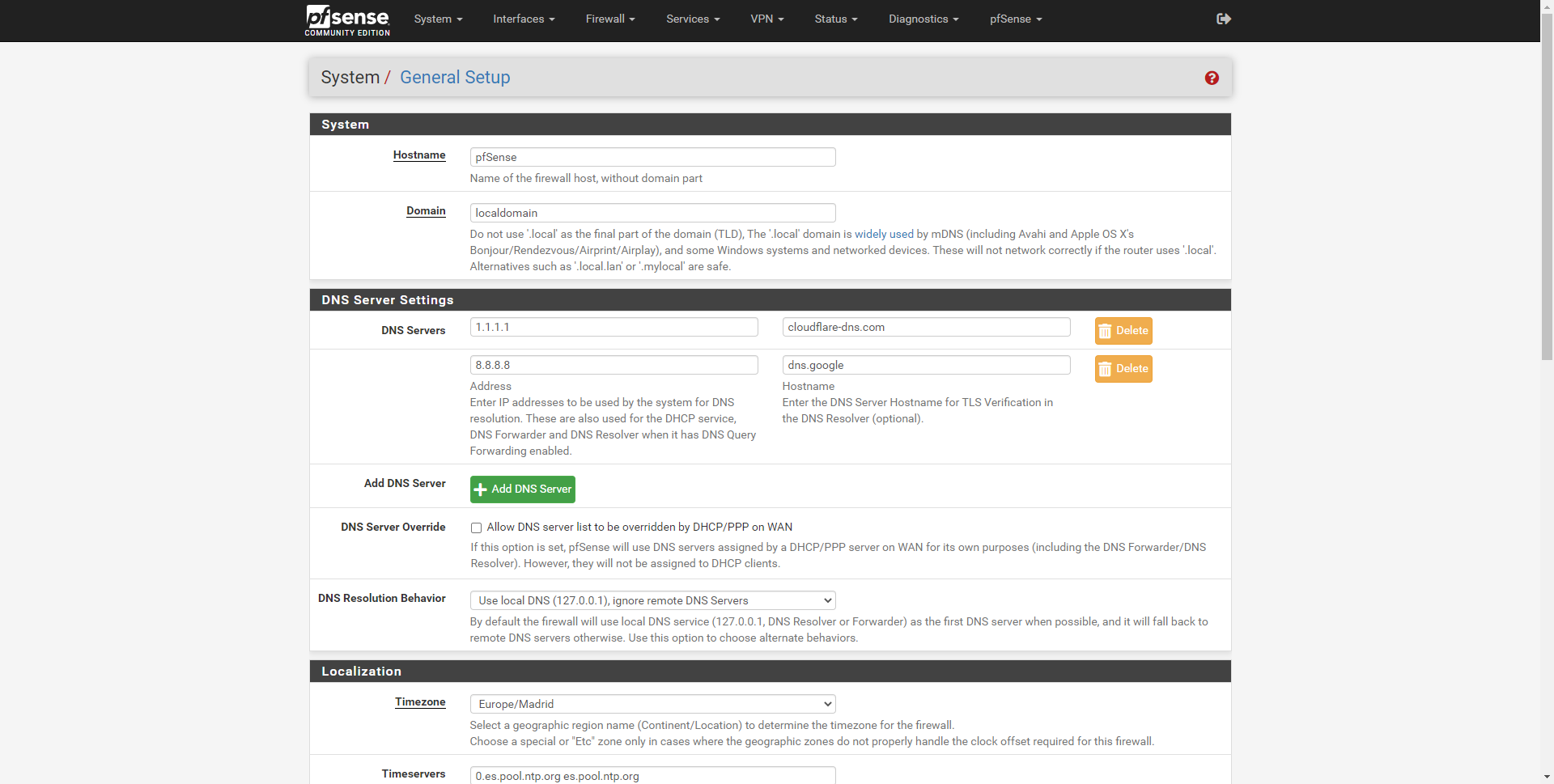

تكوين خوادم DNS ومحلل DNS

لتكوين خوادم DNS ، يجب أن نذهب إلى « النظام / الإعداد العام «، هنا يجب أن ندمج خوادم DNS التي نريدها ، واحدًا تلو الآخر ، افتراضيًا يوجد خادم DNS ولكن يمكننا إضافة خادم ثانوي. بالإضافة إلى ذلك ، يمكننا وضع اسم مضيف خادم DNS للتحقق من TLS ، طالما أننا نريد أن يكون لدينا DNS عبر TLS في pfSense الخاص بنا.

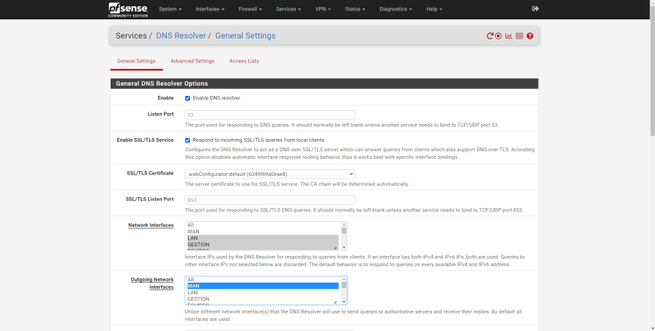

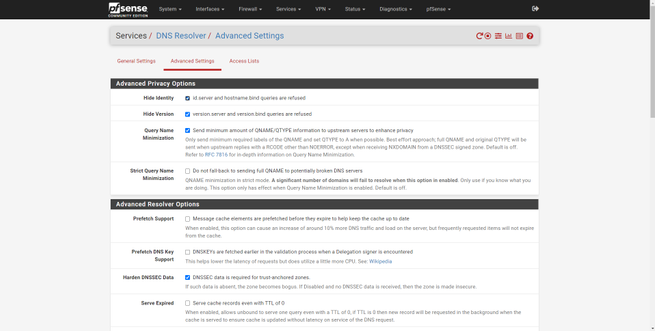

يأتي أهم شيء في قسم "Service / DNS Resolver" ، وهنا نقوم بتمكينه والسماح للعملاء بإرسال استفسارات إلينا ، على الرغم من أنه من الطبيعي للعملاء إرسال استعلامات عبر المنفذ 53 دائمًا ، بدون SSL / TLS لن نكون كذلك تثبيت عميل. تتمثل بقية خيارات التكوين في تحديد مكان "الاستماع" إلى طلبات العملاء ، في "شبكة واجهات "نختار فقط تلك التي نريدها ، الشبكة المحلية ، والإدارة ، والفرق ، والضيوف و" المضيف المحلي "بحيث يمكن لـ pfSense نفسها أن تسأل نفسك عن DNS.

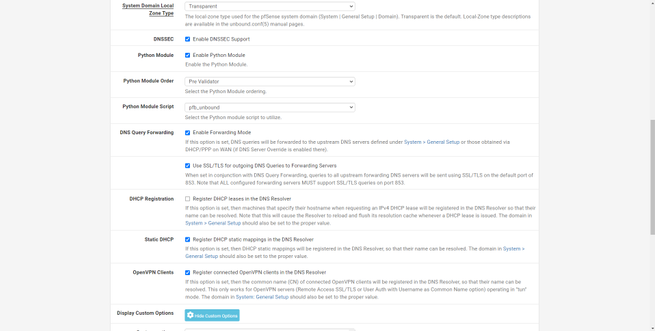

سيتعين علينا أيضًا تحديد واجهة الخروج ، في هذه الحالة WAN. تتمثل بقية الخيارات في تمكين دعم DNSSEC ، وتمكين وحدة python الجديدة على pfSense ، وخيارات متقدمة أخرى. الشيء الطبيعي هو إلغاء تنشيط خيار "إعادة توجيه استعلام DNS" ، بحيث يكون خادم DNS الخاص بـ pfSense هو الذي يحل الاستعلامات ، ثم يستخدم لاحقًا DNS الذي وضعناه.

في قسم "الخيارات المتقدمة" لدينا إمكانية تكوين DNS عبر TLS ، يمكننا القيام بذلك عن طريق إضافة القواعد التالية:

server:

forward-zone:

name: "."

forward-ssl-upstream: yes

forward-addr: 1.1.1.1@853

forward-addr: 8.8.8.8@853

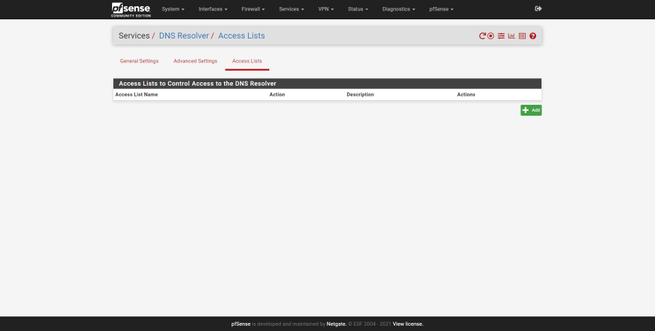

ثم لدينا خيارات أخرى في علامات التبويب الأخرى لمحلل DNS ، من حيث المبدأ ، لا يجب أن نلمسها ، لكنها ستسمح لنا بتكوين خيارات متقدمة جدًا تتعلق بخادم DNS ، وأيضًا إنشاء قوائم التحكم في الوصول لاستخدام أو عدم استخدام DNS محلل.

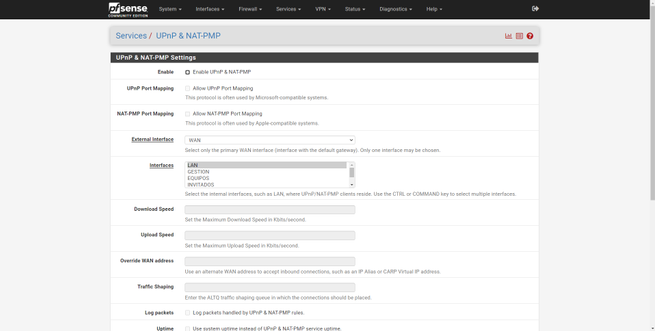

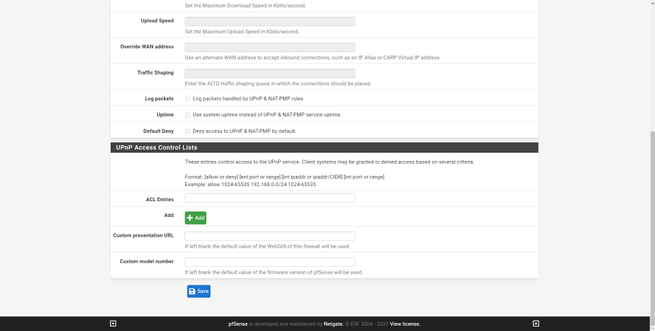

تكوين UPnP و NAT-PMP بأمان

UPnP هو بروتوكول يسمح لنا بفتح المنافذ في جدار الحماية pfSense وجهاز التوجيه تلقائيًا ، عندما يطلب العميل مثل هذا الفتح. يعد هذا خطرًا على أمان الشبكة ، لأنه من الممكن أن يفتح تطبيق معين منفذًا لم نطلبه. فيما يتعلق بالأمان ، فإن أفضل ما يمكنك فعله هو تعطيل بروتوكول UPnP و NAT-PMP دائمًا.

في حال اضطررت إلى تفعيله بنعم أو نعم ، ينصح به فقط في عناوين IP الخاصة المطلوبة ، وليس في الشبكة بالكامل ، وذلك لحماية باقي الأجهزة المتصلة.

فتح المنافذ في NAT (إعادة توجيه المنفذ)

عندما نكون في بيئة NAT ، قد تحتاج إلى فتح منافذ للوصول إلى خدمات معينة من الخارج. إذا كان لديك خادم NAS مع FTP ، VPN أو خادم SSH ، وتريد الوصول إلى جميع هذه الخدمات من الخارج ، فسيتعين عليك فتح منافذ مختلفة في NAT للسماح ببدء الاتصال. إذا فتحت منافذ في NAT ، لكن لديك CG-NAT الخاص بالمشغل الخاص بك ، فلن يكون ذلك مفيدًا لك.

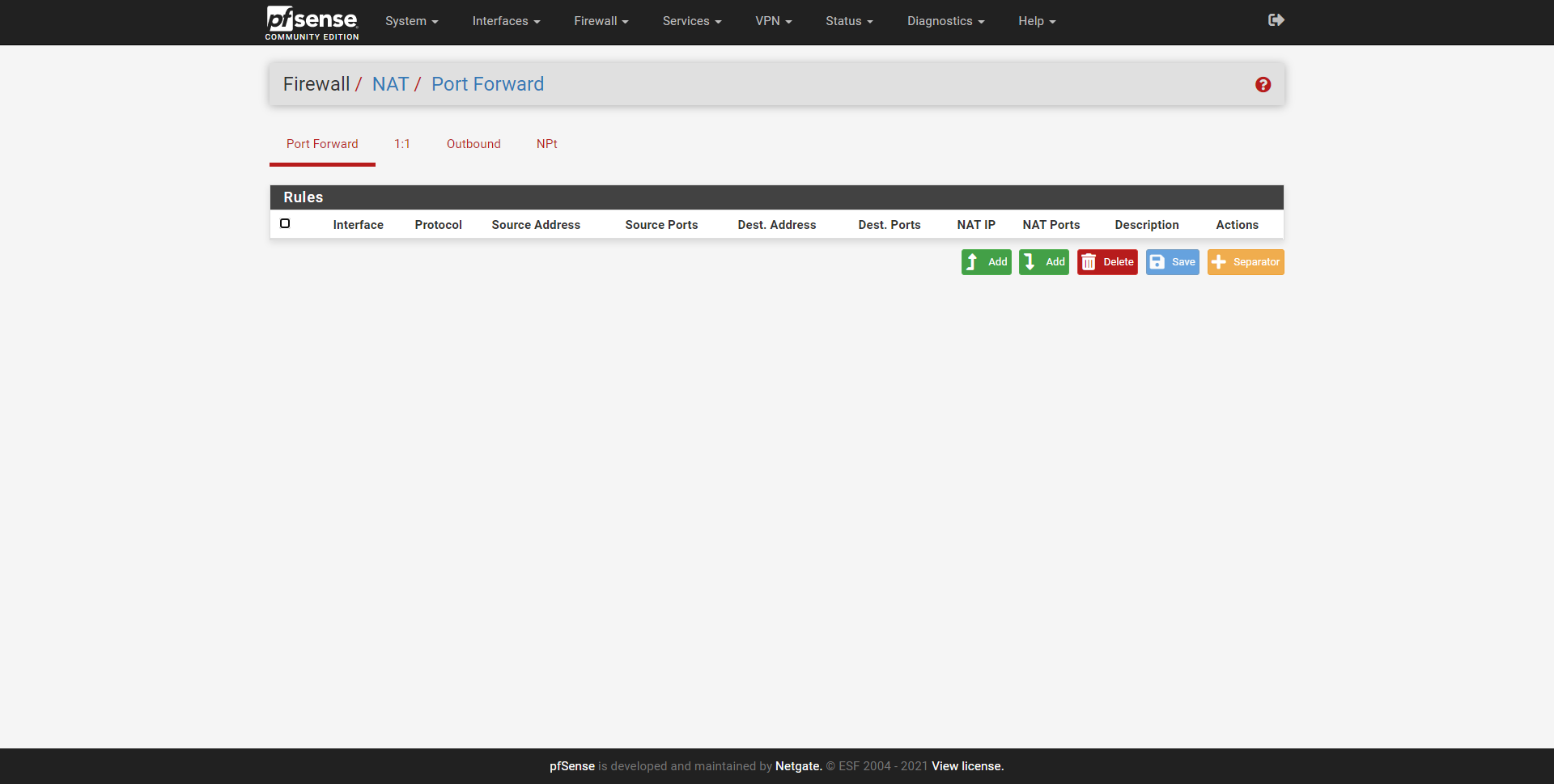

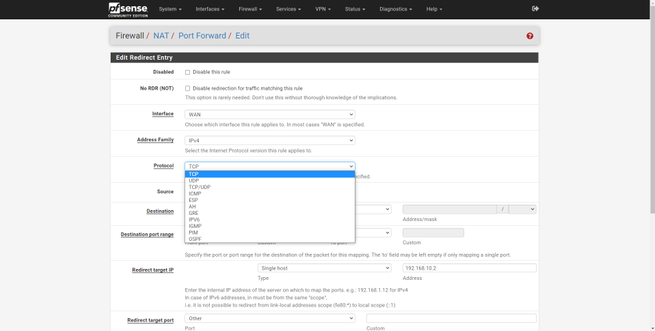

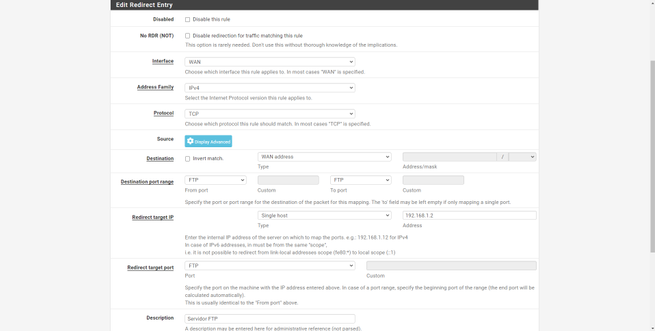

لفتح NAT ، فإن أول شيء يتعين علينا القيام به هو الانتقال إلى قسم "جدار الحماية / NAT" ، وفي علامة التبويب "إعادة توجيه المنفذ" ، أنشئ قاعدة جديدة.

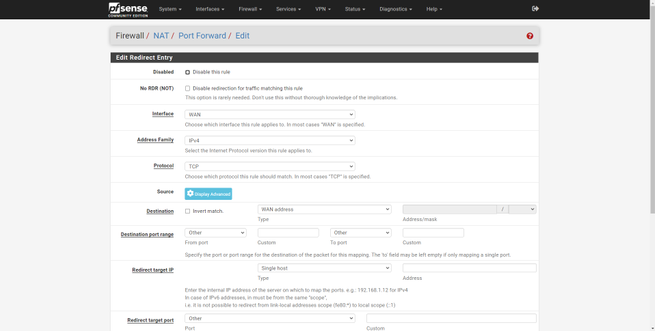

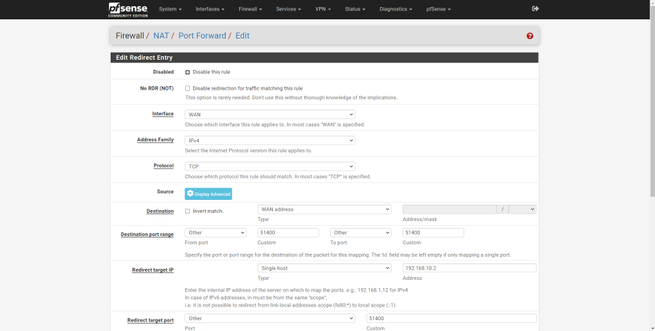

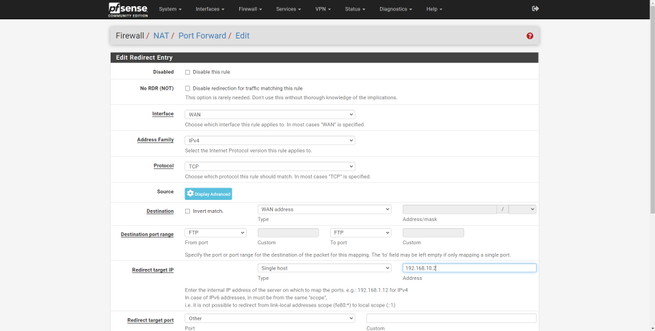

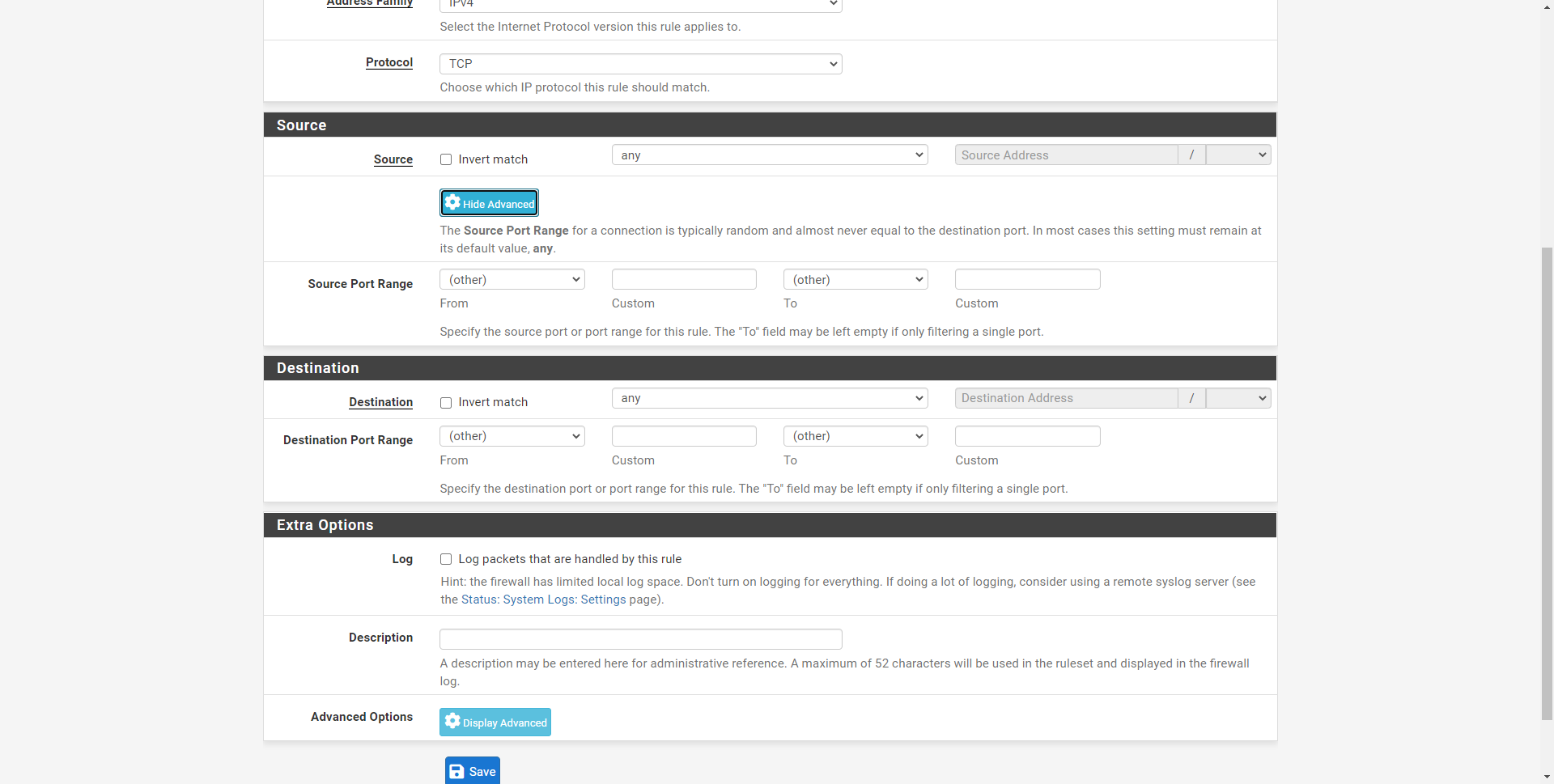

في هذه القائمة ، سيكون لدينا خيارات تكوين مختلفة ، ولكن ما يتعين علينا أن نملأه في الأساس هو ما يلي:

- السطح البيني : شبكه عالميه

- عنوان الأسرة :IPv4

- بروتوكول : نختار البروتوكول ، في المثال هو TCP

- المصدر: فارغ

- الرحلات : عنوان WAN

- نطاق منفذ الوجهة : علينا تكوين نطاق من المنافذ أو واحد فقط ، إذا أردنا مجموعة من المنافذ ، في «من» نضع منفذًا ، على سبيل المثال 60000 ، وفي «إلى» نضع المنفذ الأخير ، 61000 في المثال قمنا بفتح المنفذ 51400.

- إعادة توجيه IP الهدف : اكتب مضيفًا واحدًا ، قم بتوجيه عنوان IP الخاص الذي تريد فتح المنفذ إليه

- إعادة توجيه المنفذ الهدف : يجب أن يكون نفس المنفذ الموجود في "نطاق منفذ الوجهة". تتيح لنا هذه الوظيفة فتح 51400 لشبكة WAN ، ولكن داخليًا يمكننا "تعديلها" بسرعة واستخدام 51500 ، على سبيل المثال.

في لقطات الشاشة التالية يمكنك معرفة كيفية القيام بذلك:

يسمح لنا pfSense باستخدام عدد كبير من البروتوكولات ، TCP و UDP وكلاهما و ICMP والعديد من البروتوكولات الأخرى. الشيء الأكثر شيوعًا هو فتح منافذ TCP أو UDP ، ولكن يمكننا أيضًا فتح العديد من أنواع البروتوكولات.

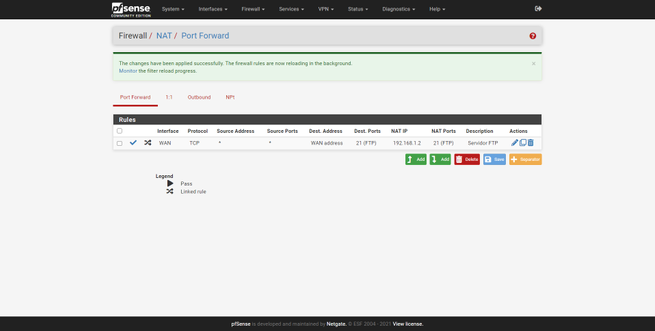

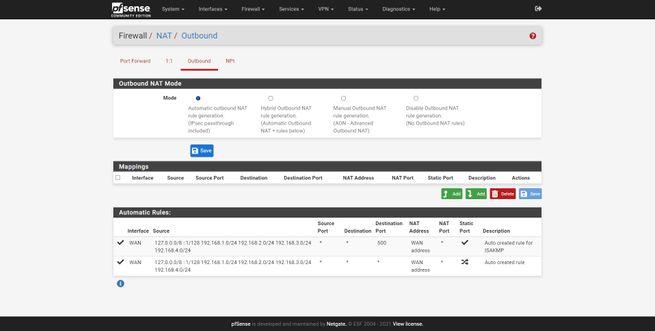

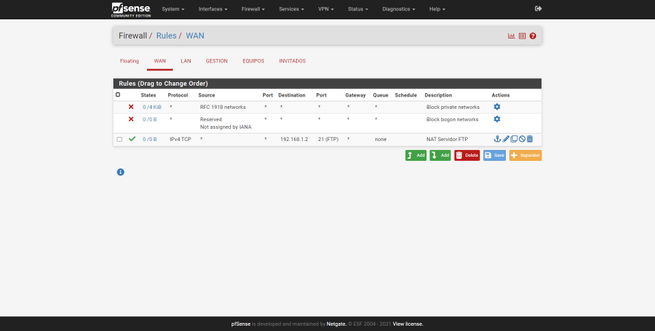

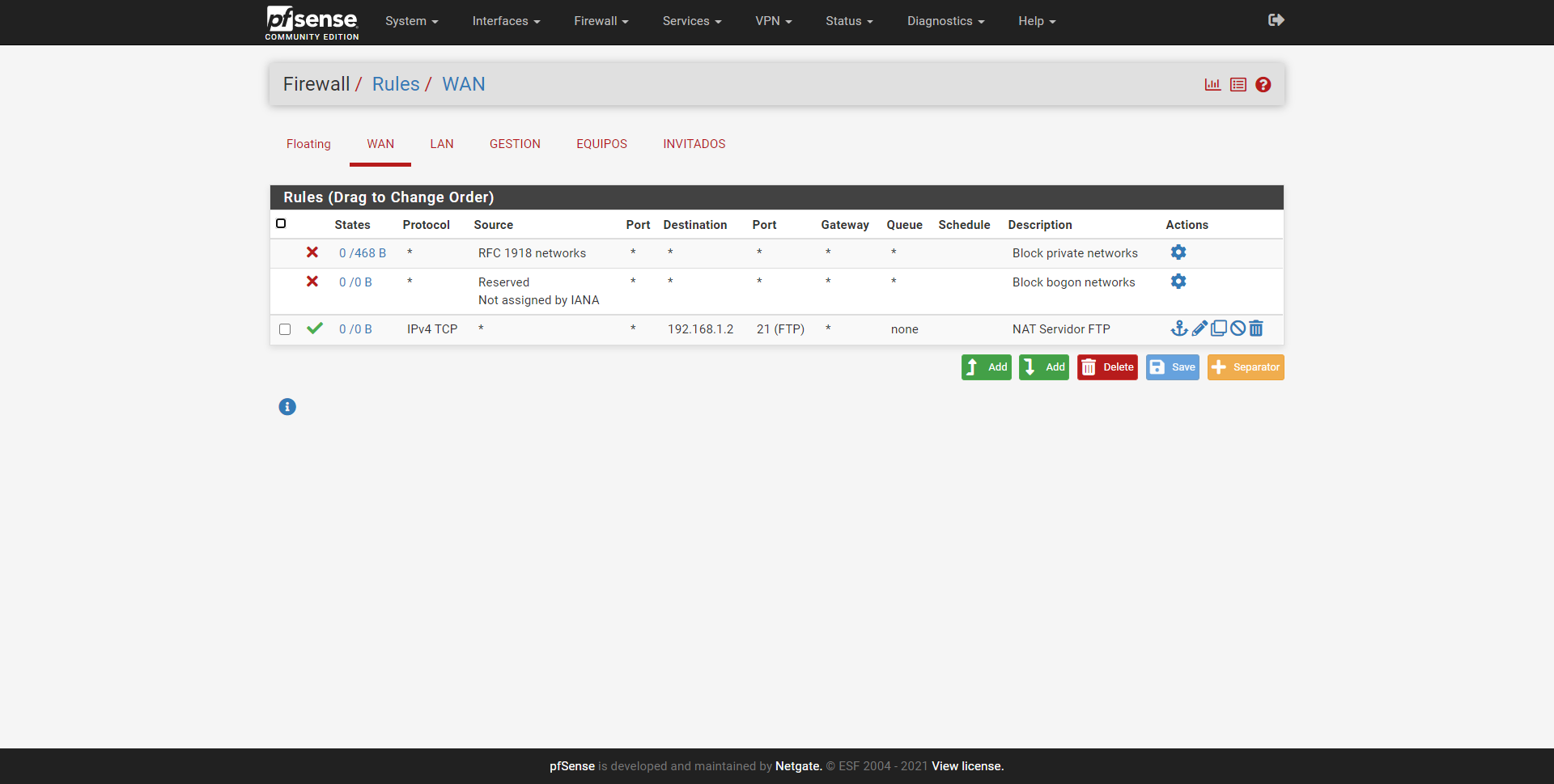

بمجرد تكوينه ، سنراه في " جدار الحماية / NAT / المنفذ للأمام "، يجب أن نتأكد أيضًا من إجراء NAT بشكل صحيح ، في" الصادر "يمكننا التحقق من ذلك. سنقوم الآن "بالسباحة" في جميع الشبكات الفرعية التي تم إنشاؤها. أخيرًا ، يجب علينا التحقق من ذلك في « جدار الحماية / القواعد »وفي علامة التبويب WAN توجد القاعدة التي أنشأناها في NAT ، ترتيب هذه القاعدة مهم جدًا ، إذا كان لدينا ، على سبيل المثال ،" رفض الكل "أعلاه بعد قواعد الإذن ، سيتم وضع هذه القاعدة الجديدة في الجزء السفلي ، ويجب علينا إعادة ترتيبها.

يجب أن نتذكر أن القواعد يتم تحليلها بالتسلسل ، من أعلى إلى أسفل ، إذا وضعنا قاعدة عامة جدًا في الأعلى ، والقاعدة الأكثر تحديدًا في الجزء السفلي ، فلن يتم استيفاء الأخيرة أبدًا ، لأنه في السابق كانت هناك قاعدة عامة أكثر التقى.

تكوين القواعد على جدار الحماية

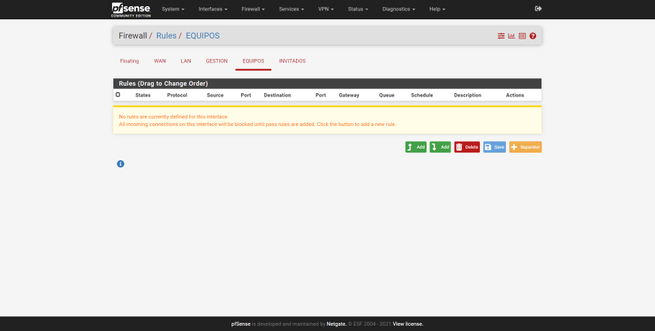

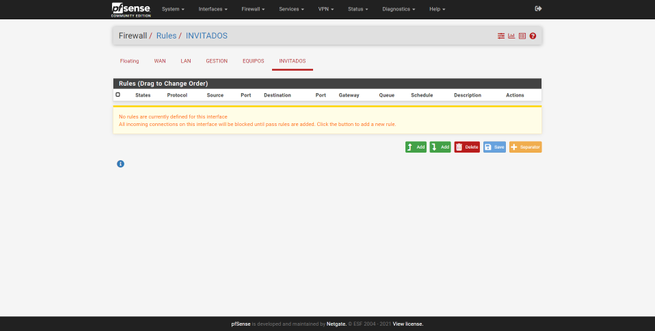

تعد القواعد التي أنشأناها في جدار حماية pfSense الجزء الأكثر أهمية لتقسيم الشبكة بشكل صحيح ، والسماح أو رفض بعض حركة مرور الشبكة التي تتدفق عبر الواجهات المادية والمنطقية المختلفة التي أنشأناها. في ال " جدار الحماية / القواعد "يمكننا أن نرى علامات تبويب مختلفة لإنشاء قواعد في واجهات مختلفة ، لدينا إجمالي خمس واجهات الآن: WAN ، LAN ، الإدارة ، الفرق ، الضيوف.

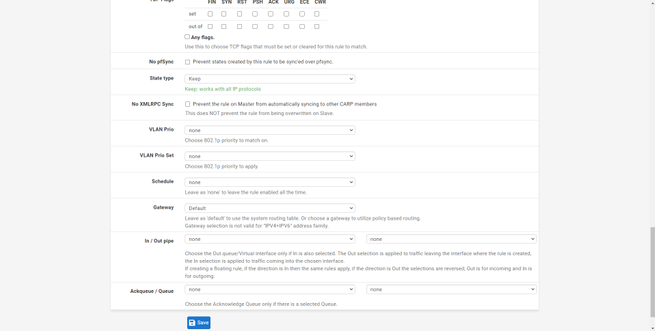

لدينا علامة تبويب إضافية تسمى "Floating" ، وهي قواعد خاصة تؤثر على واجهة واحدة أو أكثر ، ويتم وضعها فوق القواعد التي سنقوم بتعريفها على وجه التحديد في كل من الواجهات. أي ، القواعد التي لدينا في «Floating» ، إذا كانت تؤثر على واجهة ، فسيتم التحقق منها قبل القواعد التي سنحددها على وجه التحديد في الواجهة. يمكن تفعيل هذه القواعد "العائمة" في اتجاهات الإدخال أو الإخراج أو كليهما ، وقد يكون استخدام ترشيح المدخلات والمخرجات أكثر تعقيدًا ، لذا يجب عليك مراجعتها جيدًا قبل تطبيقها. بالنسبة لبعض التطبيقات ، تعد "القواعد العائمة" مفيدة جدًا ، مثل pfblocker-ng ، على الرغم من عدم استخدام هذه القواعد "العائمة" عادةً.

في قسم "جدار الحماية / القواعد / WAN" ، يمكننا أن نرى قاعدتين محددتين مسبقًا ، يتم تنشيطهما عن طريق حظر "الشبكات الخاصة" و "شبكات bogon" ، كما أوضحنا سابقًا. القاعدة الثالثة هي فتح الموانئ التي قمنا بها.

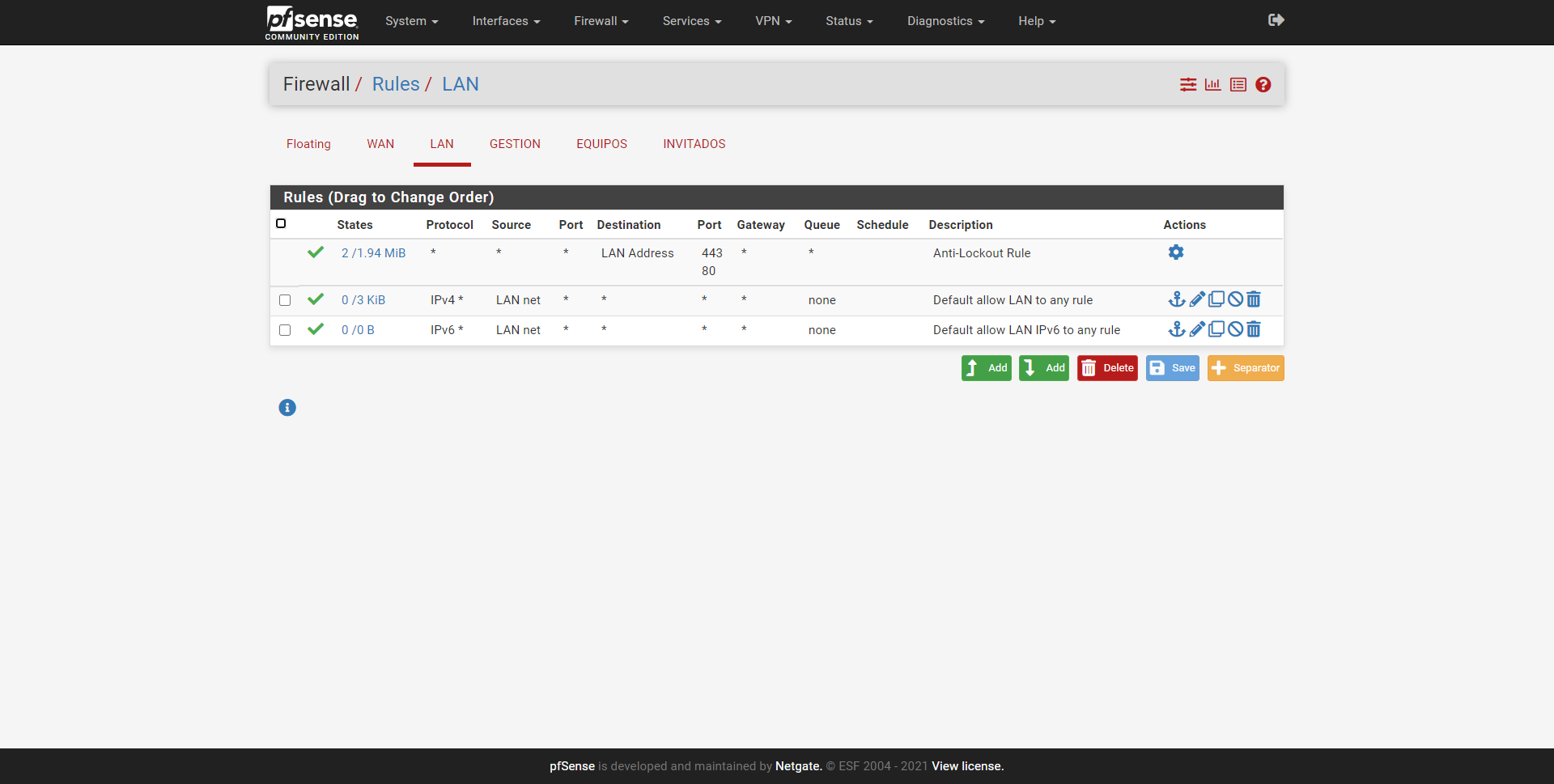

في شبكة LAN ، لدينا أيضًا قواعد محددة مسبقًا ، سيكون لدينا أساسًا قاعدة تمنعنا من حظر أنفسنا للوصول إلى واجهة الويب لإدارة pfSense ، إذا كان لدينا خادم SSH نشطًا ، فسيتم أيضًا تضمين قاعدة هنا للسماح بالوصول إلى المنفذ من SSH. بعد ذلك ، لدينا إذن للوصول إلى أي مكان من الشبكة المحلية ، مع كل من IPv4 و IPv6.

يجب أن نتذكر أنه يتم التحقق من القواعد من أعلى إلى أسفل ، إذا وضعنا في الجزء العلوي "حظر الكل" ، فسننتقل تلقائيًا إلى وضع عدم الاتصال.

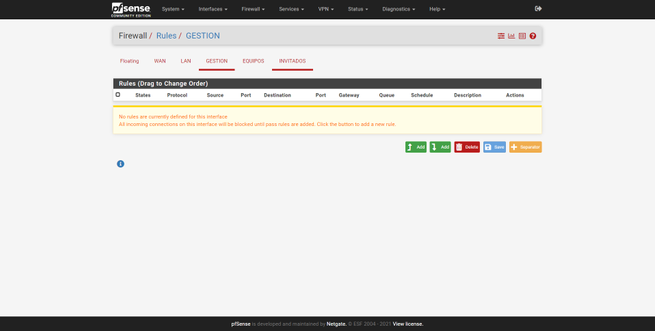

باقي الشبكات التي قمنا بتكوينها باستخدام شبكات VLAN المقابلة لها فارغة تمامًا. إذا كنت فارغًا ، فهذا يعني أن لدينا رفضًا ضمنيًا للجميع ، أي أنه سيتعين علينا دمج قاعدة السماح للسماح بمرور حركة مرور الشبكة.

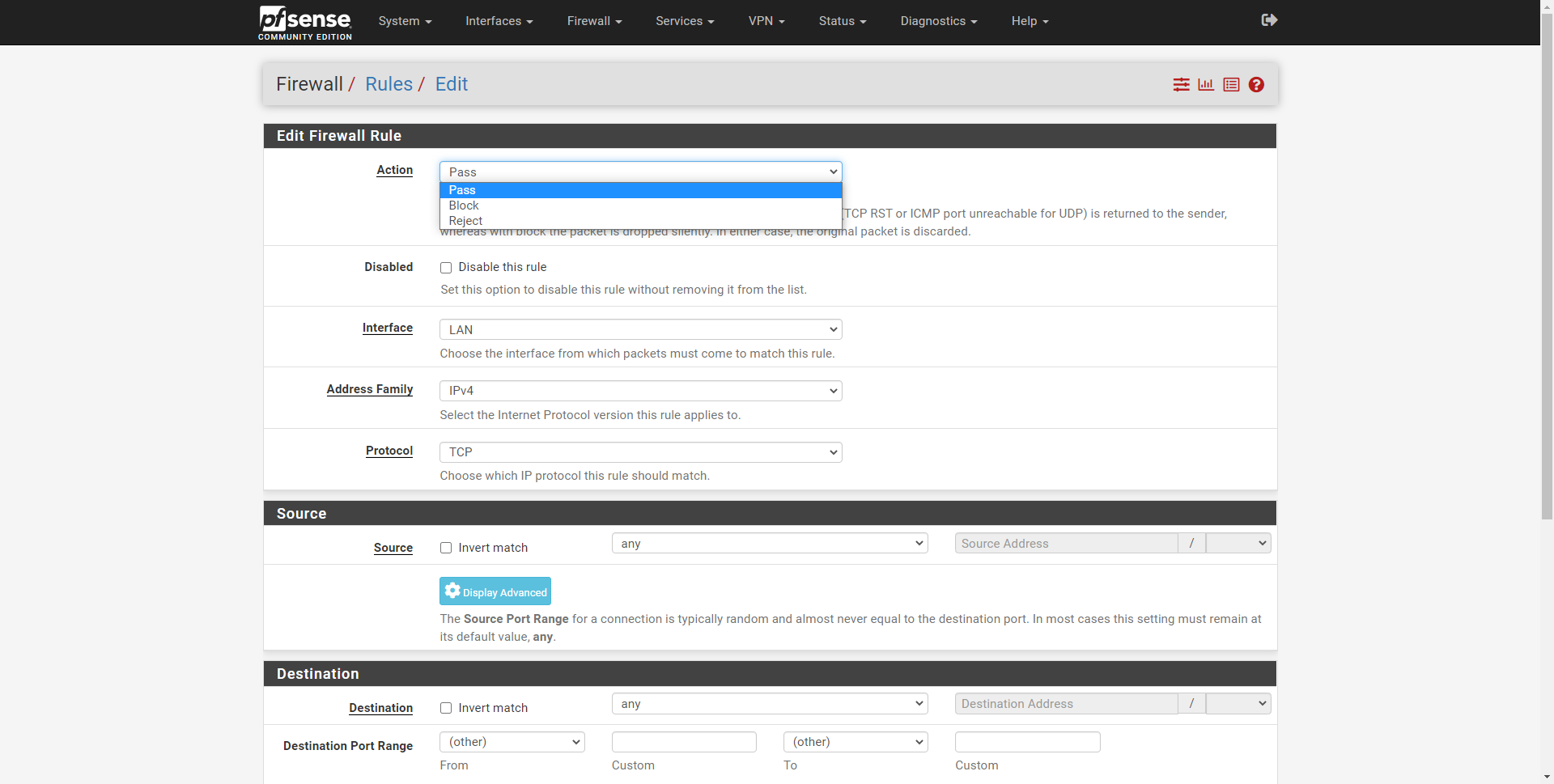

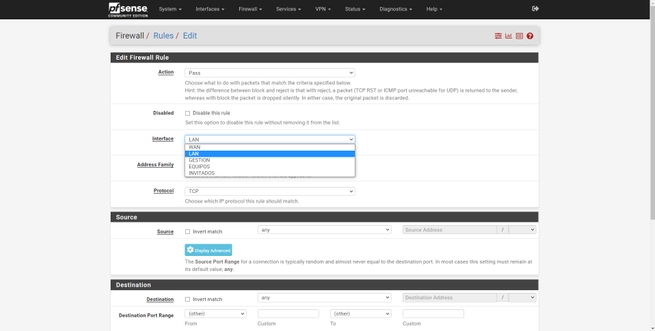

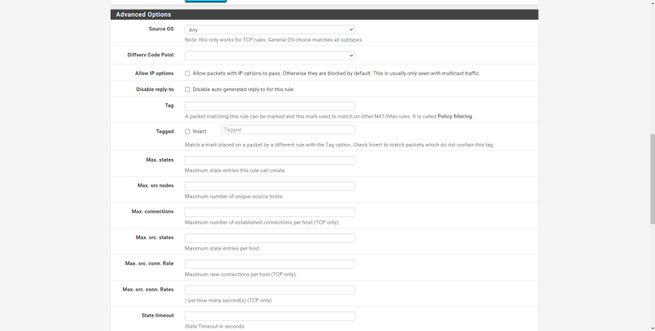

واجهة المستخدم الرسومية لإنشاء قاعدة هي نفسها لجميع الواجهات ، في الجزء العلوي يمكننا تكوين جوانب مختلفة من هذه القاعدة التي سننشئها من البداية:

- اكشن : إذا أردنا السماح (تمرير) حركة المرور ، أو منعها ، أو رفضها (رفضها). إنه أول شيء يجب أن نحدده ، إذا تم تطبيق هذه القاعدة وتم التحقق منها ، فسيعمل جدار الحماية وفقًا لذلك.

- معاق : يسمح بتعطيل قاعدة تم إنشاؤها ، لا ينبغي المساس بهذا إذا أردنا أن تعمل القاعدة.

- السطح البيني : نختار الواجهة المادية أو المنطقية حيث نريد تطبيق هذه القاعدة.

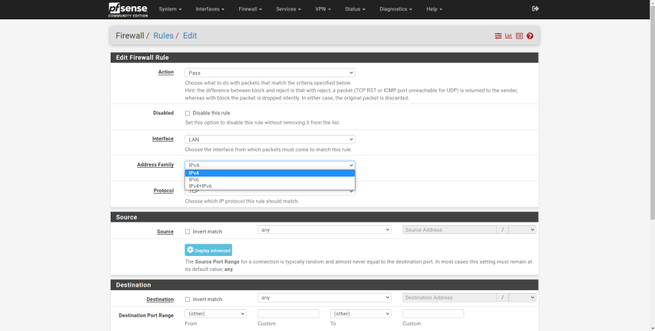

- عنوان الأسرة : نختار بروتوكول IPv4 أو IPv6 أو كليهما.

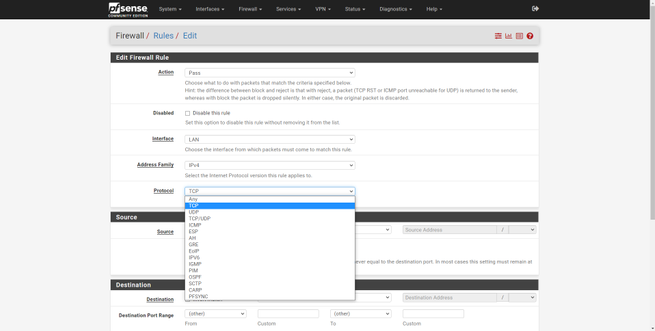

- بروتوكول : هنا سيكون لدينا قائمة بجميع البروتوكولات التي يمكننا السماح بها أو حظرها ، مثل TCP و UDP و TCP و UDP و ESP و OSPF وغير ذلك الكثير.

في المعرض التالي ، يمكنك رؤية جميع الخيارات الخاصة بالواجهة وعائلة العناوين وأيضًا للبروتوكول.

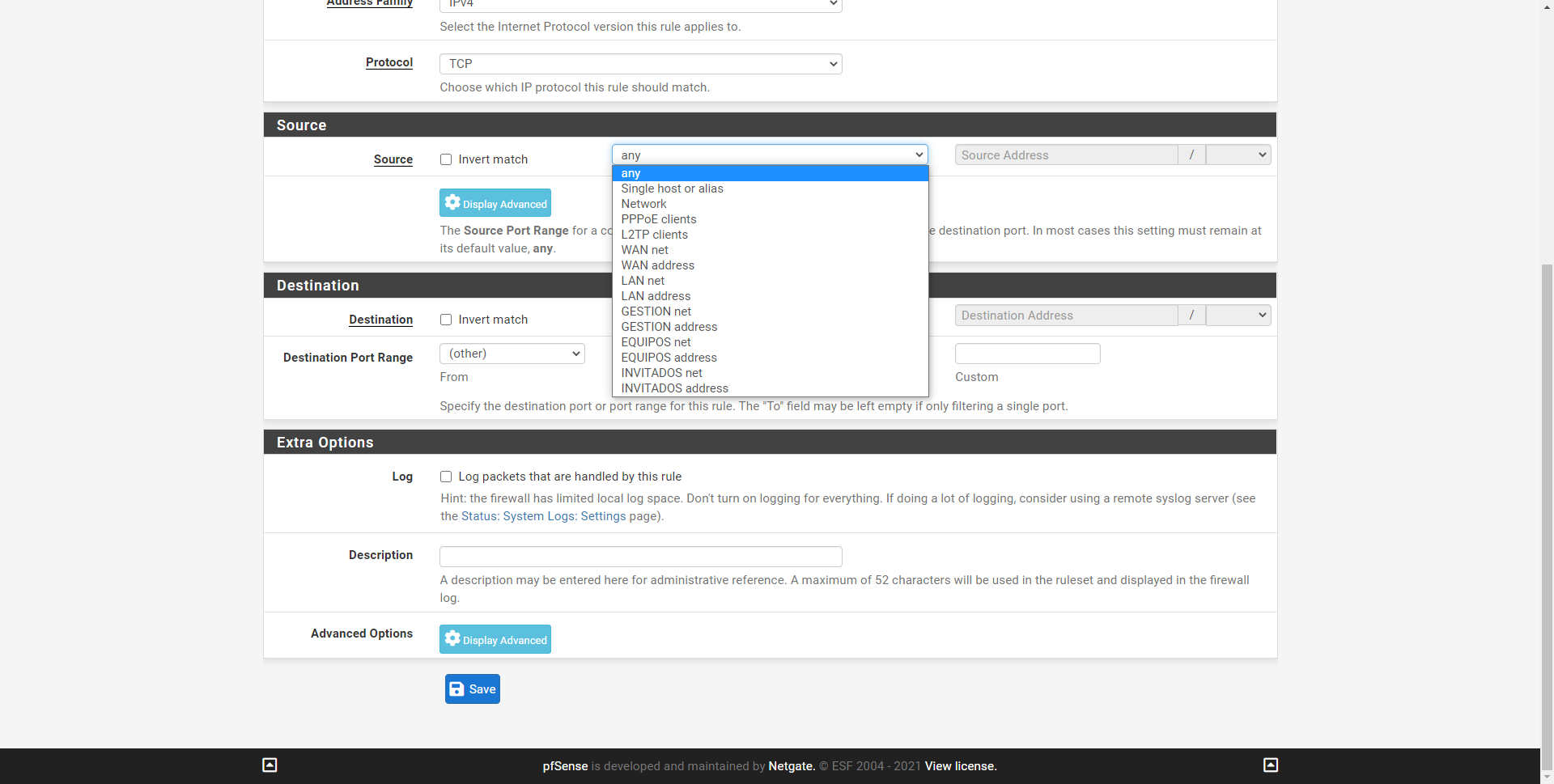

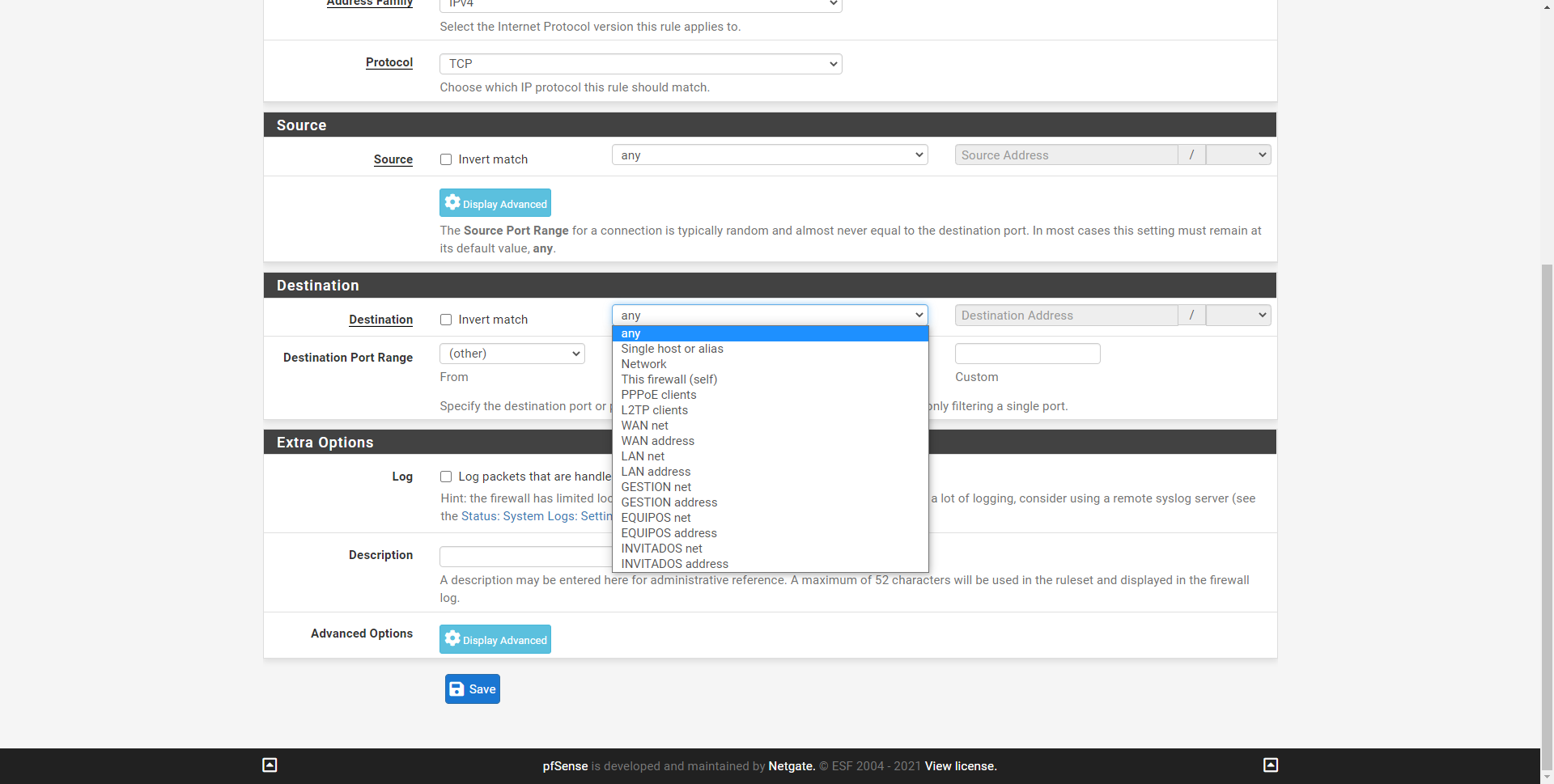

بمجرد تحديد ما سبق ، سيتعين علينا الآن تحديد مصدر حركة المرور (المصدر). في هذه الحالة يمكننا اختيار أي أصل (أي) أو تحديد أصل معين لشبكة فرعية معينة أو مضيف فردي أو اسم مستعار (سنشرح ما هذا لاحقًا). يمكننا أيضًا اختيار عملاء PPPoE المصدر أو عملاء L2TP أو مباشرة شبكة أو عنوان IP للواجهة التي تم إنشاؤها.

بالضبط نفس خيارات التكوين التي لدينا في قسم «الوجهة» ، يمكننا اختيار أي واحد ، أو مضيف فردي ، أو أسماء مستعارة ، أو الشبكات المختلفة المتوفرة لدينا.

إذا نقرنا على قسم "المصدر" في "العرض المتقدم" يمكننا أن نرى أن لدينا أيضًا إمكانية التصفية حسب مصدر المنفذ ، مما يوفر منفذًا واحدًا مع مجموعة من المنافذ.

إذا اخترنا بروتوكول TCP أو غيره في قسم "البروتوكول" ، ثم نقرنا على "خيارات إضافية / خيارات متقدمة / عرض متقدم" ، فسنكون قادرين على رؤية الخيارات المتقدمة لهذا البروتوكول المحدد ، لتصفية كل شيء بالتفصيل.

بمجرد ملء كل شيء ، سيتعين علينا النقر فوق "حفظ" ، ثم فوق "تطبيق التغييرات" في pfSense ، حيث سيظهر زر أخضر.

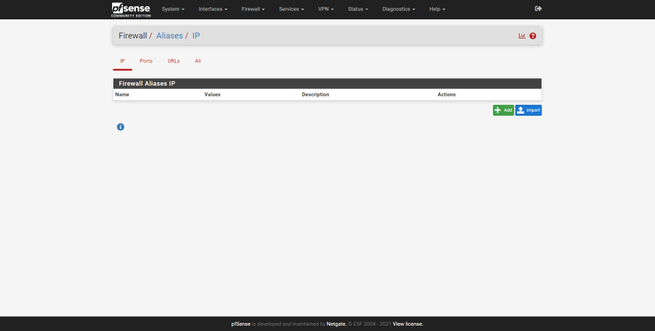

الأسماء المستعارة

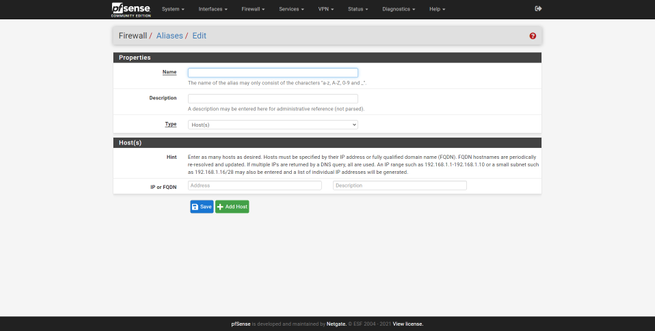

تعد الأسماء المستعارة مفيدة جدًا لتسمية مجموعة من عناوين IP أو الشبكات الفرعية أو المنافذ. يعد هذا مثاليًا بحيث يمكنك ، باستخدام قاعدة واحدة في جدار الحماية ، حظر عدة عناوين IP تلقائيًا ، دون الحاجة إلى إنشاء 50 قاعدة أو أكثر لحظر جميع عناوين IP.

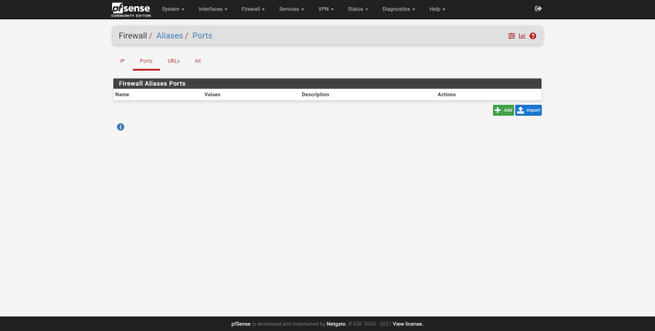

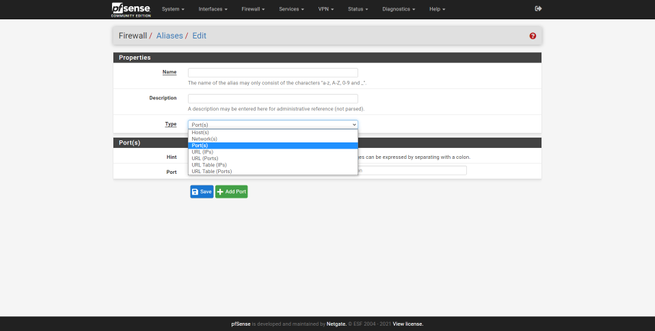

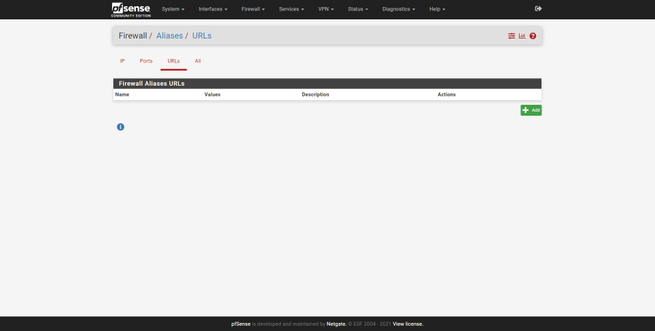

في قسم «جدار الحماية / الأسماء المستعارة» يمكننا أن نرى واجهة المستخدم الرسومية ، وسيكون لدينا إمكانية إضافة IP (مضيفات أو شبكات) ، وكذلك المنافذ. بالإضافة إلى ذلك ، في قسم URL ، يمكننا إدخال العنوان في ملف نصي لتنزيل مئات أو آلاف عناوين IP والشبكات والمنافذ إلى pfSense تلقائيًا.

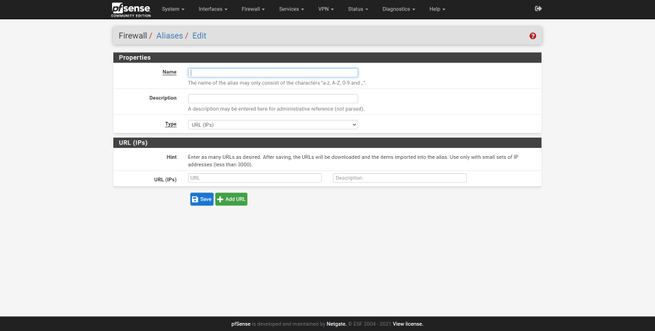

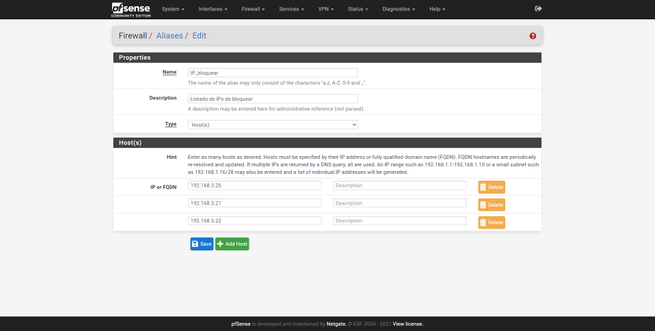

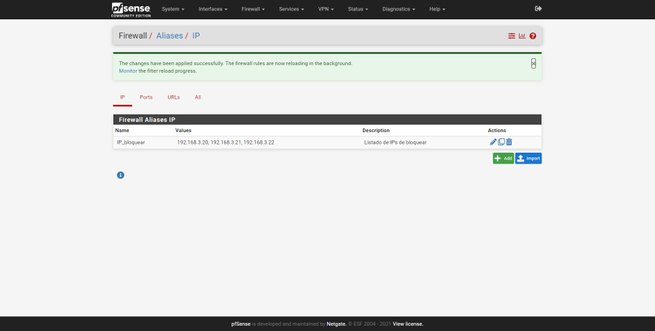

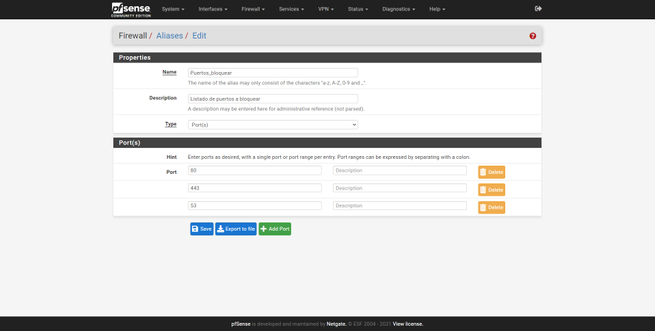

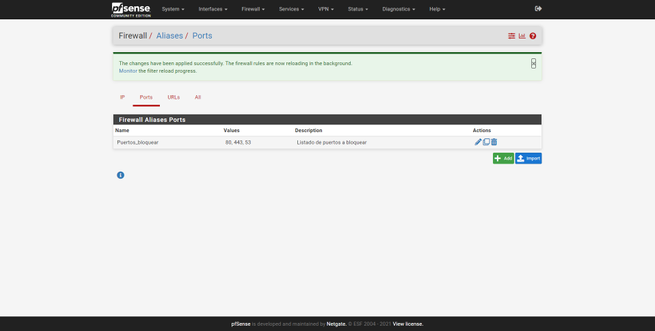

دعنا نتخيل أننا نريد إنشاء اسم مستعار يسمى "Ip block" ، مع قائمة بعناوين IP التي نريد لاحقًا حظرها في جدار الحماية. ندخل إلى قسم "IP" ، ونضغط على "إضافة" ، ونعطيه اسمًا ووصفًا ونوعًا أيضًا. بعد ذلك ، أدناه ، نقوم بإدخال عناوين IP المختلفة واحدًا تلو الآخر ، بالإضافة إلى ذلك ، يمكننا إعطائها وصفًا "كمبيوتر Pepe" ، لمعرفة أي جهاز كمبيوتر يتوافق مع IP. بمجرد إنشائه ، سيظهر في قائمة الأسماء المستعارة لـ IP:

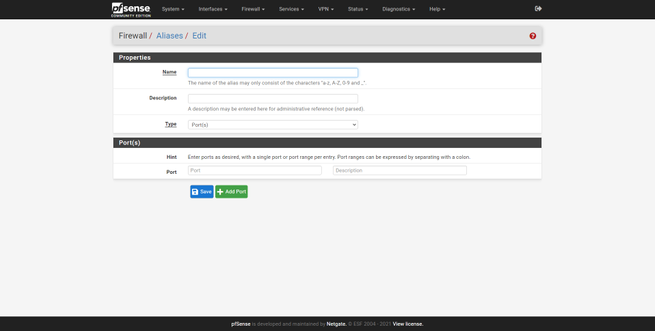

يحدث الشيء نفسه مع المنافذ ، يمكننا إنشاء أسماء مستعارة لـ "حظر المنافذ" ، وتحديد منفذ واحد أو أكثر سنقوم بحظره لاحقًا في جدار الحماية.

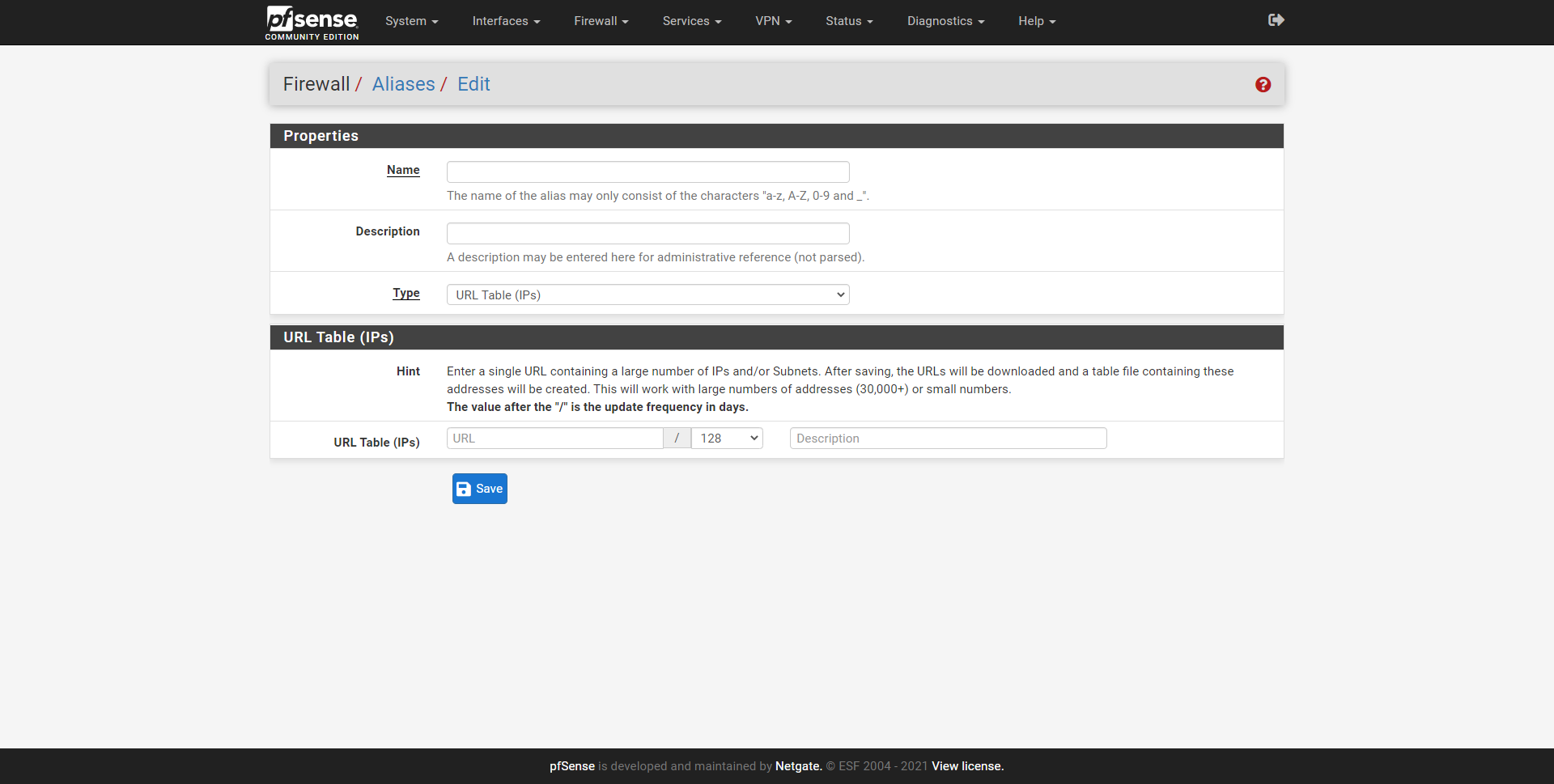

ستكون واجهة المستخدم الرسومية لعنوان URL على النحو التالي ، ويجب علينا اختيار أي نوع هو ، عناوين IP أو المنافذ.

بمجرد إنشاء الأسماء المستعارة ، ما عليك سوى الانتقال إلى قسم "جدار الحماية" ، ويمكننا تحميله من المصدر و / أو الوجهة ، ونختار الخيار "مضيف واحد أو أسماء مستعارة" ، وعلى اليمين نكتب اسم الأسماء المستعارة التي أنشأناها ، ستتعرف عليها تلقائيًا وسنحصل على قائمة بالأسماء المستعارة التي تبدأ بالحرف نفسه الذي أدخلناه. ويحدث نفس الشيء إذا كنا سنقوم بتكوين المنافذ ، ولكن هنا سيتعين علينا وضعها في قسم المنافذ المصدر و / أو الوجهة.

كما رأيت ، فإن استخدام pfSense كجهاز توجيه وجدار ناري في منزلنا أمر سهل وسريع حقًا ، فهو نظام تشغيل احترافي وكامل للغاية ، ولكن مع دليل بدء التشغيل هذا ، نحن على يقين من أنه يمكنك البدء بقاعدة جيدة كيفية تكوينه. .