إذا كنت تحب عالم القرصنة ، فنحن على يقين من أنك ستحصل على المعرفة PenTesting تقنية (اختبار الاختراق) . سنتحدث اليوم في هذه المقالة عن الأدوات والأوامر الأساسية لبدء إجراء اختبار PenTesting على الشبكات المحلية. في جميع الحالات تقريبًا ، ستتمكن من الحصول على معلومات قيمة عن الهدف المطلوب في بضع ثوانٍ فقط. الغرض من هذا الدليل هو أن يكون بمثابة "قائمة مراجعة" ، خاصة لأولئك الذين يتخذون خطواتهم الأولى ، ونوصي بشكل عابر بالبرامج التي يجب استخدامها.

متقدمة IP الماسح الضوئي

يعد تشغيل أحد أكثر الطرق الموصى بها لبدء العثور على الأهداف البصمة الأوامر ، والتي تتيح لك الحصول على نوع من "بصمة" هذا الهدف للحصول على مزيد من المعلومات عنه. هناك DNS سجلات نوع البصمة التي يمكن أن تساعدنا في الحصول على السجلات التي تحل المجال المرتبط بهدفنا:

- A - إنه سجل يعمل على توجيه اسم المجال إلى عنوان IP لخادم الاستضافة.

- MX - تستخدم هذه السجلات للكشف عن نشاط تبادل البريد الإلكتروني.

- NS - يتم استخدامها لتحديد خوادم DNS حيث يتم تسجيل المجالات.

- SRV - تساعدنا هذه السجلات في تمييز الخدمة التي تستضيفها خوادم معينة.

- PTR - بمساعدة عنوان IP ، يمكنك الحصول على المجال أو المجالات المرتبطة به.

- الخدمية - يتكون من المعلومات المتعلقة بخادم DNS حول منطقة DNS الخاصة به وسجلات DNS الأخرى.

- CNAME - يجعل اسم المجال لاسم مجال آخر.

متقدمة IP الماسح الضوئي هو أحد البرامج التي تدعم بلا شك هذه الخطوة الأساسية لـ شبكة PenTesting. إنه مجاني ومتوافق مع Windows 10 ولا يتطلب عمليات تركيب واستخدام معقدة. فقط اركض وانطلق. يقوم بإجراء مسح كامل لجميع الأجهزة المتصلة بالشبكة ، ويمنحك الإذن بإدارتها (على سبيل المثال: تشغيل / إيقاف تشغيل الطاقة عن بُعد) وحتى يمنحك نظرة عامة على جميع المجلدات المشتركة. يمكنك الوصول إلى موقع البرنامج و تنزيله في أقرب وقت ممكن.

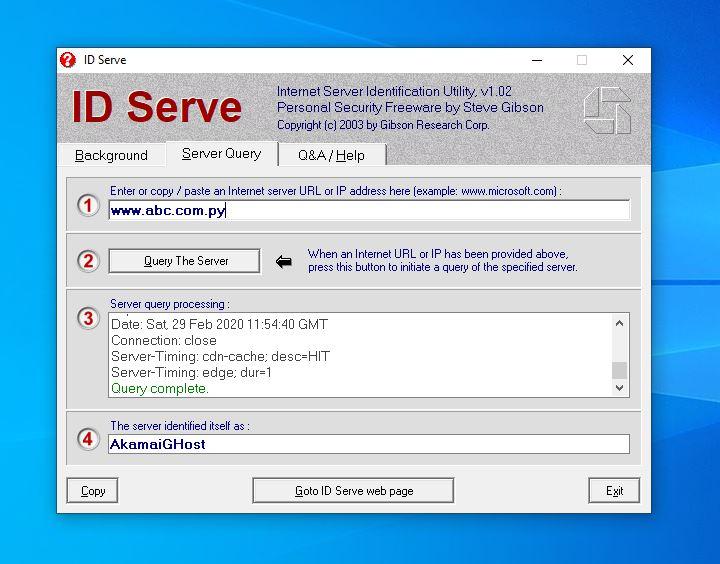

معرف الخدمة

من خلال خطوة "Banner Grabbing / OS Fingerprinting" ، من الممكن تحديد نظام تشغيل الهدف. بمجرد أن يكون من الممكن الحصول على المعلومات المتعلقة بإصداره ، على سبيل المثال ، سنحتاج إلى العثور على نقاط الضعف لاستغلالها لاحقًا. وبالتالي ، يمكنك بالفعل محاولة التحكم في نظام التشغيل. ما الأدوات التي نحتاجها؟ يمكن أن يكون Telnet أو NMap أو IDServe.

دعونا نتحدث عن معرف الخدمة ، وهي واحدة من الأخف التي يمكن أن نجدها. إنه مجاني ومتوافق مع Windows 10 ولا يتطلب المزيد من خطوات التثبيت. إنها مسألة تنزيل البرنامج وتشغيله واستخدامه.

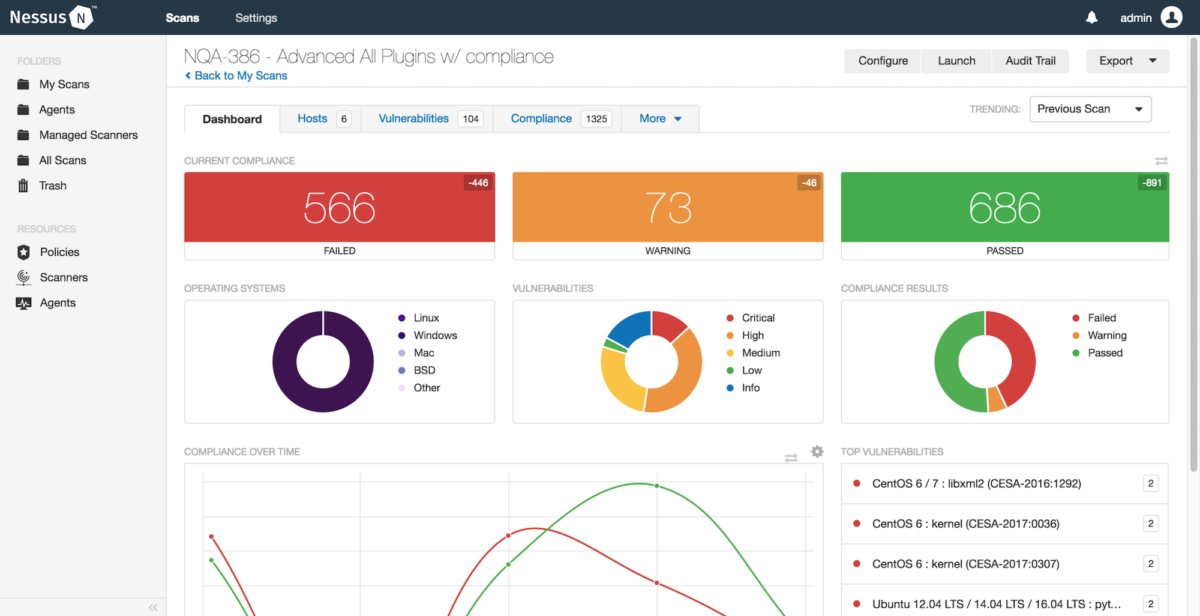

Nessus

الخطوة التالية هي فحص الثغرات الأمنية ، فهي تسمح بتحديد أي نوع من الثقب داخل نظام التشغيل للهدف المختار. بعض الأدوات التي يمكن أن تدعمنا في هذه الخطوة هي: GIFLanguard ، Nessus ، راتينا CS و SAINT. مع التركيز على Nessus تسمح لنا هذه الأداة بالحصول على المعلومات التالية:

- جمع البيانات

- تحديد المضيف

- ميناء المسح الضوئي

- اختيار الإضافات

- إبلاغ البيانات العامة

باستخدام لوحة تحكم مثل تلك التي نراها أعلاه ، من الممكن الحصول على نظرة عامة كاملة عن نقاط الضعف التي قد تؤثر على الخدمات التي يتم تشغيلها على الشبكة. بما في ذلك مستوى تأثير كل منهم. بهذه الطريقة ، سنتمكن من معرفة كيفية اتخاذ إجراءات ضد نقاط الضعف هذه.

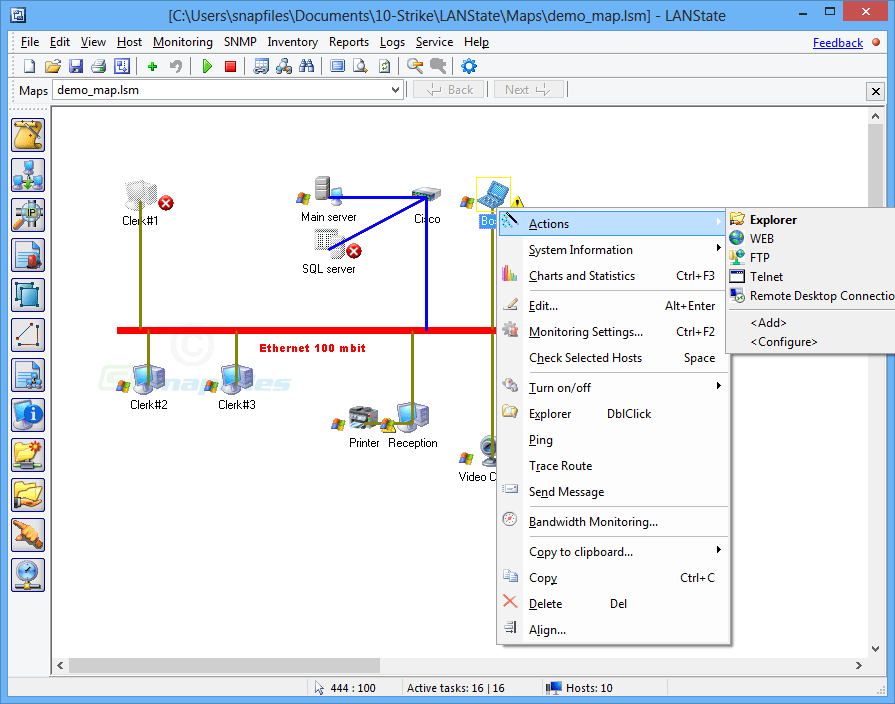

لانستيت

من ناحية ، يتيح لك رسم مخطط الشبكة الحصول على نظرة عامة منطقية لشبكة المنظمة التي ينتمي إليها الهدف المختار. وبالمثل ، تعرض هذه البانوراما المعلومات المتعلقة بمسارات الاتصال المنطقية إلى المضيف الهدف على الشبكة. عبر لانستيت يمكنك تصور حالة الشبكة في خريطة رسومية يسهل فهمها ، كما أنها مفصلة تمامًا. لكي يكون ذلك ممكنًا ، قم بإجراء عمليات مسح للشبكة التي ستراقبها ، وحدد المضيفين وتحقق من الهيكل الذي تعمل معه.

جميع المعلومات ستكون متاحة من خلال أ لوحة أجهزة القياس يركز على مراقبة أجهزة الشبكة المشاركة: المفاتيح ، وأجهزة التوجيه ، ووحدات UPS ، وأجهزة استشعار الأبواب ، وأكثر من ذلك بكثير. تحقق أيضًا من الجهد الكهربائي ودرجة الحرارة. يمكن تكوين الإجراءات الاستباقية والوقائية من خلال البريد الإلكترونيوالرسائل النصية القصيرة وحتى الإخطارات الصوتية. هذا من أجل التعريف به عيوب أمنية التي تحدث داخل الشبكة.

وصول إلى بإمكانك تحميله من هذا البرنامج ، الذي لديه فترة تجريبية مدتها 30 يومًا ، يجب عليك الدفع مقابل الاشتراك. وهو متوافق مع Windows.

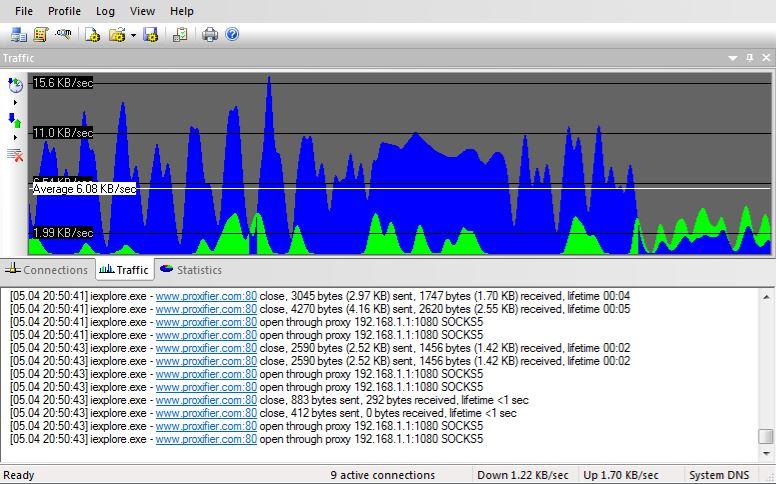

وكيل

الآن ، نحن بحاجة إلى تصفية المحتوى غير المرغوب فيه والأهم من ذلك ، إخفاء موقعنا وأي نوع من المعلومات التي يمكن أن تحدد لنا. تخدم خوادم الوكيل هذا الغرض.

وكيل هو أحد أكمل الحلول المتاحة لكل من Windows و MacOS. إعادة توجيه الاتصالات من أي نوع من تطبيقات الويب من خلال خادم وكيل. سواء كان المتصفح والبريد الإلكتروني وقواعد البيانات والألعاب والمزيد. من ناحية أخرى ، فإنه يتحكم في الوصول إلى موارد الشبكة ويوجه جميع الاتصالات عبر نقطة دخول بسيطة. كل هذا يهدف إلى تحسين جودة اتصال الإنترنت ، إذا كنا بحاجة إليه. هذا من خلال طرق أسرع وأكثر أمانًا ، لأنه يتم استخدام القنوات المشفرة. إنها واحدة من البدائل الأخف والأكثر ملاءمة للسرعة.

اطلع على بإمكانك تحميله التطبيق ، الذي يحتوي على نسخة تجريبية مجانية لمدة 31 يومًا ، ثم يجب عليك دفع الاشتراك مقابل شروط مقدم الخدمة.

هل تبحث عن بدائل مجانية؟ في هذه المقالة نشرنا أ قائمة كاملة بشبكات VPN المجانية ، والتي تؤدي نفس وظيفة هذه البروكسيات ، ولكنها توجه كل حركة مرور الشبكة. ومع ذلك ، ضع في اعتبارك أن العديد منها له قيود من حيث عدد الزيارات بالميغابايت / جيجابايت التي يمكنك إنشاؤها أو تحديد السرعة. إذا كان الاستخدام لديك محددًا لهذا الغرض ، فلن تواجهك مشكلات كبيرة في استخدامه.

توثيق ما تم العثور عليه

الخطوة الأخيرة والأهم هي توثيق العملية برمتها. نوصي بعمل وثيقة أولى تتكون من القواعد التي يجب أن توقع من قبل جميع الأطراف المشاركة في PenTesting. بالإضافة إلى ذلك ، فإنه يفصل جميع المعلومات الأولية المتعلقة بما سيتم القيام به ، مرات محددة ، من بين نقاط أخرى. من ناحية أخرى ، هناك وثيقة تفصل نطاق اختبار PenTesting. ويحدد ما يجب اختباره ، وما لا يتم اختباره وغير ذلك من الاعتبارات المهمة.