NAS 服务器让我们可以在家中创建我们自己的私有云,目前 NAS 操作系统允许我们激活大量服务来充分利用您的硬件。 例如,我们可以配置不同类型的服务器来共享文件(SMB、FTP、FTPES 或 SFTP),我们可以配置 Plex 媒体服务器来随时随地播放多媒体内容,我们甚至可以将文件和文件夹与我们的计算机同步,谢谢到 Nextcloud 等服务。 今天在本文中,我们将讨论将 NAS 暴露在 Internet 上存在的危险,以及如何更安全地进行操作。

远程访问我的 NAS 的危险

通常NAS服务器可以通过Internet访问,可以访问我们需要的所有服务和资源,例如,最正常的事情是从Internet我们可以访问NAS服务器的管理网站,我们可以访问文件通过FTP内部,我们甚至可以通过打开路由器上的相应端口来通过SSH激活远程管理。 但是,将我们的NAS服务器暴露在互联网上会带来一系列风险,我们必须尽可能避免,因此,如果我们决定将我们的NAS服务器暴露并从外部访问,我们应该采取一系列预防措施。

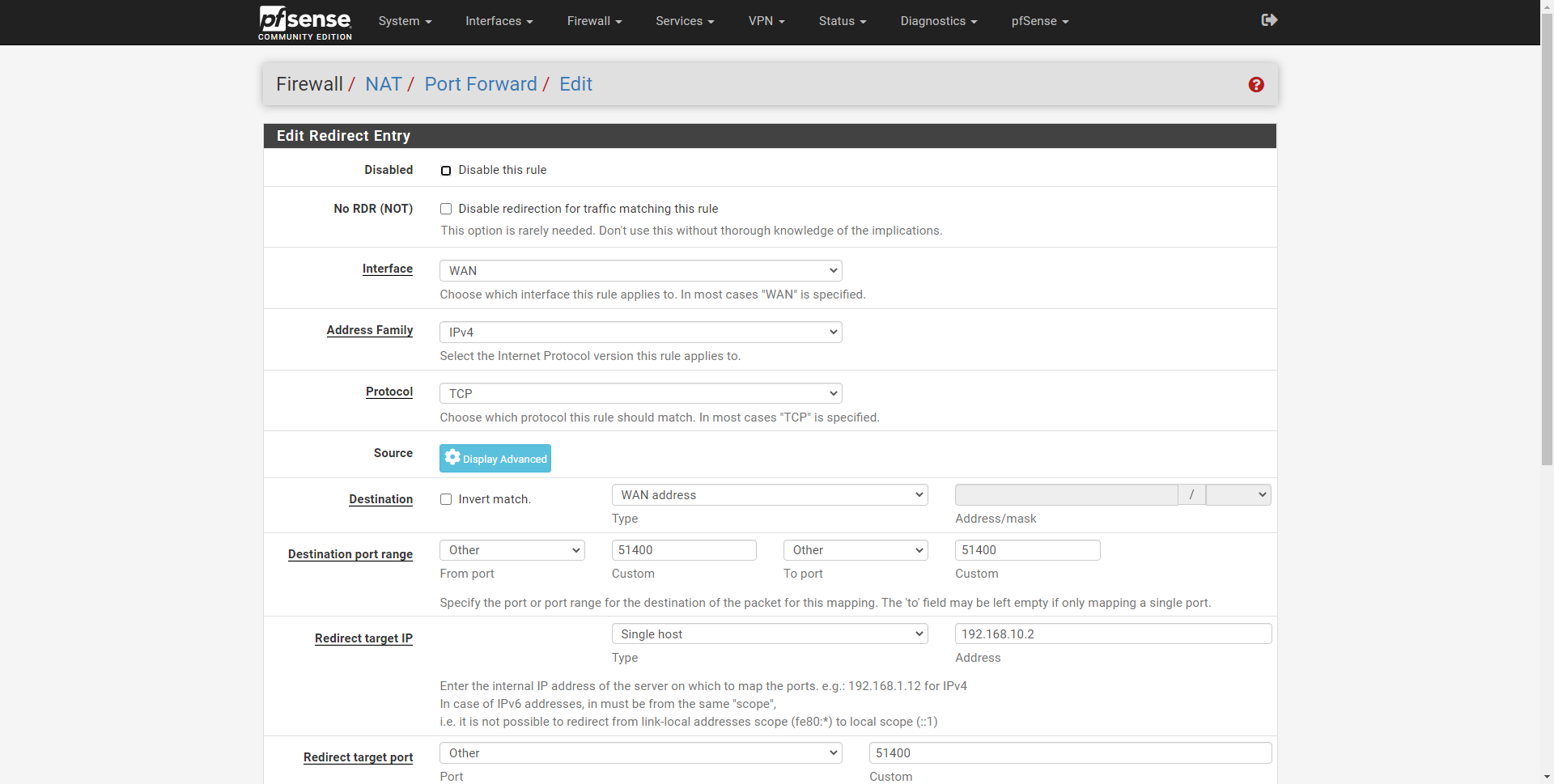

在我们家中,我们都使用带有 NAT 和 UPnP 的路由器,NAS 服务器支持 UPnP 动态自动打开路由器上的端口,但是,这会带来安全风险,因为它们可能会打开您不想暴露的端口. 因此,您应该仔细检查 NAS 服务器的 UPnP 配置,以免发生这种情况。 然而,你能做的最好的事情是在 NAS 服务器甚至你的路由器上禁用 UPnP 协议,这样你就必须以特定的方式打开端口(端口转发),清楚地知道你正在向哪个设备打开哪些端口.

在 NAT 中没有对 NAS 服务器开放任何端口的路由器,意味着 NAS 服务器不会暴露在 Internet 上,因此,只能通过 QNAP 等制造商目前提供的反向连接进行远程访问。 Synology 或 ASUSTOR,以这种方式,通过登录 云端技术 平台,NAS服务器将直接与厂商自有服务器连接,让用户无需打开任何端口即可远程连接。 我们必须记住,当任何设备需要时,从“内部 NAT”到“外部 NAT”的 NAT 中的端口会自动打开,但如果连接是从 Internet 启动的,则不会发生这种情况,我们需要一个打开的如果您想获得最终服务,请使用路由器上的端口。

这种连接到 NAS 服务器的方式安全吗? 原则上可以,因为 NAS 服务器的制造商负责其平台的安全性。 如果您的平台受到威胁,所有启用此功能的 NAS 服务器都将受到威胁,并且可以在通过 Web 进行身份验证后尝试访问。

如果您在路由器上打开了一个端口(端口转发)到 NAS 服务器(HTTP web、HTTPS web、FTP、FTPES、SSH 等),您可能会被网络犯罪分子攻击以访问 NAS 服务器,这是非常重要的是只打开你需要的服务的端口,不要打开比你需要的更多的端口,以便尽可能减少攻击面。

试图破解用户凭据

可以执行的攻击之一是通过尝试破解我们的用户凭据,通过 Web 菜单访问管理,FTP 服务器(如果暴露),甚至 SSH 服务器(如果有)。 我们在路由器上打开了相应的端口。 有一些完全免费的程序可以让我们自动攻击不同的主机,例如流行的 NMAP 将允许我们执行端口扫描以检查我们在路由器中为某个服务打开了哪些 TCP 和 UDP 端口,然后找出我们在某个端口上拥有什么类型的服务,我们正在运行该服务的哪个版本以及更多信息。

网络犯罪分子知道服务甚至服务的版本,就可以使用 Nmap NSE 等程序尝试使用字典或暴力破解密码,这样他将尝试数千个用户/密码组合进入。

非法系统访问

如果之前的攻击成功,并且根据密码被破解的用户的权限,它可以非法访问系统,即可以进入NAS管理,在FTP服务器或通过SSH进行您想要的所有更改,窃取信息,加密窃取的信息以稍后索取赎金,甚至破坏配置 NAS 服务器的本地网络。

为此,查看NAS服务器的警告和日志非常重要,随时了解是否有人登录了NAS服务器而不是我们,这样我们才能快速有效地激活通过切断对 NAS 服务器的访问,直到我们检查日志并找出发生了什么。 至关重要的是,如果我们检测到对我们系统的访问,我们会尽快切断它并研究这个网络犯罪分子在我们的 NAS 服务器上做了什么。

NAS漏洞利用

使用 Nmap 之类的程序,您可以找出特定 NAS 服务器上正在使用哪个版本的 Web 服务器、FTP 或 SSH 服务器。 如果NAS服务器的操作系统使用已经发现漏洞的已知服务,网络犯罪分子就可以利用该漏洞完全控制NAS服务器并对其进行感染。 更新 NAS 服务器的操作系统以及嵌入其中的软件非常重要,以防止它们利用已知漏洞。

一个非常重要的方面是我们永远不应该通过 HTTP 或 HTTPS 公开 NAS 服务器的 Web 管理。 Web 服务器非常容易出现 XSS 漏洞,网络犯罪分子可以利用他自己发现的 XSS 漏洞,并设法感染所有未修补此安全漏洞的 NAS 服务器。 最安全的做法是永远不要公开 NAS 管理网站,如果您需要访问它,最好通过其他方式访问,我们将在下面教您。

利用安全漏洞和勒索软件攻击

已经有这样的案例,通过利用 NAS 上某些软件中的已知安全漏洞,网络犯罪分子不仅破坏了用户的 NAS 服务器,而且还使用勒索软件攻击对其进行了完全加密,随后要求赎金以恢复文件。 我们必须记住,我们通常使用 NAS 服务器作为我们的私有云,甚至用于备份副本,因此,这种类型的攻击是我们可能发生的最糟糕的攻击之一。 虽然操作系统具有“快照”或“快照”的功能,但如果网络犯罪分子以系统管理员的身份设法获得访问权限,他们可能已经删除了这些快照,除非您有外部备份,否则您无法恢复信息。

一旦我们了解了将 NAS 服务器暴露于 Internet 的所有危险,我们将向您解释如果我们别无选择,我们可以通过哪些方式从 Internet 访问它。

如何安全地从 Internet 访问 NAS

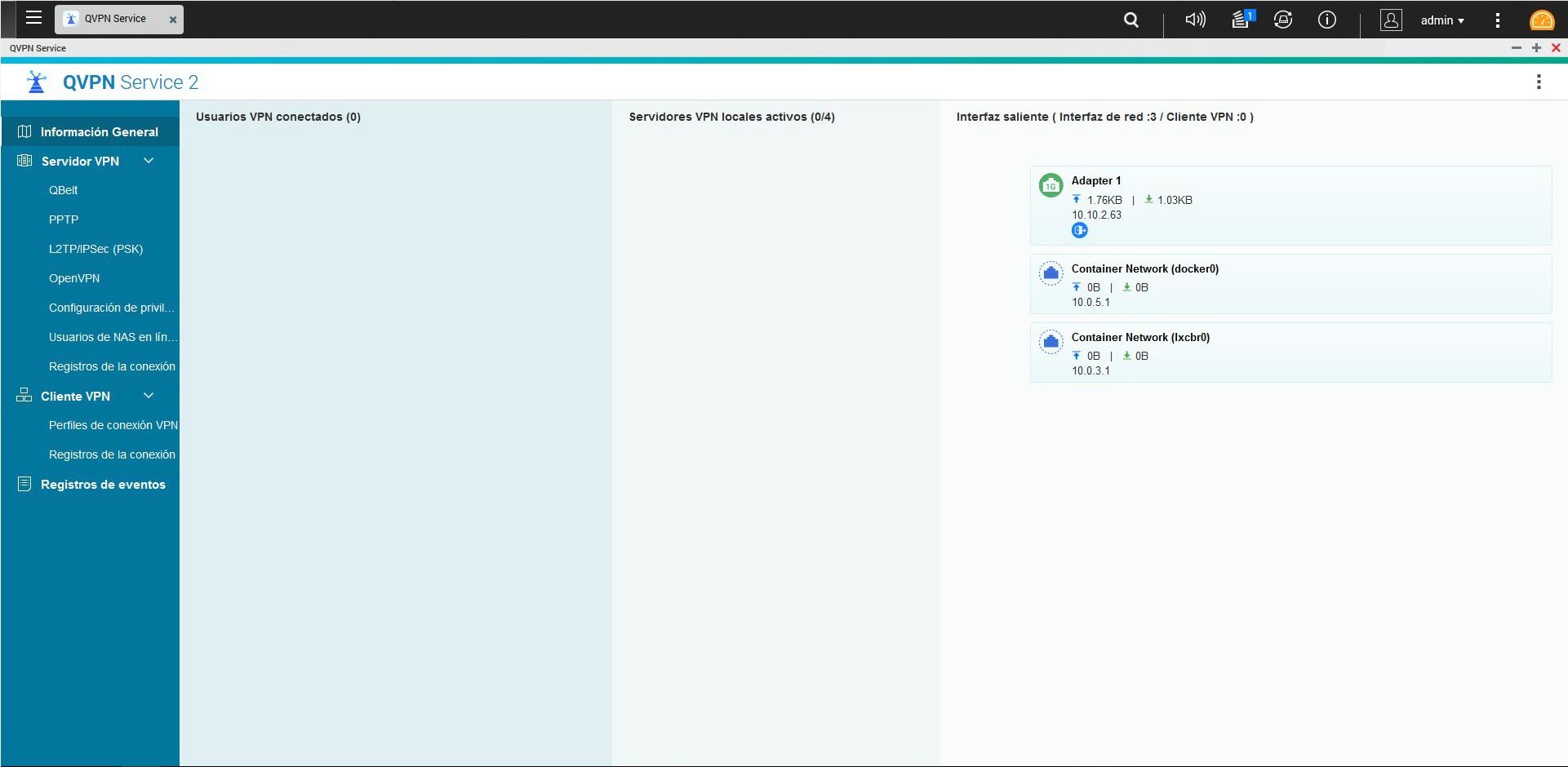

虽然NAS服务器在局域网内可以完美使用,不用上网,但是能够远程访问所有NAS服务器资源,还是很方便的。 如果我们需要远程访问我们的 NAS 服务器以交换文件和文件夹、出于任何原因对其进行管理或使用其任何服务,建议很明确: 通过 NAS 服务器的 VPN 服务器尽可能 .

所有 NAS 服务器操作系统都有一个 VPN 服务器,它们通常有 OpenVPN 和 L2TP / IPsec,但是,它们也可能包含专有 VPN 协议,甚至是流行的 WireGuard 虚拟专用网。 在有 VPN 服务器的情况下,我们要做的就是在路由器中只打开这个 VPN 服务器需要接受传入连接的 TCP 或 UDP 端口。 一旦我们进入 VPN,您就可以安全地访问其余资源(SMB、FTP、FTPES、SSH 等)。 通过这种方式,我们将只打开路由器上的一个端口,该端口背后有一项需要数字证书进行身份验证的 VPN 服务。

如果您需要打开其他端口来访问不同的服务,例如FTP或SSH服务器,我们的建议如下:

- 打开您需要的服务的端口,没有更多的端口。

- 保护服务免受多次登录尝试。 所有 NAS 都包含一个“fail2ban”工具来禁止来自一个 IP 的多次失败访问尝试,禁止你一段时间。

- 激活防火墙并按区域阻止。 如果我们要从西班牙连接,一个好的策略是只允许西班牙的 IP 地址连接,并阻止世界其他地方。 NAS 服务器已经将防火墙与 geoIP 结合在一起来保护我们。

请记住,无论您使用 HTTP 还是 HTTPS,通过 Web 向管理公开访问端口都不是一个好主意,因为通常 Web 服务器容易出现 XSS 漏洞,这可能导致安全问题和非法访问NAS服务器。

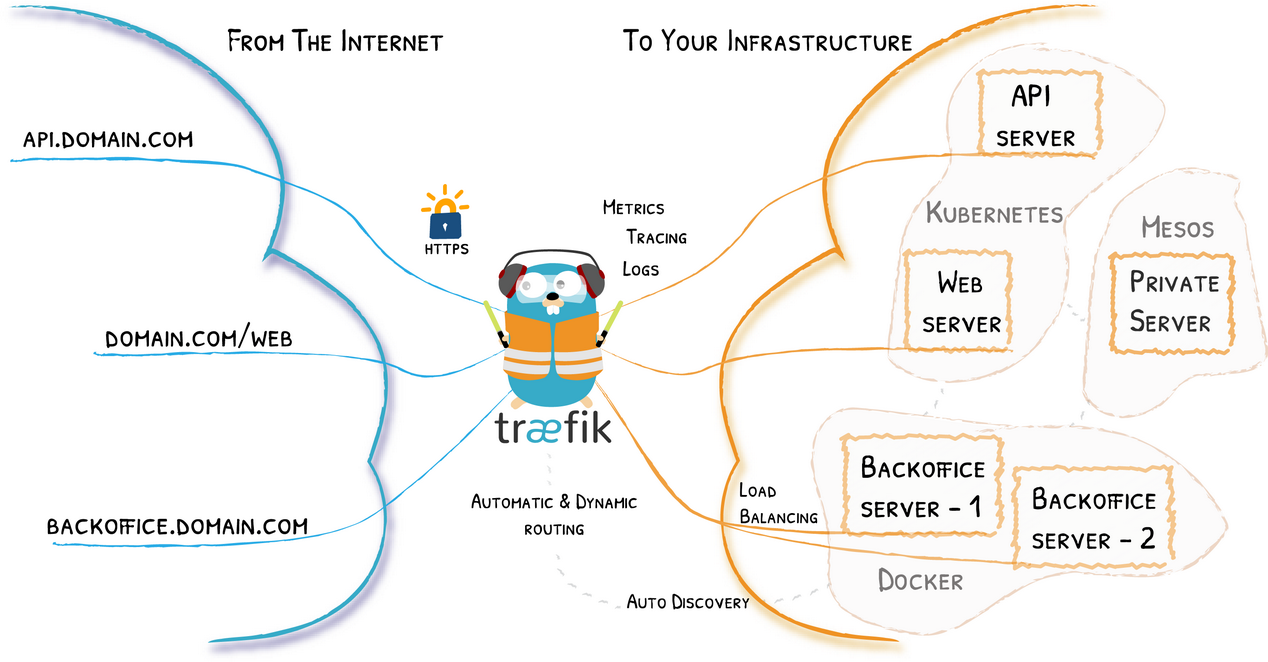

最后,如果您需要向 Internet 提供 Web 服务,访问不同的服务,例如内部密码管理器、同步文件和文件夹的 Nextcloud、通过 Web 进行内部管理以及其他需要公开 Web 的服务端口(HTTP 为 80 和/或 HTTPS 为 443),一个非常好的主意是安装像 Traefik 这样的反向代理。

大多数 NAS 服务器允许使用 Docker 等容器进行轻量级虚拟化。 Traefik 是一个免费且真正完整的反向代理,具有非常高级的配置选项,该反向代理将允许我们仅将 HTTP 和/或 HTTPS 端口暴露给 Internet 以访问 NAS 服务器的所有内部资源,而无需打开在我们的路由器多个端口。 可以通过子域(例如 nextcloud.redeszone.net)或以下方式重定向到不同的服务:redeszone.net/nextcloud。 Traefik 的好处是我们有中间件来增加系统的安全性,我们可以使用用户名和密码对不同的服务建立额外的身份验证,我们可以使用 Google 实现 OAuth 身份验证服务,甚至两步身份验证,所有这些都是在能够访问可以进行正常身份验证的最终服务之前。

Traefik 的另一个优点是我们可以安装不同的扩展程序,例如,在我们提供的所有服务或某些服务中安装 fail2ban,我们还可以配置 GeoIP 以仅允许一个国家的 IP 地址并阻止其余的 IP 地址,等等更多的。

如您所见,如果我们将 NAS 服务器暴露在 Internet 上会有很多危险,但是如果我们做得好并遵循我们的建议,我们相信您将能够毫无问题地远程访问它,但是,您应该要知道100% 的安全性是不存在的,尤其是当发现漏洞没有及时修补并且对某个品牌的 NAS 服务器的所有客户端进行针对性或全局性攻击时。