Ngày nay, bất kỳ loại mạng nào cũng đòi hỏi phải kiểm soát và thực hiện các biện pháp bảo mật tốt hơn. Từ cơ bản nhất đến công phu nhất theo trường hợp. Lần này, chúng ta sẽ nói về sự phổ biến Wireshark công cụ và Giao thức SSH . Cái sau là một trong những nhân vật chính của lưu lượng trên các mạng hỗ trợ truy cập từ xa vào các máy khác, đảm bảo mã hóa tất cả lưu lượng được tạo trong đó. Chúng tôi sẽ chỉ cho bạn cách ngăn chặn giao thức mã hóa lưu lượng này trở thành một vấn đề lớn đối với mạng của bạn.

Giao thức SSH là gì?

Từ viết tắt của SSH trả lời Secure Shell. Nó được thiết kế để cho phép truy cập từ xa một cách bí mật và xác thực vào máy tính. Nó có những điểm tương đồng liên quan đến người tiền nhiệm của nó, Telnet, cho phép người dùng truy cập máy tính hoặc máy đó từ xa thông qua dòng lệnh. Tuy nhiên, điều quan trọng nhất giúp phân biệt SSH với Telnet là tất cả lưu lượng truy cập phiên được mã hóa 100%.

Việc sử dụng giao thức SSH rất được khuyến khích trong trường hợp cần liên lạc với các máy tính, thiết bị chuyển mạch, bộ định tuyến, máy chủ hoặc bất kỳ máy chủ nào khác. Nó có số cổng được gán 22 TCP, mặc dù nó có thể được thay đổi thành bất kỳ cổng nào trên máy chủ SSH.

Một số ứng dụng phổ biến nhất thực hiện giao thức này là PuTTY và WinSCP . Cả hai đều tương thích với Windows hệ điều hành. Mặt khác, có OpenSSH có sẵn cho OpenBSD, Linux, Solaris, FreeBSD, AIX và những thứ khác.

Wireshark: chuyên gia phân tích mạng

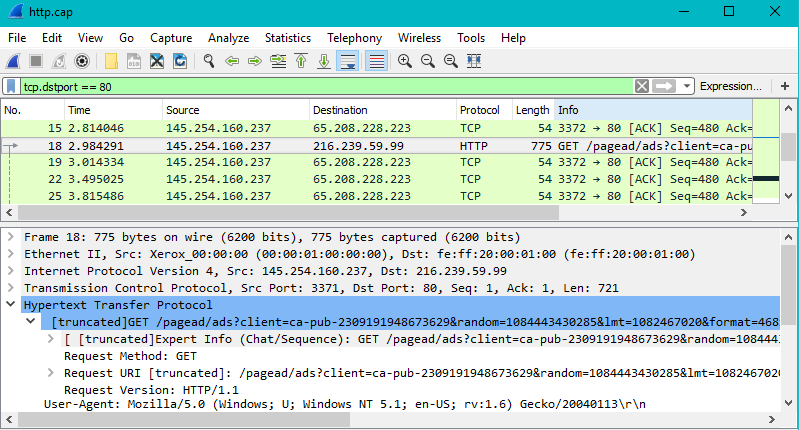

Đây là một trong những ứng dụng phân tích giao thức mạng phổ biến và được khuyên dùng. Nó cho phép bạn có hoàn toàn kiểm soát qua những gì xảy ra trên mạng mà bạn được kết nối ở mức rất chi tiết. Nó có thể được sử dụng trong cả môi trường tư nhân và doanh nghiệp. Ngay cả các tổ chức giáo dục khác nhau và chính phủ có thể tận dụng công cụ này mà không mất phí.

Đó là một giải pháp tồn tại từ năm 1998 và nhờ sự đóng góp của các chuyên gia trên toàn thế giới, nó vẫn còn hiệu lực và có sẵn cho bất kỳ ai muốn sử dụng nó. Nó được đặc trưng bởi rất thực tế khi thực hiện các phân tích về những gì đang xảy ra trong mạng của chúng tôi và những chính sách hoặc biện pháp bảo mật nào để áp dụng cho hiệu suất an toàn hơn.

Bạn có thể làm gì với Wireshark? Theo tài liệu của nó trên trang web chính thức, chúng tôi trích dẫn một số hoạt động bạn có thể thực hiện. Trong trường hợp bạn có nghi ngờ, bạn có thể kiểm tra trang web của riêng bạn có tài liệu và hỗ trợ:

- Kiểm tra giao thức sâu

- Nắm bắt thông tin tại thời điểm để phân tích thêm

- Phân tích VoIP

- Khả năng đọc và sửa đổi các tệp thu thập thông tin như tcpdump, Microsoft Network Monitor, NetScreen snoop và hơn thế nữa.

- Truy cập để xem trực tiếp thông tin từ các giao thức của Ethernet, Bluetooth, USB, IEEE 802-11 (Wi-Fi), Frame Relay, v.v.

- Xuất thông tin sang các định dạng văn bản XML, PostScript, CSV và văn bản thuần túy.

Một trong những cách sử dụng thú vị và quan trọng nhất mà bạn có thể sử dụng Wireshark là cho phản ứng sự cố liên quan đến Lưu lượng SSH . Hãy nhớ lại rằng đây là một giao thức rất mạnh, đặc biệt là cho mã hóa theo mặc định. Bạn có thể có quyền truy cập từ xa và tất nhiên nó được mã hóa cho bất kỳ thiết bị nào có chức năng máy chủ SSH được kích hoạt.

Bạn có thể thực hiện Thông tin xác thực các cuộc tấn công, máy quét đang chạy máy chủ SSH dễ bị tổn thương và thiết lập vỏ ngược . Chúng tôi sẽ nhấn mạnh hai cái đầu tiên dưới đây.

Tấn công tin cậy

Xem xét rằng SSH yêu cầu xác thực người dùng, kẻ tấn công có quyền truy cập vào máy đang chạy máy chủ SSH có thể thực hiện các cuộc tấn công loại này mà không gặp vấn đề lớn. Nhưng những gì về mật khẩu của các thông tin khác nhau? Thật không may, hầu hết mọi người có xu hướng sử dụng mật khẩu rất dễ đoán hoặc tệ hơn, luôn chọn cùng một mật khẩu cho tất cả các tài khoản của họ. Điều này làm cho các cuộc tấn công nhồi thông tin xác thực xảy ra, trong hầu hết các trường hợp, hoàn toàn không được chú ý.

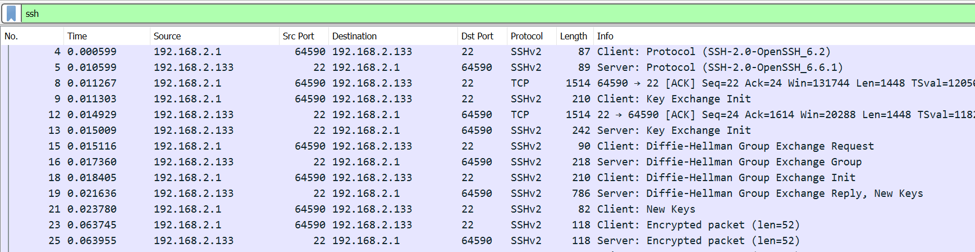

Từ tốt đến đầu tiên, không dễ để phân biệt các nỗ lực truy cập thông qua SSH thành công với các nỗ lực không thành công trong Wireshark. Tuy nhiên, có một số tính năng sẽ giúp chúng tôi tiết lộ hồ sơ nào thành công:

- Độ dài dòng chảy (của phiên): nếu đó là một phiên SSH thành công, nó sẽ dài hơn một phiên thất bại.

- Kích cỡ gói: Các máy chủ SSH đã thiết lập các phản hồi để xác thực thành công hoặc thất bại. Có thể quan sát kích thước của các gói SSH và suy ra rằng các gói lớn hơn tạo thành các phiên thành công.

- Thời gian trọn gói: Những gói yêu cầu tương tác người dùng, nếu xác thực thành công, sẽ có nhiều thời gian hơn các gói được tự động hóa. Sau này đề cập đến các gói có thời gian sống ngắn hơn do xác thực thất bại.

Ngoài ra, chúng tôi khuyên bạn nên kiểm tra số lần thử đăng nhập, nếu bạn thấy số lượng không thường xuyên là do có khả năng là nạn nhân của một cuộc tấn công Thông tin xác thực.

Quét truy cập từ xa

Một trong những nhược điểm và rủi ro lớn nhất do sự phát triển của các công nghệ mới nổi như Internet of Things là các thiết bị hỗ trợ có Đã bật SSH trong trường hợp đầu tiên. Thông thường, các hệ thống liên kết của họ thường sử dụng thông tin đăng nhập theo mặc định hoặc với một số sửa đổi tối thiểu. Tại sao điều này là một rủi ro? Bất cứ ai có kiến thức về những mật khẩu đó hoặc khả năng đoán người dùng và mật khẩu đều có thể dễ dàng truy cập vào máy từ xa.

Điều đó đúng, thậm chí SSH có thể tin tưởng vào các lỗ hổng bảo mật cụ thể của nó. Tuy nhiên, có thể có quyền kiểm soát các máy này hoạt động như các máy chủ SSH không an toàn. Biết rằng các yêu cầu và lưu lượng truy cập SSH hợp pháp sẽ bắt nguồn từ chính mạng nội bộ. Do đó, chúng là địa chỉ IP đáng tin cậy.

Lọc các yêu cầu của Wireshark và lưu lượng SSH nội bộ, ngoài các yêu cầu đến từ các địa chỉ IP bên ngoài, sẽ giúp xác định các tình huống đáng ngờ. Có thể hiểu rằng, trong hầu hết các trường hợp, lưu lượng SSH từ các địa chỉ IP không xác định đến mạng nội bộ của chúng tôi có thể báo hiệu rằng mạng đã bị xâm phạm.

Cái sau không có nghĩa chính xác là mọi thứ có thể đến từ ngoài mạng là nghi ngờ hoặc nguy hiểm. Khi kẻ tấn công có quyền truy cập từ xa vào máy, SSH trở thành một đồng minh lý tưởng để thực hiện các loại tấn công khác và nhanh chóng mở rộng sang các máy khác, thực hiện nhiều cuộc tấn công cùng một lúc nếu muốn. Làm thế nào có thể phát hiện điều này? Với Wireshark, bằng cách phân tích tất cả lưu lượng SSH, bạn có thể đặt cả các mẫu truy cập thông thường và bất thường. Một trường hợp mẫu bất thường có thể là bằng chứng về mức độ lưu lượng truy cập cao từ một máy duy nhất. Một trường hợp khác của một mẫu bất thường có thể là một máy đưa ra yêu cầu cho các hệ thống khác mà bình thường không có.

Cả ở cấp độ mạng cục bộ của bạn và mạng công ty, SSH có thể trở thành một đồng minh tuyệt vời và đến lượt nó, một kẻ thù lớn. Điều gì dẫn đến giám sát rất chặt chẽ và kiểm soát đặc biệt nếu chúng tôi chịu trách nhiệm quản lý một mạng công ty. Kiểm soát và thậm chí chặn lưu lượng SSH trên mạng hóa ra là một ý tưởng tốt, cũng như thông tin liên lạc và lưu lượng truy cập chung xảy ra trong mạng phải được theo dõi xem có bất kỳ sự bất thường nào không.

Chúng tôi khuyên bạn nên đọc hướng dẫn đầy đủ của chúng tôi về Cách cấu hình máy chủ SSH với bảo mật tối đa.