Dağıtılmış Hizmet Reddi saldırıları olarak da bilinen DDoS saldırıları, son yıllarda binlerce web sitesine yönelik ana tehditlerden biri ve dünya çapında binlerce şirketin endişesi haline geldi. Bir saldırganın gerçekleştirebileceği DDoS saldırılarını azaltmak için, Cloudflare gibi CDN hizmetleri genellikle sözleşmeli olup, DDoS karşıtı bir sistemi etkinleştirmemizi sağlar. Bu hizmeti yalnızca bir saldırı durumunda etkinleştirmek mi tavsiye edilir yoksa her zaman etkin durumda bırakmak mı daha iyidir? Bugün bu yazıda izleyebileceğimiz iki politikadan bahsedeceğiz.

DDoS saldırısının işleyişi ve türleri

Bilgisayar korsanları, belirli bir şirketin İnternet'te sahip olduğu web sayfalarını veya farklı hizmetleri almak için DDoS saldırılarını kullanır. Bu, büyük veya küçük herhangi bir şirketin sürekli olarak bu tür saldırılarla tehdit edildiği anlamına gelir. İnternette sürekli olarak DDoS saldırıları gerçekleştiriliyor olsa da, sadece bazıları bir web sitesini tamamen çökertecek kadar güçlüdür, çünkü bugün bu tür saldırıları mümkün olduğunca azaltmak için CDN servislerimiz var. Saldırganların bu tür saldırılarla sahip oldukları hedefler şunlardır:

- E-ticaret siteleri.

- Bankanınkiler gibi çevrimiçi uygulamalar.

- eğitim platformları.

- Farklı Hükümetlerin web siteleri.

- İnternete maruz kalan herhangi bir hizmet.

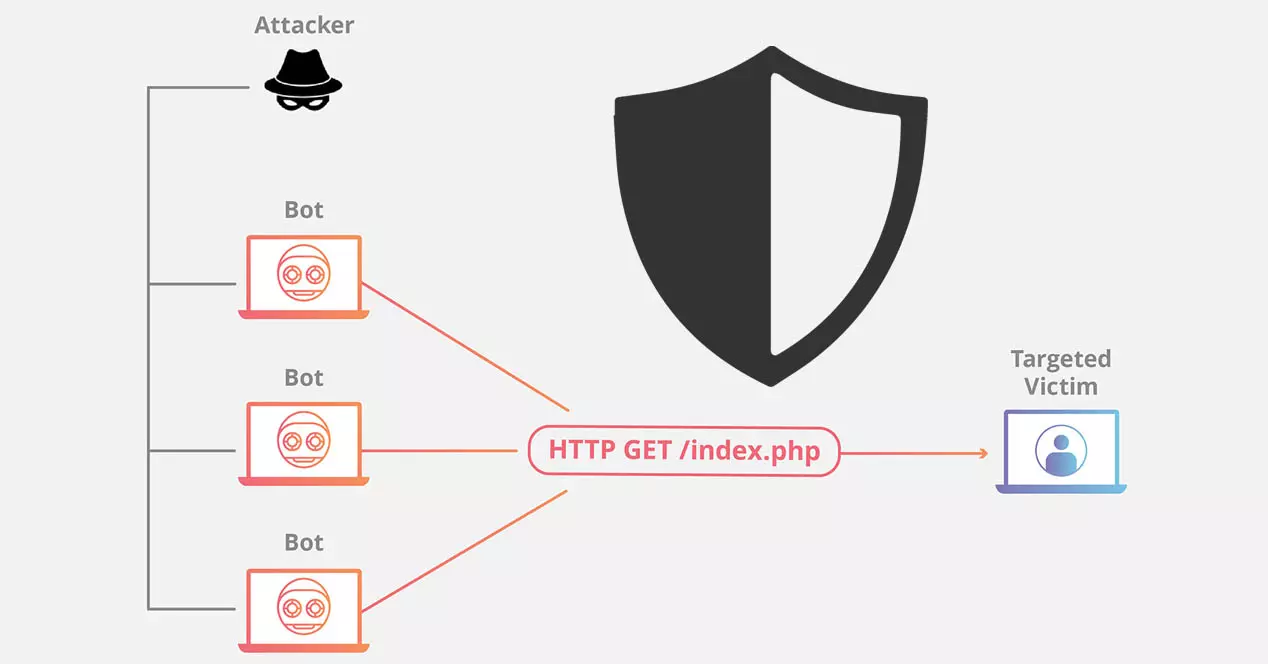

Saldırganlar, büyük miktarda veri göndermeye başlamak veya belirli bir sunucuyla bağlantı açmak için genellikle kötü amaçlı yazılım bulaşmış farklı cihaz ağlarından yararlanır, yani genellikle sahip olunan veya birkaç günlüğüne "kiralanan" botnet'leri kullanırlar. ve siber suç dünyasında, bir hedefe çok fazla sorun yaşamadan saldırmak için bir botnet'in tam kontrolünü satın alabilirsiniz.

Şu anda, nasıl gerçekleştirildiklerine ve hedefimizin ne olduğuna bağlı olarak, birkaç farklı DDoS saldırısı türü vardır, bir tür veya diğerini ve hatta birkaçının bir kombinasyonunu kullanabiliriz.

Volumetrik

Hacimsel saldırılar, belirli bir hedefin mevcut bant genişliğini tamamen doyurmayı amaçlayan saldırılardır. Bu tür saldırılar, satın aldıkları bir botnet üzerinden saniyede yüzlerce GB gönderdikleri için hacim tabanlı saldırılar olarak da bilinir. Bu şekilde, sunucuya giden bant genişliğini doyurarak, hizmete erişmek isteyen meşru kullanıcılar bunu yapamayacak ve hizmet reddine neden olacaktır.

Hacimsel olan en yaygın saldırılardan bazıları şunlardır:

- DNS yükseltme : DNS protokolünden yararlanmak, çok sayıda istek göndermek ve DNS sunucularının bunlara yanıt vermesini sağlamak için hedefin IP'sini taklit etmekten oluşur.

- ICMP Su baskını – Bu protokol, hedefimizin mevcut bant genişliğini doldurmak için kullanılabilir.

- UDP Taşması : Bu durumda, UDP protokolü, sunucunun bağlantı noktalarını bunaltmak için bir hedefin bant genişliğini doyurmaya çalışmak için kullanılır. Bu saldırı en güçlü olanıdır çünkü geniş bir bant genişliğine sahip hizmetleri doyurmanıza izin verir.

Gördüğünüz gibi, hacimsel saldırılar, sunucunun mevcut bant genişliğini tamamen doyurmayı amaçlar.

Protokol saldırıları

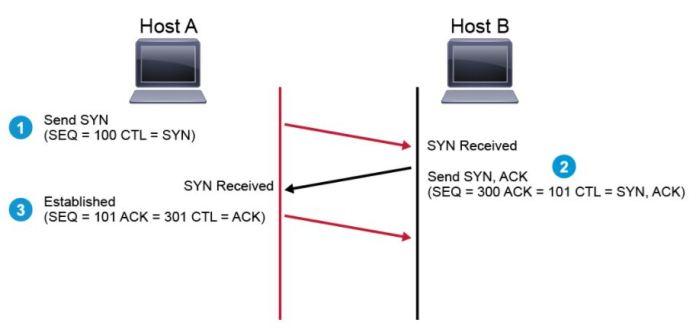

Bu saldırının amacı, saldırıya uğrayan sunucunun tüm kaynaklarını tüketerek, saniyede yüzlerce sahte istek oluşturarak sunucunun kendisini çökertmeye çalışmak, web sunucusunu çökertmek ve hatta bu olağandışı yüksek trafik nedeniyle işletim sisteminin kendisini çökertmektir. Protokollere yönelik en popüler ve kullanılan saldırı, belirli bir bilgisayara TCP SYN saldırısıdır. TCP protokolünün bağlayıcı, güvenilir ve bağlantı yönelimli bir protokol olduğunu dikkate almalıyız, bu nedenle gerçek verileri göndermeye başlamadan önce, sunucu ile bir el sıkışma yapmak gerekir, böylece daha sonra tüm veriler paket kaybı olmadan doğru şekilde akabilir. . Ardından, TCP SYN saldırısının nelerden oluştuğunu açıklayacağız:

- Saldırgan, sunucuya SYN bayrağıyla bir TCP segmenti gönderir, bu segmentte gerçek kaynak IP adresimiz değil, sahte bir IP adresi olacaktır.

- Sunucu, bağlı istemciye bir SYN-ACK göndererek üç yönlü anlaşmayı kurmaya çalışacak, ancak kaynak IP'sini taklit ettiği için asla ulaşamayacak.

- Sunucu, açılmış olan bağlantıyı kapatmadan önce belirli bir süre beklemek zorunda kalacaktır.

Saldırgan 10 TCP SYN segmenti gönderirse, sunucu bunu doğru ve sorunsuz bir şekilde işleyebilir, ancak saldırgan milyonlarca TCP SYN segmenti gönderdiğinde kolayca engellenebilir. Ancak, işletim sistemlerinin en son sürümlerinde bu saldırı için zaten azaltma önlemleri vardır, ayrıca bu tür saldırıları daha verimli bir şekilde yönetmek için bir SYNPROXY'yi de dahil edebiliriz.

Uygulama Katmanı Saldırıları

Bu tür saldırılar, en popüler ikisi olan Apache2 veya Nginx olsun, web sunucusunun tamamen çökmesine neden olmayı amaçlar. Bu, meşru görünen ancak gerçekte olmayan HTTP istekleri göndererek yapılır. Bu saldırılar katman 7 (uygulama) DDoS saldırıları olarak da bilinir, ayrıca başlıca iki tür saldırı vardır:

- HTTP sel : web sunucusunu tamamen doyurmak ve çalışmasını durdurmak amacıyla farklı kaynak IP'lerden binlerce HTTP isteği göndermekten oluşur.

- Alçak ve yavaş : Bu saldırı, çok fazla bant genişliği kullanmadan küçük bir HTTP trafiği akışı göndermekten oluşur, amaç, erişimi engellemek ve erişimi engellemek amacıyla web sunucusunu kademeli olarak doyurmaktır. gerçek kullanıcılara hizmet.

Artık var olan farklı DDoS saldırılarını bildiğinize göre, size şu soruyu soruyoruz: DDOS karşıtı güvenlik önlemlerinin her zaman etkinleştirilmesine değer mi? Bunları yalnızca gerçek bir saldırı durumunda etkinleştirmek daha mı iyi olur? Bugün tüm barındırma hizmetleri ve ayrıca CDN'ler, DDoS azaltma önlemlerini etkinleştirmemize izin veriyor. Bir DDoS saldırısı daha az veya daha büyük ölçüde hafifletilebilir, ancak bu saldırıyı durdurmak bizim elimizde olmadığı için asla önlenemez, dikkate almamız gereken ilk şey budur. Bunu netleştirdikten sonra, DDoS karşıtı sistemi isteğe bağlı olarak etkinleştirmeyi mi yoksa bizi olası yeni saldırılara karşı koruması için her zaman aktif mi bırakacağımızı düşünmeliyiz, ancak her politikanın güçlü ve zayıf yönleri vardır.

Talep üzerine Anti-DDoS

İsteğe bağlı bir DDoS karşıtı sistem, istediğimiz zaman etkinleştirebileceğimiz veya devre dışı bırakabileceğimiz bir hizmetten oluşur. Barındırma veya CDN, web sitemize, uygulamamıza veya çevrimiçi hizmetimize bir DDoS saldırısı tespit etmesi durumunda, hangi önlemlerin alınacağına karar vermek için bizi hemen bilgilendirecektir. Genel olarak alınması gereken önlemler şunlardır:

- Bize gerçekleştirilen DDoS saldırısının türünü analiz edin.

- Bize karşı yürüttükleri bu saldırıyı durdurmaya yönelik hafifletme önlemlerini etkinleştirin.

DDoS azaltma önlemlerini etkinleştirdiğimizde meşru trafik de etkilenebilir, yani bazı müşteriler web sitemize erişemeyebilir, çünkü çoğu durumda kötü niyetli trafik ile meşru trafik arasında ayrım yapmak zordur. Kullanılan politikalara bağlı olarak güvenlik duvarı, bu sorunlar ortaya çıkmayabilir veya daha az ölçüde olabilir veya DDoS saldırısı daha agresifse yüzlerce müşterinin bu hafifletme önlemlerinden etkilenmesi mümkündür, bu yüzden bunu çok fazla aklımızda tutmalıyız.

Bu sistemi isteğe bağlı olarak kullanmanın güçlü yanı, yalnızca saldırının devam ettiği süre boyunca kullanacak olmamız ve bittikten sonra sorunsuz bir şekilde devre dışı bırakabilmemiz ve web sitemizin düzgün çalışmaya devam etmesidir. Bu yöntemi kullanmanın olumsuz yanı, biz barındırma veya CDN'deki hafifletme önlemlerini etkinleştirene kadar web sitesinin atılmasının mümkün olmasıdır, ayrıca her şeyin yolunda olduğundan emin olmak için teknik ekipten birisinin her zaman orada olması gerekir. web sitemizin trafiğini iyi ve sürekli olarak izleyin.

Saldırı Azaltma Her Zaman Açık

Her zaman açık olan dağıtılmış hizmet reddi saldırı azaltma sistemi, bu saldırılara karşı azaltmanın her zaman çalışır durumda olduğu anlamına gelir. Belirli barındırmalar ve ayrıca CDN, bu korumayı kalıcı olarak etkinleştirmemize, bize gerçekleştirdikleri olası saldırıları azaltmamıza izin verir. Farklı saldırılara karşı bağışık olacağımız için bu sistemi her zaman aktif hale getirmek mükemmel gibi görünse de, gerçek şu ki göründüğü kadar iyi değil.

DDoS azaltma önlemlerini sürekli olarak etkinleştirdiğimizde, tüm saldırı türlerini dikkate almamız ve hepsini aynı anda azaltmak için kurallar oluşturmamız gerekir. Bir diğer çok önemli husus, müşterilerimizin yasal trafiğinin etkilenerek yüzlerce kullanıcının web sitemize erişmesini engelleyebilmesidir, bu nedenle hizmeti reddediyor olabiliriz. Bu, azaltmayı kalıcı veya neredeyse kalıcı olarak etkinleştirirken dikkate almamız gereken bir şeydir, çünkü kötü niyetli olmayan birçok trafik engellenebilir.

Her zaman etkinleştirmenin olumlu yanı, bu tür saldırılar hakkında çok fazla endişelenmememiz gerektiğidir, çünkü çoğu yeterince hafifletilecektir, ancak bu azaltmayı gerçekleştirmek için hangi kuralları uyguladığımızı dikkate almalıyız, çünkü olası tüm saldırıları "kaplamamış" olabilirsiniz.

Sonuç

İsteğe bağlı veya her zaman açık saldırı azaltmanın güçlü ve zayıf yönleri vardır. Genel olarak, müşterilerimizden gelen meşru trafiğin de engellenmesini önlemek için her zaman isteğe bağlı azaltma kullanılır. Bu, hostingimizin yönetim panelinden kolay ve hızlı bir şekilde yapılabilir veya Cloudflare gibi CDN servislerini kullanıyorsanız, doğrudan ana yönetim menüsünden etkinleştirebiliriz.

Cloudflare durumunda, saldırının türüne bağlı olarak farklı azaltma önlemlerini etkinleştirebiliriz, örneğin yalnızca katman 7 azaltma önlemlerini etkinleştirebiliriz, bu bizi HTTP ve HTTPS ile web sitelerimize yönelik saldırılara karşı koruyacaktır. Ayrıca, taşıma ve ağ katmanının hafifletme önlemlerini etkinleştirebileceğiz, örneğin, bunlara ek bir güvenlik katmanı eklemek amacıyla FTP, SSH ve hatta VoIP hizmetlerini veya çevrimiçi oyunları korumamıza izin verecek. Hizmetler.

Son olarak, bir saldırı durumunda hafifletme önlemlerinin otomatik olarak etkinleştirilmesi ve bu saldırı durduğunda, meşru trafiğe müdahale etmemek için güvenlik önlemlerini devre dışı bırakması için kurallar da koyabiliriz.