Yönlendirici, şüphesiz bağlantılarımız için temel bir parçadır. Bu nedenle, bir güvenlik açığı ortaya çıktığında, güvenliğimizi veya mahremiyetimizi tehlikeye atabilecek bir arıza ortaya çıktığında, bunu mümkün olan en kısa sürede düzeltmeye çalışmalıyız. Bu makalede, nasıl olduğunu bildiren bir haberi tekrarlıyoruz. bir TP-Link yönlendiricisi saldırıya uğradı tekrar ve böylece kullanıcıları riske atıyor.

TP-Link AC1750 yönlendiriciyle ilgili güvenlik sorunları

Özellikle bahsettiğimiz bu sorun, TP Link AC1750 (Okçu C7) yönlendirici . Şirketin en popüler ve satılanlarından biridir. Birçok modern yönlendiricide olduğu gibi, bu modelde de bellenimi değiştirmek veya ağ üzerinde içerik paylaşmak için yazıcılar veya bellekler gibi diğer ekipmanlara bağlanmak için bir USB bağlantı noktası vardır.

Kesinlikle bu USB bağlantı noktası bu soruna neden oldu. Bir USB sürücü bağlandığında, yönlendirici bir SMB paylaşımını etkinleştirir, FTP'yi etkinleştirir ve bir DLNA ortam sunucusunu çalıştırır. Ünitenin içeriğine bu protokoller kullanılarak erişilebilir.

Bir güvenlik araştırmacısı, kötü amaçlı flash sürücü . Yönlendiricinin dosya sisteminden ön kimlik doğrulamasını okumak için yararlanılabilecek bir güvenlik açığı buldu. Bu, oturum açma kimlik bilgilerinin çalınmasına izin verir. Sembolik bağlarla mümkündür.

TP-Link AC1750'nin yönlendirici OpenWRT çalıştırır . Bu, sembolik bağların normalde mevcut dosyalara işaret edebileceği anlamına gelir. Linuxtabanlı makineler. Kötü amaçlı USB sürücüsü bir NTFS bölümüyle biçimlendirilmelidir ve içeriğe daha sonra ağ üzerinden erişilebilir.

Şimdi bu güvenlik araştırmacısı, varsayılan olarak şunu buldu: sembolik bağlar SMB veya FTP yoluyla erişilirse referanstan kaldırılmaz. Ancak, DLNA aracılığıyla erişilirse sembolik bağlantılar izlenecektir. İlginç olan şey, yalnızca multimedya dosya türlerinin sunulacak olmasıdır. Bu gereksinim, sembolik bağın .wav gibi bir multimedya uzantısıyla adlandırılmasıyla sağlanabilir. Örneğin, / etc / shadow'a sembolik bir bağlantı shadow.wav olarak adlandırılır.

Güvenlik araştırmacısının belirttiği önemli bir nokta, düz metin parolası yönetim web arayüzü için varsayılan olarak / etc / config / usbshare içinde saklanır. Bu şifre ile yönlendiricinin yapılandırma seçeneklerini değiştirebiliriz.

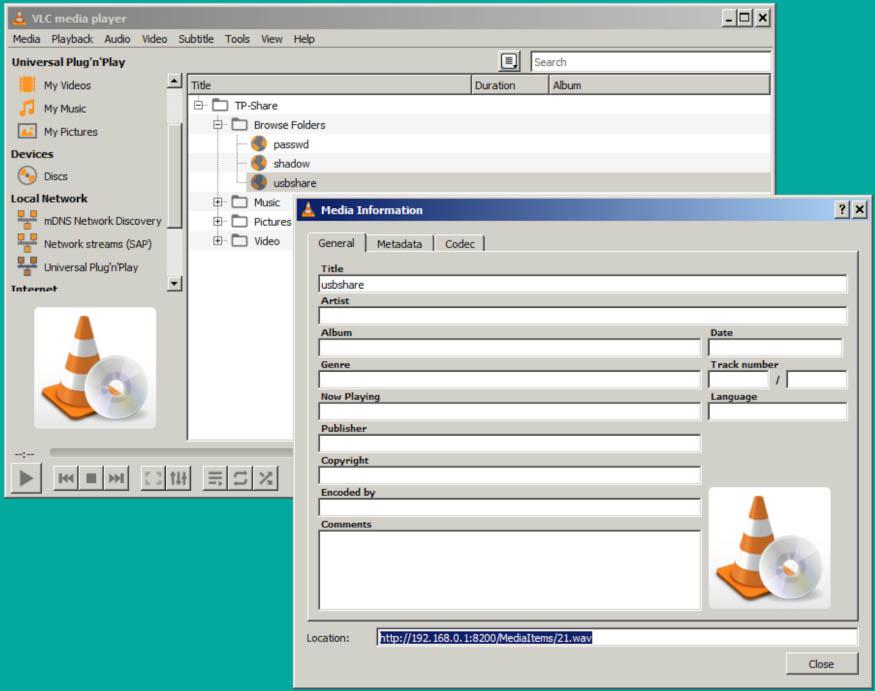

Araştırmacı, teorisini test etmek için üç sembolik bağlantı oluşturdu. Flash sürücüyü taktıktan sonra, dosyalara DLNA aracılığıyla erişebildi. VLC. Gösterdiği resmi görebiliriz Orta .

Burada http://192.168.0.1:8200/MediaItems/21.wav adresinden “usbshare” ye HTTP üzerinden nasıl erişilebileceğini görebiliriz. Bu dosyanın içeriği bağlantı kullanılarak indirilebilir.

Gerekli kimlik bilgilerini edindiğinizde, web arayüzüne ve dosya sistemine erişebileceksiniz.

Saldırının fiziksel erişime ihtiyacı var

Gördüğümüz gibi, bu saldırı cihaza fiziksel erişim . Sıradan sayabileceğimiz bir senaryo değil. Ancak, bir çalışma ortamında veya birisini evimize davet edersek ve yönlendiricimizi denemek isterse olabilir. Ayrıca bu kişinin erişim parolası olabilir.

Birinin yönlendiriciye bu yöntemle saldırması durumunda, diğer şeylerin yanı sıra bir VPN web trafiğinin bu saldırıya uğramış cihazdan geçmesi için.

Güvenlik açığı şu şekilde kaydedildi: CVE-2020-5795 . TP-Link, bu makaleyi yazarken güvenlik açığını düzeltmek için zaten bir yama yayınladı. Kullanıcıların her zaman en son sürümlere sahip olması önemlidir. Bu durumda indirebiliriz resmi internet sitesi .

Routersploit ile bir yönlendiriciyi nasıl denetleyeceğiniz konusunda size bir eğitim bırakıyoruz.