Günümüzde her tür ağ, güvenlik önlemlerinin daha fazla kontrol edilmesini ve uygulanmasını gerektirmektedir. Duruma göre en temelden en özenliye. Bu kez, popüler hakkında konuşacağız Wireshark aracı ve SSH protokolü . İkincisi, diğer makinelere uzaktan erişimi destekleyen ve bunlarda üretilen tüm trafiğin şifrelenmesini sağlayan ağlardaki trafik kahramanlarından biridir. Bu trafik şifreleme protokolünün ağınız için büyük bir sorun haline gelmesini nasıl önleyeceğinizi göstereceğiz.

SSH protokolü nedir?

SSH kısaltması Secure Shell'e yanıt verir. Bilgisayara gizli ve kimliği doğrulanmış bir şekilde uzaktan erişime izin vermek için tasarlanmıştır. Selefi Telnet ile ilgili benzerlikleri vardır, bu da kullanıcının bu bilgisayara veya makineye komut satırı üzerinden uzaktan erişmesini sağlar. Ancak SSH'yi Telnet'ten ayıran en önemli şey, tüm oturum trafiğinin% 100 şifreli olmasıdır.

Diğer bilgisayarlarla, anahtarlarla, yönlendiricilerle, sunucularla veya herhangi bir ana bilgisayarla iletişim gerektiğinde SSH protokolünün kullanılması şiddetle önerilir. SSH sunucusundaki herhangi bir bağlantı noktasına değiştirilebilmesine rağmen, atanmış 22 numaralı TCP bağlantı noktasına sahiptir.

Bu protokolü uygulayan en popüler uygulamalardan bazıları PuTTY ve WinSCP . Her ikisi de uyumludur Windows işletim sistemi. Öte yandan, var OpenSSH OpenBSD için mevcut olan, Linux, Solaris, FreeBSD, AIX ve diğerleri.

Wireshark: ağ analizi gurusu

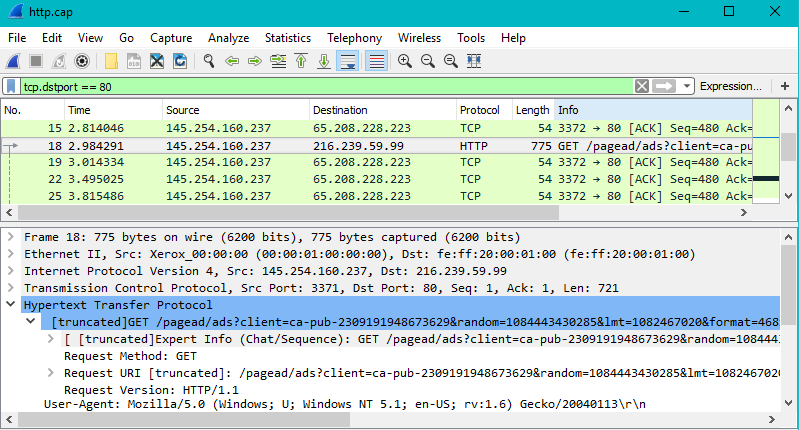

En popüler ve önerilen ağ protokolü analiz uygulamalarından biridir. Sahip olmanızı sağlar tam denetim bağlandığınız ağda çok ayrıntılı bir düzeyde neler olduğuna dair. Hem özel hem de kurumsal ortamda kullanılabilir. Çeşitli eğitim kurumları ve hükümet bile hiçbir maliyeti olmayan bu araçtan yararlanabilir.

1998'den beri var olan bir çözümdür ve dünyadaki uzmanların katkısı sayesinde, hala yürürlüktedir ve kullanmak isteyen herkes tarafından kullanılabilir. Ağımızda neler olduğu ve daha güvenli performans için hangi güvenlik politikalarının veya önlemlerinin uygulanacağı konusunda analizler yaparken çok pratik olmasıyla karakterizedir.

Wireshark ile neler yapabilirsiniz? Resmi sitedeki belgelerine göre, gerçekleştirebileceğiniz bazı faaliyetlerden bahsediyoruz. Şüpheniz olması durumunda, dokümantasyonu ve desteği olan kendi sitenizi kontrol edebilirsiniz:

- Derin protokol denetimi

- Daha ileri analizler için bilgi yakalama

- VoIP analizi

- Tcpdump, Microsoft Network Monitor, NetScreen snoop ve daha fazlası gibi bilgi yakalama dosyalarını okuma ve değiştirme imkanı.

- Ethernet, Bluetooth, USB, IEEE 802-11 (Wi-Fi), Çerçeve Rölesi vb. Protokollerden canlı görüntülemeye erişim.

- XML, PostScript, CSV ve düz metin formatlarına bilgi aktarma.

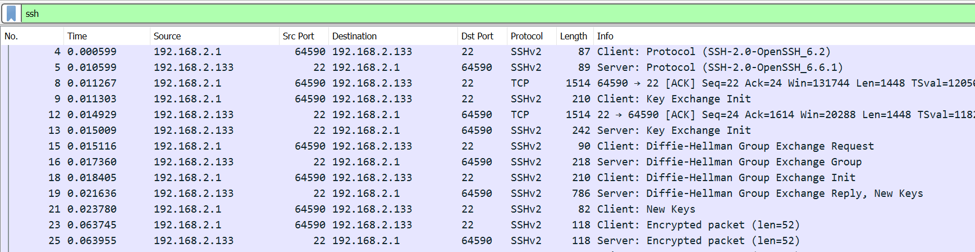

Wireshark'ı kullanabileceğiniz en ilginç ve önemli kullanımlardan biri, SSH trafiği . Bunun, özellikle varsayılan olarak sahip olduğu şifreleme için çok güçlü bir protokol olduğunu hatırlayın. Uzaktan erişime sahip olabilirsiniz ve elbette SSH sunucusu işlevi etkin olan herhangi bir cihaza şifrelenir.

Yapabilirsin Kimlik-Dolgu saldırılar, üzerinde çalışan tarama makineleri savunmasız SSH sunucuları ve kurmak ters kabuklar . Aşağıda ilk ikisini vurgulayacağız.

Kimlik Bilgileri Doldurma saldırıları

SSH'nin kullanıcı kimlik doğrulaması gerektirdiği düşünüldüğünde, SSH sunucusu çalıştıran bir makineye erişimi olan bir saldırgan büyük sorunlar olmadan bu tür saldırılar gerçekleştirebilir. Peki farklı kimlik bilgilerinin şifreleri ne olacak? Ne yazık ki, çoğu kişi tahmin etmesi çok daha kötü olan şifreleri kullanma eğilimindedir, tüm hesapları için her zaman aynı şifreyi tercih eder. Bu, kimlik bilgisi doldurma saldırılarını çoğu durumda tamamen fark edilmeden yapar.

İyiden ilk etapta SSH üzerinden başarılı girişimleri Wireshark'taki başarısız olanlardan ayırt etmek kolay değildir. Ancak, hangi kayıtların başarılı olduğunu açıklamamıza yardımcı olacak bazı özellikler vardır:

- Akış uzunluğu (oturumun): başarılı bir SSH oturumu olsaydı, başarısız bir oturumdan daha uzun olur.

- Paket Boyutu: SSH sunucuları, başarılı veya başarısız kimlik doğrulaması için yanıtlar belirlemiştir. SSH paketlerinin boyutunu gözlemlemek ve büyük paketlerin başarılı oturumlar oluşturduğunu çıkarmak mümkündür.

- Paket süresi: Kimlik doğrulaması başarılı olursa, kullanıcı etkileşimi gerektiren paketlerin, otomatik olanlardan daha fazla zamanı olacaktır. İkincisi, başarısız kimlik doğrulama nedeniyle daha kısa ömürlü paketleri ifade eder.

Ayrıca, giriş denemelerinin sayısını kontrol etmenizi öneririz, çünkü düzensiz bir sayı görürseniz, bir Kimlik Bilgileri Doldurma saldırısının kurbanı olma olasılığı vardır.

Uzaktan erişim taramaları

Nesnelerin İnterneti gibi gelişmekte olan teknolojilerin yükselmesinden kaynaklanan en büyük dezavantajlardan ve risklerden biri, etkinleştirilmiş cihazların SSH etkin başta. Normalde, ilişkili sistemleri genellikle varsayılan olarak veya bazı minimum değişikliklerle kimlik bilgilerini kullanır. Bu neden bir risktir? Bu şifreler hakkında bilgi sahibi olan veya kullanıcıları ve şifreleri tahmin edebilen herkes makinelere uzaktan kolayca erişebilir.

Bu doğru, SSH bile kendi güvenlik deliklerine güvenebilir. Bununla birlikte, güvensiz SSH sunucuları olarak işlev gören bu makinelerin kontrolüne sahip olmak mümkündür. Meşru SSH isteklerinin ve trafiğinin dahili ağın kendisinden kaynaklanması gerektiğini bilmek. Bu nedenle, güvenilir IP adresleridir.

Harici IP adreslerinden gelenin yanı sıra Wireshark isteklerini ve dahili SSH trafiğini filtrelemek, şüpheli durumların belirlenmesine yardımcı olacaktır. Çoğu durumda, bilinmeyen IP adreslerinden dahili ağımıza SSH trafiğinin, ağın güvenliğinin ihlal edildiğini gösterebileceği anlaşılabilir.

İkincisi, tam olarak gelebilecek her şeyin olduğu anlamına gelmez. ağın dışında şüpheli veya tehlikelidir. Bir saldırgan bir makineye uzaktan eriştiğinde, SSH diğer saldırı türlerini gerçekleştirmek ve diğer makinelere hızla genişletmek için ideal bir müttefik haline gelir ve istenirse bir seferde birden fazla saldırı gerçekleştirir. Bunu tespit etmek nasıl mümkün olur? Wireshark ile tüm SSH trafiğini analiz ederek hem normal hem de olağandışı erişim düzenlerini ayarlayabilirsiniz. Alışılmadık bir örnek durum, tek bir makineden yüksek düzeyde trafik olduğuna dair kanıtlar olabilir. Alışılmadık bir durumun başka bir durumu, bir makinenin normalde yapmayacağı diğer sistemlere talepte bulunması olabilir.

Hem yerel ağınız hem de şirket ağınız düzeyinde, SSH büyük bir müttefik ve karşılığında büyük bir düşman olabilir. Bir şirket ağını yönetmekten sorumlu olduğumuzda çok yakın izleme ve özel kontrol ile sonuçlanır. Ağdaki SSH trafiğini kontrol etmek ve hatta engellemek iyi bir fikirdir, ayrıca ağda meydana gelen iletişim ve genel trafik herhangi bir anormallik için izlenmelidir.

İle ilgili tüm eğiticimizi okumanızı öneririz SSH sunucusu nasıl yapılandırılır maksimum güvenlik ile.