มีการกล่าวเสมอว่า ลินุกซ์ มีความปลอดภัยมากกว่า Windows หรือ macOS และไม่มีไวรัสหรือปัญหาด้านความปลอดภัยสำหรับระบบนี้ ห่างไกลจากความเป็นจริงเช่นเดียวกับในระบบอื่น ๆ มีช่องว่างมากมายที่หากพบอาจเป็นอันตรายต่อพีซีและข้อมูลของผู้ใช้ ดังนั้นหากเราเป็นหนึ่งในผู้ที่ใช้การกระจาย Linux เช่น อูบุนตู จำเป็นต้องติดตั้งการอัปเดตความปลอดภัยล่าสุดเสมอเพื่อหลีกเลี่ยงปัญหา

Ubuntu เป็นลินุกซ์ดิสเพลย์ที่ได้รับความนิยมมากที่สุดที่เราสามารถพบได้ในปัจจุบัน ระบบนี้มีความสมดุลที่สมบูรณ์แบบระหว่างการใช้งานประสิทธิภาพและสิ่งนั้น” ประสบการณ์ Linux ” ที่ทุกคนกำลังมองหา ระบบที่สวยงามระมัดระวังและเข้าถึงได้และแม้ว่าจะมีข้อดีและข้อเสีย (เช่นรูปแบบการสนับสนุนการตัดสินใจแบบเผด็จการของ Canonical หรือชุมชนที่รุนแรง) เราไม่สามารถปฏิเสธได้ว่าเป็นประตูทางเข้าที่ดีที่สุดสำหรับผู้ที่พวกเขาต้องการ เพื่อทำตามขั้นตอนแรกภายในระบบปฏิบัติการนี้

เมื่อวานนี้เป็นวันอังคารที่สองของเดือนเมษายนนั่นคือ แพทช์อังคาร . หลาย บริษัท เช่น ไมโครซอฟท์ or อะโดบีใช้ประโยชน์จากวันนี้เพื่อเปิดตัวแพตช์ความปลอดภัยใหม่สำหรับผลิตภัณฑ์ของตนแก้ไขข้อบกพร่องด้านความปลอดภัยทั้งหมดที่อาจเกิดขึ้นและทำให้ผู้ใช้ตกอยู่ในความเสี่ยง ดังนั้น Canonical จึงทำตามขั้นตอนเดียวกับ บริษัท อื่น ๆ และได้เปิดตัวการอัปเดตสำหรับ Ubuntu Kernel ซึ่งเป็นการอัปเดตที่เราต้องติดตั้งโดยเร็วที่สุด

ติดตั้งการอัปเดต Ubuntu โดยเร็วที่สุด

Canonical ได้เปิดตัวเคอร์เนลใหม่สำหรับ distro Ubuntu ซึ่งมุ่งเน้นไปที่ แก้ไขทั้งหมด 20 ข้อบกพร่องด้านความปลอดภัย ข้อบกพร่องด้านความปลอดภัยเหล่านี้ส่งผลต่อเวอร์ชันที่รองรับทั้งหมดและมีอยู่ในเมล็ดของรสชาติอื่น ๆ ของ distro นี้เช่น Kubuntu หรือ Lubuntu เป็นต้น

เนื่องจาก Canonical ให้การสนับสนุนระบบของพวกเขาเพียง 9 เดือนมีเพียง Ubuntu รุ่นปกติล่าสุด 20.10 เท่านั้นที่ได้รับการอัปเดตนี้ และแน่นอนว่ารุ่นการสนับสนุนเพิ่มเติม LTS ซึ่งมีการสนับสนุน 5 ปี นี่คือเวอร์ชัน 20.04, 18.04, 16.04 และ 14.04 ESM

เวอร์ชัน 2020 ที่ใช้ Linux Kernel 5.8 ได้รับการแก้ไขแล้ว CVE-2021-20239 , CVE-2021-20268, และ CVE-2021-3178 . ข้อบกพร่องสองข้อแรกจะต้องใช้ประโยชน์ร่วมกันเนื่องจากการทำเช่นนี้ส่งผลให้เกิดการปฏิเสธการให้บริการและความสามารถในการเรียกใช้รหัสระยะไกลบนเครื่อง และข้อที่สามคือบั๊กใน NFS ช่วยให้คุณสามารถข้ามข้อ จำกัด การเข้าถึง NFS ได้ เวอร์ชันที่มี Kernel 5.4 (20.04 และ 18.04) ได้รับการแก้ไขแล้ว CVE-2021-20194 (อนุญาตให้ปฏิเสธการบริการและระบบขัดข้อง) และข้อบกพร่องสองข้อในการจำลองเสมือนของ Xen CVE-2021-26930 และ CVE-2021-26931 ซึ่งอนุญาตให้บล็อกระบบโฮสต์จากระบบเสมือน จุดบกพร่องนี้มีมาตั้งแต่ Kernel 4.4 ดังนั้นจึงมีผลกับเวอร์ชันเก่าอื่น ๆ ด้วย

ข้อบกพร่องด้านความปลอดภัยอื่น ๆ ที่ได้รับการแก้ไขในระบบ ได้แก่ :

- CVE-2020-25639 : การปฏิเสธการให้บริการในไดรเวอร์นูโว

- CVE-2021-28375 : บั๊กในไดรเวอร์ fastrpc ที่ช่วยให้ได้รับสิทธิ์ในระบบ

- CVE-2021-28950 - การปฏิเสธการให้บริการเนื่องจากการขัดข้องใน FUSE

- CVE-2021-28038 : ข้อผิดพลาด Xen virtualization ที่อนุญาตให้ล็อกเครื่อง

- CVE-2015-1350 - อนุญาต การปฏิเสธการให้บริการ

- CVE-2017-16644 : อนุญาตให้ปฏิเสธบริการและเรียกใช้รหัสจาก USB

- CVE-2017-5967 : อนุญาตให้กรองข้อมูลส่วนบุคคลของผู้ใช้

- CVE-2019-16231 และ CVE-2019-16232 : ความล้มเหลวสองครั้งในไดรเวอร์ Fujitsu ES และ Marvell 8xxx Libertas WLAN ที่อนุญาตให้เกิดการปฏิเสธการให้บริการ

- CVE-2019-19061 : บั๊กในไดรเวอร์ ADIS16400 IIO IMU ที่อนุญาตให้เกิดการปฏิเสธการให้บริการ

- CVE-2021-20261 - ข้อผิดพลาดของตัวควบคุมฟล็อปปี้ดิสก์ทำให้ระบบหยุดทำงานหรือทำให้เกิดการปฏิเสธการให้บริการ

- CVE-2021-3347 และ CVE-2021-3348 : สองเคอร์เนลล้มเหลวที่อาจทำให้เกิดการปฏิเสธบริการหรืออนุญาตให้เรียกใช้โค้ด

- CVE-2018-13095 - ความผิดพลาดของไดรเวอร์ XFS ที่อาจทำให้ระบบพังโดยการติดตั้งไดรฟ์ที่เสียหาย

อย่างที่เราเห็นมีจุดบกพร่องที่ได้รับการลงทะเบียนใน CVE ตั้งแต่ 2015 . รายละเอียด 6 ปีต่อมา Canonical ได้ทำให้ Ubuntu ปลอดภัยขึ้นเล็กน้อยในที่สุด

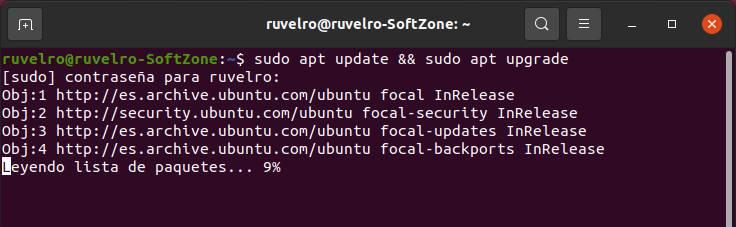

วิธีอัปเดต Linux

ขณะนี้เคอร์เนลเวอร์ชันใหม่พร้อมใช้งานสำหรับผู้ใช้ทุกคนที่ใช้ Ubuntu เวอร์ชันที่รองรับ ในการอัปเดต Ubuntu เราต้องเปิดเทอร์มินัลและดำเนินการคำสั่งต่อไปนี้:

sudo apt update && sudo apt full-upgrade

นอกจากนี้หากเราต้องการเราสามารถใช้ไฟล์ ตัวอัปเดตซอฟต์แวร์ . เมื่อดาวน์โหลดเคอร์เนลใหม่แล้วและหลังจากอัปเดตระบบเราจะได้รับการป้องกันจากข้อผิดพลาดเหล่านี้