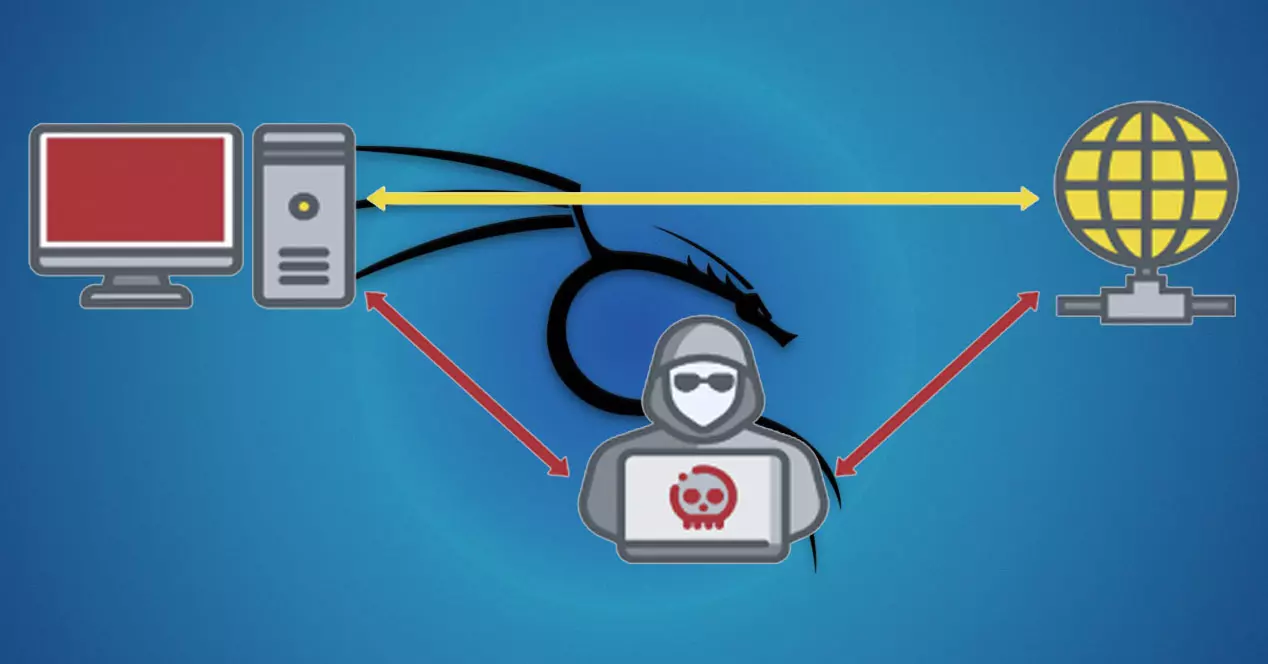

การโจมตี ARP Poisoning หรือที่เรียกว่า ARP Spoofing เป็นหนึ่งในการโจมตีแบบ Man in the Middle ที่เป็นที่รู้จักและอันตรายที่สุดที่เราสามารถพบได้ในเครือข่ายแบบมีสายและไร้สาย หากอาชญากรไซเบอร์ทำการโจมตีนี้อย่างถูกต้อง พวกเขาจะสามารถสกัดกั้นการสื่อสารทั้งหมดระหว่างเหยื่อกับการเชื่อมต่ออินเทอร์เน็ต นอกจากนี้ ด้วยเทคนิคที่ค่อนข้างล้ำหน้ากว่านี้ พวกเขายังสามารถปรับเปลี่ยนการรับส่งข้อมูลได้ทันที หรือแม้แต่ "ยกระดับ" การรักษาความปลอดภัยของ โปรโตคอล HTTPS เพื่อทำให้เป็น HTTP และละเมิดความปลอดภัยของเรา วันนี้ในบทความนี้เราจะอธิบายว่าการโจมตี ARP Poisoning ทำอย่างไรกับ Kali ยอดนิยม ลินุกซ์ การกระจายและวิธีที่เราสามารถป้องกันตนเองจากการโจมตีเครือข่ายนี้

โปรโตคอล ARP คืออะไร?

โปรโตคอล ARP (Address Resolution Protocol) เป็นหนึ่งในโปรโตคอลพื้นฐานในเครือข่าย IPv4 หากไม่มีโปรโตคอลนี้ เราไม่สามารถรับที่อยู่ IP โดย DHCP หรือสื่อสารกับคอมพิวเตอร์เครื่องอื่นได้ แม้ว่าเราจะใส่ที่อยู่ IP ส่วนตัวบนคอมพิวเตอร์ของเรา โปรโตคอล ARP ช่วยให้การสื่อสารในเครือข่ายไปถึงปลายทางได้อย่างถูกต้อง โดยมีวัตถุประสงค์เพื่อแปลที่อยู่ IP (ที่อยู่ตรรกะ) เป็นที่อยู่ MAC (ที่อยู่จริง) และในทางกลับกัน โปรโตคอล ARP มีหน้าที่สร้างตารางที่มีคู่ IP-MAC และคอมพิวเตอร์ต่าง ๆ ในเครือข่ายท้องถิ่นสามารถสื่อสารกันได้โดยไม่มีปัญหา นอกจากนี้ยังช่วยให้มั่นใจได้ว่าคอมพิวเตอร์สามารถสื่อสารกับเราเตอร์เพื่อเข้าถึง อินเทอร์เน็ต เนื่องจากเราเตอร์จะมีที่อยู่ IP ของ LAN และที่อยู่ MAC ซึ่งพีซีและอุปกรณ์ต่างๆ จะส่งเฟรมของตนเพื่อให้เราเตอร์จัดการ

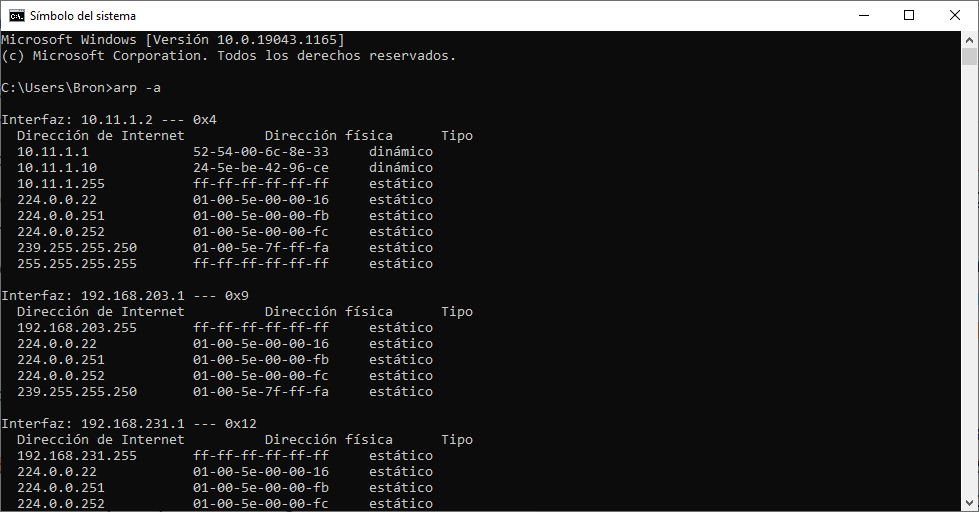

โปรโตคอล ARP มีอยู่ในเครือข่าย IPv4 เท่านั้น ในเครือข่าย IPv6 งานเดียวกันนี้ดำเนินการโดย ICMPv6 ซึ่งมีฟังก์ชันมากกว่าใน IPv4 เราเองสามารถเห็นตาราง ARP ของคอมพิวเตอร์ของเราเพื่อดูคอมพิวเตอร์ทุกเครื่องในเครือข่ายท้องถิ่นที่มีการสื่อสารอยู่ หากเราเปิดคอนโซลและใส่คำสั่งต่อไปนี้:

arp -a

ในภาพต่อไปนี้ คุณสามารถดูที่อยู่ IP ส่วนตัว (ที่อยู่อินเทอร์เน็ต) และที่อยู่ MAC ของอุปกรณ์ทั้งหมด (ที่อยู่ทางกายภาพ) เราสามารถเห็นตาราง ARP ทั้งหมดของการ์ดเครือข่ายต่างๆ ที่เรามี รายละเอียดที่สำคัญมากคือเราสามารถลบหรือนำคู่ IP-MAC ออกจากตาราง ARP นี้ด้วยตนเอง

คอมพิวเตอร์ทุกเครื่องเก็บตาราง ARP นี้เป็นแคช ดังนั้นจะมีการต่ออายุชั่วคราวหรือเมื่อคอมพิวเตอร์เครื่องใหม่ปรากฏขึ้นซึ่งเราต้องการสื่อสาร กล่าวคือ เป็นตารางแบบไดนามิกและเปลี่ยนแปลงตามการสื่อสารที่เราจะทำ ด้วยวิธีนี้ หากคอมพิวเตอร์บางเครื่องไม่ทราบ MAC ของที่อยู่ IP จะต้องส่งแพ็กเก็ตคำขอ ARP เพื่อขอที่อยู่ MAC ที่สอดคล้องกันจากคอมพิวเตอร์เครื่องอื่น

รายการที่สำคัญที่สุดรายการหนึ่งในตาราง ARP คือรายการที่แสดงโดยเราเตอร์ ซึ่งมักจะเป็นที่อยู่ IP แรกบนเครือข่ายย่อย การโจมตี ARP Poisoning มุ่งเน้นไปที่รายการนี้โดยเฉพาะ และตอนนี้เราจะอธิบายว่าทำไม โปรโตคอล ARP ไม่ได้ออกแบบมาโดยมีจุดประสงค์เพื่อความปลอดภัย ดังนั้นจึงไม่ได้ตรวจสอบเมื่อใดก็ตามว่าการตอบสนองต่อคำขอ ARP นั้นมาจากโฮสต์ที่ถูกต้องจริง ทุกคนสามารถปลอมตัวเป็นโฮสต์อื่นได้อย่างง่ายดายและรวดเร็ว ทำการโจมตี ARP Poisoning

การโจมตี ARP Poisoning คืออะไร?

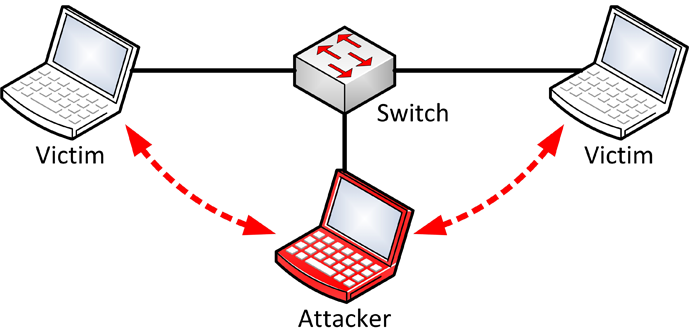

การโจมตี ARP Poisoning ประกอบด้วยการวางยาพิษตาราง ARP ของเหยื่อ ทำให้เชื่อว่าเราเตอร์เป็นผู้โจมตี โดยมีเป้าหมายให้เหยื่อส่งต่อการรับส่งข้อมูลทั้งหมดไปยังผู้โจมตีรายนี้เพื่อทำการดมกลิ่นการเชื่อมต่อแต่ละอันที่ ดำเนินการ. ด้วยวิธีนี้ อุปกรณ์ของเหยื่อสามารถส่งทราฟฟิกเครือข่ายทั้งหมดไปยังผู้โจมตีรายนี้โดยไม่รู้ตัว และทำการโจมตีสองประเภทที่แตกต่างกัน:

- โจมตี DoS : หากผู้โจมตีไม่ส่งต่อการเชื่อมต่อไปยังเราเตอร์เพื่อไปยังอินเทอร์เน็ต เราจะทำการปฏิเสธการให้บริการแก่เหยื่อ นั่นคือ เราจะทิ้งเขาไว้โดยไม่มีการเชื่อมต่ออินเทอร์เน็ต

- ผู้ชายในการโจมตีกลาง : หากผู้โจมตีส่งต่อการเชื่อมต่อไปยังเราเตอร์เพื่อไปยังอินเทอร์เน็ต เราจะทำการโจมตีแบบ MitM เพื่อรับทราฟฟิกเครือข่ายทั้งหมดเพื่อการศึกษาเพิ่มเติม นอกจากนี้ ข้อมูลที่ส่งหรือรับยังสามารถแก้ไขได้ทันทีที่เหยื่อ อันที่จริง หนึ่งในการโจมตีที่อันตรายที่สุดคือ SSL Stripping โดยผู้โจมตีสามารถ "ยก" การรับส่งข้อมูล HTTPS และแปลงเป็น HTTP เพื่อสอดแนมในการสื่อสารทั้งหมด ผู้โจมตีจะสามารถกำหนดเส้นทางการสื่อสารทั้งหมดต่อไปและรับข้อมูลทั้งหมดได้ ซึ่งเป็นเรื่องปกติที่สุด ที่จริงแล้ว เขาจะสามารถขโมยคุกกี้ของเหยื่อและปลอมตัวเป็นเขาโดยไม่จำเป็นต้องขโมยบัญชีผู้ใช้และรหัสผ่าน

เพื่อดำเนินการ ARP พิษโจมตี จำเป็นต้องปฏิบัติตามข้อกำหนดบางประการ:

- ผู้โจมตีจะต้องอยู่ในเครือข่ายเดียวกันกับเหยื่อ เครือข่ายแบบมีสายเดียวกัน หรือเครือข่าย WiFi เดียวกัน

- คุณต้องสแกนเครือข่ายท้องถิ่นทั้งหมดเพื่อค้นหาที่อยู่ IP ของเหยื่อ เพื่อเริ่มการโจมตีในภายหลัง

- คุณต้องใช้เครื่องมือต่าง ๆ เพื่อสร้างแพ็กเก็ต ARP ปลอมและส่งไปยังเหยื่อ เครื่องมือที่รู้จักกันดีสองอย่างในการดำเนินการนี้คือ Arpspoof และ BetterCap จากหลังนี้ คุณมีบทช่วยสอนฉบับสมบูรณ์ในบทความนี้

- เมื่อแพ็กเก็ต ARP ปลอมถูกส่งไปยังเหยื่อ พวกเขาจะเชื่อว่าเราคือเราเตอร์ แต่สำหรับการสื่อสารแบบสองทิศทาง จำเป็นต้องทำให้เราเตอร์เชื่อว่าเราเป็นเหยื่อ ดังนั้น เราจะต้องเปิดการโจมตี ARP Poisoning สองครั้ง การโจมตีหนึ่งครั้งต่อเหยื่อ และอีกการโจมตีบนเราเตอร์

เมื่อทั้งเหยื่อและเราเตอร์ได้รับแพ็กเก็ต ARP ปลอม พวกเขาจะสื่อสารกับผู้โจมตีโดยตรงแทนกันและกัน และตอนนี้ผู้โจมตีจะอยู่ตรงกลางของการสื่อสาร ตอนนี้ผู้โจมตี

วิธีโจมตี ARP Poisoning ด้วย Kali Linux

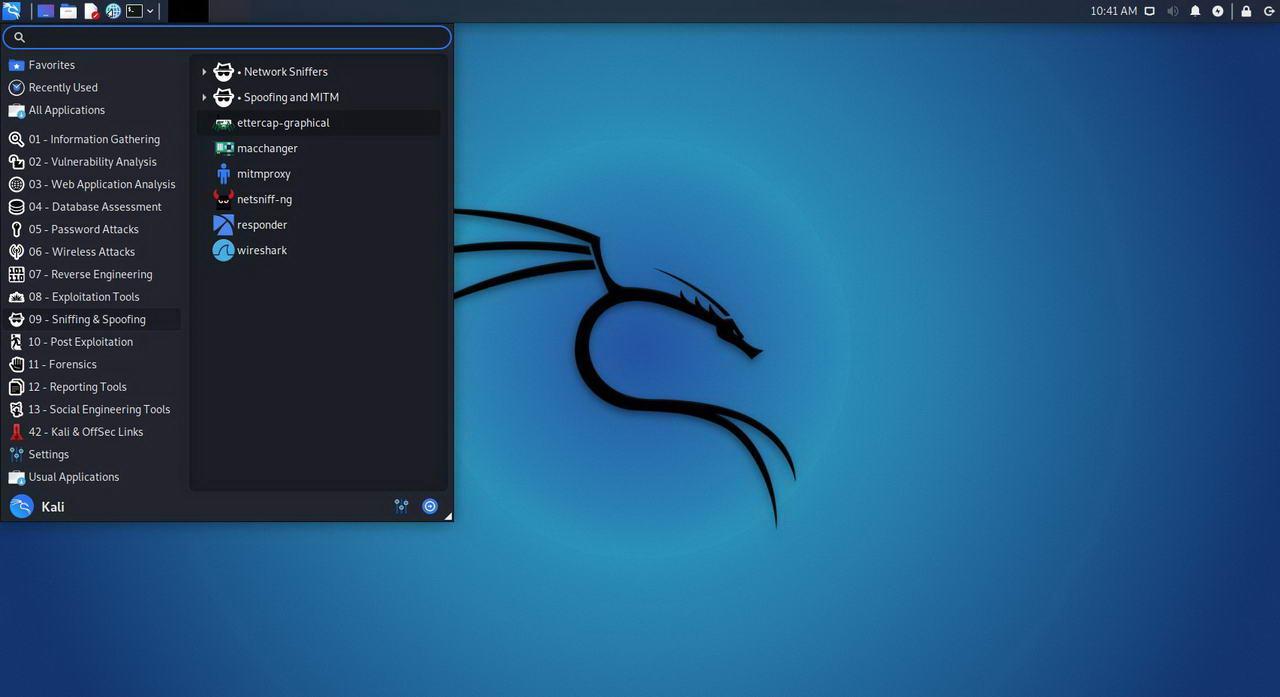

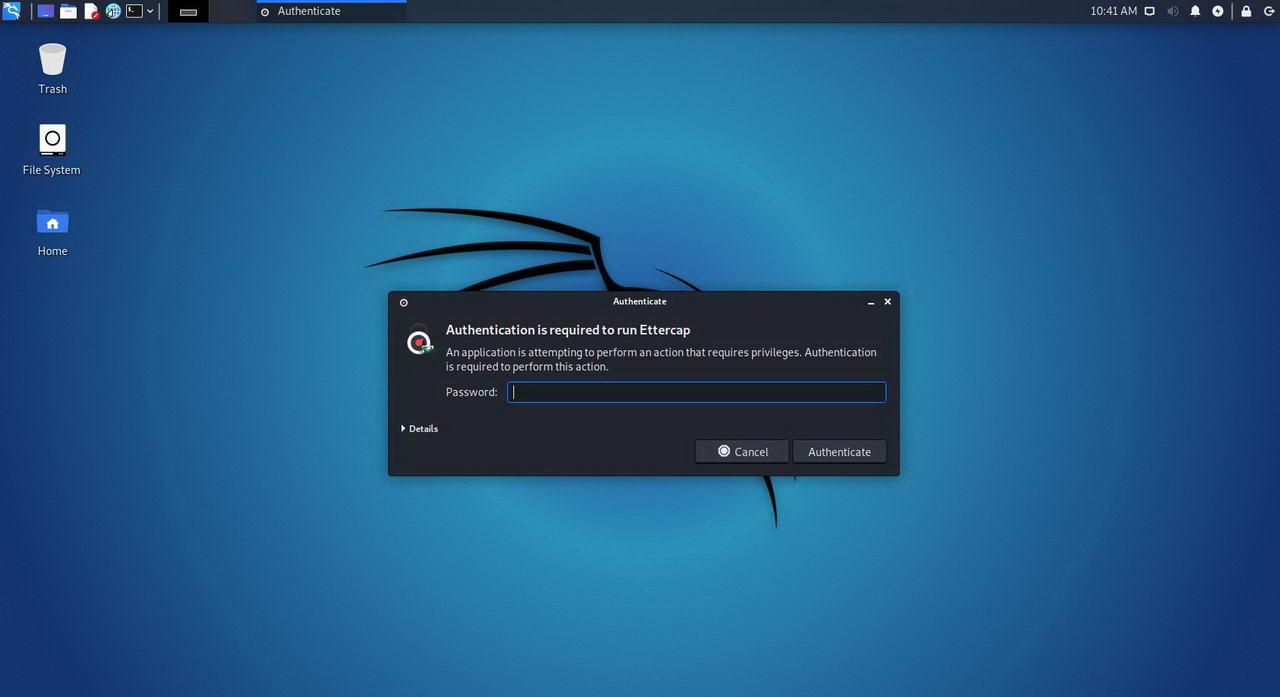

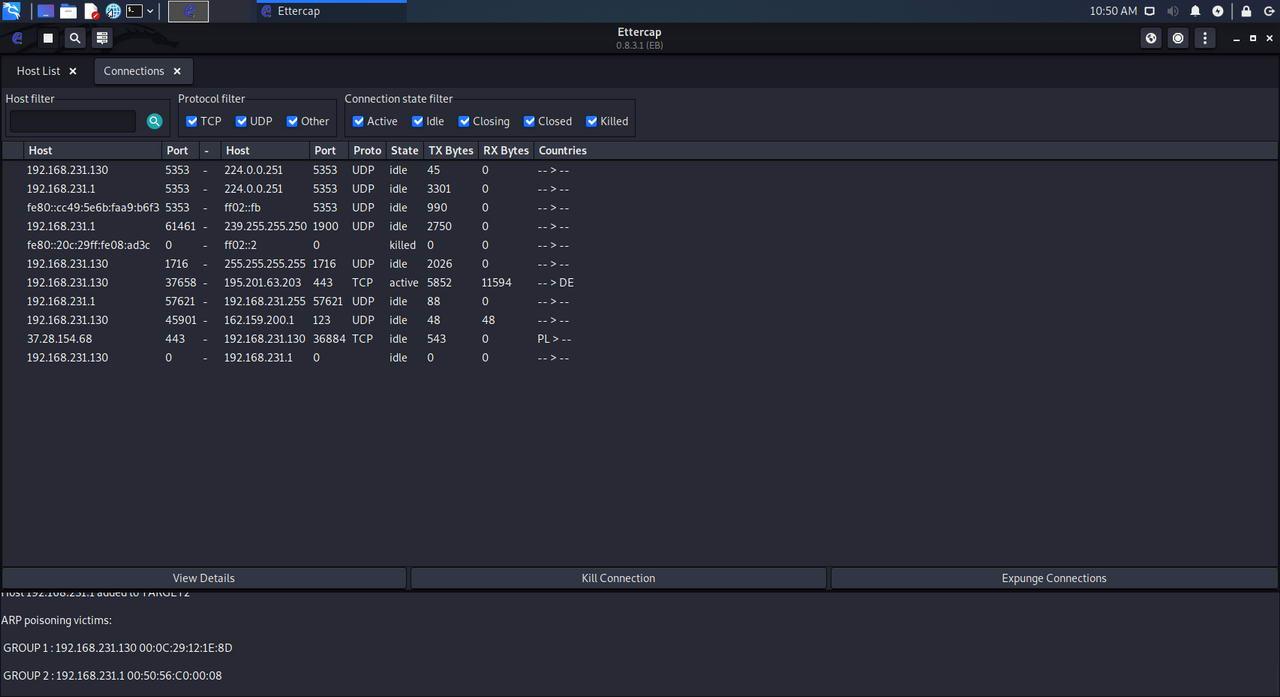

สิ่งแรกที่เราต้องทำในรายการแอปพลิเคชันคือมองหาส่วน « 9. การดมกลิ่นและการปลอมแปลง « เนื่องจากเป็นที่ที่เราจะพบเครื่องมือที่จำเป็นในการโจมตีคอมพิวเตอร์เครื่องนี้ ต่อไปเราจะเปิด « Ettercap-กราฟิก » และเราจะเห็นหน้าต่างที่คล้ายกับหน้าต่างต่อไปนี้

ตอนนี้เราจะต้องป้อนรหัสผ่านผู้ใช้ขั้นสูงนั่นคือรหัสผ่าน "root" โดยค่าเริ่มต้นรหัสผ่านคือ "kali"

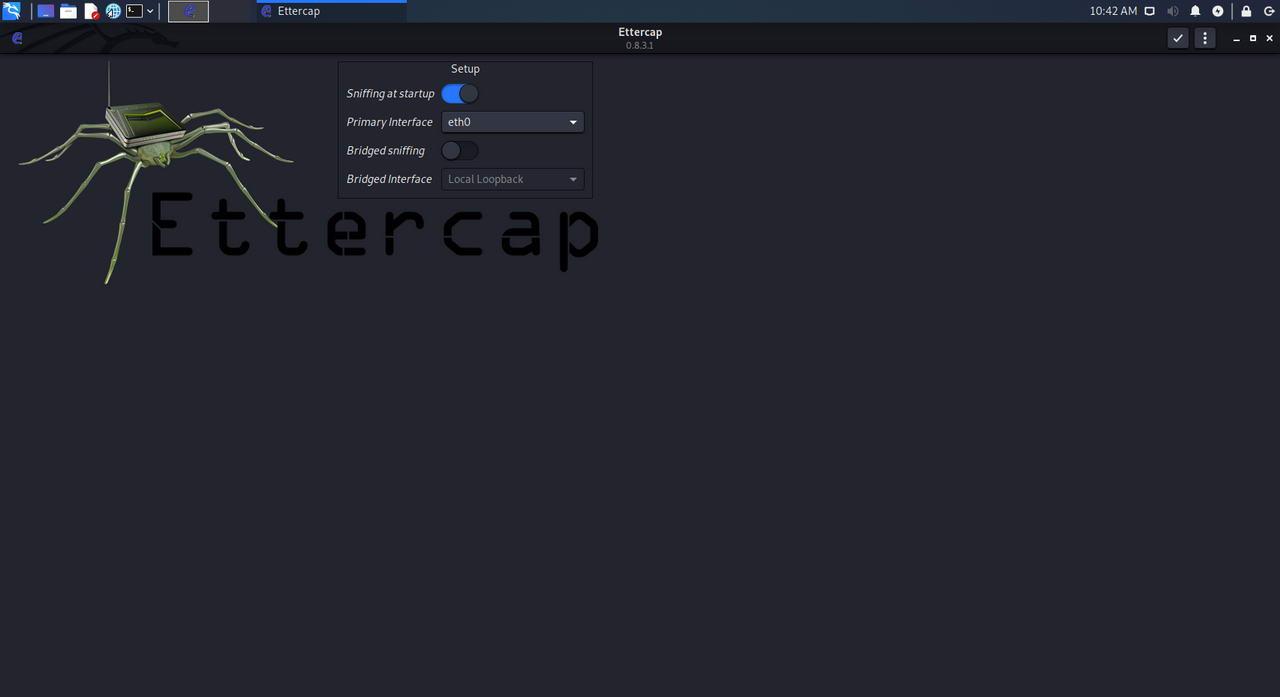

ขั้นตอนต่อไปคือการเลือกพารามิเตอร์ Ettercap พื้นฐาน เราสามารถปล่อยให้พารามิเตอร์เริ่มต้น นั่นคือ เริ่มดมกลิ่นที่จุดเริ่มต้น เราจะเลือกการ์ดเครือข่ายที่เราต้องการ โดยค่าเริ่มต้นคือ eth0 เราปล่อยให้ตัวเลือกที่เหลือเป็นไปตามที่มันเป็น และคลิกที่ปุ่มที่มุมขวาบนเพื่อยอมรับการเปลี่ยนแปลง

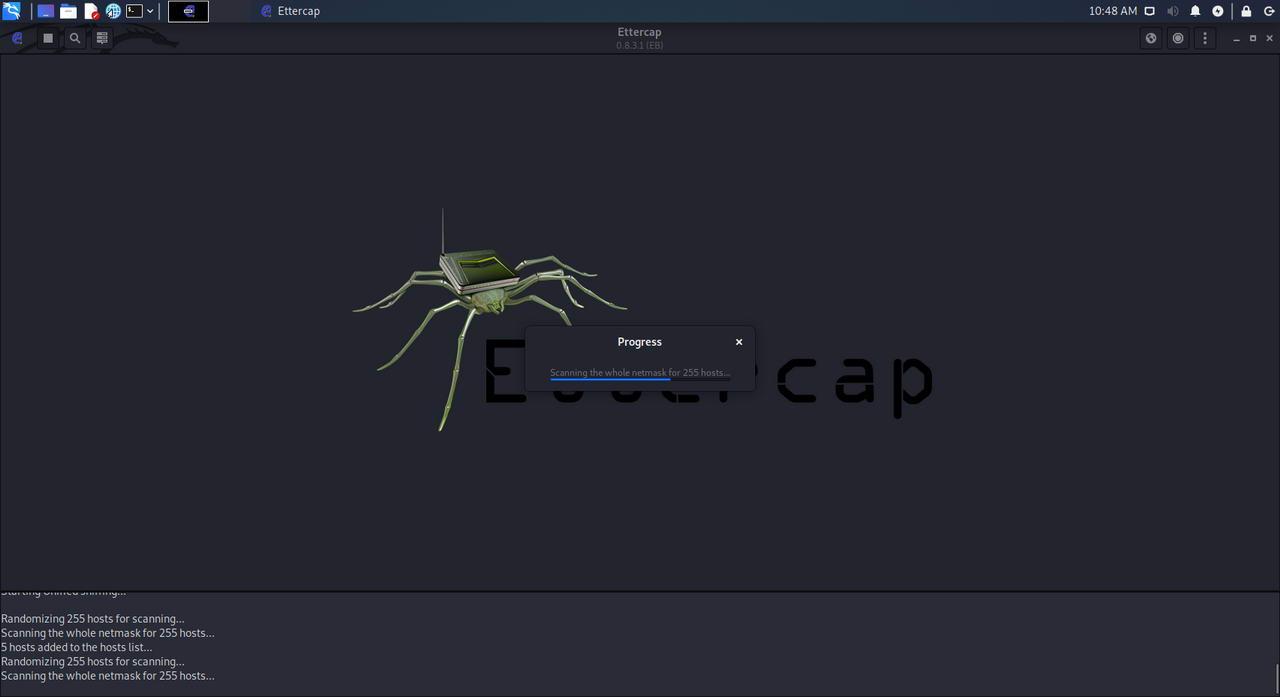

เมื่อเราเริ่มโปรแกรมแล้ว เราจะต้องคลิกที่ “แว่นขยาย” ที่คุณเห็นทางด้านซ้ายบน สิ่งที่ Ettercap จะทำคือสแกนเครือข่ายท้องถิ่นทั้งหมดที่เราเชื่อมต่อเพื่อค้นหาอุปกรณ์ต่างๆ ที่เชื่อมต่อ และทำให้เหยื่อบางส่วนโจมตี

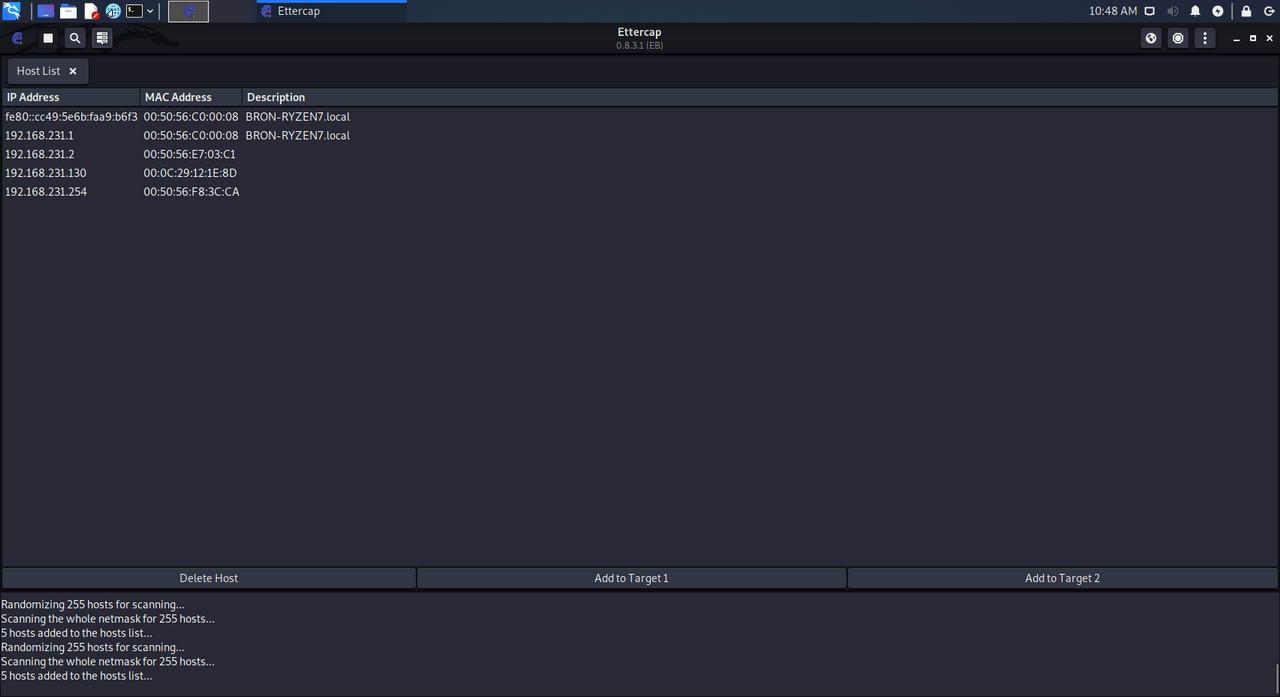

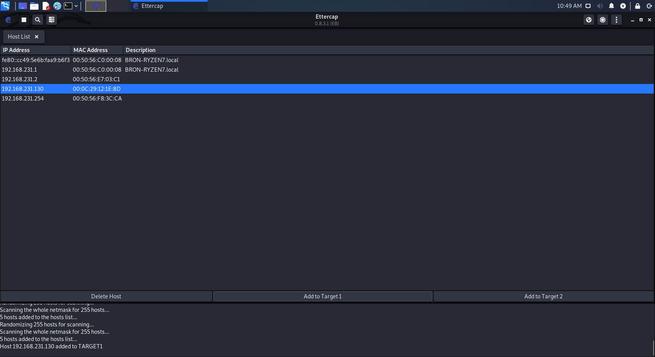

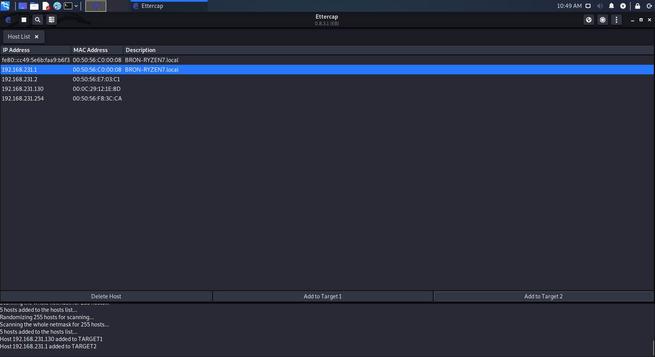

ที่นี่เราควรได้รับโฮสต์หรืออุปกรณ์ทั้งหมดที่เชื่อมต่อกับเครือข่ายของเรา อย่างไรก็ตาม ในกรณีที่ไม่ปรากฏขึ้นทั้งหมด เราสามารถสแกนเครือข่ายทั้งหมดได้โดยคลิกอีกครั้งบน «แว่นขยาย» ที่เรามีอยู่ที่ส่วนบนซ้าย หลังจากนั้นไม่กี่วินาที รายการก่อนหน้านี้ควรได้รับการอัปเดตโดยแสดงอุปกรณ์ทั้งหมดที่มี IP และ MAC ตามลำดับที่เชื่อมต่อกับเครือข่ายของเรา

ในกรณีที่ต้องการโจมตีโดยตรงต่อโฮสต์เดียว เช่น แทนที่การระบุตัวตนของเกตเวย์เพื่อตรวจสอบการเชื่อมต่อของเหยื่อที่ปรากฏในรายการอุปกรณ์ ก่อนเริ่มการโจมตี เราต้องสร้างวัตถุประสงค์ทั้งสองอย่าง

ในการทำเช่นนี้ ด้านล่างรายการโฮสต์ เราจะเห็นปุ่มสามปุ่ม แม้ว่าเราจะให้ความสนใจกับสองปุ่มสุดท้าย:

- เป้าหมาย 1 – เราเลือก IP ของอุปกรณ์เพื่อตรวจสอบ ในกรณีนี้ อุปกรณ์ของเหยื่อ และคลิกที่ปุ่มนั้น

- เป้าหมาย 2 – เรากด IP ที่เราต้องการเลียนแบบ ในกรณีนี้ หนึ่งในเกตเวย์

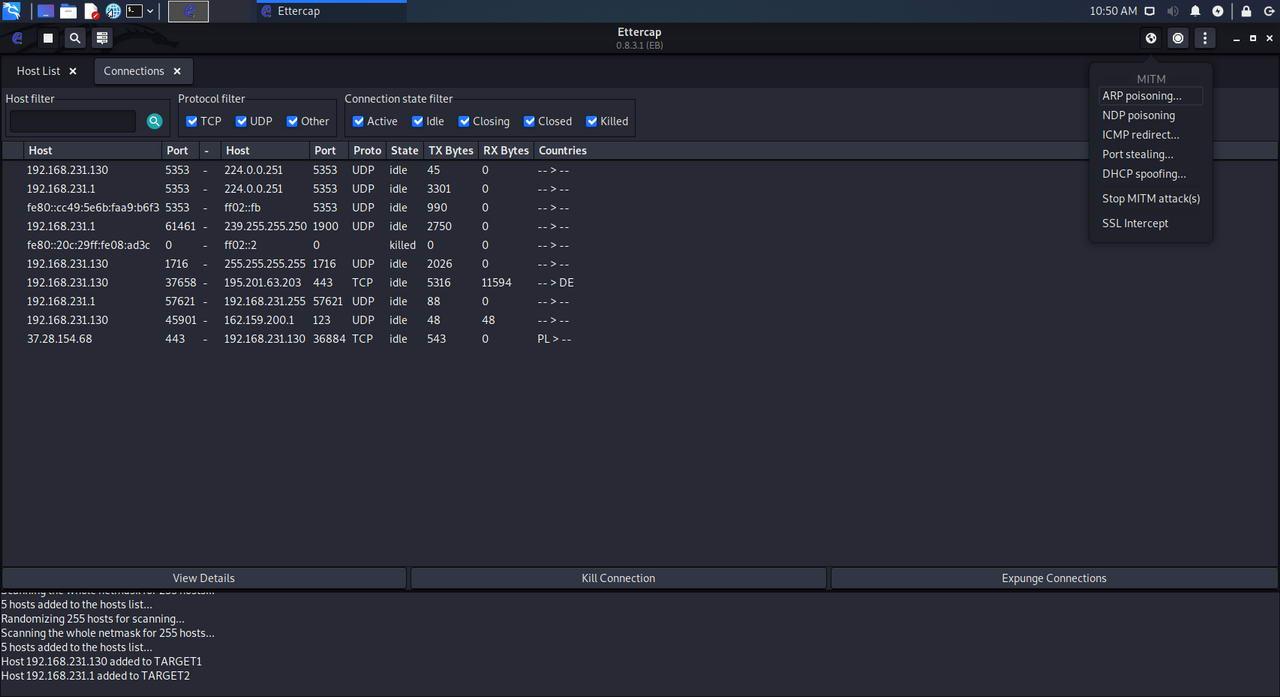

พร้อมทุกอย่าง. ตอนนี้เราก็แค่ต้องเลือก” MITM ” ที่ด้านบนและเลือก ” ARP พิษ "

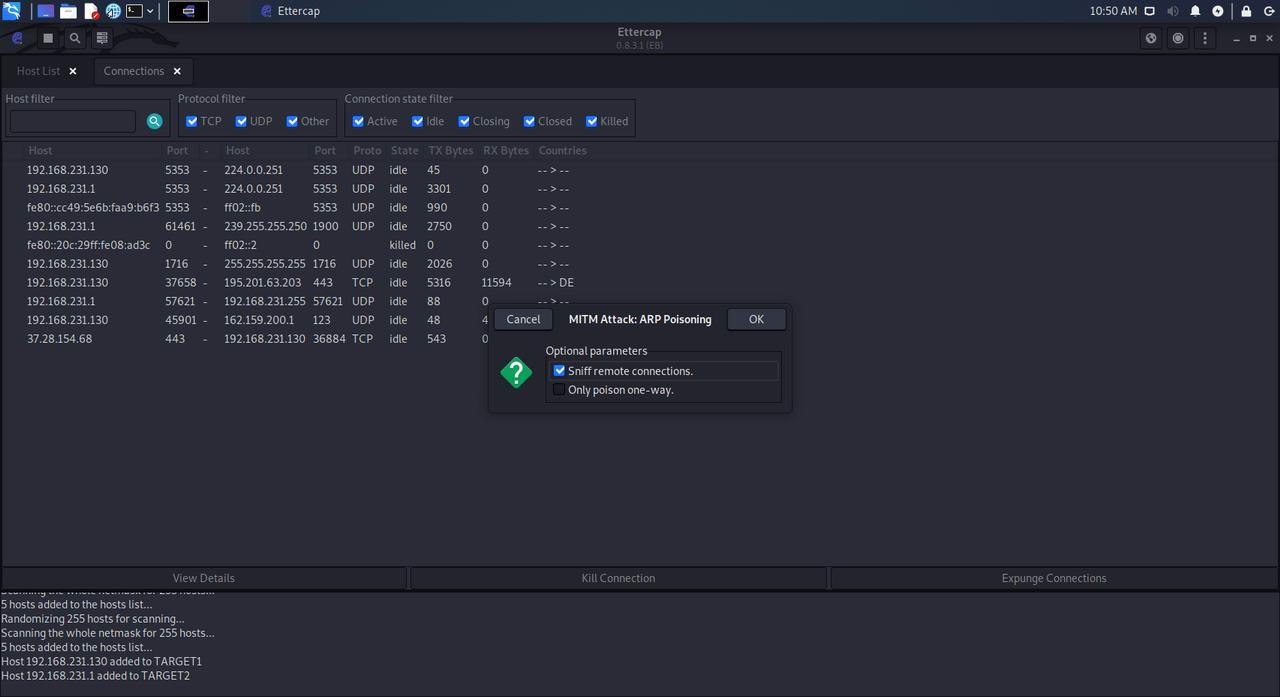

หน้าต่างการกำหนดค่าขนาดเล็กจะปรากฏขึ้น ซึ่งเราต้องแน่ใจว่าได้ทำเครื่องหมาย « ดมกลิ่นการเชื่อมต่อระยะไกล «. เราต้องไม่เลือกตัวเลือก "วางยาพิษทางเดียว" ตัวเลือกนี้จะไม่ดำเนินการ ARP Poisoning ในทั้งสองทิศทาง แต่จะมีเพียงตัวเลือกเดียวเท่านั้น ดังนั้นเราจึงไม่มีการสื่อสารแบบสองทิศทาง เป็นสิ่งสำคัญมากที่จะปล่อยให้ตัวเลือกนี้ไม่ถูกเลือก "พิษทางเดียว" นั่นคือตามค่าเริ่มต้น

เราคลิกที่ «ตกลง» และการโจมตีจะเกิดขึ้น ตอนนี้เราสามารถควบคุมโฮสต์ที่เราตั้งไว้เป็น ” เป้าหมาย 1 "

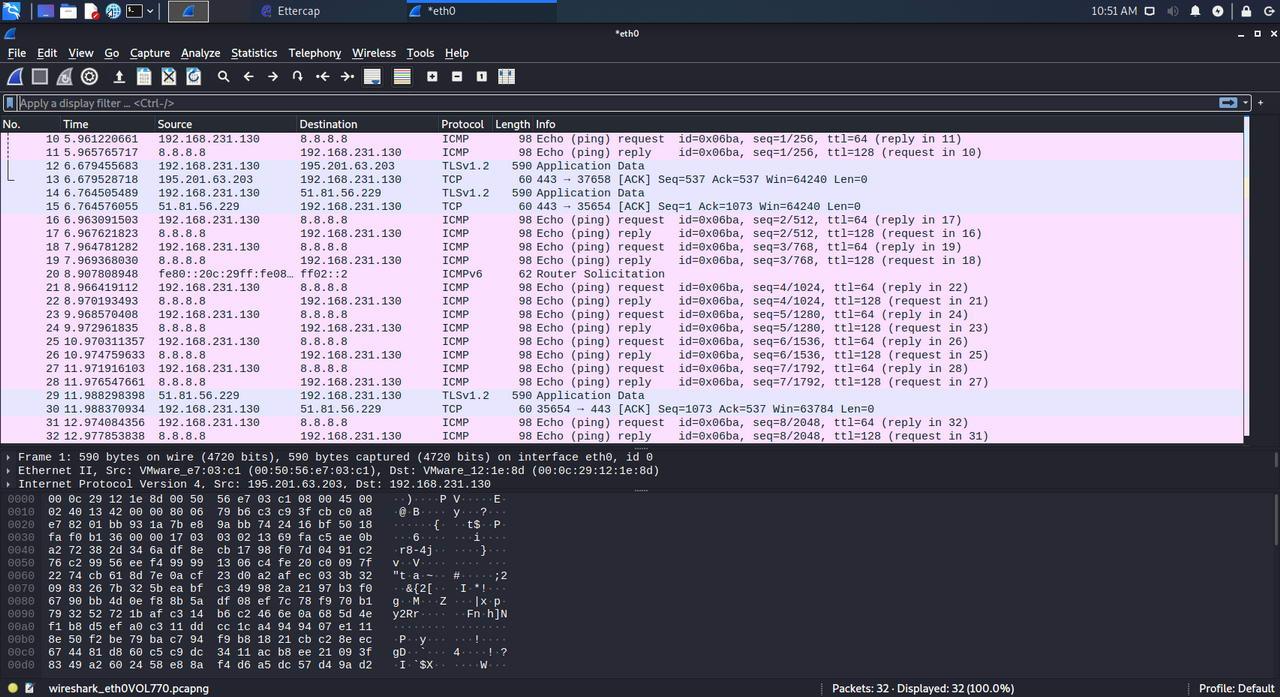

สิ่งต่อไปที่เราต้องทำคือ เรียกใช้ Wireshark เพื่อดักจับแพ็กเก็ตเครือข่ายทั้งหมด และวิเคราะห์เพื่อค้นหาข้อมูลที่น่าสนใจ หรือหันไปใช้ปลั๊กอินต่างๆ ที่ Ettercap เสนอให้เรา เช่น เว็บเบราว์เซอร์ระยะไกล จะโหลดเว็บไซต์ทั้งหมดที่เป้าหมายเข้าชมให้เรา ตัวอย่างเช่น เราได้ทำ ping ทั่วไปให้กับ Google ทีมโจมตีได้จับทุกอย่างถูกต้อง

เทคนิคเหล่านี้มีไว้สำหรับการใช้งานส่วนตัวภายในเครือข่ายของเราเท่านั้น หรือในเครือข่ายที่เราได้รับอนุญาต ตามหลักเหตุผลแล้ว เทคนิคเหล่านี้สามารถนำไปใช้เพื่อจุดประสงค์ที่ผิดกฎหมายได้ หากเราใช้เทคนิคเหล่านี้เพื่อตรวจสอบระบบของผู้อื่น แสดงว่าเรากำลังก่ออาชญากรรม

เมื่อเราได้เรียนรู้วิธีโจมตีด้วย Kali Linux อย่างง่ายดายและรวดเร็วแล้ว เรามาดูกันว่าเราจะลดการโจมตีนี้ได้อย่างไร

ตรวจจับและบรรเทาการโจมตีนี้เพื่อท่องเว็บอย่างปลอดภัย

การโจมตีบนเครือข่ายข้อมูลนี้เป็นที่นิยมอย่างมากและทุกคนสามารถเข้าถึงได้ ด้วยเหตุนี้ จึงเป็นสิ่งสำคัญมากที่จะต้องทราบวิธีการตรวจสอบว่าการโจมตีนี้เกิดขึ้นกับเราหรือไม่ และเราจะลดการโจมตีนี้ได้อย่างไรเพื่อไม่ให้เกิดการโจมตี ประสบความสำเร็จ ในหลายกรณี สิ่งเดียวที่เราทำได้คือเข้ารหัสการสื่อสารทั้งหมดของเรา เพื่อที่แม้ว่าพวกเขาจะสามารถจับข้อมูลทั้งหมดได้ แต่ก็ไม่สามารถอ่านอะไรได้เลย ด้านล่างนี้ คุณสามารถดูรายละเอียดทั้งหมดเพื่อตรวจจับและลดการโจมตีนี้

ฉันจะตรวจจับได้อย่างไรว่ากำลังโจมตีฉันอยู่

วิธีที่ง่ายที่สุดในการตรวจจับว่ากำลังดำเนินการโจมตี ARP Poisoning หรือ ARP Spoofing คือการตรวจสอบตาราง ARP ด้วยคำสั่ง «arp -a» ก่อนหน้า เราจะเห็นตาราง ARP ที่สมบูรณ์ของอุปกรณ์ของเรา ในกรณีที่เรามีสองตาราง ที่อยู่ IP ที่มีที่อยู่ MAC ทางกายภาพเดียวกัน ซึ่งหมายความว่ามีใครบางคนกำลังดำเนินการโจมตี Man in the Middle ด้วย ARP Poisoning ตัวอย่างเช่น สมมติว่าเรามีตาราง ARP ต่อไปนี้:

ที่อยู่อินเทอร์เน็ต ที่อยู่ทางกายภาพ

192.168.1.1 00-01-02-03-04-05

192.168.1.2 00-01-02-03-04-AA

192.168.1.3 00-01-02-03-04-05

ในกรณีนี้ จะเห็นได้อย่างชัดเจนว่าทั้งเราเตอร์และพีซีเครื่องที่สองมีที่อยู่ MAC เดียวกันทุกประการ ซึ่งหมายความว่าตาราง ARP กำลังถูกวางยาพิษ มีโปรแกรมรักษาความปลอดภัยที่ช่วยให้เราสามารถตรวจจับได้โดยอัตโนมัติว่าการโจมตีดังกล่าวเกิดขึ้นกับเราหรือไม่ โดยจะตรวจสอบตาราง ARP อย่างต่อเนื่องเพื่อดูว่ามีที่อยู่ MAC ที่ซ้ำกันหรือไม่ จากนั้นระบบจะส่งการแจ้งเตือนให้ผู้ใช้ทราบ

มาตรการบรรเทาการโจมตีครั้งนี้

สำหรับผู้ใช้ มาตรการเดียวที่สามารถลดการโจมตีนี้ได้คือ ใช้ VPN สิ่งนี้จะรับประกันความลับและความถูกต้องของการเชื่อมต่อทั้งหมด เราต้องจำไว้ว่าในบางกรณี เป็นไปได้ที่จะละเมิดการเชื่อมต่อ HTTPS โดยใช้เทคนิคการปอก SSL ดังนั้น หากคุณต้องการได้รับการปกป้องจากการโจมตีนี้ คำแนะนำของเราคือ คุณใช้ IPsec, OpenVPN หรือ WireGuard พิมพ์ VPN ทั้งหมดจะรับประกันความปลอดภัยและความเป็นส่วนตัวในเครือข่าย

การวัดอื่นที่ผู้ใช้สามารถทำได้คือ เพื่อลงทะเบียนรายการคงที่ในตาราง ARP ของเรา อย่างไรก็ตาม สิ่งนี้จะใช้ได้ก็ต่อเมื่อเราเชื่อมต่อกับเครือข่ายเดียวกันเสมอ มิฉะนั้น เราจะต้องลงทะเบียนและลบรายการ ARP ซึ่งไม่สะดวกมาก หากเป็นคอมพิวเตอร์แบบสแตติก เช่น เดสก์ท็อปพีซี สามารถทำได้ด้วยวิธีนี้ อย่างไรก็ตาม ผู้ดูแลระบบจะทำในระดับเครือข่ายได้ดีกว่ามาก

ในกรณีของผู้ดูแลระบบเครือข่ายเองในปัจจุบัน สวิตช์และเราเตอร์ / ไฟร์วอลล์มีเทคนิคการป้องกันการปลอมแปลง ARP ด้วยวิธีนี้ หากเราเปิดใช้งานมาตรการรักษาความปลอดภัยเหล่านี้จะป้องกันไม่ให้ผู้โจมตีโจมตีผู้ใช้รายอื่นภายในเครือข่ายของเราเอง จึงเป็นคุณลักษณะที่สำคัญมากในการปกป้องผู้ใช้ของตนเอง นอกจากนี้เรายังสามารถเปิดใช้งาน DHCP Snooping เพื่อป้องกันไม่ให้ผู้โจมตีตั้งค่าเซิร์ฟเวอร์ DHCP ของตัวเองเพื่อระบุที่อยู่ให้กับเหยื่อรายใดรายหนึ่งหรือหลายราย

สุดท้าย เมื่อเราดำเนินการตามมาตรการบรรเทาผลกระทบเหล่านี้แล้ว คำแนะนำของเราคือให้คุณดำเนินการโจมตีประเภทนี้ด้วยตัวเองเพื่อตรวจสอบว่าการป้องกันของคุณมีประสิทธิภาพ กล่าวคือ การตรวจสอบความปลอดภัยของคุณเองเป็นสิ่งสำคัญมาก