De senaste åren har DDoS-attacker, även kända som Distributed Denial of Service-attacker, blivit ett av de största hoten mot tusentals webbplatser och oro för tusentals företag runt om i världen. För att mildra DDoS-attacker som en angripare skulle kunna utföra kontrakteras vanligtvis CDN-tjänster som Cloudflare, vilket gör att vi kan aktivera ett anti-DDoS-system. Är det tillrådligt att aktivera den här tjänsten endast i händelse av en attack eller är det bättre att alltid låta den vara aktiverad? Idag i den här artikeln kommer vi att prata om de två policyerna som vi kan följa.

Drift av en DDoS-attack och typer

Hackare använder DDoS-attacker för att ta ner webbsidor eller olika tjänster som ett visst företag har på Internet. Detta innebär att alla företag, stora som små, ständigt hotas av dessa typer av attacker. Även om DDoS-attacker utförs kontinuerligt på Internet, är det bara några av dem som är kraftfulla nog för att helt få ner en webbplats, eftersom vi idag har CDN-tjänster för att mildra denna typ av attack så mycket som möjligt. Målet som angripare har med denna typ av attack är följande:

- E-handelswebbplatser.

- Onlineapplikationer, till exempel bankens.

- utbildningsplattformar.

- De olika regeringarnas webbplatser.

- Alla tjänster som exponeras för Internet.

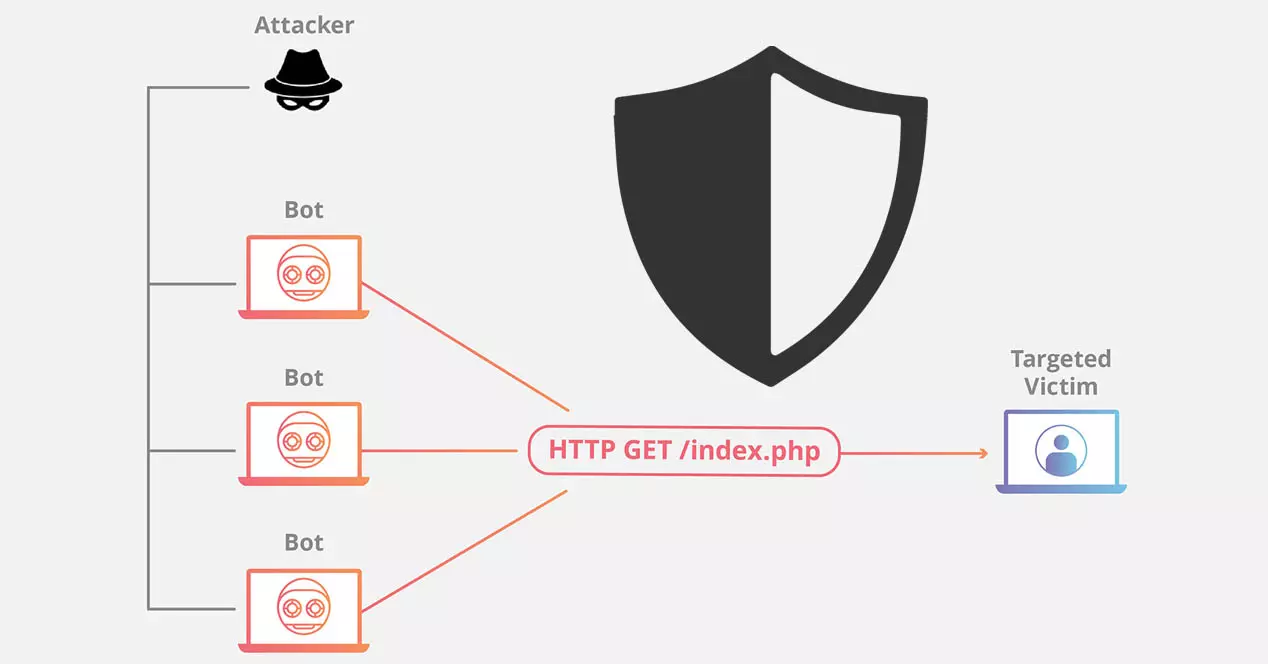

Angripare utnyttjar ofta olika nätverk av enheter som är infekterade med skadlig kod, för att börja skicka en stor mängd data eller för att öppna anslutningar till en specifik server, det vill säga att de vanligtvis använder botnät, antingen ägda eller "hyrda" under några dagar. timmar, och i en värld av cyberbrottslighet kan du köpa total kontroll över ett botnät för att attackera ett mål utan större problem.

För närvarande finns det flera olika typer av DDoS-attacker, beroende på hur de utförs och vad vårt mål är, kan vi använda en eller annan typ, och till och med en kombination av flera.

Volumetric

Volumetriska attacker är de som syftar till att helt mätta den tillgängliga bandbredden för ett specifikt mål. Dessa typer av attacker är också kända som volymbaserade attacker, eftersom de skickar hundratals GB per sekund genom ett botnät de har köpt. På detta sätt, genom att mätta bandbredden som går till servern, kommer legitima användare som vill komma åt tjänsten inte att kunna göra det, vilket orsakar ett överbelastningsskydd.

Några av de vanligaste attackerna som är volymetriska är följande:

- DNS-förstärkning : Det består av att dra fördel av DNS-protokollet, förfalska målets IP för att skicka ett stort antal förfrågningar och få DNS-servrarna att svara på dem.

- ICMP översvämning – Det här protokollet kan användas för att översvämma den tillgängliga bandbredden för vårt mål.

- UDP-översvämning : I det här fallet används UDP-protokollet för att försöka mätta ett måls bandbredd, för att överväldiga serverns portar. Denna attack är den mest kraftfulla eftersom den låter dig mätta tjänster som har en stor bandbredd.

Som du kan se syftar volymetriska attacker till att helt mätta den tillgängliga bandbredden på servern.

Protokollattacker

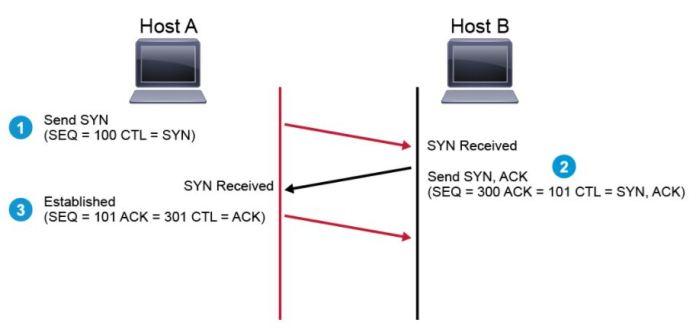

Syftet med denna attack är att förbruka alla resurser på den attackerade servern, försöka krascha själva servern genom att skapa hundratals förfalskade förfrågningar per sekund, att krascha webbservern och till och med krascha själva operativsystemet på grund av denna ovanliga höga trafik. Den mest populära och använda attacken mot protokoll är TCP SYN-floden till en specifik dator. Vi måste ta hänsyn till att TCP-protokollet är ett anslutningsbart, pålitligt och anslutningsorienterat protokoll, så innan du börjar skicka riktiga data är det nödvändigt att utföra en handskakning med servern, så att all data senare flyter korrekt utan paketförlust . Därefter förklarar vi vad TCP SYN-attacken består av:

- En angripare skickar till servern ett TCP-segment med SYN-flaggan, i detta segment kommer inte vår riktiga käll-IP-adress att vara, utan en falsk.

- Servern kommer att försöka etablera trevägshandskakningen och skicka en SYN-ACK till den anslutna klienten, men den kommer aldrig att anlända eftersom den har förfalskat sin käll-IP.

- Servern måste vänta en viss tid innan den stänger anslutningen som har öppnats.

Om en angripare skickar 10 TCP SYN-segment kommer servern att kunna hantera det korrekt och utan problem, men när angriparen skickar miljontals TCP SYN-segment kan det enkelt blockeras. Men i de senaste versionerna av operativsystemen finns det redan begränsningsåtgärder för denna attack, dessutom skulle vi också kunna införliva en SYNPROXY för att hantera denna typ av attack mer effektivt.

Application Layer Attacks

Dessa typer av attacker syftar till att orsaka fullständig krasch av webbservern, oavsett om det är en Apache2 eller Nginx, som är de två mest populära. Detta görs genom att skicka HTTP-förfrågningar som ser legitima ut, men som verkligen inte är det. Dessa attacker är också kända som lager 7 (applikation) DDoS-attacker, dessutom finns det huvudsakligen två typer av attacker:

- HTTP-översvämning : det består av att skicka tusentals HTTP-förfrågningar från olika käll-IP:er, med målet att helt mätta webbservern och få den att sluta fungera.

- Lågt och långsamt : denna attack består av att skicka ett litet flöde av HTTP-trafik, utan att använda för mycket bandbredd, målet är att gradvis mätta webbservern med syftet att krascha och neka åtkomst. service till riktiga användare.

Nu när du känner till de olika DDoS-attacker som finns ställer vi dig frågan: är det värt att alltid ha anti-DDOS-säkerhetsåtgärder aktiverade? Skulle det vara bättre att bara aktivera dem vid en riktig attack? Idag tillåter alla värdtjänster och även CDN:er oss att aktivera DDoS-reducerande åtgärder. En DDoS-attack kan mildras i mindre eller större utsträckning, men den kan aldrig undvikas eftersom det inte är i vår makt att stoppa denna attack, detta är det första vi måste ta hänsyn till. Efter att ha haft detta klart måste vi fundera på om vi ska aktivera anti-DDoS-systemet på begäran eller låta det alltid vara aktivt så att det skyddar oss mot eventuella nya attacker, dock har varje policy sina styrkor och även sina svagheter.

Anti-DDoS på begäran

Ett anti-DDoS-system on demand består av en tjänst som vi kan aktivera eller avaktivera när vi vill. I händelse av att vår hosting eller CDN upptäcker en DDoS-attack på vår webbplats, applikation eller onlinetjänst kommer den att meddela oss omedelbart för att besluta om vilka åtgärder som ska vidtas. I allmänhet är de åtgärder som ska vidtas:

- Analysera vilken typ av DDoS-attack som utförs på oss.

- Aktivera de begränsningsåtgärder som specifikt syftar till att stoppa denna attack som de utför mot oss.

När vi aktiverar DDoS-reducerande åtgärder kan legitim trafik också påverkas, det vill säga att vissa klienter kanske inte kan komma åt vår webbplats, eftersom det i många fall är svårt att skilja mellan skadlig trafik och legitim trafik. Beroende på policyerna som används i brandvägg, dessa problem kanske inte dyker upp eller bara i mindre utsträckning, eller så är det möjligt att hundratals klienter påverkas av dessa begränsningsåtgärder om DDoS-attacken är mer aggressiv, så vi måste ha det mycket i åtanke.

Styrkan med att använda detta system på begäran är att vi bara kommer att använda det under den tid som attacken varar, och när det väl är över kan vi inaktivera det utan problem och vår webbplats kommer att fortsätta att fungera korrekt. Den negativa aspekten med att använda den här metoden är att det är möjligt att webbplatsen kommer att kastas ut tills vi aktiverar de mildrande åtgärderna i hosting eller CDN, dessutom ska någon från det tekniska teamet alltid vara där för att se till att allt fungerar väl och kontinuerligt övervaka trafiken på vår webbplats.

Attackreducering alltid på

Ett alltid-på distribuerat överbelastningsattacksystem innebär att begränsningen mot dessa attacker alltid är igång. Vissa värdar och även CDN tillåter oss att permanent aktivera detta skydd, för att mildra eventuella attacker som de utför på oss. Även om det kan tyckas att det är perfekt att alltid ha detta system aktiverat eftersom vi kommer att vara immuna mot olika attacker, är sanningen att det inte är så bra som det verkar.

När vi fortlöpande aktiverar DDoS-reducerande åtgärder måste vi överväga alla typer av attacker och skapa regler för att mildra dem alla samtidigt. En annan mycket viktig aspekt är att den legitima trafiken för våra kunder kan påverkas, vilket hindrar hundratals användare från att komma åt vår webbplats, så vi själva kan neka tjänsten. Detta är något som vi måste ta hänsyn till när vi aktiverar begränsningen permanent eller nästan permanent, eftersom mycket trafik som inte är skadlig kan blockeras.

Den positiva delen med att alltid ha den aktiverad är att vi inte ska oroa oss för mycket över den här typen av attacker, eftersom de flesta av dem kommer att mildras tillräckligt, men vi måste ta hänsyn till vilka regler vi har tillämpat för att utföra denna mildring, eftersom du kanske inte har "täckt" alla möjliga attacker.

Slutsatser

Begränsning av attacker på begäran eller alltid på har sina styrkor och svagheter. I allmänhet används alltid begränsning på begäran för att förhindra att legitim trafik från våra kunder också blockeras. Detta kan göras enkelt och snabbt genom administrationspanelen på vårt hosting, eller om du använder CDN-tjänster som Cloudflare kan vi aktivera det direkt från huvudmenyn för hantering.

I fallet med Cloudflare kan vi aktivera olika begränsningsåtgärder beroende på typ av attack, till exempel kan vi bara aktivera lager 7 begränsningsåtgärder, detta kommer att skydda oss mot attacker som är riktade mot våra webbplatser med HTTP och HTTPS. Vi kommer också att kunna aktivera de mildrande åtgärderna för transport- och nätverkslagret, till exempel kommer det att tillåta oss att skydda FTP, SSH och till och med VoIP-tjänster eller onlinespel, i syfte att lägga till ett extra lager av säkerhet till dessa tjänster.

Slutligen skulle vi också kunna fastställa regler så att begränsningsåtgärderna automatiskt aktiveras vid en attack, och när denna attack upphör, inaktivera säkerhetsåtgärderna för att inte störa legitim trafik.