Det går inte att gå en vecka utan att en sårbarhet upptäcks. Det är dock nödvändigt att denna sårbarhet och all information som är associerad med den är tillgänglig i ett tillgängligt, ordnat och tillförlitligt format. Därefter kommer vi att förklara allt om de viktigaste sårbarhetsdatabaserna. En viktig aspekt är att de olika IT-säkerhetshanteringslösningarna använder dessa databaser för att stödja oss för att mildra riskerna för potentiella cyberattacker.

CVE (Vanliga sårbarheter och exponeringar)

Det är en av de mest pålitliga källorna när det gäller att identifiera, analysera och certifiera en hittad sårbarhet. Var och en av de sårbarheter som finns i den här databasen har en CVE siffra. Det senare tillhandahålls av en grupp specialiserade myndigheter från CVE-arbetsgruppen.

Men varför skulle en sårbarhet ha ett identifieringsnummer? Detta gör att hanteringen av information angående den kan vara mycket mer pålitlig och undvika oklarheter eller felaktiga uppgifter som skadar informationen om sårbarheten i fråga.

Samma nummer gör att det enkelt kan identifieras och utvärderas av olika säkerhetsverktyg som SIEM, som är informationshanteringssystemen och Säkerhet Händelser så att de kan underlätta genomförandet av åtgärder för att mildra risker.

Sedan det grundades 1999 har CVE blivit en standard när det gäller att offentliggöra någon sårbarhet. Som vi nämnt lyckas de olika säkerhetsverktygen som implementeras, särskilt i affärsnätverk, personer specialiserade på datasäkerhet och till och med allmänheten, kommunicera mer flytande. Det senare, vad gäller en viss sårbarhet och dess effekter.

Vi är säkra på att du någon gång kommer att ha läst några nyheter, publicering eller tweet om en eller flera sårbarheter. I många fall hänvisar de till CVE-numret som en form av säker och pålitlig säkerhetskopiering när det gäller den presenterade informationen. Vi föreslår att du följer CVE: s egna Twitter konto för att vara medveten om allt som är känt angående de senaste sårbarheterna.

CERT Säkerhetsdatabas

En annan databas som den här gången motsvarar den prestigefyllda CERT ( Computer Emergency Response Team ). Den ger information om eventuell mjukvarufarlighet. Uppgifterna inkluderar tekniska detaljer, möjliga åtgärder och vilka tillverkare som påverkas. Flera av de hittade uppgifterna är resultatet av individernas ansträngningar. Dessutom personer som arbetar utanför statliga institutioner för att göra den information som finns tillgänglig tillgänglig för alla.

Följaktligen kan flera av uppgifterna ge intrycket att det saknas djup när det gäller en eller flera data. Det är därför CERT själv rekommenderar att man hänvisar till databaser för statliga institutioner som t.ex. NVD , som vi kommer att prata om nedan.

NVD (National Sårbarhetsdatabas)

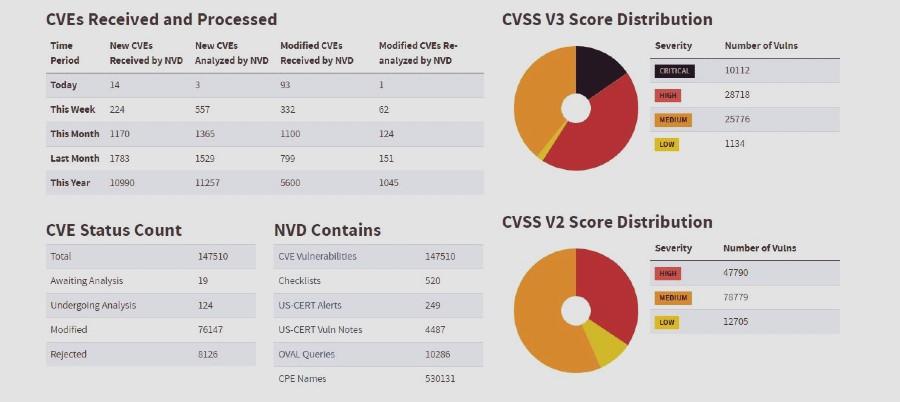

Som vi nyligen diskuterade är denna databas kopplad till en statlig institution. Det är NIST , som är National Institute of Standards and Technology. Det är ett omfattande arkiv som innehåller data om sårbarheter som har hanterats genom SCAP-protokollet. Dess förkortning står för Protokoll för säkerhetsinnehållsautomation .

Den direkta fördelen med dessa data är att det gör det mycket lättare att automatisera upprepade uppgifter för sårbarhetshantering, säkerhetsindikatormätning och efterlevnad. Dessutom kan du hitta allt relaterat till säkerhetsbrister som finns i alla typer av programvara. Dessutom vet du om fel i konfigurationen, namnet på den drabbade tillverkaren och de potentiella effekterna av det sårbarheten eller felet som har hittats.

En mycket viktig detalj är att när vi går in i statistikpanelen hittar vi de sårbarheter som anges i CVE-klassificeringen, vilket motsvarar den första databasen som vi har citerat. Detta innebär att praktiskt taget alla sårbarheter som citeras i CVE har en extra säkerhetskopia från den nationella databasen. Trots att detta är en institution som är beroende av USA: s regering, är det en av de mest konsulterade källorna att vara medvetna om de senaste sårbarheterna.

Å andra sidan visar nämnda panel ett par grafik baserat på CvSs . Dessa akronymer står för Gemensamma poängsystem för sårbarhet . Detta är en öppen standard som används för att mäta svårighetsgraden för varje hittat sårbarhet. I grund och botten finns det fyra möjligheter eller nivåer: låg, medellång, hög och kritisk. Det dras slutsatsen att en sårbarhet har en viss nivå baserad på en serie mätvärden. Standarden, liksom alla databaser som vi nämnt, är fritt tillgängliga och gratis för alla intresserade.

Vikten av sårbarhetsdatabaser

I den här artikeln har vi rekommenderat de viktigaste verktygen för hantera säkerheten av ditt nätverk. De viktigaste är de som har Incident Response-strategin, det vill säga incidentrespons. Men hur gör de det? Vilken information hanterar de så att de kan berätta för dig att en eller flera säkerhetsbrister har hittats i ditt nätverk eller någon sårbarhet i programvara?

Just de databaser som vi nämnt och andra är de viktigaste bidragarna till säkerhetshanteringslösningar. Innan det fanns standarder som CVE och CVSS hade de olika lösningarna sina egna databaser och med en stor skillnad i kriterierna när man namngav dem, klassificerade deras kritik och andra aspekter. Detta sammanhang med sårbarheter betonar återigen vikten av standarder i praktiskt taget allt vi gör.