Hackare letar ständigt efter nya sätt att lura användare att utföra sina hackattacker. Och för detta tillgriper de vanligtvis mycket populära, utbredda och använda filformat med vilka de kan attackera det största möjliga antalet användare. På det här sättet, HP Wolf Säkerhet forskare har precis upptäckt en ny skadlig distributionskampanj som drar fördel av .ODT-formatet att distribuera skadlig programvara på ett oupptäckbart sätt.

Hackare använder ofta andra filformat för att utföra sina attacker. Till exempel är de vanligaste PDF-filen eller .BAT eller .EXE körbara filer. Av denna anledning är det ännu mer konstigt att hitta en kampanj fokuserad till 100 % på ODT-formatet. .ODT-formatet är OpenDocument textfilformat. I stort sett är det den öppna motsvarigheten till Word DOCX. Detta format används inte bara i LibreOffice och OpenOffice, men alla ordbehandlare, inklusive Word, kan öppna det. Och genom att göra det exponeras användaren automatiskt.

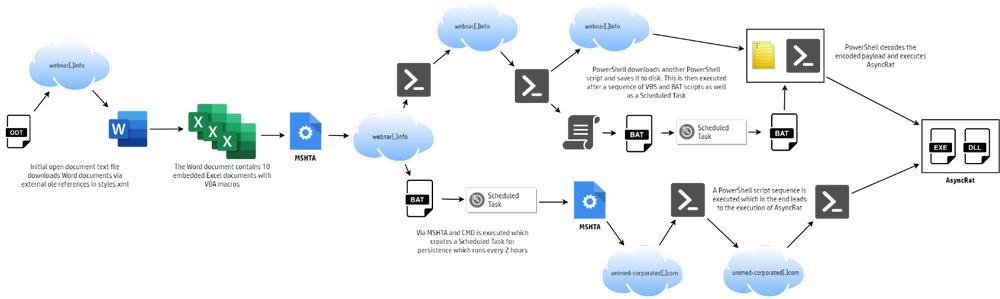

Efter en uttömmande analys har prover av denna skadliga programvara upptäckts i nätverket sedan början av juni 2022, men det var inte förrän i början av juli som en kopia laddades upp till Virustotal. För att utföra denna attack riktar dokumentet sig mot olika objekt som finns på fjärrservrar, men gör det utan att tillgripa makron . På så sätt undviker den alla säkerhetsåtgärder i systemet och antivirus och gör det mycket svårare att upptäcka hotet.

Istället för att använda det typiska makrosystemet, när det skadliga dokumentet öppnas, riktar det sig mot mer än 20 fjärrlänkade OLE-objekt. Användaren måste välja, ja, om han vill ladda ner dessa objekt för att kunna uppdatera (i teorin) innehållet i dokumentet. Om vi laddar ner dem laddas flera filer ner till vår dator och körs. En av dessa filer är ett Excel-ark med dolda makron. Och det här är den som slutligen utlöser infektionen när makrot körs: den installerar AsyncRAT Trojan på datorn .

undvika infektion

Som vi kan se, från det initiala ODT-dokumentet, tills infektionen exekveras på systemet, är processen ganska komplex, vilket visar att hackarna har gått långt för att undvika upptäckt av deras skadliga program. Och för att säkerställa återinfektion har den mycket aggressiv uthållighetsegenskaper.

Infektionsmetoden som används är mycket klassisk: ett nätfiske e-mail med ODT bifogad . Eftersom det är ett ofarligt dokument upptäcker varken GMAIL eller antivirus det som ett hot. Men i det ögonblick vi verkställer det är vi dömda. Och det spelar ingen roll om vi öppnar det med Office Word, LibreOffice Författare eller något annat program.

Om vi har fått den här filen via post, och vi har kört den på datorn, är det mest troligt att vi är infekterade. och i så fall vad vi måste göra är att analysera vår dator med ett bra uppdaterat antivirus för att upptäcka och blockera hotet. Och dessutom var mycket försiktig med uthållighet, eftersom det är väldigt aggressivt i det här fallet.