An exploatera är ett av många säkerhetshot som kan påverka driften av våra system. Det är viktigt att vara skyddad och ha allt man behöver för att hackare inte ska ha lätt för att sätta igång attacker av den här typen. I den här artikeln ska vi prata om hur det fungerar, hur det kan påverka oss och vad vi bör göra för att förbättra säkerheten och förhindra att den äventyrar systemen.

Vad är en exploit och hur fungerar det?

Vi kan säga att en exploit är en skript som kommer att dra fördel av en bugg i ett system eller programvara. Du kommer att använda ett säkerhetshål som inte har åtgärdats så att angriparen kan smyga in skadlig programvara, stjäla lösenord eller ta kontroll över den komprometterade datorn.

I grund och botten är vad en exploit, eller angriparen som använder den, gör leta efter sårbarheter . De kan vara kända säkerhetsbrister och för vilka patchar som finns tillgängliga men systemet är inte uppdaterat, men även buggar som inte är kända och som det inte finns någon lösning på ännu.

Angriparen kommer att använda den sårbarheten som en bakdörr till få kontroll över datorn . Det finns en skillnad med avseende på skadlig programvara, eftersom det i det här fallet inte är skadlig programvara som sådan, utan en sekvens som gör att något kan utnyttjas för att uppnå målet med attacken. Det är ungefär som en nyckel för att öppna dörren till en cyberkriminell.

När inkräktaren har klarat sig att utnyttja denna svaghet , kan han få en eskalering av privilegier och ta kontroll över systemet, exekvera godtycklig kod utan att offret har kontroll, avslöja personuppgifter eller helt enkelt få den datorn att sluta fungera normalt. .

Typer av utnyttjande

Tänk på att inte alla exploits är desamma. Även om alla kommer att dra fördel av en bugg, finns det skillnader som vi ska se. Ibland kommer den sårbarheten att vara känd, andra gånger inte. Det är också möjligt att felet påverkar en enhet på ett eller annat sätt.

Känd sårbarhet

För det första finns det utnyttjar som kommer att dra fördel av en känd sårbarhet. I det här fallet vet säkerhetsforskare redan om problemet och hur den här typen av hot kan agera. Det kan vara ett problem som påverkar ett program, ett system som t.ex Windows, drivrutinerna för ett nätverkskort, etc. De vet att problemet finns och det finns redan en lösning för det.

Om det finns en lösning, vad händer då så att en exploatering kan attackera? Helt enkelt det offret har inte uppdaterat datorn. Till exempel, om Windows har en sårbarhet och Microsoft har släppt uppdateringar, kanske användaren inte har installerat dem och deras dator är fortfarande sårbar.

Ett mycket tydligt exempel är EternalBlue exploatering , som satte många Windows-enheter runt om i världen på linorna. Det drog fördel av ett säkerhetsfel i Windows och Microsoft släppte snabbt patchar för att fixa det. Problemet är att tusentals och åter tusentals datorer har hållit på under lång tid utan att ha uppdaterats, och det har gett upphov till att en angripare har kunnat smyga in ransomware och andra hot.

noll dag

Ett annat fall är zero-day exploits eller även känd som Zero Day . Den här gången är det en sårbarhet, som även kan påverka en applikation, operativsystem eller drivrutiner, som inte har identifierats. Det vill säga att utvecklarna och tillverkarna ännu inte har skapat en lösning på problemet.

Cyberkriminella går före IT-säkerheten och lanserar utnyttjande så snart de upptäcker ett problem. Detta gör det farligt, eftersom lagen åtminstone under en period kommer att vara helt oskyddade och kan starta väldigt olika attacker.

Det är där den säkerhetsforskares hastighet att lansera skydd så snart som möjligt spelar in. Tiden det tar att släppa patchar kommer att vara en möjlighet för cyberbrottslingar.

sårbarhet på avstånd

Denna typ av sårbarhet som en exploatering kan dra nytta av beror inte enbart på enheten som de attackerar. Det kommer att vara ett fel som finns i något yttre , till exempel nätverket som den är ansluten till. De kommer att dra fördel av det för att få kontroll över den enheten.

Det kan hända att det till exempel finns en sårbar dator inom nätverket där vi är anslutna. Vårt team är skyddat, uppdaterat och säkert på papper, men de kommer att dra fördel av en sårbarhet som finns i ett annat system för att äventyra vår enhet.

lokal sårbarhet

Vid detta tillfälle behöver angriparen att det finns en säkerhetsbrister på vår dator , på enheten de tänker attackera. Det kan vara en sårbarhet i Windows eller i ett program som vi använder till exempel. Det kommer att vara porten du kan använda för att ta kontroll.

Det är dock möjligt att du tidigare var tvungen att använda en fjärrkontroll för att kunna utnyttja denna sårbarhet. Det skulle vara den första ingången, även om det senare skulle behöva ett nytt lokalt misslyckande för att äventyra enheten.

Hur man undviker dessa attacker

Efter att ha sett hur en exploit fungerar och vilka typer det finns, ska vi ge några viktiga tips att skyddas. Det är viktigt att du följer alla dessa rekommendationer eftersom summan av dem alla är det som verkligen ger dig större säkerhet och undviker problem.

Håll allt uppdaterad

Det viktigaste av allt är att alltid ha utrustning uppdaterad korrekt. Vi har sett exploateringar dra fördel av sårbarheter som åtminstone i många fall är kända och har patchar tillgängliga. Därför är det viktigt att ha de senaste versionerna och åtgärda eventuella problem.

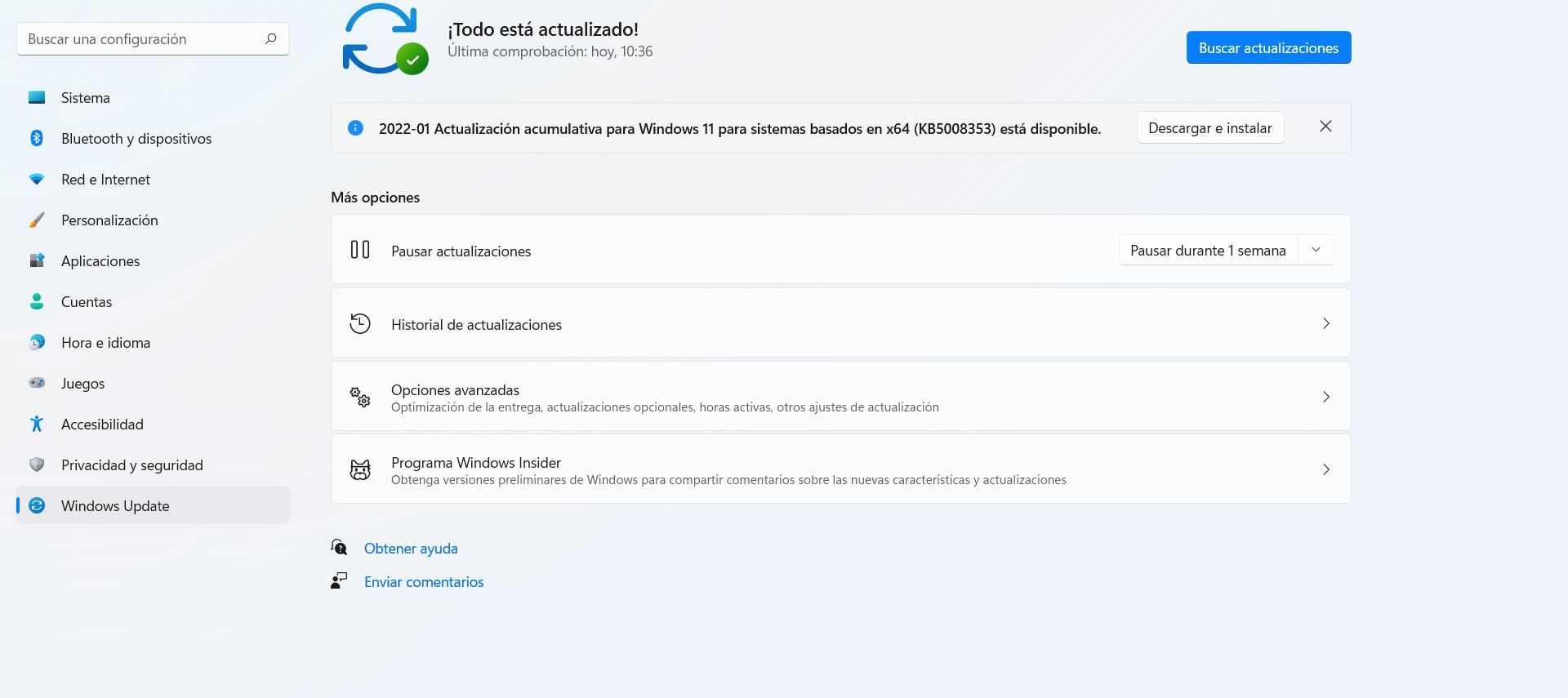

När det gäller Windows, för att se till att du har den senaste versionen installerad och skyddad, måste du gå till Start, ange Inställningar och gå till Windows Update . Möjliga filer som du har tillgängliga att installera kommer att visas där. Detta gör att du kan ha alla nödvändiga korrigeringar.

Detsamma bör gälla för webbläsaren, nätverkskontrollern eller vilket program du har installerat. Sårbarheter kan dyka upp när som helst och du måste installera dem så snart som möjligt så att problem inte uppstår.

Använd säkerhetsprogramvara

Naturligtvis, en bra antivirus är också viktigt för att upprätthålla säkerheten hela tiden. Många hot kan dyka upp, bortom utnyttjande. Du bör alltid ha verktyg som skyddar din dator och som kan analysera systemet för att upptäcka och eliminera skadlig programvara.

Windows Defender i sig är ett bra alternativ, men du hittar ett brett utbud av alternativ, både gratis och betalda. Avast eller Bitdefender är några alternativ som du kan överväga. Men vilken du än använder på din enhet måste du se till att den fungerar bra och garanteras.

Skapa säkerhetskopior

Ett av målen för hackare genom utnyttjande är att smyga in ransomware. Detta kommer att tillåta en angripare att kryptera datorns filer och be om en ekonomisk lösen i gengäld. Det är utan tvekan ett av de viktigaste hoten och vi har sett fall som WannaCry eller NotPetya som har agerat på detta sätt.

As en skyddsåtgärd , är det viktigt att skapa säkerhetskopior. Det kommer att tillåta filer och dokument att alltid skyddas och du kommer att förhindra att en inkräktare orsakar dataförlust. Du kommer alltid att ha en säkerhetskopia tillgänglig om du drabbas av en attack av denna typ.

Undvik att göra misstag

Men om det är något grundläggande så är det det sunt förnuft . Du bör undvika att göra misstag, som att installera opålitliga applikationer, ladda ner filer från osäkra källor eller öppna länkar som kommer till dig med posten och du vet inte riktigt vem som ligger bakom det meddelandet och om det kan vara en fälla.

Därför är det viktigt att du undviker att göra misstag när du surfar på Internet eller använder någon enhet. Detta kommer att hjälpa dig att undvika attacker som härrör från utnyttjande och även andra hot som äventyrar den korrekta funktionen av enheter och system.

Kort sagt, som du har sett, är utnyttjande mycket viktiga säkerhetshot. Det är viktigt att alltid ha dina datorer skyddade och säkerhetsuppdateringar spelar en mycket viktig roll här. Dessutom finns det olika varianter och de kan äventyra din säkerhet och integritet.