SSD приводы завоевали рынок. Предлагаемые ими улучшения вместе с прогрессирующим падением цен означают, что многие установили их на свои компьютеры или напрямую купили новый компьютер с этой функцией. Если оставить в стороне споры о сроке службы твердотельных накопителей, правда в том, что их скорость и надежность выделяются превыше всего. Однако расслабляться нельзя, так как всегда есть проблема на горизонте, который может повлиять на нас в будущем.

В данном случае речь идет о вредоносном ПО. Большинство этих угроз обнаруживается антивирусом, который мы установили на ПК. Проблема возникает, когда эти вредоносные программы используют передовые методы, чтобы скрыться или выйти за пределы возможностей обнаружения антивируса. Мы видели это в прошлом, и теперь мы увидим это снова. Фактически, группа корейских исследователей разработала серию вредоносных атак, которые спрятаться на вашем SSD и не обнаруживаются антивирусом.

Воспользуйтесь функцией емкости Flex

Эти атаки используют емкости Micron Flex особенность и «атаковать» скрытую область устройства. Эта функция широко распространена и используется производителями твердотельных накопителей для оптимизации производительности. По сути, это относится к способности SSD адаптироваться к различным приложениям и рабочим нагрузкам.

Эта динамическая система создает и регулирует «пространство», называемое над предварительной инициализации который занимает от 7% до 25% от общей емкости диска. Эта область невидима для операционной системы и ее приложений, включая решения безопасности и антивирусные пакеты, которые мы, возможно, установили на компьютер.

SSD автоматически регулирует пространство в зависимости от рабочей нагрузки, в зависимости от потребности процесса в чтении или записи данных на диск. Все это делается прозрачно для пользователя, и именно этим исследователи безопасности воспользовались.

В Корейском университете в Сеуле объясняют, что киберпреступник может «атаковать» область неверных данных, которая не была удалена между «нормальным» пространством SSD и областью избыточного выделения ресурсов (OP). Многие производители предпочитают не стирать эту область недействительных данных, чтобы сэкономить ресурсы, которые можно использовать для доступа к конфиденциальной информации.

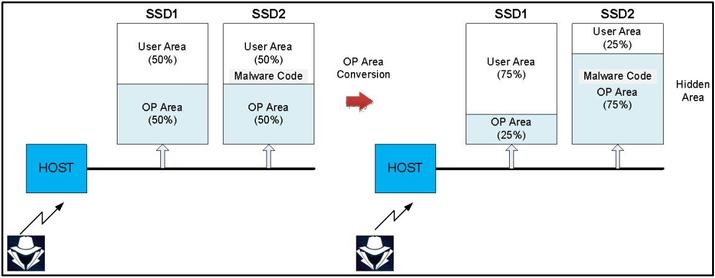

Они также показали, как область избыточного выделения ресурсов (OP) может использоваться в качестве секретный анклав чтобы скрыть вредоносное ПО. В своем исследовании они объясняют это следующим образом:

Предположим, что два устройства хранения SSD1 и SSD2 подключены к одному каналу для упрощения описания. Каждое устройство хранения имеет 50% OP области. После того, как хакер сохранит вредоносный код на SSD2, он немедленно уменьшает OP-область SSD1 до 25% и расширяет OP-область SSD2 до 75%.

В настоящее время вредоносный код находится в скрытой области SSD2. Хакер, получивший доступ к SSD, может активировать вредоносный код в любое время, изменив размер области OP. Поскольку обычные пользователи сохраняют 100% площади на канале, обнаружить это злонамеренное поведение будет непросто.