Не потребовалось много времени, чтобы убедиться, что вымогатель является одной из «главных» атак киберпреступности. Он характеризуется высокой эффективностью и является машиной для реальных денег. В одном случае он способен собрать миллиарды евро от невинных жертв. Эти люди думают, что, заплатив выкуп они вернет свои файлы. К сожалению, это не так в подавляющем большинстве случаев. В этой статье мы расскажем все, что вам нужно знать об эволюции этой атаки на сегодняшний день.

Прежде чем мы начнем объяснять историю и эволюцию вымогателей, мы напомним вам, из чего они состоят.

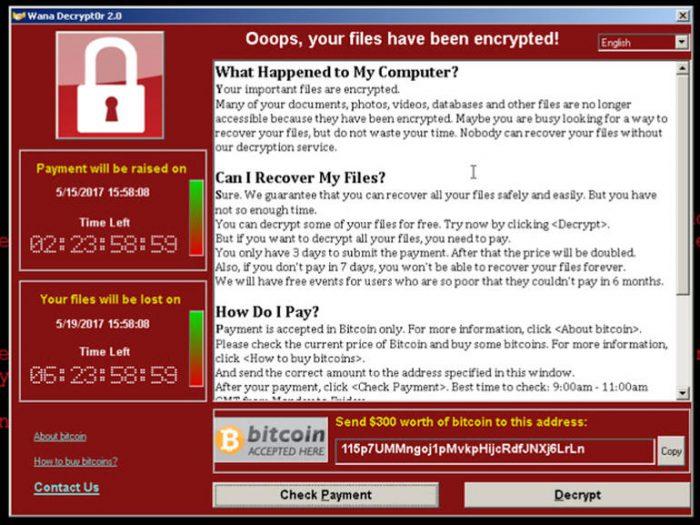

Это атака, которая вызывает шифрование или шифрование некоторых или всех ваших файлов, найденных на вашем компьютере. Главный сигнал, который дает нам понять, что мы стали жертвами этой атаки, заключается в том, что появляется всплывающее окно, подобное этому:

Весь контент в этом всплывающем окне был разработан и создан для отчаяния жертвы. Снимок экрана, который мы видим в качестве примера, соответствует одной из крупнейших в истории атак на вымогателей: WannaCrypt / WannaCry , Он содержит информацию о том, что случилось с вашим компьютером, можно ли восстановить зашифрованные файлы и даже как сделать платеж.

В некоторых случаях, подобных этому, вы можете увидеть, сколько времени жертве потребуется произвести оплату, прежде чем файлы будут окончательно потеряны. Кроме того, сколько времени требуется, чтобы выкуп «выкуп» денег увеличивается. Очень важная деталь, которую мы не устанем повторять, заключается в том, что ты не должен платить для предполагаемого спасения ваших файлов. Даже если они предоставят вам «доказательства жизни» для ваших файлов, вы не должны этого делать. Все, что вы можете сделать, это сделать их жертвой в другой раз.

История вымогателей

Конец 80-х, в частности 1989, стал свидетелем того, что считается первым вымогателем. Это была программа с довольно примитивными характеристиками, которая распространялась злонамеренно через старые дискеты , Его первое появление вызвало волну вымогательства в начале 2000-х годов. Тем не менее, он не привлек внимание широкой общественности, пока CryptoLocker не появился в 2013 году.

Вымогатели настолько прибыльны, что превратились в круглый бизнес и растут в мире киберпреступности. Другой чрезвычайно популярный и опасный вымогатель называется Sodinokibi , Это может быть настолько опасным и хитрым, что несколько месяцев назад он получил улучшение, которое затрудняет его обнаружение: платежи через криптовалюты, которые практически не оставляют следов ваших транзакций.

Биткойн - это криптовалюта, которую вымогатели привыкли принимать. Однако Содинокиби принял решение передать Монеро. Последнее не допускает никаких следов выполненных транзакций. Поэтому практически бесполезно пытаться отслеживать выплаты выкупа.

Трояны в сети и шифрование файлов

Между 2012 и 2013 годами предок вымогателей был на охоте. Он состоял из троянского вируса, который блокировал ваш браузер и даже весь экран вашего компьютера. Случилось так, что вы увидели сообщение в соответствующем формате, чтобы привлечь ваше внимание. Сообщение, которое может быть прочитан был якобы обвинение в совершении таких преступлений, как пиратство, детской порнографии и других незаконных действий.

Если потенциальная жертва поверит в сообщение, прочитайте ниже советы о том, как сделать платеж в обмен на то, что о нем не сообщили в полицию и не предали суду. В то время методы оплаты были различными карточными депозитными услугами.

Авторам этого трояна удалось собрать миллионы долларов благодаря тысячам жертв, ежедневно погибших. Тем не менее, это было достаточно легко удалить. Требуется лишь восстановить операционную систему до предыдущей точки перед заражением или восстановить веб-браузер.

С 2013 года шифрование файлов стало набирать популярность. CryptoLocker является одним из пионеров в области вымогателей и появился именно в сентябре того же года. Файлы были зашифрованы с использованием надежных 2048-битных алгоритмов шифрования RSA. пара открытый-закрытый ключ был практически недоступен, так как он был сохранен на Команда и управление сервер, который управляет самой вымогателей. У потерпевших был предполагаемый трехдневный срок, чтобы заплатить выкуп с помощью биткойнов или предоплаченных карт.

Свидетельство того, насколько прибыльными они могут быть, требует оплаты от 100 до 600 долларов, независимо от способа оплаты. Этот популярный вымогатель происходит из ботнета под названием Gameover ZeuS , который впервые появился в 2011 году. Его первоначальной целью было присвоение учетных данных для доступа к банковскому счету. Успех, скажем, такого типа атак привел к появлению нескольких преемников, которые были столь же успешны, как и оригинал. Некоторые из них - PClock, CryptoLocker 2.0 и TorrentLocker.

RaaS: вымогатель как услуга

2000-е годы характеризуются различными ситуациями и любопытными фактами, одним из которых является «Все как услуга», то есть все как услуга. Программное обеспечение как услуга, Инфраструктура как услуга - это всего лишь несколько примеров того, что все можно настроить, чтобы стать прибыльным сервисом. Недостатком является то, что это почти не знает границ, и вымогателей получил свое место в этой области в 2015 году.

РАСХН состоял из модели, в которой различные группы киберпреступников распространяли определенные вымогатели. Впоследствии прибыль была распределена между теми же группами и авторами вымогателей. Они даже собрали панели с чрезвычайно подробной статистикой, которая позволяла отслеживать статус жертв. И если диктуется необходимость, они могут настроить коды и распространять еще более опасные вымогателей.

Когда мы начали эту статью, мы упоминали WannaCry , Точно, это один из вымогателей, которые появились между 2015 и 2018 годами, где RaaS приобрел известность. По сей день его помнят как одно из самых разрушительных и разрушительных с финансовой точки зрения нападений на его миллиарды жертв. Интересным фактом является то, что этот вымогатель, а также другой очень популярный называется NotPetya , был очень успешным благодаря применению эксплойтов, уже определенных Национальным комитетом США Безопасность Agency, но которые не были официально опубликованы для исправления. Следовательно, почти никто не мог предотвратить эту атаку, поэтому за несколько дней ей удалось нанести ущерб. Сообщается, что и WannaCry, и NotPetya были созданы киберпреступниками, имевшими финансовые средства и поддержку со стороны государственных органов.

Актуальность этой атаки характеризуется полностью обновленными стратегиями. Цели больше не ориентированы на отдельные группы пользователей, а скорее на сетевые группы пользователей в организациях. Зачем? Потому что на протяжении многих лет такие факторы, как рекомендации по обеспечению безопасности и очень высокая цена Биткойна, привели к снижению вымогателей, как мы это знаем в целом.

Сегодня главное - воспользоваться сетевых уязвимостей получить к ним доступ и даже создать бэкдоры, чтобы иметь почти полный контроль над сетями, которые являются жертвами. Еще одна деталь, которую следует учитывать, заключается в том, что нападение только на организацию определенного калибра и репутации может легко принести тысячи долларов убытков, которые приведут к прибыли для киберпреступников.

А теперь, что мы должны сделать, чтобы защитить себя?

Нет никаких новостей относительно этого. Мы должны продолжать ту же практику, что и всегда. В этом смысле не так много секретов. Однако специалисты по ИТ и информационной безопасности должны иметь достаточную подготовку, знания и внимание к направлениям атак такого типа. Чрезвычайно важно, чтобы организации уделяли большое внимание безопасности своих сетевых систем. Если такой случай не возникает, возможны случаи кражи данных или, что еще хуже, утечки данных, которая может привести ко многим другим атакам.