Firewall-urile sau cunoscute și ca firewall-uri, sunt un element fundamental în securitatea perimetrală a oricărei locuințe sau companie. Routerele interne pe care le avem cu toții acasă au un firewall pentru a permite sau interzice conexiuni din exterior, cu scopul de a ne proteja de eventualele atacuri care ne sunt efectuate, acelasi lucru se intampla si in companii, acest tip de tehnologie este folosit pentru a permite sau bloca accesul intre doua sau mai multe retele. Astăzi, în acest articol, vom explica tipurile de firewall-uri care există și care sunt punctele forte și punctele slabe ale acestora.

Ce este un firewall și pentru ce este?

Un firewall, sau cunoscut și ca firewall, este un sistem hardware și/sau software care este responsabil de monitorizarea tuturor conexiunilor de intrare și de ieșire din diferite rețele, cu scopul de a permite sau de a interzice traficul între diferitele rețele. Un firewall poate fi instalat pe un computer sau end host, dar și pe un router care încorporează un firewall, și chiar unul dedicat pentru a controla toate conexiunile dintre diferite rețele.

Atunci când instalăm un firewall pe un computer sau pe o gazdă finală, acesta ne va permite să blocăm sau să permitem traficul de date la nivel de IP, asta înseamnă că putem permite sau bloca conexiunile pe care le dorim, iar doar echipamentele noastre specifice vor fi afectate, și nu restul computerelor din rețeaua locală. Atunci când avem firewall-ul în router, sau avem direct un firewall dedicat, atunci putem permite sau bloca traficul de rețea de la toate dispozitivele din rețeaua locală, fie el acasă sau profesională.

Obiectivul unui firewall este de a permite sau de a bloca încercările de conectare, de a împiedica utilizatorii neautorizați să ne trimită diferite tipuri de pachete, de asemenea, putem vizualiza și bloca orice trafic efectuat de aplicațiile instalate pe computerul nostru, în plus, am putea configura și o sistem de detectare și prevenire a intruziunilor, cu scopul de a crește funcționalitățile acestuia.

Astăzi există atât firewall-uri software, cât și hardware, logic firewall-urile hardware includ un sistem de operare cu toate funcționalitățile necesare pentru a evalua traficul de rețea care urmează să fie permis sau blocat. Cu toate acestea, există diferite tipuri de firewall-uri, în funcție de modul în care le configurăm și de ce caracteristici au. În continuare, vom explica în detaliu diferitele tipuri care există astăzi.

tipuri de firewall-uri

În prezent avem diferite tipuri, ambele pentru ferestre din sistem de operare precum și alte software-uri special orientate spre firewall-uri. Cunoașterea diferenței dintre diferitele tipuri este foarte important pentru a-l alege pe cel care ne interesează.

Firewall fără stat sau Firewall fără stat

Acest tip de firewall este cel mai de bază care există, este cunoscut sub numele de „firewall fără stat” sau „firewall cu filtrare de pachete”. Acesta este cel mai vechi și mai simplu tip pe care îl avem, acest tip de firewall este de obicei instalat în perimetrul rețelei, nu direcționează niciun tip de pachet și nici nu știe dacă diferitele conexiuni care sunt permise au fost stabilite sau nu. Acest tip de firewall funcționează pe baza unor reguli de bază predefinite, în care trebuie să acceptăm sau să respingem diferitele pachete, dar niciodată să verificăm dacă conexiunea a fost stabilită, dacă este legată de alte porturi așa cum se întâmplă cu protocolul FTP pasiv, nici dacă conexiunea este invalidă.

Avantaje

- Nu costa foarte multi bani sa faci intretinere.

- Ușor de configurat în rețele mici, cu condiția să aveți abilități de bază de rețea.

- Procesarea pachetelor este foarte rapidă, controlează pur și simplu anteturile unde se află IP-ul sursă de destinație, precum și porturile TCP sau UDP, printre alte protocoale.

- O singură echipă se poate ocupa de filtrarea întregului trafic dintr-o rețea.

Dezavantaje

- Dacă rețeaua dvs. este medie sau mare, poate fi dificil de configurat și întreținut.

- Nu controlează conexiunile stabilite, legate sau invalide.

- Dacă atacurile sunt efectuate la nivel de aplicație, aceasta nu este capabilă să le detecteze și să le atenueze.

- Nu are protecție împotriva tuturor atacurilor asupra rețelelor de date care există.

Dacă doriți să aveți o securitate bună și să preveniți intruziunile, recomandarea noastră este să nu utilizați acest tip, fără a utiliza SPI (Stateful Packet Inspection).

Inspecție cu stare de pachete

Acest tip de firewall este mai avansat decât precedentul, acest tip este cunoscut ca „stateful”, și este capabil să știe dacă o conexiune a fost stabilită, este legată sau chiar invalidă. Acest tip este minimul pe care ar trebui să-l avem pentru a fi destul de protejați împotriva amenințărilor externe. Fiind un firewall cu stare, este capabil să monitorizeze conexiunea activă, să urmărească și chiar să limiteze numărul de conexiuni simultane pe un anumit computer pentru a se proteja împotriva atacurilor DoS. Alte caracteristici foarte importante sunt că este capabil să împiedice accesul traficului rău intenționat la rețeaua internă, deoarece poate monitoriza conexiunile în timp real și chiar poate detecta încercările de acces neautorizat.

Avantaje

- Ne protejează mult mai bine decât un apatrid sau apatrid.

- Este capabil să monitorizeze și să supravegheze conexiunile de intrare și de ieșire.

- Știe dacă a fost stabilită o conexiune și chiar câte conexiuni simultane există.

- Vă permite să înregistrați întregul trafic eficient și rapid.

Dezavantaje

- Este mai complicat de configurat decât unul apatrid.

- Nu protejează împotriva atacurilor la nivel de aplicație.

- Unele protocoale nu au informații de stare, cum ar fi UDP, deci nu este capabil să verifice dacă aceste conexiuni au fost stabilite.

- Consumă mai multe resurse de computer, fiind nevoit să salveze starea tuturor conexiunilor.

Acest tip de firewall este cel care este folosit de obicei atunci când folosim hardware dedicat, a Linux server și alte dispozitive. Este întotdeauna recomandat să utilizați acesta în locul celui precedent.

Firewall Gateway la nivel de aplicație

Un firewall la nivel de aplicație (ALG) este un fel de proxy care ne asigură securitatea aplicației, obiectivul acestui tip de firewall este acela de a filtra traficul de intrare în funcție de anumite reguli. Nu toate aplicațiile pe care le folosim în mod regulat sunt acceptate de ALG, de exemplu, FTP, SIP, diverse VPN protocoalele, RSTP și protocolul BitTorrent îl acceptă. Modul în care funcționează ALG este următorul:

- Când un client dorește să se conecteze la o aplicație de la distanță, clientul se conectează de fapt la serverul proxy, niciodată direct la aplicația finală.

- Serverul proxy se va ocupa de conectarea cu aplicația, acesta va fi cel care stabilește comunicarea cu serverul principal.

- Va exista comunicare între client și serverul principal, dar întotdeauna trecând prin proxy.

Mai jos, puteți vedea avantajele și dezavantajele:

Avantaje

- Înregistrarea întregului trafic este ușoară, deoarece totul trece prin proxy.

- Ușor de configurat în anumite cazuri, deoarece avem de obicei o interfață grafică cu utilizatorul.

- Conexiunea directă din afara rețelei locale nu este permisă, îmbunătățește securitatea.

Dezavantaje

- Nu acceptă toate aplicațiile care există.

- Performanța poate fi afectată prin utilizarea unui proxy între ele.

Avem acest tip ALG disponibil în majoritatea routerelor autohtone și, bineînțeles, și în cele profesionale.

Paravan de protecție de generație următoare

The Next-Generation Firewall sau cunoscut și sub numele de NG-Firewall sunt firewall-uri foarte avansate din punct de vedere tehnologic. Au tehnologii Stateful Packet Inspection, în plus, efectuează o inspecție profundă a tuturor pachetelor care depășește privirea la antetul pachetului IP, TCP sau UDP printre alte protocoale, este capabil să vadă sarcina utilă care este trimisă cu obiectivul ne protejează împotriva unor atacuri mai sofisticate. Aceste tipuri de firewall-uri oferă inspecție la nivel de aplicație, motiv pentru care mergem până la nivelul 7 al modelului OSI.

Deși oferă în general aceleași beneficii ca și un firewall SPI, este mai avansat, permițând aplicarea politicilor de filtrare dinamică și statică a pachetelor, împreună cu suport VPN avansat pentru a proteja toate conexiunile de rețea de intrare și de ieșire. NGFW-urile sunt cele mai utilizate în companiile mijlocii și mari pentru a proteja toate comunicațiile.

Avantaje

- Sunt cei mai siguri.

- Înregistrare foarte detaliată a tot ceea ce se întâmplă.

- Suportă inspecția profundă a pachetelor, inclusiv la nivelul OSI L7 pentru o protecție perfectă.

Dezavantaje

- Este foarte scump, atât hardware cât și licență software și întreținere.

- Are nevoie de mai multe resurse hardware decât una tradițională.

- Pentru a limita falsele negative sau pozitive, este necesar un timp de antrenament pentru a-l ajusta corect.

Acest tip este cel mai recomandat pentru utilizare în mediul de afaceri, deoarece încorporează cele mai bune SPI și ALG, deoarece acceptă absolut totul, pe lângă adăugarea de caracteristici suplimentare pentru a proteja rețeaua.

Concluzii

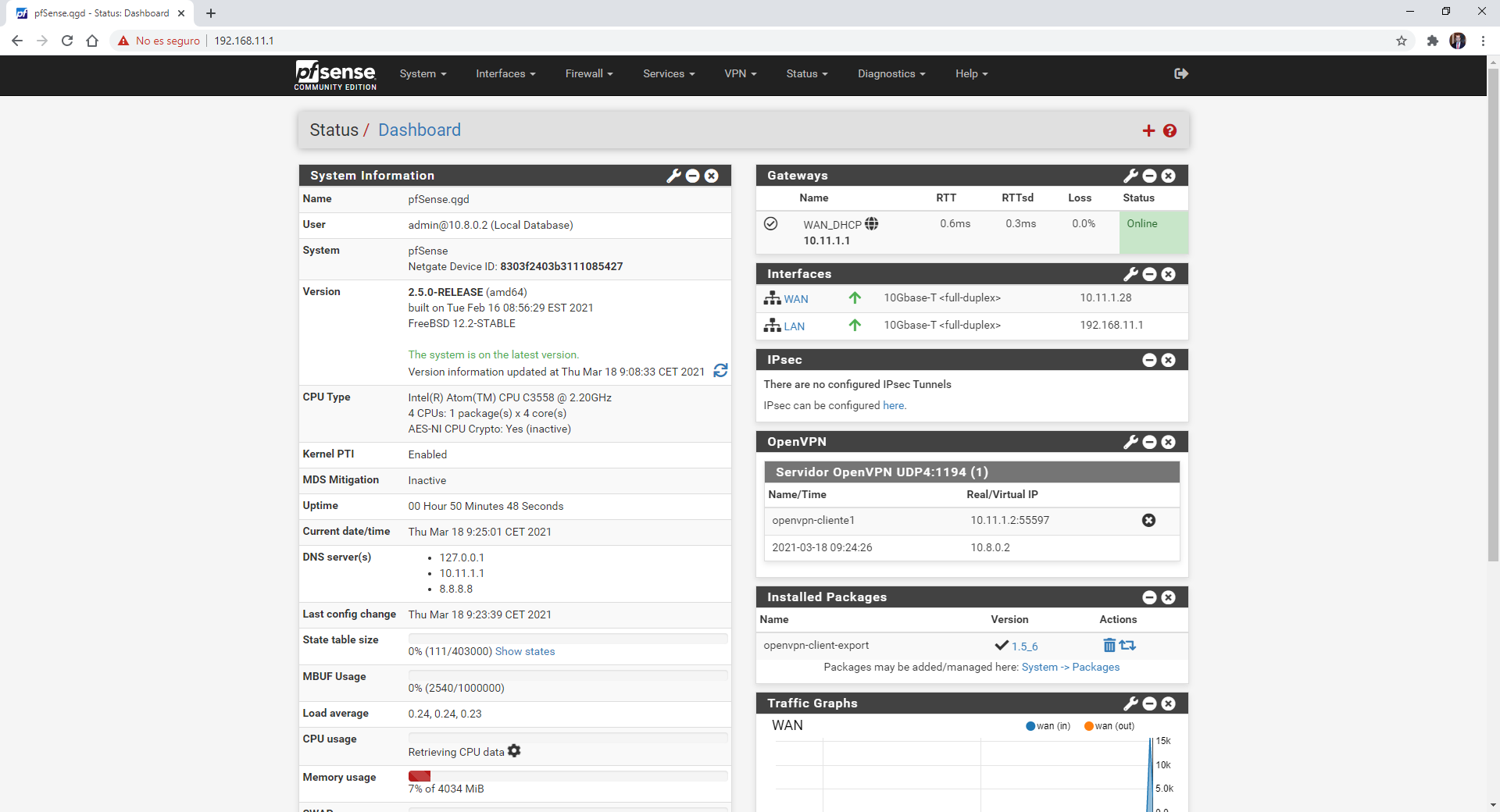

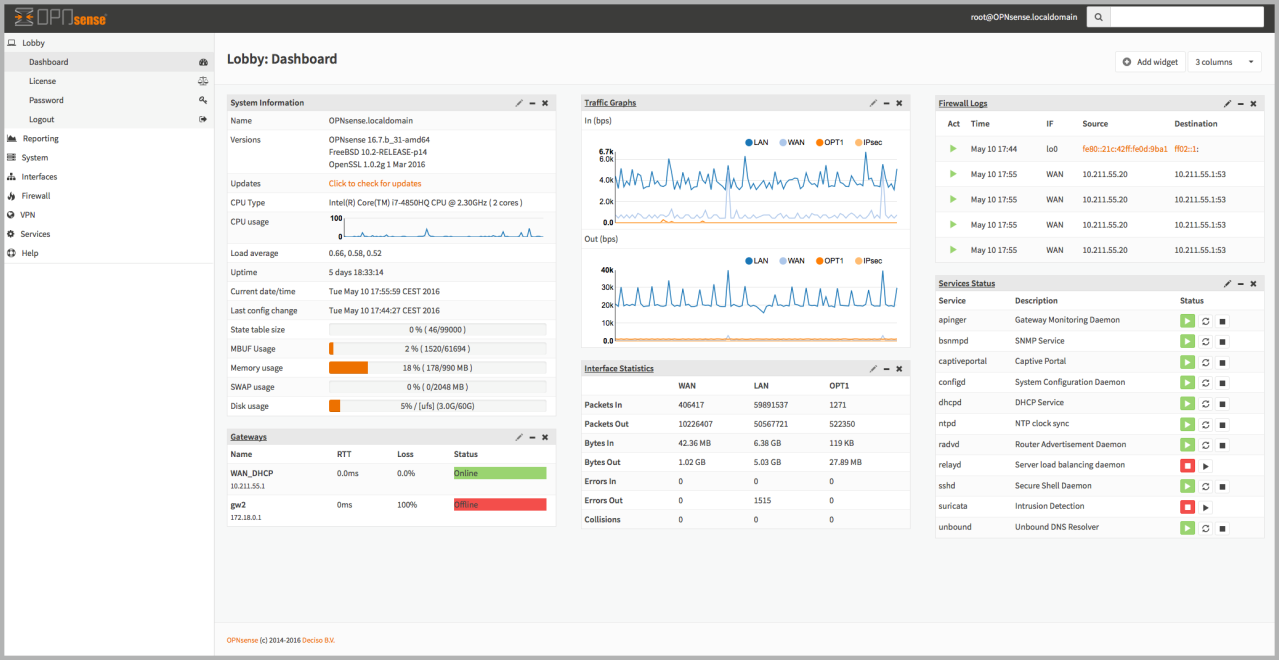

A avea un firewall pe computerul nostru este ceva foarte simplu și chiar sistemul de operare Windows sau Linux îl încorporează. În medii casnice cu WiFi routere, îl avem integrat în echipamentul propriu-zis, iptables fiind cel mai folosit deoarece firmware-ul tuturor routerelor este bazat pe Linux, motiv pentru care are acest tip de firewall SPI (Stateful Packet Inspection). Dacă ne aflăm într-un mediu ceva mai avansat și vrem să protejăm totul la nivel de rețea, este foarte recomandat să avem un firewall hardware precum aparatele Netgate cu pfSense sau platforme similare, mai ales că încorporează caracteristici suplimentare precum IDS și IPS, în plus pentru a putea instala și configura servere VPN ușor și rapid.

Orice computer sau rețea locală trebuie să aibă cel puțin un firewall SPI, bineînțeles, companiile mijlocii și mari folosesc întotdeauna NGFW care sunt mult mai avansate și ne permit o capacitate mai mare de a detecta atacurile și este chiar capabilă să atenueze malware, deoarece acestea sunt responsabile pentru efectuarea unei inspecții profunde de pachete la nivelul L7, cu scopul de a proteja toate calculatoarele din rețeaua locală profesională.