Google și Microsoft au proprii ingineri care își analizează constant programele pentru vulnerabilități care ar putea reprezenta un pericol pentru utilizatori. În plus, datorită programelor Bug Bounty, orice utilizator, hacker sau cercetător care dorește să poată raporta erori în schimbul unor recompense monetare care variază în funcție de gravitate. Dar, chiar și așa, există întotdeauna utilizatori care decid să meargă singuri și, în loc să raporteze un bug și să îl păstreze privat, decid să îl facă public, punând utilizatorii în pericol și expunând companiile. Și cu asta tocmai s-a întâmplat Chrome și Margine.

Din nou, o altă eroare în motorul JavaScript V8 de la Chromium

Cu doar câteva ore în urmă, un cunoscut cercetător în domeniul securității, Rajvardhan Agarwal , tocmai a publicat un defect de securitate zero-day (adică un defect care nu a fost încă remediat), împreună cu o dovadă a conceptului, care funcționează pe cele mai recente versiuni. dintre cele mai utilizate browsere web: Google Chrome și Microsoft Edge.

Acest defect de securitate se găsește în V8, motorul de redare JavaScript Chromium, și permite executarea codului pe sistemul vulnerabil prin intermediul acestuia. Deoarece motorul V8 face parte din Chromium, toate browserele bazate pe acest motor sunt afectate de această vulnerabilitate.

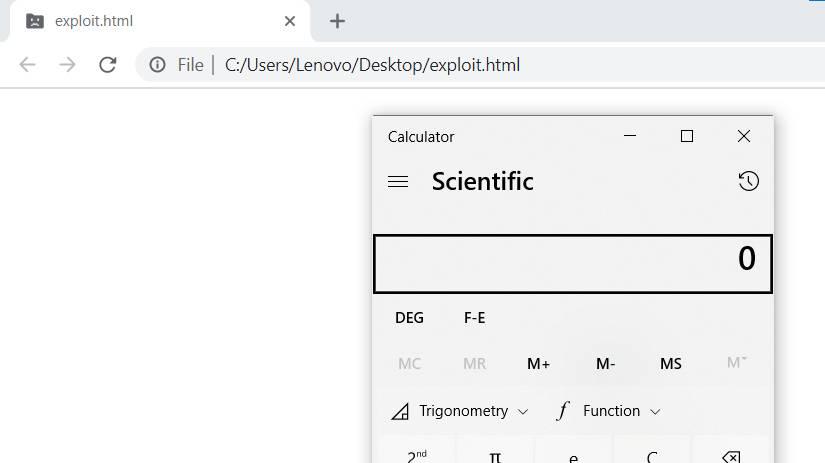

Când dovada conceptului este încărcată, utilizând un fișier HTML simplu și fișierul JavaScript corespunzător este încărcat, browserul poate rula programe (fie că este ferestre din calculatorul sau orice malware a fost descărcat pe computer) fără ca utilizatorul să facă nimic.

Din fericire, nu toate sunt vești proaste. În prezent, acest bug de 0 zile nu poate scăpa Modul sandbox Chrome. Acest mod, activat implicit, ceea ce face este să izoleze procesul browserului de restul sistemului, astfel încât, în cazul unei defecțiuni de acest tip, să nu poată accesa procesele sau programele sistemului. Pentru ca PoC să aibă succes, este necesar să rulați browserul cu semnalizatorul „–no-sandbox”, care dezactivează acest mod.

Ca un fapt distractiv, acesta este același bug (sau un bug foarte similar) ca unul descoperit și utilizat în Pwn2Own 2021.

Cum să ne protejăm de vulnerabilități în Chrome și Edge

După cum am explicat, din fericire, eroarea nu poate ieși din sandbox-ul browserului. Prin urmare, dacă rulăm browserul cu acest mod (ceva care se face în mod implicit) nu trebuie să ne facem griji , deoarece vom fi în siguranță. Dimpotrivă, dacă rulăm browserul fără acest mod, trebuie să începem activându-l pentru a preveni exploitarea de la a lăsa spațiul sigur al browserului.

Google a remediat deja vulnerabilitatea în motorul V8 al Chrome, deși această actualizare nu a fost încă lansată utilizatorilor. Se preconizează că va fi mâine, cu lansarea Chrome 90 , când această vulnerabilitate va fi corectată. Între timp, dacă avem browserul cu modul sandbox activat și navigăm cu atenție pentru a nu ajunge la site-uri web suspecte care ar putea fi periculoase, nu trebuie să ne facem griji.