PrintCoșmar este cea mai recentă problemă Windows care dă dureri de cap utilizatorilor. Această vulnerabilitate se găsește în driverul de imprimantă Microsoft și poate permite unui atacator să execute de la distanță cod pe computer și să câștige SISTEM privilegii în interiorul computerului. În plus, există deja mai multe exploatări publice care circulă pe rețea, deci este un eșec care este exploatat la scară masivă, un eșec care trebuie protejat cât mai curând posibil. Deși Microsoft ne îngreunează.

Chiar ieri, Microsoft a lansat o actualizare de urgență, după termen, pentru a atenua această vulnerabilitate în toate sistemele sale de operare, chiar și unele, cum ar fi 7 sau unele dintre primele versiuni de Windows 10, care nu mai sunt acceptate. Acest patch a blocat cea mai gravă, eroarea RCE care a permis executarea codului de la distanță pe computerele afectate. Din păcate, noul patch pe care Microsoft l-a lansat nu este de nici un folos, și nici măcar câteva ore nu au arătat cât de ușor este să o eviți.

Corecția împotriva PrintNightmare este ineficientă

Ca de obicei, mai ales atunci când vine vorba de o eroare de securitate atât de gravă și cu atâtea exploatări care circulă, așa cum sa întâmplat cu aceasta, imediat ce Microsoft a făcut public noul patch, au început să verifice dacă, într-adevăr, vulnerabilitatea a fost rezolvată. Și, în mod surprinzător, nu a făcut-o.

Cu câteva modificări simple ale exploatărilor, este posibil să se continue exploatarea acestui defect de securitate fără nicio problemă. Hackerii sunt încă capabili să facă de la distanță executați cod și obțineți privilegii chiar și pe computere și servere care au instalat acest nou patch din timp.

În acest moment, Microsoft nu a făcut declarații oficiale despre inutilitatea noii sale actualizări. Dar experții în securitate sunt clari în această privință: dacă doriți să vă protejați de aceste defecte de securitate, trebuie să luați singur măsurile necesare.

Securizați computerele și verificați atenuarea

Există mai multe moduri de a atenua aceste probleme. Una dintre cele mai ușoare și rapide este utilizarea consolei PowerShell, ca administrator, și executarea următoarelor comenzi:

- Stop-Service -Nume Spooler -Force

- Set-Service -Name Spooler -StartupType Dezactivat

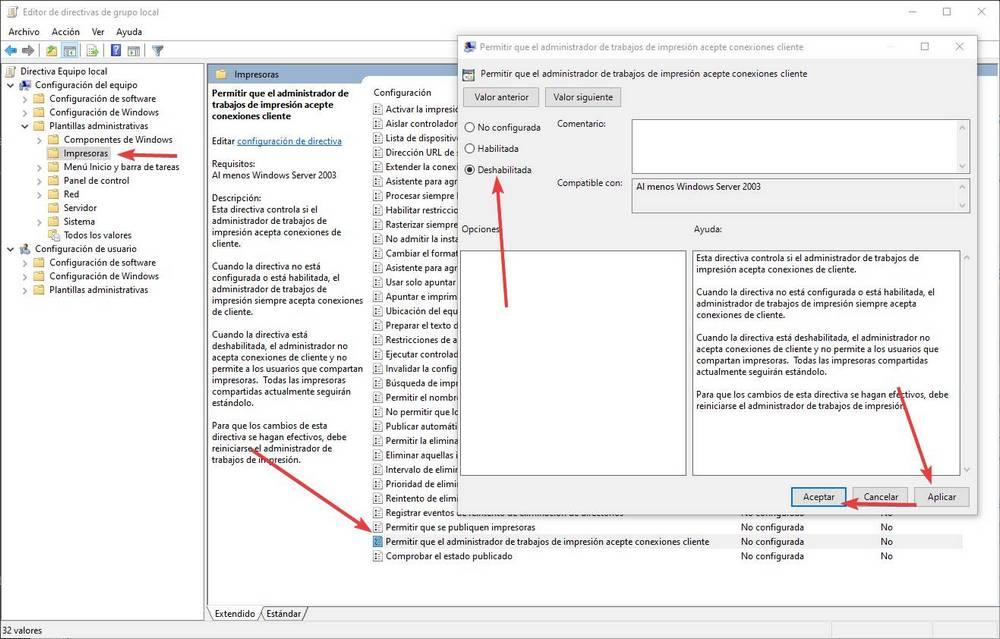

O putem face și din politicile de grup. În „Configurare computer> Șabloane administrative> Imprimante” vom face dublu clic pe ” Permiteți managerului de lucrări de imprimare să accepte conexiunile clientului ”Și vom marca această directivă ca” Invalid ".

De asemenea, trebuie să ne asigurăm că următoarele intrări de registry, în cadrul HKEY_LOCAL_MACHINE> SOFTWARE> Politici> Microsoft> Windows NT> Imprimante> PointAndPrint, au o valoare zero:

- NoWarningNoElevationOnInstall

- NoWarningNoElevationOnUpdate

Vă reamintim că 0Patch are un patch neoficial care blochează aceste atacuri computerizate. Cu toate acestea, dacă am instalat patch-ul Microsoft (care este inutil), acesta modifică biblioteca «localspl.dll» , deci patch-ul 0Patch nu mai funcționează. Grija mare.

Acum putem aștepta doar până săptămâna viitoare, Patch Tuesday, pentru a vedea dacă Microsoft lansează o a doua actualizare cu care să încercăm să atenuăm aceste vulnerabilități PrintNightmare. Și dacă această a doua actualizare chiar face bine.