Os cibercriminosos não descansam, eles estão sempre procurando novos alvos explorando as violações de segurança. Nesse caso, novos ataques que afetam os navegadores da Internet podem comprometer nossa segurança. Samy Kamkar descobriu o Ataques NAT Slipstream que afetam nossos navegadores, e já explicamos como eles funcionam neste artigo. Os desenvolvedores dos navegadores mais populares já estão se preparando para bloquear essa nova técnica de ataque e hoje neste artigo vamos explicar como eles farão isso.

Como funcionam os ataques Slipstream NAT

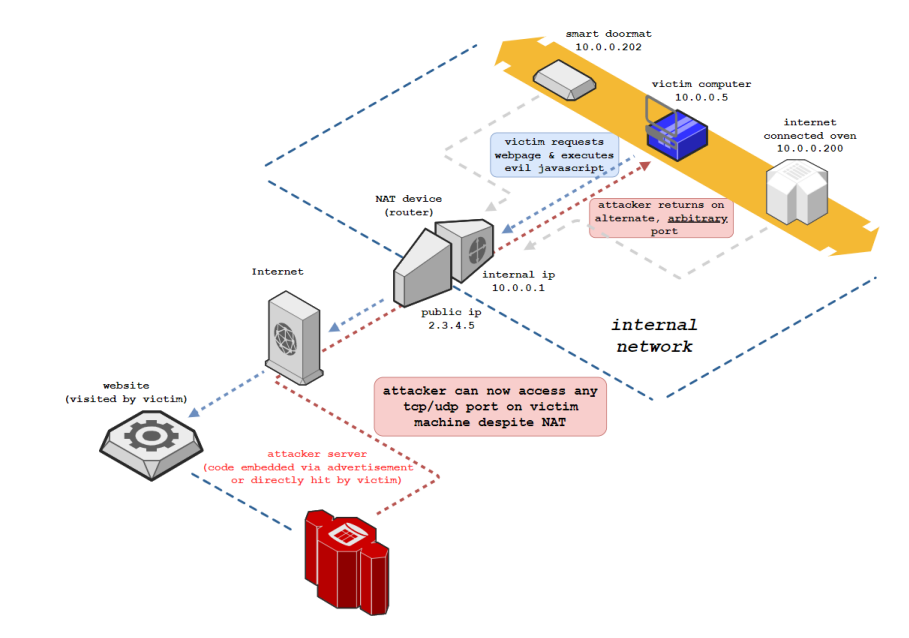

O descobridor do ataque foi o pesquisador de segurança sami kamkar e o método de ataque foi chamado Slipstream de NAT . Os ataques NAT Slipstream exigem que as vítimas visitem o site malicioso de um invasor ou um site com anúncios criados com códigos maliciosos. Samy Kamkar forneceu um esquema de demonstração desse ataque para mostrar como ele funciona.

Os ataques Slipstream NAT exploram o navegador do usuário, junto com o mecanismo de rastreamento de conexão do Application Level Gateway (ALG) integrado ao NAT, roteadores e firewalls, ao encadear a extração de um IP interno por meio de um tempo ou WebRTC, detecção de MTU remota automatizada e fragmentação de IP . Além disso, uma vez que é o NAT ou firewall que abre a porta de destino, isso ignora quaisquer restrições de porta baseadas no navegador.

Os ataques Slipstream NAT tiram proveito do controle arbitrário da parte de dados de alguns pacotes TCP e UDP sem incluindo HTTP ou outros cabeçalhos. Nesse caso, o ataque é baseado em uma nova técnica de injeção de pacotes que afeta navegadores modernos e mais antigos. Também deve ser acrescentado que esta é uma versão modernizada de Samy Kamkar Técnica de pinagem NAT de 2010 que foi apresentado no DEFCON 18 + Black Hat 2010. Além disso, novas técnicas para descoberta de endereço IP local foram incluídas.

Em relação ao ataque, deve-se destacar que eles requerem que o NAT ou o firewall suportem ALG (Application Level Gateways), que são obrigatórios para protocolos que podem utilizar múltiplas portas (canal de controle + canal de dados) como SIP e H323 (protocolos VoIP ), FTP, IRC DCC, etc.

Outras pesquisas e provas de conceito

Samy Kamkar fez outras descobertas que não são usadas neste ataque. No entanto, eles podem ser usados para realizar outros tipos de ataques. Nesse sentido, ele descobriu:

- A fragmentação de IP permite o controle total de todos os dados na seção de dados de IP. Isso resulta em controle total de um cabeçalho UDP, incluindo as portas de origem e destino no pacote transbordado.

- Se uma porta já foi capturada, a porta ouvida é incrementada até que a porta transborde para 0.

- STUN não tem autenticação implementada em nenhum navegador moderno.

Você também pode baixar a prova de conceito para os ataques NAT Slipstream em SUA PARTICIPAÇÃO FAZ A DIFERENÇA .

Navegadores se preparam para bloquear este ataque

Os responsáveis por navegadores da web para impedir ataques NAT Slipstream planejam bloquear as portas TCP 5060 e 5061 usadas neste ataque, adicionando-as à lista restrita.

De acordo com Adam Rice, que é o desenvolvedor do Chromium, o objetivo é bloquear as conexões HTTP e HTTPS para as portas SIP 5060 e 5061. Assim, isso fará com que as conexões com os servidores que usam as portas mencionadas acima falhem. Graças a essas mudanças, as conexões com servidores nessas portas, como http://web.com:5060/ ou https://web.com:5061/ não funcionariam mais. Além disso, eles melhorariam as medidas de segurança, pois os testes que acionam um servidor em uma porta arbitrária devem ser mais difíceis de usar do que agora.

Finalmente, os navegadores Firefox, Safari, Chromium e Chrome estão trabalhando para que os ataques Slipstream NAT sejam resolvidos o mais rápido possível, mas ainda não se sabe quando eles farão isso, em 4 de novembro a solução para o problema foi incorporada ao bug tracker do Chromium, então ainda vai demorar alguns semanas para vê-lo na versão estável final.