As vulnerabilidades que existem na rede, nos dispositivos que usamos para navegar ou nos programas que instalamos, podem ser a porta de entrada para hackers. Isso significa que devemos sempre corrigir qualquer problema que apareça. Devemos instalar patches e atualizações disponíveis. Agora, quanto tempo leva para um hacker encontrar uma vulnerabilidade e explorá-lo? Vamos conversar sobre isso.

Um invasor pode explorar uma vulnerabilidade imediatamente

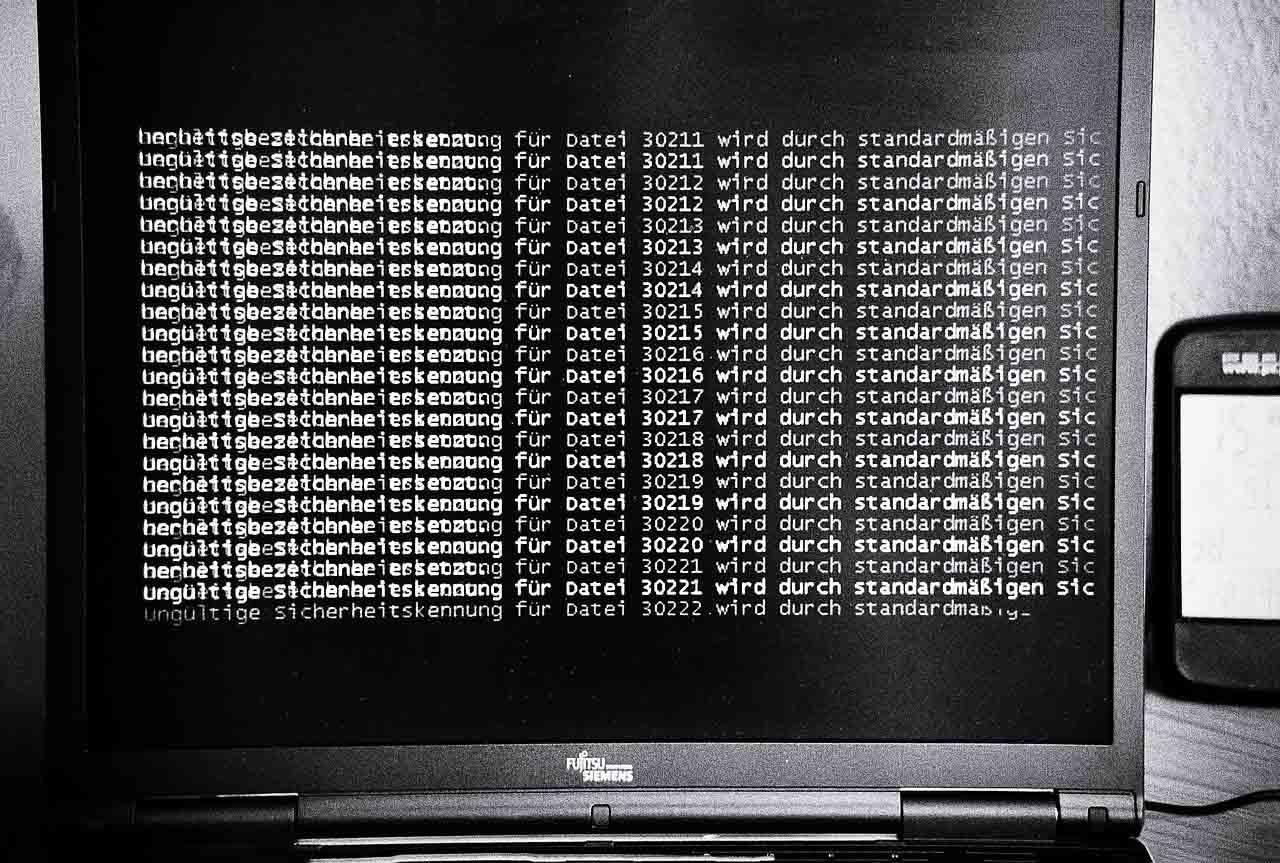

Como mencionamos, vulnerabilidades aparecem constantemente que podem ser explorados por cibercriminosos. Estamos falando de falhas de segurança que surgem em nossos sistemas operacionais, nos dispositivos que usamos, nos programas que instalamos ... Isso pode colocar em risco nossas informações pessoais, servir de porta de entrada para a rede, roubo de senhas ...

Hackers saber a importância dessas violações. Isso significa que eles estão constantemente varrendo a rede em busca dessas falhas. Podemos dizer que é uma luta permanente entre as organizações que buscam vulnerabilidades para corrigi-las e aquelas cuja busca se baseia na tentativa de ataque.

De acordo com um relatório que ecoamos, as empresas responsáveis pela segurança do computador demoram em média 12 horas para detectar uma nova vulnerabilidade. Esta pesquisa foi realizada pela Cortex Xpanse da Palo Alto Networks.

A área de trabalho remota, um vetor de ataque muito importante

Este mesmo grupo de pesquisadores de segurança indica que quase um terço de todos os ataques baseados em vulnerabilidades estão presentes na área de trabalho remota. É algo que ganhou um peso muito importante nos últimos anos. Cada vez mais usuários precisam trabalhar remotamente e acessar determinados serviços.

Isso é amplamente usado por hackers para lançar ataques como ransomware . Mas também se baseiam em servidores mal configurados ou vulnerabilidades de dia zero em certos aplicativos.

Mencionamos que pode levar até 12 horas para uma organização detectar e corrigir uma vulnerabilidade . No entanto, os invasores podem levar até 15 minutos em muitos casos após a detecção de um problema. A partir do momento em que surge a notícia de que há uma falha afetando um servidor, sistema ou programa específico, pode levar muito pouco tempo até que os ataques sejam realizados.

Portanto, podemos dizer que os cibercriminosos muitas vezes antecipam medidas de segurança para tirar proveito das vulnerabilidades. Eles aproveitam as falhas que aparecem em serviços de acesso remoto, sistemas sem patch, Internet das coisas dispositivos, etc.

Para evitar que isso aconteça, para evitar que malware e hackers acessem nossos computadores, devemos instalar atualizações O mais breve possível. Sempre que um novo patch aparecer ou surgir um bug que precise ser corrigido, devemos fazê-lo. Desta forma, seremos capazes de reduzir o possível impacto que podemos ter em nossos sistemas. Além disso, é conveniente ter programas de segurança em funcionamento o tempo todo, bem como manter o bom senso e não cometer erros.

Em última análise, os invasores podem explorar vulnerabilidades rapidamente. Devemos sempre corrigir qualquer falha de segurança que apareça e ter nosso equipamento devidamente protegido. É algo que devemos aplicar independentemente do sistema que usamos.