Os servidores NAS nos permitem criar nossa própria nuvem privada em casa, atualmente os sistemas operacionais NAS nos permitem ativar um grande número de serviços para espremer seu hardware ao máximo. Por exemplo, podemos configurar diferentes tipos de servidores para compartilhar arquivos (SMB, FTP, FTPES ou SFTP), podemos configurar um Plex Media Server para reproduzir conteúdo multimídia onde quer que estejamos, e podemos até sincronizar arquivos e pastas com nossos computadores, obrigado a serviços como Nextcloud. Hoje, neste artigo, vamos falar sobre os perigos que existem se você expor seu NAS à Internet e como você pode fazer isso com mais segurança.

Perigos de meu NAS ter acesso remoto

Normalmente os servidores NAS são acessíveis através da Internet para podermos acessar todos os serviços e recursos de que necessitamos, por exemplo, o mais normal é que da Internet possamos acessar a web de administração do servidor NAS, podemos acessar os arquivos via FTP interno, e podemos até ativar o gerenciamento remoto via SSH abrindo a porta correspondente em nosso roteador. No entanto, expor nosso servidor NAS à Internet acarreta uma série de riscos que devemos evitar ao máximo, portanto, devemos tomar uma série de precauções se decidirmos expor nosso servidor NAS e acessá-lo de fora.

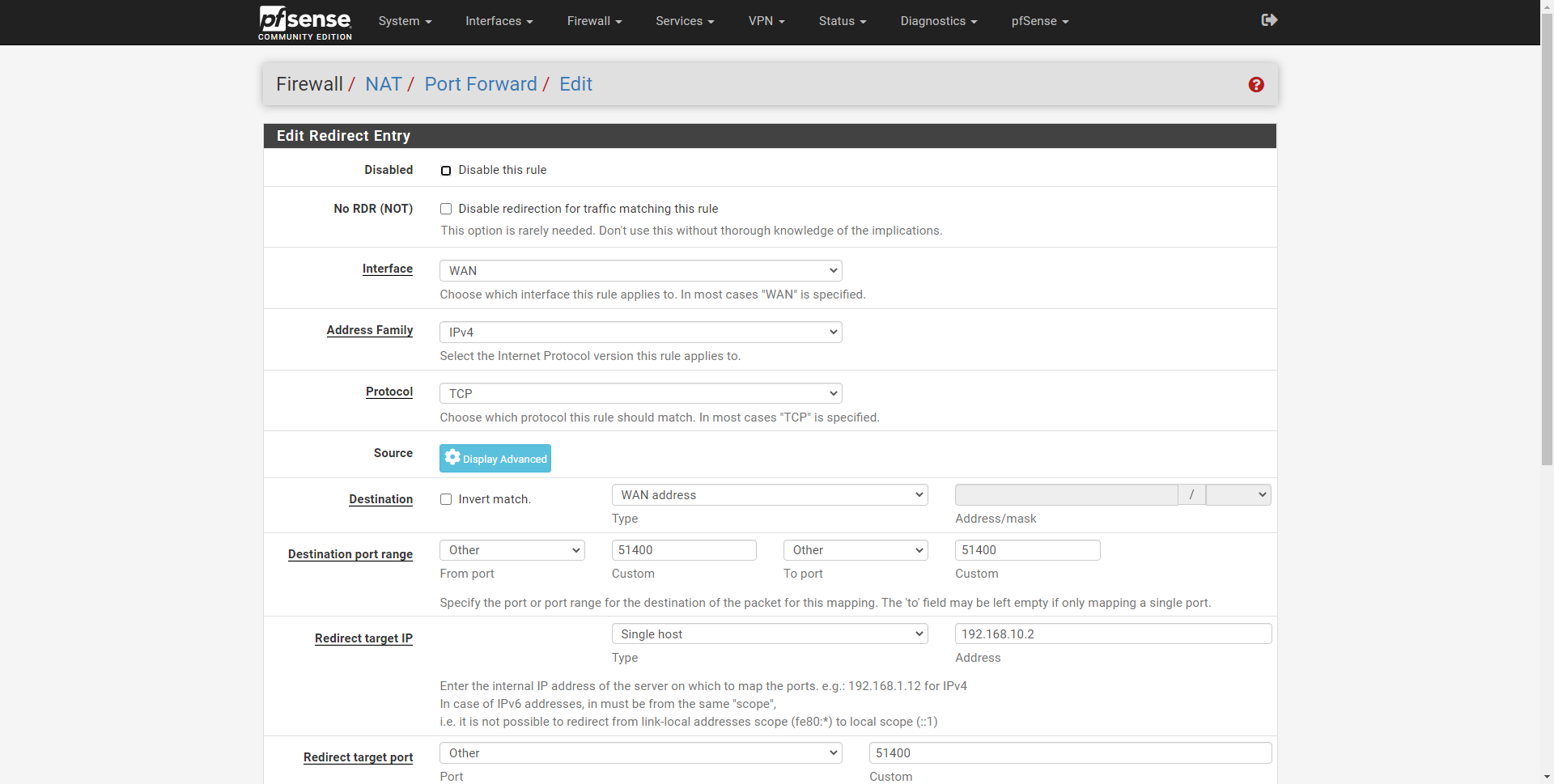

Em nossas casas todos nós usamos um roteador com NAT e UPnP, os servidores NAS suportam UPnP para abrir portas no roteador de forma dinâmica e automática, no entanto, isso acarreta um risco de segurança porque é possível que eles abram portas que você não deseja expor . , portanto, você deve verificar cuidadosamente a configuração UPnP de seu servidor NAS para que isso não aconteça. Porém, a melhor coisa que você pode fazer é desabilitar o protocolo UPnP no servidor NAS e até mesmo no seu roteador, para que você tenha que abrir portas (Port-Forwarding) de uma forma específica, sabendo bem quais portas você está abrindo para qual dispositivo .

Um roteador que não possui nenhuma porta aberta no NAT para o servidor NAS, significa que o servidor NAS não está exposto à Internet, portanto, o acesso remoto só seria possível através das conexões reversas que fabricantes como a QNAP fornecem atualmente. Synology ou ASUSTOR, desta forma, fazendo login no Na nuvem plataforma, o servidor NAS se conectará diretamente com os servidores do próprio fabricante para que o usuário possa se conectar remotamente sem ter que abrir nenhuma porta. Devemos lembrar que as portas no NAT do “NAT interno” para o “NAT externo” são abertas automaticamente quando solicitadas por qualquer dispositivo, mas se a conexão for iniciada a partir da Internet isso não acontece, e precisaríamos de uma abertura porta no roteador se você deseja alcançar o serviço final.

Esta forma de conexão com o servidor NAS é segura? Em princípio, sim, porque os fabricantes dos servidores NAS são responsáveis pela segurança de sua plataforma. Se sua plataforma for comprometida, todos os servidores NAS com essa funcionalidade habilitada serão comprometidos e o acesso poderá ser tentado após a autenticação via web.

No caso de você ter aberto uma porta no roteador (Port-Forwarding) para o servidor NAS (web HTTP, web HTTPS, FTP, FTPES, SSH etc), você pode ser atacado por cibercriminosos para acessar o servidor NAS, é muito importante que apenas abra as portas para os serviços de que você precisa e não abra mais portas do que o necessário para ter a menor superfície de ataque possível.

Tentativas de quebrar as credenciais do usuário

Um dos ataques que podem ser realizados é através de tentativas de crackear as nossas credenciais de utilizador, seja através do menu web para aceder à administração, do servidor FTP se o tivermos exposto e até do servidor SSH se estiver. temos a porta correspondente aberta em nosso roteador. Existem programas totalmente gratuitos que nos permitem automatizar ataques a diferentes hosts, por exemplo, o popular Nmap nos permitirá realizar uma varredura de porta para verificar quais portas TCP e UDP temos abertas no roteador para um determinado serviço, e depois descobrir que tipo de serviço temos em uma determinada porta, qual versão desse serviço temos em operação e mais informações.

Conhecendo o serviço e até mesmo a versão do serviço, um cibercriminoso poderia usar programas como o Nmap NSE para tentar quebrar a senha usando dicionário ou força bruta, desta forma, ele tentará milhares de combinações de usuário / senha para entrar.

Acesso ilegítimo ao sistema

Caso o ataque anterior tivesse sucesso, e dependendo das permissões do usuário cuja senha foi quebrada, ele poderia acessar o sistema de forma ilegítima, ou seja, poderia entrar na administração do NAS, no servidor FTP ou via SSH para fazer todas as mudanças que você quiser, roubar informações, criptografar as informações roubadas para depois pedir resgate e até mesmo comprometer a rede local onde o servidor NAS está configurado.

Por este motivo é muito importante ver os avisos e logs do servidor NAS, para saber a todo o momento se a qualquer momento alguém se logou no servidor NAS e não somos nós, desta forma, podemos ativar de forma rápida e eficiente cortando o acesso ao servidor NAS até verificarmos os registros e descobrirmos o que aconteceu. É fundamental que, se detectarmos um acesso ao nosso sistema, o cortemos o mais rápido possível e estudemos o que esse cibercriminoso fez em nosso servidor NAS.

Exploração de vulnerabilidades no NAS

Com programas como o Nmap, você pode descobrir qual versão do servidor web, servidor FTP ou SSH está sendo usado em um servidor NAS específico. Se o sistema operacional do servidor NAS usa um serviço no qual uma vulnerabilidade foi descoberta e já é conhecida, um cibercriminoso pode explorar essa vulnerabilidade para assumir o controle total do servidor NAS e infectá-lo. É muito importante atualizar o sistema operacional dos servidores NAS e também o software embutido neles para evitar que explorem uma vulnerabilidade conhecida.

Um aspecto muito importante é que nunca devemos expor a administração web do nosso servidor NAS, seja por HTTP ou HTTPS. Os servidores da Web são muito propensos a vulnerabilidades XSS, um cibercriminoso pode explorar uma vulnerabilidade XSS que ele mesmo descobriu e conseguir infectar todos os servidores NAS que não têm essa falha de segurança corrigida. O mais seguro é nunca expor a web de administração do NAS, se você precisar acessá-la é melhor de outras formas, como ensinaremos a seguir.

Exploração de falha de segurança e ataque de ransomware

Já houve casos em que, ao explorar uma falha de segurança conhecida em determinado software em um NAS, o cibercriminoso não apenas comprometeu o servidor NAS do usuário, mas o criptografou totalmente com um ataque de ransomware, posteriormente solicitando um resgate para poder recuperar os arquivos. Devemos ter em mente que normalmente usamos um servidor NAS como nossa nuvem privada e até mesmo para backups, portanto, este tipo de ataque é um dos piores que podem nos acontecer. Embora os sistemas operacionais tenham as funcionalidades de “Snapshots” ou “Snapshots”, se o cibercriminoso conseguiu obter acesso como administrador do sistema, ele provavelmente excluiu esses snapshots e você não pode recuperar as informações a menos que tenha um backup externo.

Depois de ver todos os perigos de ter um servidor NAS exposto na Internet, vamos explicar como podemos acessá-lo da Internet se não tivermos escolha.

Como acessar o NAS da Internet com segurança

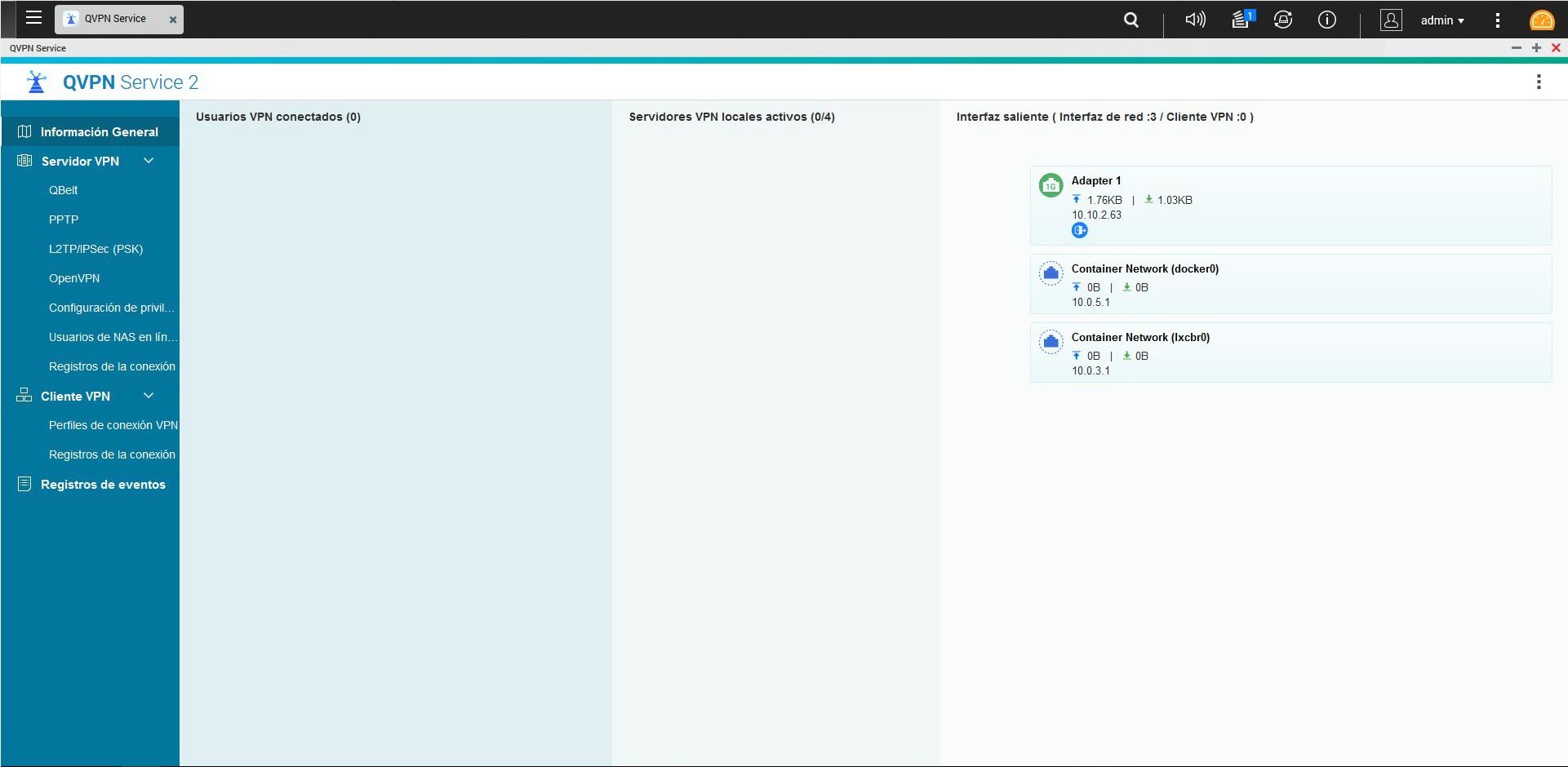

Embora os servidores NAS possam ser usados perfeitamente na rede local e não tenham acesso à Internet, é muito conveniente poder acessar todos os recursos do servidor NAS remotamente. Se precisarmos acessar nosso servidor NAS remotamente para trocar arquivos e pastas, para gerenciá-lo por qualquer motivo, ou para usar qualquer um de seus serviços, a recomendação é clara: faça isso através do servidor NAS VPN servidor sempre que possível .

Todos os sistemas operacionais de servidores NAS possuem um servidor VPN, geralmente possuem OpenVPN e também L2TP / IPsec, porém, também é possível que incorporem protocolos VPN proprietários e até os populares WireGuard VPN. No caso de termos um servidor VPN, o que devemos fazer é abrir no roteador apenas a porta TCP ou UDP que este servidor VPN necessita para aceitar as conexões de entrada. Uma vez dentro da VPN, você pode acessar o resto dos recursos com segurança (SMB, FTP, FTPES, SSH etc). Dessa forma, estaremos abrindo apenas uma porta em nosso roteador, que possui um serviço VPN por trás que precisará de certificados digitais para autenticação.

Caso seja necessário abrir outras portas para acessar diferentes serviços, como o servidor FTP ou SSH, nossas recomendações são as seguintes:

- Abra as portas para os serviços de que você precisa, sem mais portas.

- Protege os serviços de várias tentativas de login. Todos os NAS incorporam uma ferramenta “fail2ban” para banir várias tentativas de acesso malsucedidas de um IP, banindo você por um certo tempo.

- Ative o firewall e bloqueie por região. Se vamos nos conectar da Espanha, uma boa política é permitir que apenas os endereços IP da Espanha se conectem e bloquear o resto do mundo. Os servidores NAS já incorporam um firewall com geoIP para nos proteger.

Lembre-se de que não é uma boa ideia expor a porta de acesso à administração via web, independentemente de você usar HTTP ou HTTPS, porque geralmente os servidores web estão sujeitos a vulnerabilidades XSS que podem levar a um problema de segurança e acesso ilegítimo ao Servidor NAS.

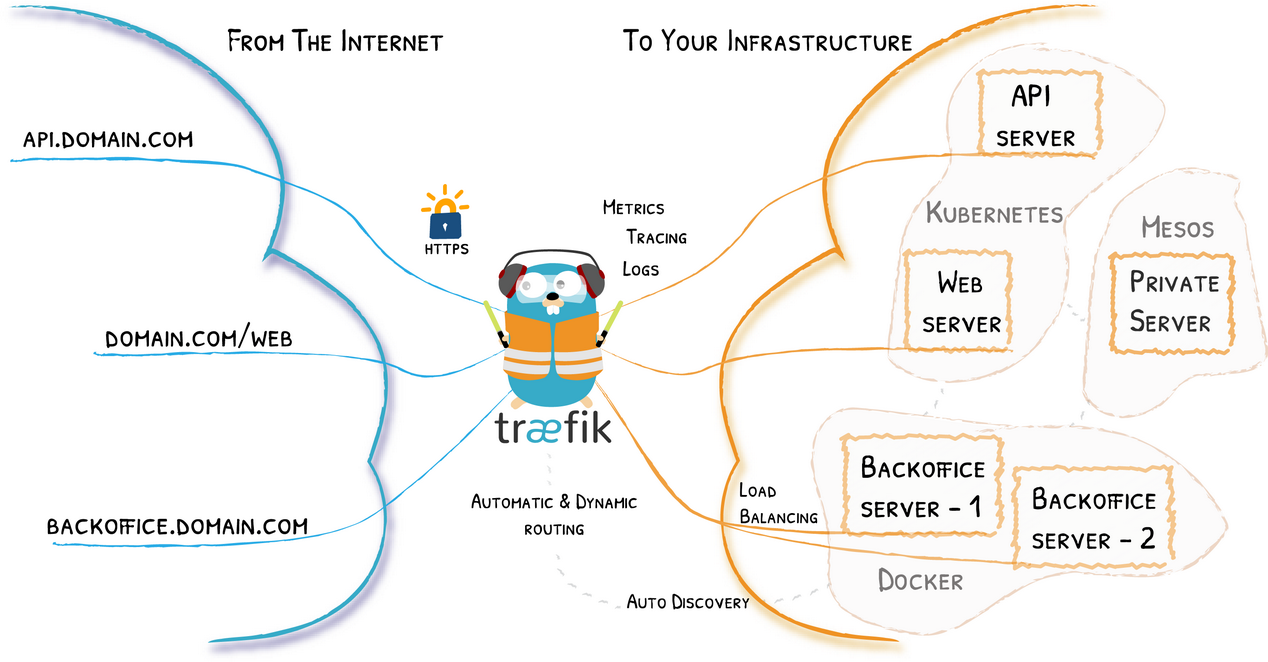

Finalmente, se você precisa fornecer serviços web para a Internet, acesso a diferentes serviços como um gerenciador de senhas interno, um Nextcloud para sincronizar arquivos e pastas, acesso interno para gerenciamento via web e outros serviços onde é necessário expor um web porta (80 para HTTP e / ou 443 para HTTPS), uma boa ideia é instalar um proxy reverso como o Traefik.

A maioria dos servidores NAS permite virtualização leve com contêineres como Docker. Traefik é um proxy reverso gratuito e realmente completo com opções de configuração muito avançadas, este proxy reverso nos permitirá expor apenas as portas HTTP e / ou HTTPS para a Internet para acessar todos os recursos internos do servidor NAS, sem a necessidade de abrir em nossas portas múltiplas do roteador. O redirecionamento para os diferentes serviços pode ser feito através de subdomínios (nextcloud.redeszone.net, por exemplo) ou também da seguinte forma: redeszone.net/nextcloud. O bom do Traefik é que temos middlewares para aumentar a segurança do sistema, podemos estabelecer autenticação adicional para os diferentes serviços com um nome de usuário e senha, podemos implementar um serviço de autenticação OAuth com o Google, e até mesmo uma autenticação em duas etapas , tudo isso antes de poder acessar o serviço final que poderia ter sua autenticação normal.

Outro ponto forte do Traefik é que podemos instalar diferentes extensões, por exemplo, um fail2ban em todos ou em alguns serviços que fornecemos, também poderíamos configurar um GeoIP para permitir apenas os endereços IP de um país e bloquear os demais, e muito mais.

Como você viu, existem muitos perigos se expormos nosso servidor NAS à Internet, mas se o fizermos bem e seguindo nossas recomendações, temos certeza que você poderá acessá-lo remotamente sem nenhum problema, no entanto, você deve saiba que segurança quando 100% não existe, especialmente se forem descobertas vulnerabilidades que não foram corrigidas a tempo e um ataque direcionado ou global for feito em todos os clientes de uma determinada marca de servidores NAS.