Nie trzeba mieć komputerów, laptopów ani sprzętu o wysokiej wydajności. The Atak TCP SYN może działać nawet na komputerach wciąż kompatybilnych z bardzo powolnymi połączeniami internetowymi. Jest to zagrożenie, które czai się zarówno na rynku krajowym, jak i zawodowym małych, średnich, a nawet dużych firm. Ataki TCP SYN są jednym z najczęściej używanych ataków DoS w celu zablokowania serwera, chociaż istnieją sposoby na jego skuteczne złagodzenie.

Nie trzeba mieć komputerów, laptopów ani sprzętu o wysokiej wydajności. The Atak TCP SYN może działać nawet na komputerach wciąż kompatybilnych z bardzo powolnymi połączeniami internetowymi. Jest to zagrożenie, które czai się zarówno na rynku krajowym, jak i zawodowym małych, średnich, a nawet dużych firm. Ataki TCP SYN są jednym z najczęściej używanych ataków DoS w celu zablokowania serwera, chociaż istnieją sposoby na jego skuteczne złagodzenie.

Ataki DoS są niszczące dla serwerów, szczególnie tych, które zapewniają usługi sieciowe. Poprzez generowanie niepotrzebnego ruchu, odrzuca się możliwość rzeczywistego ruchu związanego z prawidłowymi żądaniami. Z drugiej strony ataki DDoS to te, które zdobyły najwięcej historii od ponad 20 lat. Jednym z podstawowych zadań każdego, kto jest zaangażowany w bezpieczeństwo komputera i chce zapobiegać atakom, jest szczegółowa wiedza na temat ich działania. Dlatego opracowane i wdrożone plany działania są znacznie bardziej skuteczne.

Jak ataki TCP SYN wpływają na serwery

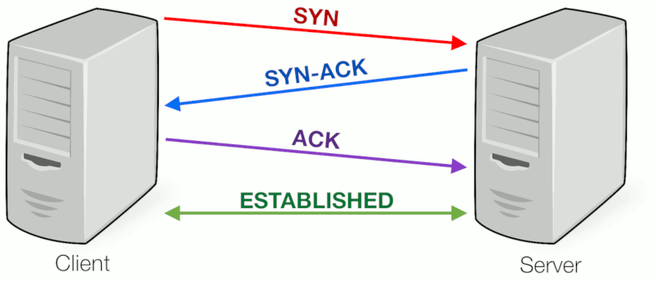

Głównym celem tego typu ataku są hosty, które uruchamiają procesy TCP. Tak więc podatność na zagrożenia potrójny uścisk dłoni TCP proces wybucha. Proces ten został zaprojektowany w taki sposób, że dwa komputery mogą negocjować parametry połączenia gniazda TCP przed transmisją danych jako żądania SSH i HTTP. Trójstronny schemat uzgadniania TCP:

- Host A wysyła protokół TCP SYN chronizuj pakiet na hoście B.

- Host B pomyślnie otrzymuje SYN od hosta A.

- Host B wysyła a SYN chronić- ACK przeniesiono do hosta A.

- Host A otrzymuje SYN-ACK od Hosta B.

- Host A wysyła ACK zapoznaj się z Hostem B.

- Host B otrzymuje ACK od gospodarza A.

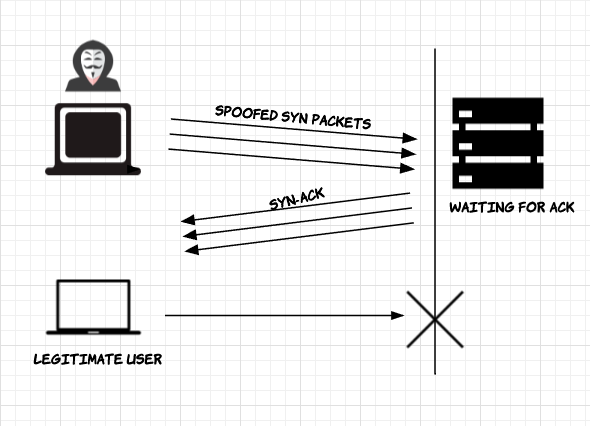

Biorąc pod uwagę powyższy schemat i zakładając, że host A (klient) i host B (serwer), atakujący udaje hosta A. Następnie zaczyna wysyłać nadmierną liczbę żądań SYN TCP pod losowymi adresami IP do hosta B.

Host B przyjmuje za pewnik, że otrzymane żądania są uzasadnione, więc odpowiada SYN-ACK. Jednak nie otrzymuje ostatecznego potwierdzenia. W związku z tym żądanie połączenia nigdy nie jest określone. W międzyczasie musisz nadal wysyłać SYN-ACK do innych żądań, nawet bez otrzymania odpowiedzi. W związku z tym host B nie jest już dostępny dla prawdziwie uzasadnionych żądań połączenia.

Sugerujemy tutaj kilka sposobów na złagodzenie tego rodzaju ataków:

- Pliki cookie SYN: Proces mieszania kryptograficznego jest wykonywany przy użyciu Początkowy numer sekwencji oraz generowany początkowy SYN-ACK. Ten numer pochodzi od źródłowego adresu IP, docelowego adresu IP, numerów portów i tajnego numeru. NSI jest przydatny, gdy serwer otrzymuje ACK od klienta, sprawdza poprawność poprzez sprawdzanie przyrostowych dopasowań tej liczby. Wreszcie pamięć jest potrzebna do nawiązania połączenia TCP.

- Zwiększenie kolejki zaległości: Każdy system operacyjny ma limit BQ do przechowywania niedokończonych żądań połączeń TCP. Po osiągnięciu tego limitu połączenia te zostają zakończone. Aby złagodzić atak SYN, można zwiększyć pamięć Backlog, aby można było również tworzyć legalne połączenia.

- Ogranicz czas połączeń bez pełnego ustanowienia: systemy operacyjne pozwalają skonfigurować jądro, aby skrócić czas, przez który połączenie TCP jest zapisywane, po tym typie, jeśli nie zostało w pełni ustanowione, połączenie jest ostatecznie zamykane.

- Filtr zapory ogniowej: Połączenia limit źródła (próg źródłowy) można zmienić, konfigurując zaporę ogniową tak, aby zezwalała na kończenie połączeń tuż przed ustaleniem nowego limitu pochodzenia.

Jak widać, chociaż atak TCP SYN jest bardzo popularny, istnieją skuteczne sposoby na złagodzenie efektu tej techniki.