Router jest niewątpliwie podstawowym elementem naszych połączeń. Dlatego gdy pojawia się luka, awaria, która może zagrozić naszemu bezpieczeństwu lub prywatności, musimy jak najszybciej spróbować ją naprawić. W tym artykule powtarzamy artykuł informacyjny, który informuje, jak to zrobić router TP-Link został zhakowany ponownie, a tym samym narażając użytkowników na ryzyko.

Problemy z bezpieczeństwem routera TP-Link AC1750

W szczególności ten problem, o którym wspomnieliśmy, dotyczy Połączenie TP AC1750 (Łucznik C7) Router . Jest jednym z najpopularniejszych i najbardziej sprzedawanych w firmie. Podobnie jak w przypadku wielu nowoczesnych routerów, ten model ma port USB do podłączania innego sprzętu, takiego jak drukarki lub pamięci, w celu modyfikacji oprogramowania układowego lub udostępniania treści w sieci.

Właśnie o to chodzi Port USB który spowodował problem. Po podłączeniu dysku USB router aktywuje udział SMB, włącza FTP i zasila serwer multimediów DLNA. Za pomocą tych protokołów można uzyskać dostęp do zawartości urządzenia.

Badacz bezpieczeństwa przetestował, co może się stać z plikiem złośliwy dysk flash . Znalazł lukę, którą można wykorzystać do odczytu wstępnego uwierzytelnienia z systemu plików routera. Pozwoliłoby to na kradzież danych logowania. Jest to możliwe dzięki dowiązaniom symbolicznym.

Pamiętaj, że TP-Link AC1750 router obsługuje OpenWRT . Oznacza to, że dowiązania symboliczne mogą wskazywać na pliki normalnie obecne na Linuxmaszyny bazujące na Złośliwy dysk USB musi zostać sformatowany przy użyciu partycji NTFS, a zawartość będzie później dostępna przez sieć.

Teraz ten badacz bezpieczeństwa odkrył, że domyślnie dowiązania symboliczne są nie usuwa się z pliku referencyjnego, jeśli uzyskuje się do niego dostęp za pośrednictwem protokołu SMB lub FTP. Jednak dowiązania symboliczne będą przestrzegane, jeśli dostęp do nich nastąpi przez DLNA. Ciekawostką jest to, że obsługiwane będą tylko typy plików multimedialnych. Wymaganie to można spełnić, nadając dowiązaniu symboliczne rozszerzenie multimedialne, takie jak .wav. Na przykład dowiązanie symboliczne do / etc / shadow byłoby nazwane shadow.wav.

Ważną kwestią wskazaną przez badacza bezpieczeństwa jest to, że hasło w postaci zwykłego tekstu dla administracyjnego interfejsu WWW jest domyślnie przechowywany w / etc / config / usbshare. Za pomocą tego hasła mogliśmy zmienić opcje konfiguracyjne routera.

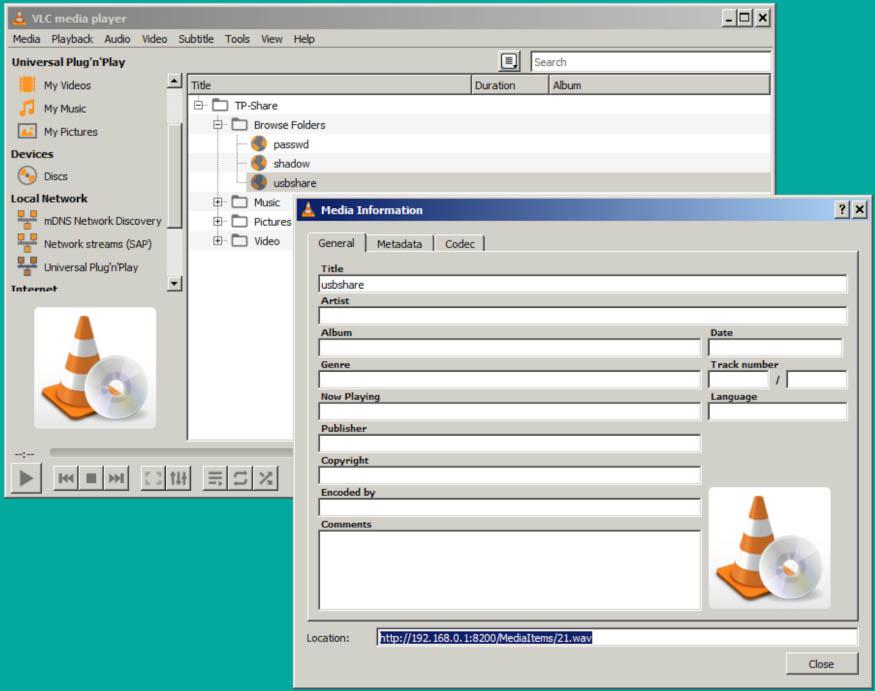

Badacz stworzył trzy symboliczne linki, aby sprawdzić swoją teorię. Po podłączeniu pendrive'a był w stanie uzyskać dostęp do plików przez DLNA używając klienta takiego jak VLC. Widzimy obraz, na którym jest on przedstawiony Średni .

Tutaj możemy zobaczyć, jak można uzyskać dostęp do „usbshare” przez HTTP pod adresem http://192.168.0.1:8200/MediaItems/21.wav. Zawartość tego pliku można pobrać za pomocą linku.

Po uzyskaniu niezbędnych poświadczeń będziesz mógł uzyskać dostęp do interfejsu internetowego i uzyskać dostęp do systemu plików.

Atak wymaga fizycznego dostępu

Jak widać, ten atak będzie wymagał fizyczny dostęp do urządzenia . Nie jest to scenariusz, który możemy uznać za zwyczajny. Może się to jednak zdarzyć w środowisku pracy lub gdy zaprosimy kogoś do naszego domu i będzie chciał wypróbować nasz router. Również ta osoba może mieć hasło dostępu.

W przypadku gdyby ktoś zaatakował router tą metodą, mógłby między innymi stworzyć plik VPN aby ich ruch internetowy przechodził przez to zhakowane urządzenie.

Luka została zarejestrowana jako CVE-2020-5795 . W momencie pisania tego artykułu firma TP-Link wydała już poprawkę, która ma naprawić lukę w zabezpieczeniach. Ważne jest, aby użytkownicy zawsze mieli dostęp do najnowszych wersji. W takim przypadku możemy go pobrać z oficjalna strona internetowa .

Zostawiamy ci samouczek, jak przeprowadzić audyt routera za pomocą Routersploit.