Jeśli pracujesz w branży IT, a Twoja organizacja pracuje w domu, masz większą odpowiedzialność. W ostatnim czasie telepraca stała się normą w populacji i zmieniła w pewien sposób liczbę osób pracujących, jednocześnie narażając ich na wiele zagrożeń i zagrożeń bezpieczeństwa. W związku z tym musimy być więcej niż świadomi bezpieczeństwa siły roboczej w domu. Ten wyższy poziom świadomości oznacza, że musimy przeprowadzić intensywne skanowanie w poszukiwaniu luk. Ten przewodnik powie Ci, co powinieneś zrobić, aby sprawdzić swój Windows szczegółowo w sieci i dowiedz się, jakie mogą mieć luki.

Jak wyjaśnimy poniżej, działania te można zastosować jako część rutyny. Pamiętaj, że bezpieczeństwo naszych sieci musi być obecne przez cały czas, i to nie tylko wtedy, gdy mamy do czynienia ze scenariuszem możliwego cyberataku. Lub jeśli byliśmy już ofiarami danego ataku, lepiej zapobiegać niż rozwiązywać lub łagodzić cyberataki.

Skanowanie portów

Pierwszą rzeczą, którą powinniśmy zrobić, jest skanowanie portu. Dzięki temu wiesz, które porty są otwarte. Musimy pamiętać, że jeden lub więcej otwartych portów pozwala każdemu w Internecie na „komunikację” z naszą siecią. Taka próba komunikacji może oznaczać atak, który naruszy bezpieczeństwo i integralność samej sieci. Powinniśmy jedynie pozostawić otwarte porty, których faktycznie używamy, i odpowiednio chronić aplikacje, które „nasłuchują” na tych portach, a nie pozostawić je otwarte.

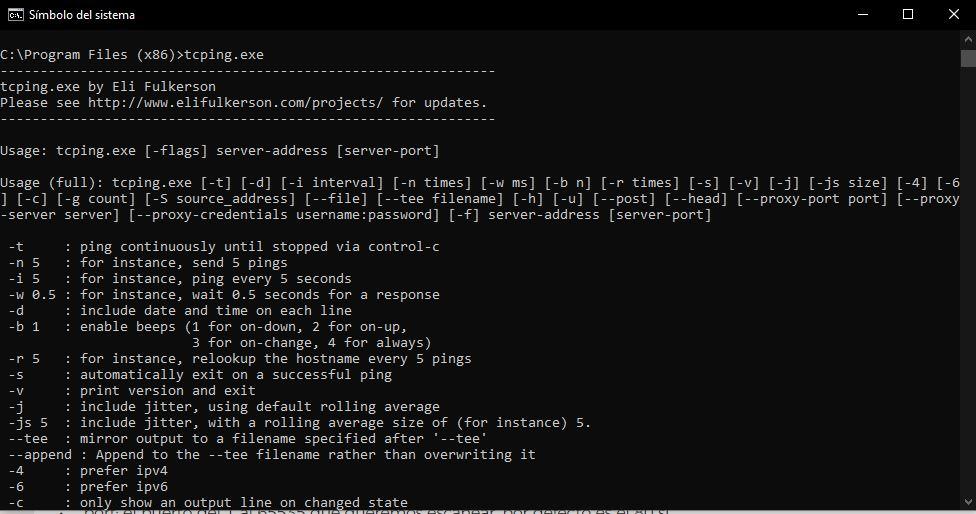

Biorąc pod uwagę zasady obowiązujące w organizacji, możesz skorzystać z dostępnego narzędzia lub poprosić o upoważnienie do korzystania z narzędzia, które nie jest objęte przepisami wewnętrznymi. Jeśli masz sieć o mniejszych rozmiarach i możliwościach, możesz wybrać narzędzia takie jak TCPowanie , wysoce zalecany program, który jest całkowicie darmowy i działa bezpośrednio z wiersza poleceń systemu Windows. Ta aplikacja poinformuje nas, czy inny komputer z systemem Windows ma otwarte porty, czy nie, abyśmy mogli sprawdzić, jak to jest zapora ustawienia są.

Zapora systemu Windows powinna zawsze blokować jakikolwiek dostęp zewnętrzny, którego wcześniej nie udostępnialiśmy na zewnątrz, w ten sposób ograniczymy ekspozycję naszych usług, zarówno w domowej, jak i profesjonalnej sieci lokalnej.

Teraz, jeśli chcesz mieć narzędzia o większej funkcjonalności i wyższym poziomie szczegółowości, zalecamy wybór Nmap or zenmap . Różnica między nimi polega na tym, że Zenmap ma interfejs graficzny, co nie jest w przypadku Nmapa, ale Zenmap jest oparty na Nmap, więc będziemy mieć dokładnie te same funkcje. Te dwa programy pozwolą nam przeprowadzić różne wysoce zaawansowane skanowanie portów, wykorzystując do tego różne techniki.

Jeśli infrastruktura sieciowa jest w systemie Windows, zalecane jest upewnienie się co do portów, które powinny odpowiadać tylko pod Sieć Uwierzytelnianie na poziomie . Musimy pamiętać, że ten rodzaj uwierzytelnienia jest polityką sieci, którą można aktywować w dowolnym momencie. Domyślnie jest wyłączone. W poniższym filmie udostępniamy samouczek referencyjny, który pokazuje krok po kroku, jak to zrobić. Pokazany przypadek to Windows Server 2016, ale kroki są stosunkowo takie same między najnowszymi istniejącymi wersjami.

Uwaga na dzienniki serwerów DNS i zapory

To w dziennikach możemy znaleźć bardzo cenne informacje, które pomogą nam w poszukiwaniu potencjalnych luk w zabezpieczeniach. Przede wszystkim zwróć uwagę na ruch wychodzący w sieci. Upewnij się, że osoby, które się z nim łączą, używają tylko narzędzi zdalnego dostępu autoryzowanych przez Twoją organizację. W przypadku wykrycia działania związanego z nieautoryzowanym programem, przeanalizuj, jakie to narzędzie i host.

W tym aspekcie czymś, co pomoże uniknąć użycia jakiegokolwiek nieautoryzowanego programu, jest: nie zezwalając na instalację programów inne niż to, czego użytkownik może potrzebować. Innymi słowy, zawsze żądaj dostępu od administratora. Różni się to jednak w zależności od zasad każdej organizacji i tego, czy użytkownik korzysta z własnego sprzętu, czy nie.

Ważne jest, aby mieć dobrze zdefiniowany typ programów lub aplikacji, z których dana osoba może korzystać, zgodnie z ich funkcjami. W zależności od przypadku ogranicz uprawnienia, aby zezwalać na zmiany na komputerze. Pamiętaj, że jeśli nie zastosujemy odpowiednich środków bezpieczeństwa w naszych sieciach, prosta instalacja programu może powodować problemy. Przykłady: rozprzestrzenianie się złośliwego oprogramowania, oprogramowania ransomware, złośliwego kodu do tworzenia botnetów itp.

Jeśli chodzi o zapory ogniowe, możemy użyć narzędzi do analizy ruchu. To, aby mieć widoczność generowanego przez nich ruchu. Jeśli wykryjesz nieregularny szczyt wykorzystania przepustowości, sprawdź, czy sytuacja występuje za pośrednictwem podejrzanego programu lub czy nie można go używać w sieci wewnętrznej.

Monitoruj ogólne zmiany konfiguracji

Dobrą praktyką jest przeprowadzanie kontroli wewnętrznych i / lub audytów w poszukiwaniu nieprawidłowych działań w konfiguracji zapory ogniowej. Ponadto możemy wykryć możliwości wdrożenia najlepszych praktyk w odniesieniu do konfiguracji omawianych zapór ogniowych. Należy pamiętać, że działania monitorującego lub audytowego nie należy uważać za zwykły mechanizm kontrolny. Może raczej służyć jako pomost do przyjmowania praktyk, które ostatecznie przyniosą korzyści użytkownikom końcowym sieci.

W każdym razie zespół wsparcia twojego dostawcy powinien pomóc ci w razie pytań, zapytań lub problemów.

Coś, co zwyczajowo pozostawia się na boku, jest aspektem uprawnienia . Musimy pamiętać, że to nie to samo, że pracownicy organizacji pracują „pod kontrolą” wewnętrznej sieci firmy, że robią to zdalnie. Ważne jest, aby dokonać przeglądu zezwoleń, zwłaszcza jeśli praktyka pracy w domu potrwa kilka miesięcy lub coś ostatecznego.

Nigdy nie boli ograniczać uprawnień i dostępu. Wiele cyberataków, które wystawiają na próbę tysiące ludzi na całym świecie, jest bardziej niż kiedykolwiek przygotowanych do działania. Wynika to z faktu, że o wiele więcej osób pracuje w domu, a wielu z nich nie ma niezbędnych środków bezpieczeństwa, aby połączyć się z zasobami. Nie zapomnij, każdy rodzaj ataku wynika głównie z lenistwa, ignorancji, ignorancji, a nawet niewinności użytkowników i specjalistów IT.