Domeny internetowe mogą być narażone na wiele różnych ataków. Hakerzy mogą stosować różne metody w celu uszkodzenia strony internetowej, zmodyfikowania jej zawartości, spowodowania odmowy usługi i wielu innych błędów, które ostatecznie szkodzą jej poprawnemu funkcjonowaniu. W tym artykule omówimy listę luk znanych jako DNSPooq , co może mieć wpływ na plik DNS.

Luki w DNSPooq

Przy wielu okazjach znajdujemy luki które mogą zagrozić systemom, urządzeniom, a także usługom online. Strona internetowa może mieć wpływ na wiele luk w zabezpieczeniach. Na DNS mogą mieć wpływ różne ataki, co powoduje uszkodzenie stron internetowych.

Dnsmasq jest szeroko stosowanym oprogramowaniem typu open source Domain Name System Aplikacja do przesyłania dalej (DNS), która jest powszechnie instalowana na routerach, systemach operacyjnych, punktach dostępowych i innym sprzęcie sieciowym. Podobnie jak w przypadku wielu innych systemów i usług, może mieć luki w zabezpieczeniach.

Luki w zabezpieczeniach znane jako DNSPooq wpływają na tę usługę. Jest ich w sumie siedem i osoba atakująca może ich użyć do przeprowadzenia ataku polegającego na zatruciu pamięci podręcznej DNS. Oznacza to, że użytkownicy korzystający z tej aplikacji muszą chronić swoje komputery i odpowiednio je aktualizować.

Co to jest atak zatruwania DNS

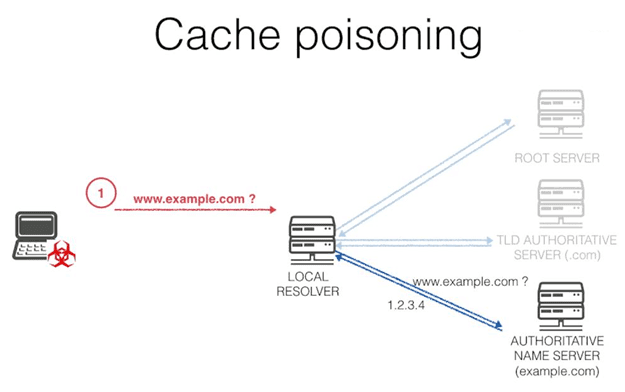

Jak już wskazaliśmy, luki znane jako DNSPooq mogą prowadzić do ataku polegającego na zatruwaniu pamięci podręcznej DNS. A co to jest? Ważne jest, aby wiedzieć, na czym polega ten problem bezpieczeństwa i jaki ma wpływ na stronę internetową.

A Atak zatruwania pamięci podręcznej DNS występuje, gdy osoba atakująca oszukuje programy rozpoznawania nazw DNS, podając fałszywe informacje. Powoduje to, że program tłumaczący wysyła niewłaściwy adres IP do użytkowników. Oznacza to, że klient, osoba, która próbuje uzyskać dostęp do witryny, zostaje przekierowana na dowolną inną stronę kontrolowaną przez atakujących.

To bardzo ważna kwestia, ponieważ moglibyśmy pójść na kompromis bezpieczeństwo i prywatność . Atakujący może stworzyć stronę internetową udającą legalną i przekierować tam ofiarę. Może to na przykład doprowadzić do ataku phishingowego, którego celem jest kradzież haseł i danych uwierzytelniających.

Ostatecznie zatruwanie pamięci podręcznej polega na przemycaniu fałszywych informacji do pamięci podręcznej DNS. Zatem przy próbie wejścia na stronę rozdzielczość przekieruje na inną stronę. Ta witryna może być zupełnie inna lub nawet wydawać się tą samą, identyczną kopią w celu kradzieży informacji.

Dlaczego naprawianie DNSPooq i podobnych luk jest niezbędne

Wszystko to, o czym wspomnieliśmy, sprawia, że niezbędna jest możliwość napraw luki DNSPooq i inne podobne, które mogą istnieć. Widzieliśmy, że istnieje co najmniej siedem błędów, które mogą wpływać na routery, systemy operacyjne i urządzenia.

Te błędy zostały zarejestrowane jako CVE-2020-25681, CVE-2020-25682, CVE-2020-25683, CVE-2020-25684, CVE-2020-25685, CVE-2020-25686 i CVE-2020-25687. Mieli wynik od 4 do 8.1.

- Startowy z pierwszym, CVE-2020-25681 podatność ma wynik 8.1. Wpływa na wersje Dnsmasq starsze niż 2.83 i jest podatny na przepełnienie bufora podczas korzystania z DNSSEC. Może pozwolić atakującemu zdalnemu na dowolne zapisywanie danych w pamięci.

- Druga luka, CVE-2020-25682 , otrzymał również wynik 8.1 i tak samo wpływa na wersje Dnsmasq starsze niż 2.83. W tym przypadku są one podatne na przepełnienie bufora w funkcji extract_name () z powodu braku kontroli długości, gdy DNSSEC jest włączony.

- Kontynuując z kolejną luką, CVE-2020-25683 , przyznali temu poziom zagrożenia na poziomie 5.9. Powoduje przepełnienie buforu, gdy włączony jest DNSSEC.

- CVE-2020-25684 to czwarta tego rodzaju luka. Otrzymał 4 punkty. To brak poprawnej weryfikacji adresu / portu zaimplementowanej w wersjach Dnsmasq.

- Inną luką jest CVE-2020-25685 . Polega ona na braku sprawdzania nazwy zasobu zapytania (RRNAME) zaimplementowanego w wersjach Dnsmasq starszych niż 2.83. Miał 4 punkty.

- Szósta luka została zarejestrowana jako CVE-2020-25686 . Wiele żądań zapytań DNS dotyczących tej samej nazwy zasobu (RRNAME) przez wersje Dnsmasq starsze niż 2.83 umożliwia zdalnym napastnikom fałszowanie ruchu DNS przy użyciu ataku, który może doprowadzić do zatrucia pamięci podręcznej DNS. Otrzymał również 4 punkty.

- Wreszcie, CVE-2020-25687 słaby punkt. Dotyczy to również wersji starszych niż 2.83.

Krótko mówiąc, zawsze musimy mieć najnowsze wersje, które mogą rozwiązać problemy w naszych systemach i urządzeniach. W tym przypadku rozmawialiśmy o serii siedmiu luk zwanych DNSPooq, ale jest to coś, co musimy zastosować we wszystkich przypadkach.