Serwery NAS pozwalają nam stworzyć własną chmurę prywatną w domu, obecnie systemy operacyjne NAS pozwalają nam na aktywację dużej liczby usług, aby w pełni wykorzystać Twój sprzęt. Na przykład możemy skonfigurować różne typy serwerów do udostępniania plików (SMB, FTP, FTPES lub SFTP), możemy skonfigurować Plex Media Server do odtwarzania treści multimedialnych, gdziekolwiek jesteśmy, a nawet możemy synchronizować pliki i foldery z naszymi komputerami dzięki do usług takich jak Nextcloud. Dzisiaj w tym artykule porozmawiamy o niebezpieczeństwach, jakie istnieją, jeśli udostępnisz swój serwer NAS w Internecie i o tym, jak możesz to zrobić bezpieczniej.

Niebezpieczeństwa związane ze zdalnym dostępem mojego NAS

Zwykle serwery NAS są dostępne przez Internet, aby móc uzyskać dostęp do wszystkich potrzebnych usług i zasobów, na przykład najzwyklejszą rzeczą jest to, że z Internetu możemy uzyskać dostęp do sieci administracyjnej serwera NAS, możemy uzyskać dostęp do plików przez wewnętrzny FTP, a nawet możemy aktywować zdalne zarządzanie przez SSH, otwierając odpowiedni port na naszym routerze. Jednak wystawienie naszego serwera NAS na Internet niesie ze sobą szereg zagrożeń, których musimy unikać w jak największym stopniu, dlatego powinniśmy podjąć szereg środków ostrożności, jeśli zdecydujemy się ujawnić nasz serwer NAS i uzyskać do niego dostęp z zewnątrz.

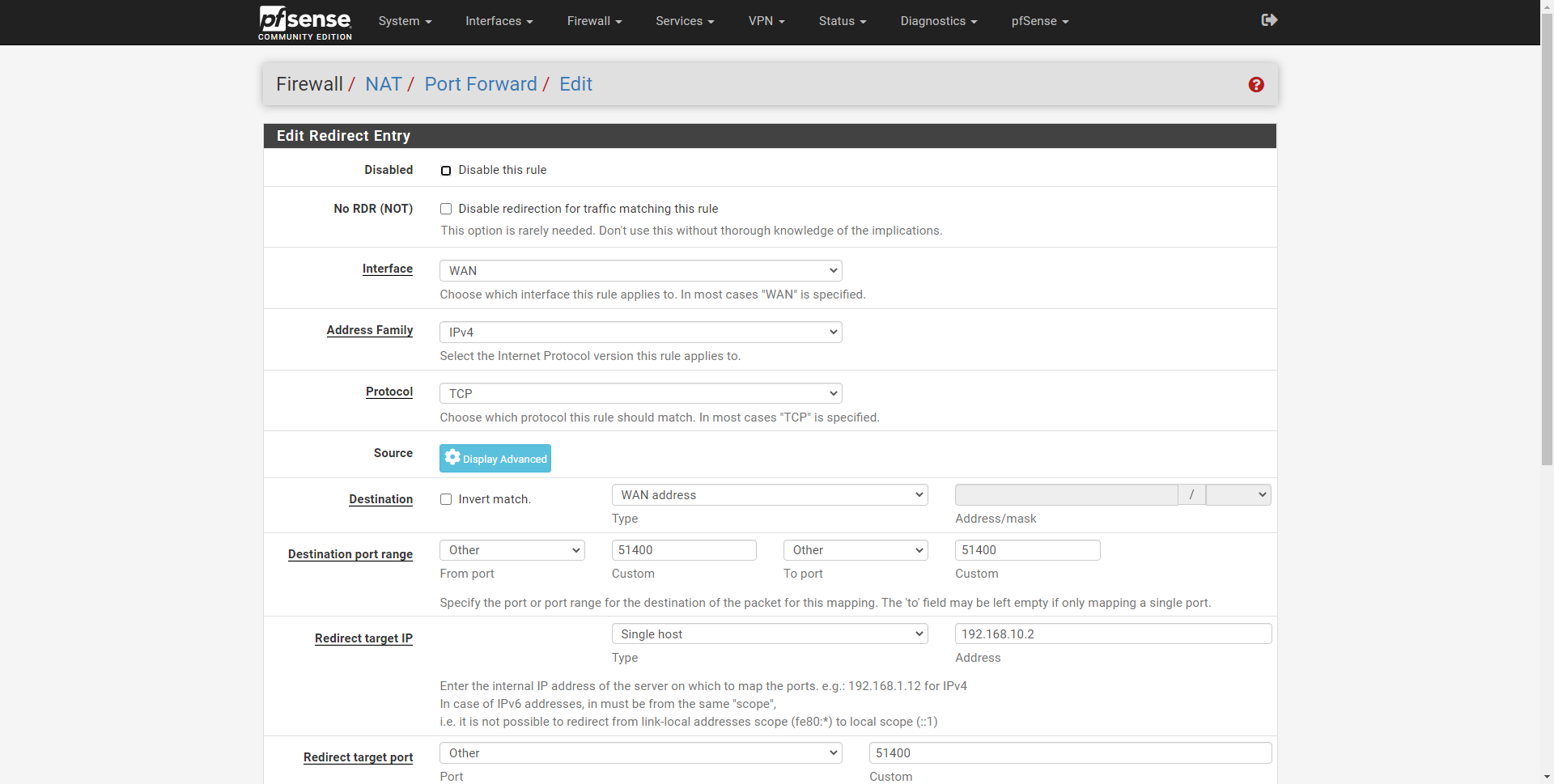

W naszych domach wszyscy używamy routera z NAT i UPnP, serwery NAS obsługują UPnP do dynamicznego i automatycznego otwierania portów na routerze, jednak niesie to zagrożenie bezpieczeństwa, ponieważ możliwe jest, że otwierają porty, których nie chcesz ujawniać . , dlatego należy dokładnie sprawdzić konfigurację UPnP serwera NAS, aby tak się nie stało. Jednak najlepszą rzeczą, jaką możesz zrobić, to wyłączyć protokół UPnP na serwerze NAS, a nawet na routerze, dzięki czemu musisz otworzyć porty (Port-Forwarding) w określony sposób, wiedząc dobrze, które porty otwierasz dla którego urządzenia .

Router, który nie ma otwartego żadnego portu w NAT w kierunku serwera NAS, oznacza, że serwer NAS nie jest narażony na Internet, dlatego zdalny dostęp byłby możliwy tylko za pośrednictwem połączeń odwrotnych, które obecnie oferują producenci tacy jak QNAP. Synology lub ASUSTOR, w ten sposób, logując się do Chmura platformy serwer NAS połączy się bezpośrednio z serwerami własnymi producenta, dzięki czemu użytkownik będzie mógł łączyć się zdalnie bez konieczności otwierania jakiegokolwiek portu. Musimy pamiętać, że porty w NAT od „wewnętrznego NAT” do „zewnętrznego NAT” są automatycznie otwierane, gdy jest to wymagane przez dowolne urządzenie, ale jeśli połączenie jest uruchamiane z Internetu, tak się nie dzieje i potrzebujemy otwartego port na routerze, jeśli chcesz uzyskać dostęp do ostatecznej usługi.

Czy ten sposób łączenia się z serwerem NAS jest bezpieczny? W zasadzie tak, ponieważ za bezpieczeństwo swojej platformy odpowiadają producenci serwerów NAS. Jeśli Twoja platforma zostanie naruszona, wszystkie serwery NAS z włączoną tą funkcją zostaną naruszone i po uwierzytelnieniu przez Internet można będzie próbować uzyskać dostęp.

W przypadku, gdy otworzyłeś port na routerze (Port-Forwarding) do serwera NAS (sieć HTTP, sieć HTTPS, FTP, FTPES, SSH itp.), możesz zostać zaatakowany przez cyberprzestępców w celu uzyskania dostępu do serwera NAS, jest to bardzo ważne jest, aby po prostu otworzyć porty dla potrzebnych usług i nie otwierać więcej portów niż potrzebujesz, aby uzyskać jak najmniejszą możliwą powierzchnię ataku.

Próby złamania poświadczeń użytkownika

Jednym z ataków, które można przeprowadzić, są próby złamania poświadczeń naszych użytkowników, albo poprzez menu WWW, aby uzyskać dostęp do administracji, serwer FTP, jeśli został ujawniony, a nawet serwer SSH, jeśli jest. mamy otwarty odpowiedni port na naszym routerze. Istnieją całkowicie darmowe programy, które pozwalają nam zautomatyzować ataki na różne hosty, na przykład popularny Nmap pozwoli nam wykonać skanowanie portów, aby sprawdzić, które porty TCP i UDP mamy otwarte w routerze do określonej usługi, a później dowiedzieć się, jaki rodzaj usługi mamy w danym porcie, jaką wersję tej usługi mamy w użyciu i więcej informacji.

Znając usługę, a nawet jej wersję, cyberprzestępca może użyć programów takich jak Nmap NSE, aby spróbować złamać hasło przy użyciu słownika lub brute force, w ten sposób spróbuje wprowadzić tysiące kombinacji użytkownik/hasło.

Nielegalny dostęp do systemu

W przypadku, gdyby poprzedni atak się powiódł i w zależności od uprawnień użytkownika, którego hasło zostało złamane, mógł dostać się do systemu bezprawnie, to znaczy wejść do administracji NAS, na serwer FTP lub przez SSH, aby dokonać wszystkie zmiany, które chcesz, kradnij informacje, szyfruj skradzione informacje, aby później poprosić o okup, a nawet naruszyć sieć lokalną, w której skonfigurowany jest serwer NAS.

Z tego powodu bardzo ważne jest, aby widzieć ostrzeżenia i logi serwera NAS, aby w każdej chwili wiedzieć, czy kiedykolwiek ktoś zalogował się do serwera NAS i to nie my, w ten sposób możemy szybko i sprawnie aktywować odcinając dostęp do serwera NAS, dopóki nie sprawdzimy dzienników i dowiemy się, co się stało. Bardzo ważne jest, aby w przypadku wykrycia dostępu do naszego systemu jak najszybciej go odciąć i zbadać, co ten cyberprzestępca zrobił na naszym serwerze NAS.

Wykorzystywanie luk w NAS

Dzięki programom takim jak Nmap możesz dowiedzieć się, która wersja serwera WWW, serwera FTP lub SSH jest używana na określonym serwerze NAS. Jeśli system operacyjny serwera NAS korzysta z usługi, w której wykryto lukę, która jest już znana, cyberprzestępca może wykorzystać tę lukę, aby przejąć pełną kontrolę nad serwerem NAS i zainfekować go. Bardzo ważne jest, aby zaktualizować system operacyjny serwerów NAS, a także wbudowane w nie oprogramowanie, aby zapobiec wykorzystaniu znanej luki.

Bardzo ważnym aspektem jest to, że nigdy nie powinniśmy ujawniać administracji internetowej naszego serwera NAS, zarówno przez HTTP, jak i HTTPS. Serwery internetowe są bardzo podatne na luki XSS, cyberprzestępca może wykorzystać wykrytą przez siebie lukę XSS i zdołać zainfekować wszystkie serwery NAS, które nie mają tej luki w zabezpieczeniach. Najbezpieczniej jest nigdy nie ujawniać sieci administracyjnej NAS, jeśli potrzebujesz dostępu do niej, lepiej w inny sposób, jak nauczymy Cię poniżej.

Wykorzystywanie luki w zabezpieczeniach i ataku ransomware

Zdarzały się już przypadki, w których, wykorzystując znaną lukę bezpieczeństwa w pewnym oprogramowaniu na serwerze NAS, cyberprzestępca nie tylko skompromitował serwer NAS użytkownika, ale w pełni zaszyfrował go za pomocą ataku ransomware, a następnie zażądał okupu, aby móc odzyskać pliki. Musimy pamiętać, że zwykle używamy serwera NAS jako naszej prywatnej chmury, a nawet kopii zapasowych, dlatego tego typu atak jest jednym z najgorszych, jakie mogą nas spotkać. Chociaż systemy operacyjne mają funkcje „Migawki” lub „Migawki”, jeśli cyberprzestępcy zdołali uzyskać dostęp jako administrator systemu, prawdopodobnie usunął te migawki i nie można odzyskać informacji, chyba że masz zewnętrzną kopię zapasową .

Gdy zobaczymy wszystkie niebezpieczeństwa związane z wystawieniem serwera NAS na Internet, wyjaśnimy, w jaki sposób możemy uzyskać do niego dostęp z Internetu, jeśli nie mamy wyboru.

Jak bezpiecznie uzyskać dostęp do NAS z Internetu?

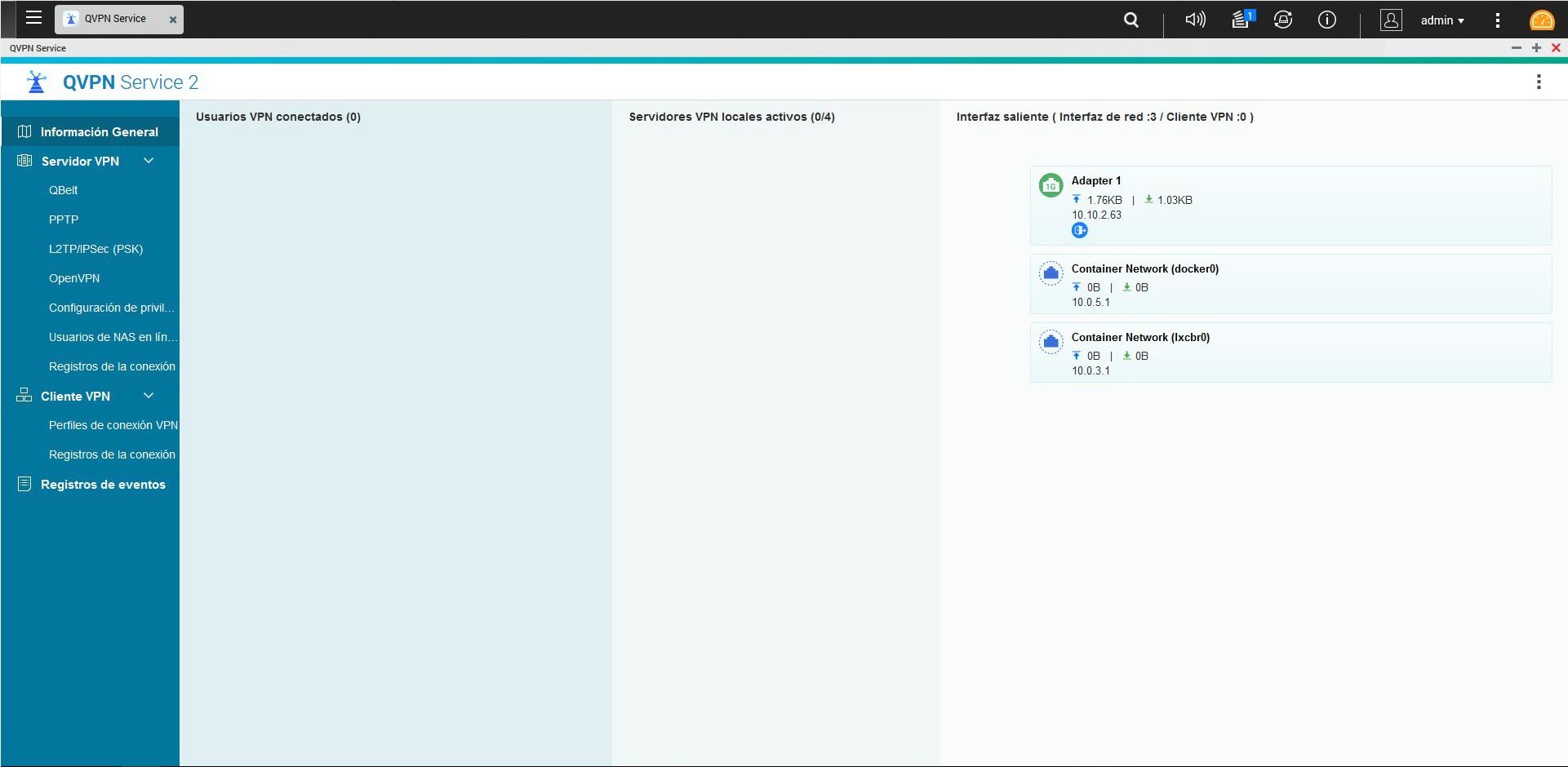

Chociaż serwery NAS mogą być doskonale używane w sieci lokalnej i nie mają dostępu do Internetu, bardzo wygodny jest zdalny dostęp do wszystkich zasobów serwera NAS. Jeśli potrzebujemy uzyskać zdalny dostęp do naszego serwera NAS w celu wymiany plików i folderów, zarządzania nim z dowolnego powodu lub korzystania z którejkolwiek z jego usług, zalecenie jest jasne: zrób to przez serwer NAS VPN serwer w miarę możliwości .

Wszystkie systemy operacyjne serwerów NAS mają serwer VPN, zwykle mają OpenVPN, a także L2TP / IPsec, jednak możliwe jest również, że zawierają zastrzeżone protokoły VPN, a nawet popularne WireGuard VPN. W przypadku posiadania serwera VPN, to co musimy zrobić, to otworzyć w routerze tylko port TCP lub UDP, którego ten serwer VPN potrzebuje do przyjmowania połączeń przychodzących. Gdy znajdziemy się w sieci VPN, możesz bezpiecznie uzyskać dostęp do pozostałych zasobów (SMB, FTP, FTPES, SSH itp.). W ten sposób otworzymy tylko jeden port na naszym routerze, który ma za sobą usługę VPN, która będzie wymagała certyfikatów cyfrowych do uwierzytelnienia.

W przypadku, gdy musisz otworzyć inne porty, aby uzyskać dostęp do różnych usług, takich jak serwer FTP lub SSH, nasze zalecenia są następujące:

- Otwórz porty na usługi, których potrzebujesz, nie więcej portów.

- Chroni usługi przed wielokrotnymi próbami logowania. Wszystkie NAS zawierają narzędzie „fail2ban”, które blokuje wiele nieudanych prób dostępu z adresu IP, blokując Cię na pewien czas.

- Aktywuj zaporę i blokuj według regionu. Jeśli zamierzamy łączyć się z Hiszpanii, dobrą polityką jest zezwalanie na połączenie tylko z adresami IP z Hiszpanii i blokowanie reszty świata. Serwery NAS zawierają już zaporę ogniową z geoIP, aby nas chronić.

Pamiętaj, że nie jest dobrym pomysłem udostępnianie administracji portu dostępu przez sieć, niezależnie od tego, czy korzystasz z HTTP, czy HTTPS, ponieważ zazwyczaj serwery WWW są podatne na podatności XSS, które mogą prowadzić do problemów z bezpieczeństwem i nielegalnego dostępu do Serwer NAS.

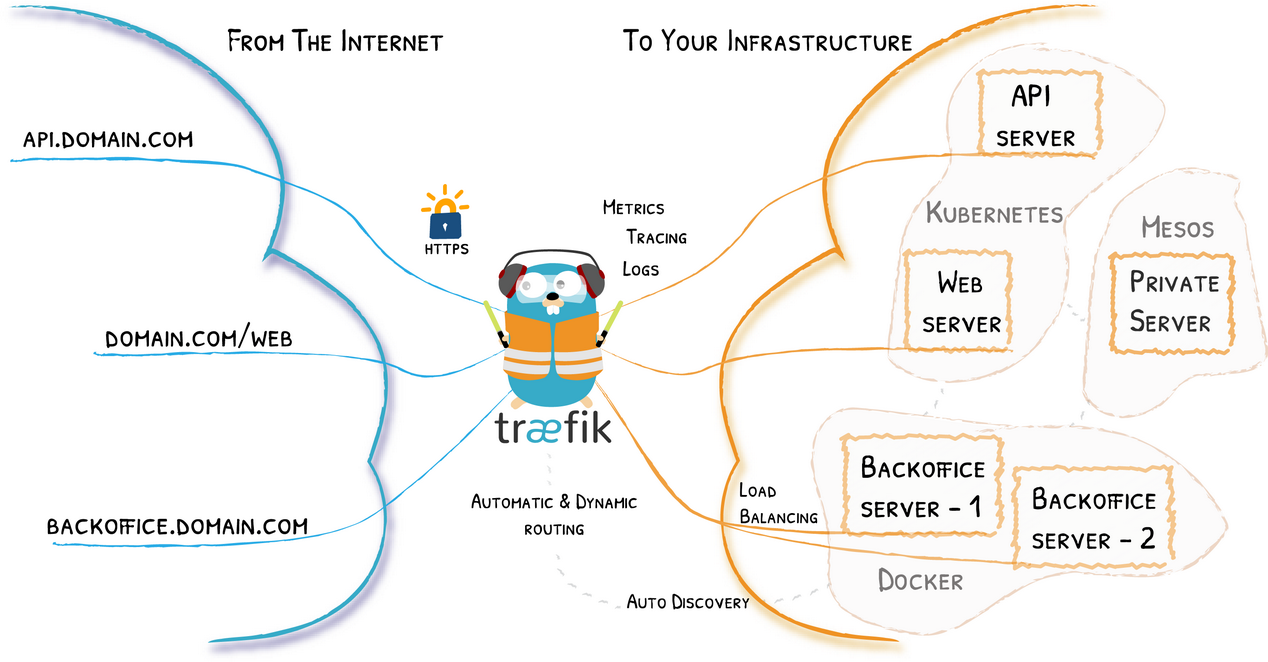

Wreszcie, jeśli chcesz zapewnić usługi sieciowe w Internecie, dostęp do różnych usług, takich jak wewnętrzny menedżer haseł, Nextcloud do synchronizacji plików i folderów, wewnętrzny dostęp do zarządzania przez sieć i inne usługi, w których konieczne jest ujawnienie sieci port (80 dla HTTP i / lub 443 dla HTTPS), bardzo dobrym pomysłem jest zainstalowanie zwrotnego proxy, takiego jak Traefik.

Większość serwerów NAS umożliwia lekką wirtualizację za pomocą kontenerów takich jak Docker. Traefik to darmowy i naprawdę kompletny zwrotny serwer proxy z bardzo zaawansowanymi opcjami konfiguracyjnymi, ten zwrotny serwer proxy pozwoli nam udostępnić do Internetu tylko porty HTTP i / lub HTTPS, aby uzyskać dostęp do wszystkich wewnętrznych zasobów serwera NAS, bez konieczności otwierania w naszym routerze wiele portów. Przekierowanie do różnych usług może odbywać się przez subdomeny (np.nextcloud.redeszone.net) lub też w następujący sposób: redeszone.net/nextcloud. Dobrą rzeczą w Traefiku jest to, że mamy oprogramowanie pośredniczące zwiększające bezpieczeństwo systemu, możemy ustanowić dodatkowe uwierzytelnianie do różnych usług za pomocą nazwy użytkownika i hasła, możemy wdrożyć usługę uwierzytelniania OAuth z Google, a nawet uwierzytelnianie dwuetapowe , wszystko to przed uzyskaniem dostępu do końcowej usługi, która może mieć normalne uwierzytelnianie.

Inną mocną stroną Traefik jest to, że możemy instalować różne rozszerzenia, na przykład fail2ban we wszystkich lub w niektórych usługach, które świadczymy, możemy również skonfigurować GeoIP, aby zezwalać tylko na adresy IP jednego kraju i blokować pozostałe, i wiele jeszcze.

Jak widzieliście, istnieje wiele niebezpieczeństw, jeśli udostępnimy nasz serwer NAS w Internecie, ale jeśli zrobimy to dobrze i postępując zgodnie z naszymi zaleceniami, jesteśmy pewni, że bez problemu będziecie mogli uzyskać do niego zdalny dostęp, jednak należy Wiedz, że bezpieczeństwo, gdy 100% nie istnieje, zwłaszcza jeśli zostaną wykryte luki, które nie są załatane na czas, a ukierunkowany lub globalny atak jest przeprowadzany na wszystkich klientach określonej marki serwerów NAS.